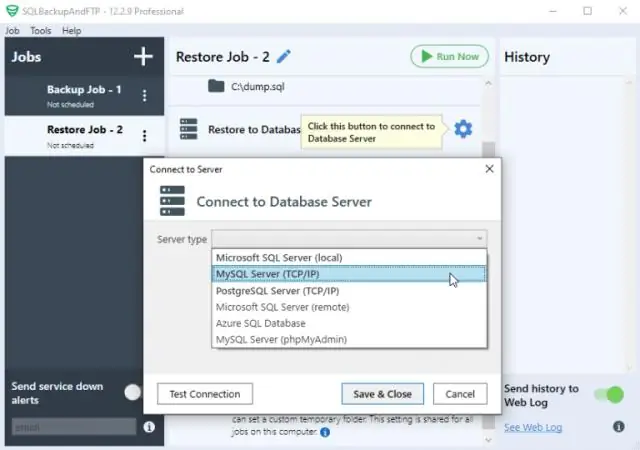

Une sauvegarde logique est créée en enregistrant les informations qui représentent les structures logiques de la base de données. Il utilise des instructions SQL telles que CREATE DATABASE, CREATE TABLE et INSERT. Il n'est pas correct de dire qu'une sauvegarde logique est une représentation textuelle du serveur de base de données. La sauvegarde logique contient un binaire non textuel. Dernière modifié: 2025-06-01 05:06

Ordinateurs Naviguez jusqu'à un endroit sur la carte. Zoomez sur l'emplacement que vous souhaitez voir à l'aide de : Votre souris ou votre pavé tactile. Raccourcis claviers. Sous les commandes de navigation sur la droite, vous verrez Pegman. Faites glisser Pegman vers la zone que vous souhaitez voir. Earth affichera des images Street View. En haut à droite, cliquez sur Bâtiment. Dernière modifié: 2025-01-22 17:01

Des caméras qui réussissent la prise de vue. Nous voulons tous que l'appareil photo de notre smartphone soit incroyable, qu'il obtienne de bonnes photos plus nettes dans toutes sortes de situations et de conditions, même par faible luminosité. L'iPhone XR a les mêmes caméras avant et arrière que sur les modèles iPhone XS, moins le téléobjectif secondaire 2x à l'arrière, bien sûr. Dernière modifié: 2025-01-22 17:01

EcoATM. EcoATM est un kiosque automatisé qui récupère vos téléphones portables et tablettes indésirables et vous donne de l'argent pour eux. Eco-Cellule. Eco-Cell est une entreprise de recyclage des déchets électroniques basée à Louisville, dans le Kentucky. Meilleur achat. Espoir Téléphones. Téléphones portables pour les soldats. Gazelle. Call2Recycle. Votre transporteur. Dernière modifié: 2025-01-22 17:01

5 réponses. Il existe une version de Software Centerdans Debian 7 :https://packages.debian.org/wheezy/software-centerCependant, il n'offre pas de logiciel commercial. marqué comme n'étant pas dans Debian pour Gnome 3.12. Dernière modifié: 2025-01-22 17:01

Brian Ballard. Dernière modifié: 2025-01-22 17:01

Re: nombre de prises après gfci En utilisant 220.14, un maximum de 13 prises de courant est autorisé sur un circuit 20A. Ils peuvent être simples ou doubles et ne comptent toujours que comme un seul réceptacle. Dernière modifié: 2025-01-22 17:01

CHiQ est la création de Sichuan Changhong Electric Co Ltd, l'un des principaux fabricants chinois d'électronique grand public depuis 1958. CHiQ défend le design contemporain et l'innovation technologique pour réaliser son concept 3S : satisfaction des employés, satisfaction des clients et satisfaction des actionnaires. Dernière modifié: 2025-06-01 05:06

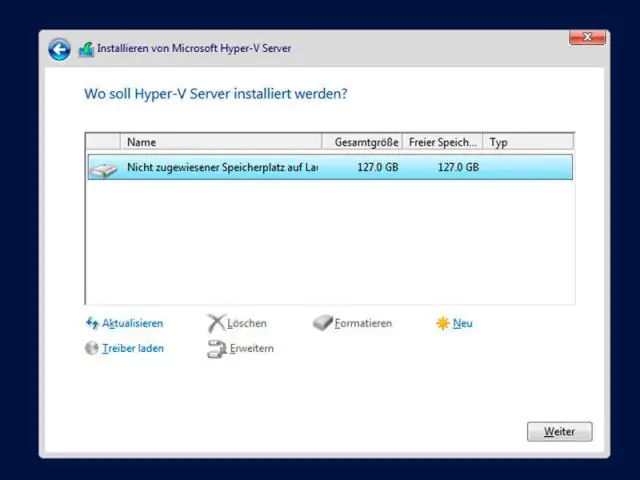

Installez Hyper-V via l'interface graphique Open Server Manager, cela se trouve dans le menu Démarrer. Cliquez sur le texte « Ajouter des rôles et des fonctionnalités ». Dans la fenêtre « Avant de commencer », cliquez simplement sur le bouton Suivant. Dans la fenêtre « Sélectionner le type d'installation », laissez « Installation basée sur les rôles ou les fonctionnalités » sélectionné et cliquez sur Suivant. Dernière modifié: 2025-01-22 17:01

Doctrine est totalement découplée de Symfony et son utilisation est facultative. Ce chapitre est entièrement consacré à Doctrine ORM, qui vise à vous permettre de mapper des objets sur une base de données relationnelle (telle que MySQL, PostgreSQL ou Microsoft SQL). Vous pouvez également conserver les données dans MongoDB à l'aide de la bibliothèque Doctrine ODM. Dernière modifié: 2025-01-22 17:01

Il existe deux types d'options de licence disponibles pour utiliser Amazon RDS pour Oracle : Apportez votre propre licence (BYOL) : dans ce modèle de licence, vous pouvez utiliser vos licences Oracle Database existantes pour exécuter des déploiements Oracle sur Amazon RDS. Dernière modifié: 2025-01-22 17:01

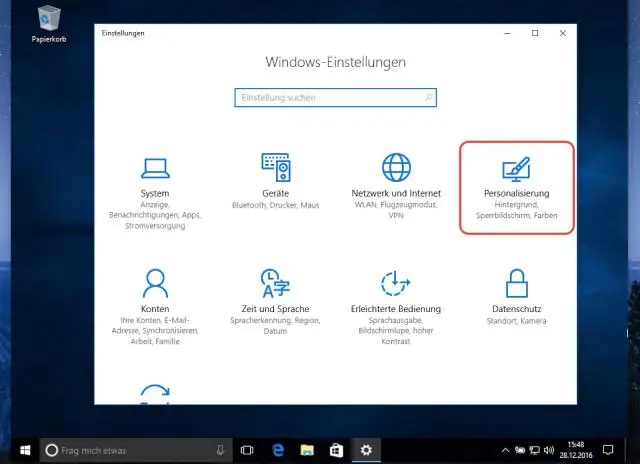

Activation des mises à jour automatiques dans Windows 10 Accédez au bouton Démarrer, puis Paramètres-> Mise à jour et sécurité-> WindowsUpdate. Choisissez « Rechercher les mises à jour » si vous souhaitez vérifier les mises à jour manuellement. Ensuite, sélectionnez Options avancées, puis sous "Choisir comment les mises à jour sont installées", sélectionnez Automatique (recommandé). Dernière modifié: 2025-01-22 17:01

Cliquez ou appuyez sur le bouton Démarrer et, dans le menu Démarrer, faites défiler jusqu'au dossier système Windows. Vous y trouverez un raccourci du Panneau de configuration. Dans Windows 7, vous pouvez trouver un lien Panneau de configuration directement dans le menu Démarrer, sur son côté droit. Dernière modifié: 2025-01-22 17:01

quatre Par conséquent, quand est sorti le i5 2400 ? "Sandy Bridge" (quad-core, 32 nm) Numéro de modèle Numéro de spéc Date de sortie Noyau i5-2380P SR0G2 (D2) Janvier 2012 Noyau i5-2400 SR00Q (D2) janvier 2011 Noyau i5-2450P SR0G1 (D2) Janvier 2012 Noyau i5-2500 SR00T (D2) Janvier 2011 On peut également se demander si l'i5 2400 est doté de l'HyperThreading ?. Dernière modifié: 2025-01-22 17:01

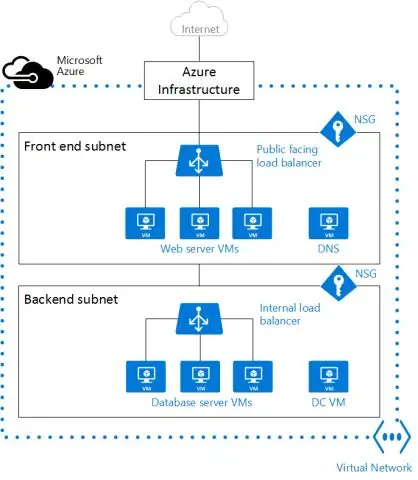

Azure Virtual Network (VNet) est le bloc de construction fondamental de votre réseau privé dans Azure. Le réseau virtuel permet à de nombreux types de ressources Azure, telles que les machines virtuelles Azure (VM), de communiquer en toute sécurité entre elles, avec Internet et les réseaux locaux. Dernière modifié: 2025-01-22 17:01

Vous ne pouvez pas. Internet Explorer est écrit pour le système d'exploitation Windows et ne fonctionnera pas sur Android. Il y a une application Internet intégrée cependant. Dernière modifié: 2025-01-22 17:01

Il existe différents types d'attaques DoS et DDoS; les plus courantes sont l'attaque par inondation TCP SYN, l'attaque en larme, l'attaque smurf, l'attaque ping-of-death et les botnets. Dernière modifié: 2025-01-22 17:01

Okta connecte n'importe qui avec n'importe quelle application sur n'importe quel appareil. Il s'agit d'un service de gestion des identités de niveau entreprise, conçu pour le cloud, mais compatible avec de nombreuses applications sur site. L'OIN fournit diverses options d'intégration, permettant la connexion SSO pour chaque application à laquelle vos utilisateurs doivent accéder pendant leur journée de travail. Dernière modifié: 2025-01-22 17:01

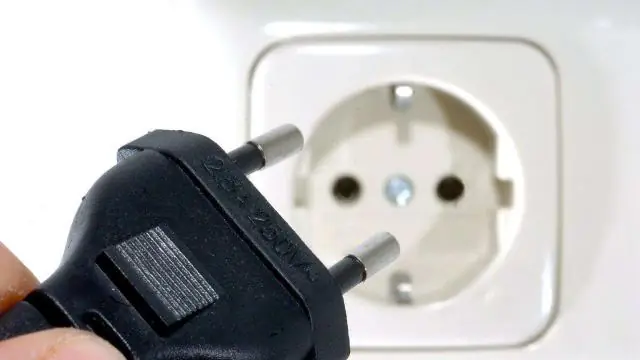

CEI 60417-5007, le symbole de mise sous tension (ligne), apparaissant sur un bouton ou à une extrémité d'un interrupteur à bascule, indique que la commande met l'équipement dans un état entièrement alimenté. IEC60417-5008, le symbole de mise hors tension (cercle) sur un bouton ou une bascule, indique que l'utilisation de la commande déconnectera l'alimentation de l'appareil. Dernière modifié: 2025-06-01 05:06

Une carte d'extension est une carte/carte électronique utilisée pour ajouter des fonctionnalités supplémentaires à un ordinateur. Il est inséré dans un slot d'extension sur la carte mère d'un ordinateur. De nombreuses classes différentes de cartes d'extension sont disponibles, y compris les cartes son, les cartes graphiques vidéo, les cartes réseau et bientôt. Dernière modifié: 2025-01-22 17:01

La ligne rouge indique un mot mal orthographié. La ligne verte indique une erreur grammaticale. La ligne bleue indique une faute d'orthographe contextuelle. Cette fonctionnalité est désactivée par défaut. Dernière modifié: 2025-01-22 17:01

Les propositions sont égales ou logiquement équivalentes si elles ont toujours la même valeur de vérité. C'est-à-dire que p et q sont logiquement équivalents si p est vrai chaque fois que q est vrai, et vice versa, et si p est faux chaque fois que q est faux, et vice versa. Si p et q sont logiquement équivalents, on écrit p = q. Dernière modifié: 2025-01-22 17:01

Le processus général de prise de vue en mode manuel peut ressembler à ceci : Vérifiez l'exposition de votre photo avec le posemètre visible à travers votre viseur. Choisissez une ouverture. Réglez la vitesse d'obturation. Choisissez un paramètre ISO. Si le "ticker" du posemètre est aligné avec 0, vous avez une image "correctement" exposée. Dernière modifié: 2025-01-22 17:01

Pour vérifier la version WDDM dans Windows 10, appuyez simultanément sur les touches Win + R du clavier pour ouvrir la boîte de dialogue Run. Tapez dxdiag dans la zone Exécuter et appuyez sur la touche Entrée. Cliquez sur l'onglet Affichage. Dans la section Pilotes sur la droite, voir le modèle lineDriver. Dernière modifié: 2025-01-22 17:01

Pour appeler le Canada depuis l'Inde, composez : 00 - 1 - Indicatif régional - Numéro de téléphone fixe 00 - 1 - Numéro mobile à 10 chiffres 00 - Code de sortie pour l'Inde, et est nécessaire pour passer un appel international depuis l'Inde. 1 - Code ISD ou code de pays du Canada. Indicatif régional - Il y a 26 indicatifs régionaux au Canada. Dernière modifié: 2025-06-01 05:06

Dplyr est un nouveau package qui fournit un ensemble d'outils pour manipuler efficacement les ensembles de données dans R. dplyr est la prochaine itération de plyr, se concentrant uniquement sur les trames de données. dplyr est plus rapide, a une API plus cohérente et devrait être plus facile à utiliser. Dernière modifié: 2025-06-01 05:06

En règle générale, un intranet comprend des connexions via un ou plusieurs ordinateurs passerelles vers l'Internet extérieur. Internet est celui sur lequel vous pouvez accéder à tout et c'est ce qu'un individu utilise à la maison ou sur son mobile, tandis que l'Intranet est le réseau interconnecté d'une entreprise ou d'une organisation. Dernière modifié: 2025-01-22 17:01

Différents types de JOIN (INNER) JOIN : sélectionnez les enregistrements qui ont des valeurs correspondantes dans les deux tables. LEFT (OUTER) JOIN : sélectionnez les enregistrements de la première table (la plus à gauche) avec les enregistrements correspondants de la table de droite. RIGHT (OUTER) JOIN : sélectionnez les enregistrements de la deuxième table (la plus à droite) avec les enregistrements correspondants de la table de gauche. Dernière modifié: 2025-01-22 17:01

Main_.py est utilisé pour les programmes python dans des fichiers zip. Le fichier _main_.py sera exécuté lors de l'exécution du fichier zip. Par exemple, si le fichier zip était tel : test. Dernière modifié: 2025-01-22 17:01

Ce sont les meilleurs appareils photo reflex numériques de moins de 50 000 roupies en Inde (2019) : Nikon D5600 : 24,1 MP, EXPEED 4, 39 points AF, 970 prises de vue, 18-55 mm + 70-300 mm. Nikon D5300 : 24,1 MP, EXPEED 4, 39 points AF, 600 prises de vue, 18-55 mm+70-300 mm. Canon EOS 200D : 24 MP, DIGIC 7, 9 points AF, 650 prises de vue, 18-55 mm + 55-250 mm. Dernière modifié: 2025-01-22 17:01

Voici ce qu'ils ont en commun : le GizmoPal 2 et le GizmoGadget peuvent passer et recevoir des appels téléphoniques à partir d'un ensemble de numéros sur liste blanche que le parent configure avec l'application Gizmo. Le GizmoPal 2 peut passer et recevoir des appels de jusqu'à 4 numéros tandis que le Gadget peut avoir jusqu'à dix numéros dans sa liste blanche. Dernière modifié: 2025-01-22 17:01

Sur quel service ou protocole le Secure Copy Protocol s'appuie-t-il pour garantir que les transferts de copie sécurisés proviennent d'utilisateurs autorisés ? Secure Copy Protocol (SCP) est utilisé pour copier en toute sécurité des images IOS et des fichiers de configuration sur un serveur SCP. Pour ce faire, SCP utilisera les connexions SSH des utilisateurs authentifiés via AAA. Dernière modifié: 2025-01-22 17:01

Pour ce faire, il est nécessaire de faire passer le signal VGA via un convertisseur, qui prendra le signal vidéo analogique VGA et les signaux audio stéréo et les convertira en signaux numériques qui pourront ensuite être envoyés via un câble HDMI pour une connexion à un moniteur avec un connecteur HDMI. Dernière modifié: 2025-01-22 17:01

Appuyez sur l'icône « Gestionnaire d'applications », puis balayez vers la gauche jusqu'à l'onglet « Tous ». Recherchez des messages ou des messages ici et cliquez sur cette icône. Appuyez sur « Forcestop », puis cliquez sur les icônes « Vider le cache » et « Effacer les données » pour supprimer les fichiers indésirables du système. Dernière modifié: 2025-01-22 17:01

Pour insérer un caractère ASCII, appuyez sur la touche ALT et maintenez-la enfoncée tout en tapant le code du caractère. Par exemple, pour insérer le symbole de degré (º), appuyez sur la touche ALT et maintenez-la enfoncée tout en tapant 0176 sur le pavé numérique. Vous devez utiliser le pavé numérique pour taper les chiffres, et non le clavier. Dernière modifié: 2025-01-22 17:01

Re : Différence entre les connecteurs ODBC et OLE DB ? ODBC est Open Data Base Connectivity, qui est une méthode de connexion aux sources de données et à d'autres éléments. OLEDB est le successeur d'ODBC, un ensemble de composants logiciels qui permettent à un QlikView de se connecter à un back-end tel que SQL Server, Oracle, DB2, mySQL etal. Dernière modifié: 2025-01-22 17:01

Le Fitbit Versa dispose d'un capteur SpO2, ce qui signifie qu'il pourrait éventuellement suivre des conditions telles que l'apnée du sommeil. La Fitbit Versa - et la montre de l'année dernière, la Fitbit Ionic - ont un capteur SpO2, qui mesure les niveaux d'oxygène dans le sang. Dernière modifié: 2025-01-22 17:01

Le manifeste de l'application Web est un fichier JSON qui informe le navigateur de votre application Web progressive et de la façon dont elle doit se comporter lorsqu'elle est installée sur le bureau ou l'appareil mobile de l'utilisateur. Un fichier manifeste typique comprend le nom de l'application, les icônes que l'application doit utiliser et l'URL qui doit être ouverte lorsque l'application est lancée. Dernière modifié: 2025-01-22 17:01

RAID 3D. Il s'agit d'un RAID propriétaire développé par Pure Storage et qui utilise des lecteurs flash au lieu de disques durs. Ceci est généralement utilisé pour éviter la perte de données en cas de défaillance d'un composant dans le stockage flash. En raison des vitesses de transfert plus rapides dans les disques SSD, la baie a des performances d'E/S élevées. Dernière modifié: 2025-01-22 17:01

Lorsqu'ils sont utilisés avec prudence, les médias sociaux peuvent offrir des avantages évidents tels que le réseautage professionnel, la formation clinique et la promotion de la santé des patients. Cependant, lorsqu'ils sont utilisés à mauvais escient, les médias sociaux ont leurs inconvénients tels que la violation de la confidentialité et de la vie privée des patients et peuvent entraîner des conséquences redoutables. Dernière modifié: 2025-01-22 17:01