Un lecteur de disque qui utilise des faisceaux laser pour lire et écrire des bits d'information à la surface d'un disque optique. Alors qu'un CD peut contenir 700 Mo de données et qu'un DVD de base peut contenir 4,7 Go de données, un seul disque Blu-ray peut contenir jusqu'à 25 Go de données. Dernière modifié: 2025-01-22 17:01

Sous-méthode du module d'authentification enfichable (PAM). Le module d'authentification enfichable est un cadre d'authentification utilisé dans les systèmes Unix. Lorsque PAM est utilisé, SSH Tectia Server transfère le contrôle de l'authentification à la bibliothèque PAM, qui chargera ensuite les modules spécifiés dans le fichier de configuration PAM. Dernière modifié: 2025-01-22 17:01

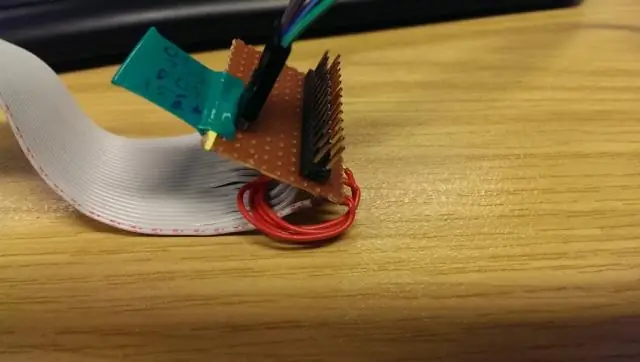

Ouvrez l'IDE et cliquez sur le menu « Sketch », puis sur Inclure la bibliothèque > Gérer les bibliothèques. Ensuite, le gestionnaire de bibliothèque s'ouvrira et vous trouverez une liste de bibliothèques déjà installées ou prêtes à être installées. Cliquez enfin sur installer et attendez que l'IDE installe la nouvelle bibliothèque. Dernière modifié: 2025-01-22 17:01

Exécutez une requête en arrière-plan ou pendant que vous attendez Cliquez sur une cellule dans la plage de données externes. Sous l'onglet Données, dans le groupe Connexions, cliquez sur Actualiser tout, puis sur Propriétés de la connexion. Cliquez sur l'onglet Utilisation. Cochez la case Activer l'actualisation en arrière-plan pour exécuter la requête en arrière-plan. Dernière modifié: 2025-01-22 17:01

L'appareil photo numérique sans miroir Alpha a7R de Sony intègre un capteur CMOS Exmor plein format dans un boîtier à monture E, offrant ainsi la capacité de collecte de lumière et une imagerie riche en détails d'un capteur plein format avec un système de caméra à objectif interchangeable sans miroir compact, léger et polyvalent. Dernière modifié: 2025-01-22 17:01

Vous pouvez diffuser simultanément vers plusieurs destinations via Mevo sans avoir besoin d'augmenter votre bande passante locale. Vous pouvez choisir plusieurs destinations de streaming de Mevo en quelques lignes directrices. Pour accéder à cette fonctionnalité, vous devez disposer d'un forfait Vimeo Producer ou Vimeo Premium; apprenez à vous inscrire ici. Dernière modifié: 2025-01-22 17:01

Le plugin Surefire est utilisé pendant la phase de test du cycle de vie de build pour exécuter les tests unitaires d'une application. Il génère des rapports dans deux formats de fichiers différents Fichiers texte brut (.txt) Fichiers XML (.xml). Dernière modifié: 2025-01-22 17:01

ITIL 4 contient neuf principes directeurs qui ont été adoptés à partir du plus récent examen ITIL Practitioner, qui couvre la gestion du changement organisationnel, la communication, la mesure et les métriques. Ces principes incluent : Mettre l'accent sur la valeur. Concevoir pour l'expérience. Commencez où vous êtes. Dernière modifié: 2025-01-22 17:01

Connectez-vous à AWS Management Console et ouvrez la console AWS Key Management Service (AWS KMS) à l'adresse https://console.aws.amazon.com/kms. Pour modifier la région AWS, utilisez le sélecteur de région dans le coin supérieur droit de la page. Dans le volet de navigation, choisissez Clés gérées par le client. Choisissez Créer une clé. Dernière modifié: 2025-01-22 17:01

SIP ALG signifie Application Layer Gateway. Vous le trouverez sur de nombreux pare-feu, routeurs ou modems commerciaux et résidentiels. C'est un outil NAT qui inspecte les messages SIP et transforme les adresses IP privées et les ports en adresses IP et ports publics. Dernière modifié: 2025-01-22 17:01

Cela peut être moins irritant, mais la fonction de vibration de votre téléphone utilise en fait plus de batterie que les sonneries standard, alors désactivez-la. Le mettre en mode silencieux utilisera moins de batterie. Ce n'est pas exactement l'idéal, car vous ne saurez pas si quelqu'un vous appelle ou vous envoie un SMS. Dernière modifié: 2025-01-22 17:01

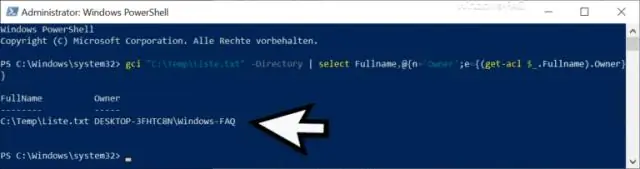

Contrôler les droits d'accès du propriétaire dans Windows Server 2008 Cliquez avec le bouton droit sur l'objet pour lequel vous souhaitez modifier la liste de contrôle d'accès et choisissez Propriétés. Choisissez l'onglet Sécurité dans la boîte de dialogue de l'objet. Sous la zone Noms de groupe ou d'utilisateur, cliquez sur Ajouter. Dans la zone de sélection Rechercher des groupes ou des utilisateurs, saisissez les droits du propriétaire et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Vous pouvez exporter vos données GroupMe depuis votre tableau de bord profilé. Accédez au tableau de bord de votre profil et sélectionnez Exporter mes données. Vous pouvez créer une nouvelle exportation ou télécharger une exportation précédente. Remarque : Vous ne pouvez avoir qu'une seule exportation active à la fois. Après avoir cliqué sur Créer une exportation, vous pouvez choisir l'ensemble de données que vous souhaitez exporter. Dernière modifié: 2025-01-22 17:01

Pour la plupart des cas simples où les cookies contiennent des données qui ne font qu'améliorer l'expérience utilisateur et sont jetables, les cookies sont préférables, car ils sont stockés sur le client plutôt que sur le serveur, donc ils s'adaptent bien. Les données des cookies sont également accessibles à partir de JavaScript tandis que les données de session sont privées uniquement pour le serveur. Dernière modifié: 2025-01-22 17:01

La méthode la plus simple suit ces étapes : Mettez à jour votre liste de référentiels de logiciels avec les référentiels MariaDB. Mettez à jour votre gestionnaire de packages Linux avec les nouveaux dépôts. Arrêtez MySQL. Installez MariaDB avec votre gestionnaire de paquets. Retourne au travail parce que tu as fini. Dernière modifié: 2025-01-22 17:01

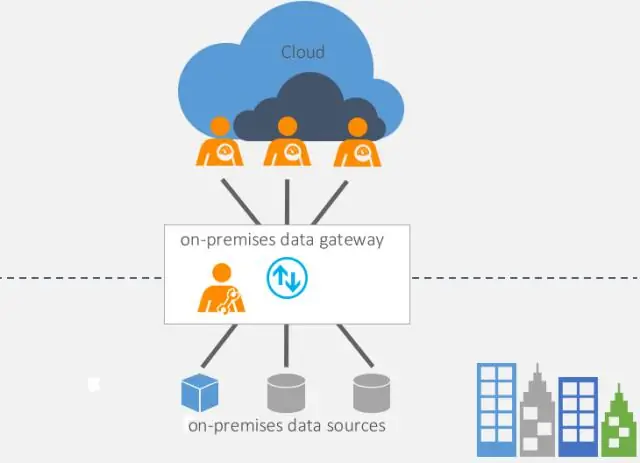

Installez Tableau Server sur Amazon EC2 et connectez-vous à des bases de données comme Amazon Redshift, Amazon Aurora, ou interrogez des données dans Amazon S3 via Athena pour fournir une plate-forme d'analyse complète qui peut permettre à chaque organisation de trouver des informations. Les clients peuvent utiliser l'offre SaaS de Tableau, Tableau Online, qui est entièrement hébergé sur AWS. Dernière modifié: 2025-01-22 17:01

5 conseils pour organiser les photos et les souvenirs Décidez quoi garder. Les chances sont l'une des motivations derrière l'organisation de vos souvenirs est la nécessité de libérer de l'espace de stockage. Planifiez votre stockage. Donnez-vous du temps. Impliquez toute la famille. Rendez-le numérique. Dernière modifié: 2025-01-22 17:01

La première chose à faire est de placer le pager en mode programmation. Insérez une bonne batterie dans le téléavertisseur Minitor V et éteignez le téléavertisseur. Changez la position du commutateur sur « C » Maintenez le bouton de réinitialisation enfoncé, puis allumez le téléavertisseur tout en maintenant le bouton enfoncé. Relâchez le bouton de réinitialisation. Le pager Minitor V est maintenant en mode programmation. Dernière modifié: 2025-01-22 17:01

Regardons les choses en face : la plupart du temps, la raison pour laquelle un utilisateur demande les autorisations qu'il accorde est qu'il en a besoin pour fonctionner. La seule exception notable à cette règle concerne les applications qui nécessitent root. Lorsque vous rootez votre Androidphone, vous vous accordez ce niveau d'accès au fonctionnement interne du système d'exploitation de votre téléphone. Dernière modifié: 2025-01-22 17:01

Lorsque vous libérez le fil du connecteur, placez un tournevis Wago (numéro de pièce Genie 33996) dans le trou de libération du fil et poussez-le fermement. Cet outil de libération est correctement incliné pour libérer le fil avec facilité. Cela ouvrira la pince à ressort permettant au fil de se libérer. Dernière modifié: 2025-01-22 17:01

VIDÉO De même, vous vous demandez peut-être comment utiliser Elastic Audio dans Pro Tools ? Astuce: 4 étapes pour Elastic Audio dans Pro Tools Créez d'abord un groupe à partir de votre batterie, sélectionnez chacune des pistes de batterie tout en maintenant la touche Maj enfoncée.. Dernière modifié: 2025-01-22 17:01

La lecture de musique est l'une des principales caractéristiques du Samsung Gear S3, pour un certain nombre de raisons. Tout d'abord, c'est une expérience transparente - si vous diffusez de la musique sur votre téléphone, vous pourrez changer de piste et voir ce qui est en train de jouer, avec album l'art en arrière-plan, sans problème. Dernière modifié: 2025-01-22 17:01

Tapez simplement resmon dans la recherche du menu Démarrer ou ouvrez le gestionnaire de tâches et cliquez sur le bouton « Resource Monitor » dans l'onglet Performances. Une fois dans Resource Monitor, accédez à l'onglet Disk. Là, vous pouvez voir quels processus accèdent à vos disques, et exactement à quels disques et à quels fichiers ils accèdent. Dernière modifié: 2025-01-22 17:01

Dans les bases de données et le traitement des transactions, le verrouillage en deux phases (2PL) est une méthode de contrôle de la concurrence qui garantit la sérialisabilité. Le protocole utilise des verrous, appliqués par une transaction aux données, qui peuvent empêcher (interprétés comme des signaux d'arrêt) d'autres transactions d'accéder aux mêmes données pendant la durée de vie de la transaction. Dernière modifié: 2025-01-22 17:01

Un serveur redondant est un serveur exécutant actuellement 0 caméras. Lors de la détection d'un serveur en panne, un serveur redondant est utilisé pour remplacer la caméra du serveur en panne et le traitement de l'appareil dans son intégralité. Cela signifie que toutes les caméras seront déplacées et exécutées sur le serveur redondant. Dernière modifié: 2025-01-22 17:01

Le menu de l'appareil photo X-T1 propose des options pour la stabilisation d'image en continu et en prise de vue. Les objectifs de la série XF ont un interrupteur de stabilisation. Dernière modifié: 2025-01-22 17:01

Le solde est-il reporté d'année en année ? Oui, votre compte FLEX reste actif d'année en année jusqu'à votre séparation de JMU. Dernière modifié: 2025-01-22 17:01

La fenêtre "SSMS-Setup-ENU.exe" sera ouverte, cliquez sur le bouton Enregistrer pour enregistrer SQL Server Management Studio 2017 exe et le téléchargement commencera. Accédez à votre chemin téléchargé et vous verrez le fichier exe. Double-cliquez sur l'exe pour démarrer l'installation. Dernière modifié: 2025-01-22 17:01

L'opération de gigue UDP des accords de niveau de service IP (SLA) diagnostique l'adéquation du réseau aux applications de trafic en temps réel telles que la VoIP, la vidéo sur IP ou la conférence en temps réel. La gigue signifie la variance du délai entre les paquets. Dernière modifié: 2025-06-01 05:06

Il contient des informations sur votre service de fédération qui est utilisé pour créer des approbations, identifier des certificats de signature de jetons et bien d'autres choses. Entrez le nom de votre service de fédération ci-dessous et cliquez sur le bouton « Obtenir les métadonnées de la fédération » pour récupérer votre document. Dernière modifié: 2025-01-22 17:01

Un concentrateur, également appelé concentrateur réseau, est un point de connexion courant pour les périphériques d'un réseau. Les concentrateurs sont des appareils couramment utilisés pour connecter des segments d'un réseau local. Le hub contient plusieurs ports. Lorsqu'un paquet arrive sur un port, il est copié sur les autres ports afin que tous les segments du réseau local puissent voir tous les paquets. Dernière modifié: 2025-01-22 17:01

LG TV prend uniquement en charge la lecture de MP4 en H. 264 / AVC, MPEG-4, H. 263, MPEG-1/2, VC-1 codec vidéo et AAC, AC3, DTS, codec audio MP3. Dernière modifié: 2025-01-22 17:01

Quelle est la différence entre Ethernet et coaxial? Dans l'argot moderne, cependant, les « câbles Ethernet » désignent des câbles à paires torsadées, généralement utilisés pour mettre en réseau des périphériques, tandis que les câbles coaxiaux désignent des câbles blindés à haute fréquence et sont utilisés pour connecter des pièces ou des bâtiments. Dernière modifié: 2025-01-22 17:01

Contrairement à la défragmentation qui est plus axée sur l'écriture, CHKDSK fait plus de lecture que d'écriture sur le disque. Pour être précis, lors de l'exécution, CHKDSK lira les données du lecteur pour confirmer si tout va bien. Par conséquent, l'exécution de CHKDSK ne nuit pas à votre SSD. Donc, ne vous inquiétez pas après avoir accidentellement exécuté CHKDSK sur SSD. Dernière modifié: 2025-01-22 17:01

Démarrer un nouveau dépôt git Créez un répertoire pour contenir le projet. Allez dans le nouveau répertoire. Tapez git init. Écrivez du code. Tapez git add pour ajouter les fichiers (voir la page d'utilisation typique). Tapez git commit. Dernière modifié: 2025-01-22 17:01

La colonne montante de gicleurs d'incendie est comme un pont entre votre alimentation en eau et les tuyaux de gicleurs de votre bâtiment. C'est là que l'eau pénètre dans le bâtiment à des fins d'extinction d'incendie. En réalité, la colonne montante d'arrosage est le composant principal du système d'arrosage. Dernière modifié: 2025-01-22 17:01

La vulnérabilité XSS persistante (ou stockée) est une variante plus dévastatrice d'une faille de script intersites : elle se produit lorsque les données fournies par l'attaquant sont enregistrées par le serveur, puis affichées en permanence sur des pages « normales » renvoyées aux autres utilisateurs dans au cours d'une navigation régulière, sans échappement HTML approprié. Dernière modifié: 2025-01-22 17:01

Le principe d'induction forte dit que vous pouvez prouver un énoncé de la forme : P(n) pour chaque entier positif n. comme suit : Cas de base : P(1) est vrai. Pas inductif fort : Supposons que k soit un entier positif tel que P(1),P(2),,P(k) soient tous vrais. Montrer que P(k+1) est vrai. Dernière modifié: 2025-01-22 17:01

Plus d'information. Lorsque vous créez un tableau à deux entrées, vous spécifiez des cellules d'entrée dans les zones Cellule d'entrée de ligne et Cellule d'entrée de colonne de la boîte de dialogue Tableau. Dans Microsoft Office Excel 2007, la boîte de dialogue Table s'appelle la boîte de dialogue Table de données. Dernière modifié: 2025-01-22 17:01

La fonction pthread_cond_signal() doit débloquer au moins un des threads qui sont bloqués sur la variable de condition spécifiée cond (si des threads sont bloqués sur cond). Si plusieurs threads sont bloqués sur une variable de condition, la politique de planification doit déterminer l'ordre dans lequel les threads sont débloqués. Dernière modifié: 2025-01-22 17:01