L'importance de la sauvegarde des fichiers Il est très important d'effectuer des sauvegardes régulières pour éviter la perte de données. Le logiciel peut être réinstallé, mais vos données pourraient être perdues à jamais. Il existe diverses causes de perte de données, de panne de machine, de virus, de panne de courant, de mises à niveau logicielles, d'incendie, d'inondation et d'erreur humaine. Dernière modifié: 2025-01-22 17:01

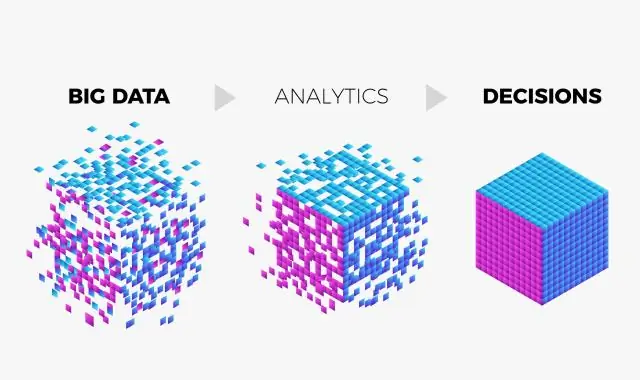

Bien que la majorité des cas d'utilisation du Big Data concernent le stockage et le traitement des données, ils couvrent de multiples aspects commerciaux, tels que l'analyse des clients, l'évaluation des risques et la détection des fraudes. Ainsi, chaque entreprise peut trouver le cas d'utilisation pertinent pour répondre à ses besoins particuliers. Dernière modifié: 2025-01-22 17:01

Quand lancer une nouvelle RuntimeException(e); est appelée une nouvelle exception est créée et levée, mais l'exception d'origine est enveloppée à l'intérieur. Ainsi, la trace de la pile ressemblera à ceci : Exception dans le thread 'main' java. java:36) Causé par : java. Dernière modifié: 2025-01-22 17:01

Une fois que vous maîtrisez (1) les concepts de flux de données (pipelines, entrée/sortie standard), (2) le concept de commandes et d'arguments et d'options de ligne de commande, et (3) (le plus difficile) l'effet précis d'un soi-disant métacaractères shell, les scripts shell ne sont pas si difficiles du tout. Dernière modifié: 2025-01-22 17:01

Dataproc est un service Spark et Hadoop géré qui vous permet de tirer parti des outils de données open source pour le traitement par lots, les requêtes, la diffusion en continu et le machine learning. L'automatisation Dataproc vous aide à créer rapidement des clusters, à les gérer facilement et à économiser de l'argent en désactivant les clusters lorsque vous n'en avez pas besoin. Dernière modifié: 2025-01-22 17:01

Le photomontage est le processus et le résultat de la réalisation d'une photographie composite en coupant, collant, réorganisant et superposant deux photographies ou plus en une nouvelle image. Parfois, l'image composite résultante est photographiée afin que l'image finale puisse apparaître comme une impression physique transparente. Dernière modifié: 2025-01-22 17:01

Conseils pour éviter les interblocages N'autorisez aucune saisie de l'utilisateur pendant les transactions. Évitez les curseurs. Gardez les transactions aussi courtes que possible. Réduisez le nombre d'allers-retours entre votre application et SQL Server en utilisant des procédures stockées ou en conservant les transactions dans un seul lot. Dernière modifié: 2025-01-22 17:01

La livraison restreinte coûte 9,00 $ par envoi postal et n'est disponible que lorsqu'elle est achetée en conjonction avec le courrier certifié, la livraison à réception, l'assurance USPS supérieure à 200 $ ou le courrier recommandé. Dernière modifié: 2025-01-22 17:01

L'autre alternative est de recourir au verrouillage optimiste. Le document indique qu'EF n'a pas de prise en charge de simultanéité pessimiste intégrée. Mais cela ne signifie pas que vous ne pouvez pas avoir de verrouillage pessimiste avec EF. Ainsi, VOUS POUVEZ AVOIR UN VERROUILLAGE PESSIMISTE AVEC EF. Dernière modifié: 2025-01-22 17:01

Pour vérifier quel port est utilisé par quel service. Ouvrez le gestionnaire de périphériques Sélectionnez le port COM, cliquez avec le bouton droit de la souris, puis cliquez sur Propriétés/onglet Paramètres du port/Bouton avancé/Numéro COMPort dans le menu déroulant et attribuez le port COM. Dernière modifié: 2025-01-22 17:01

Suivez ces conseils utiles pour éviter que votre modem ou votre routeur ne chauffe. Ventilation appropriée. Conservez votre modem ou routeur dans un endroit frais où il y a suffisamment de place pour la circulation de l'air. Gardez-le vertical. Gardez votre modem ou routeur en position verticale. Utiliser le ventilateur pour le refroidissement. Dernière modifié: 2025-01-22 17:01

Voici comment procéder : cliquez avec le bouton droit sur l'image WEBP et sélectionnez Copier l'adresse de l'image dans le menu. Collez maintenant cette adresse dans un nouvel onglet et supprimez les 3 derniers caractères de l'URL. Par conséquent, supprimez -rw à la fin de l'URL. Vous pouvez ensuite cliquer avec le bouton droit sur l'image et sélectionner Enregistrer l'image pour enregistrer l'image. Dernière modifié: 2025-01-22 17:01

En informatique, un shell est une interface utilisateur permettant d'accéder aux services d'un système d'exploitation. En général, les shells du système d'exploitation utilisent soit une interface de ligne de commande (CLI), soit une interface utilisateur graphique (GUI), selon le rôle de l'ordinateur et son fonctionnement particulier. Dernière modifié: 2025-01-22 17:01

Exemples de logiciels de Master Data Management : Ataccama, Profisee, Orchestra Networks, Talend MasterData Management, SAS Master Data Management, Hybris Product ContentManagement, SAP Master Data Governance, AgilityMultichannel, Tibco MDM, Stibo Systems, IBM InfoSphere Master DataManagement, Omni-Gen, VisionWare MDM. Dernière modifié: 2025-01-22 17:01

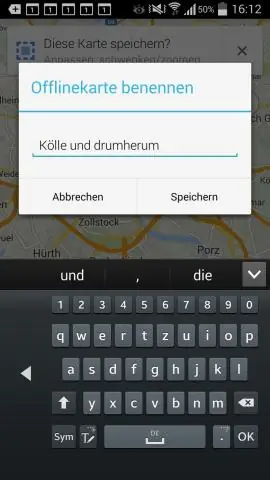

Ouvrez Google Maps. Recherchez un lieu ou cliquez sur un repère sur la carte. Sur la gauche, sélectionnez la photo avec une icône Street View. Voir les images au niveau de la rue du passé Faites glisser Pegman sur la carte. Cliquez sur Heure. En bas, utilisez le curseur pour remonter plus loin dans le temps. Pour quitter Street View, allez en haut à gauche et cliquez sur Retour. Dernière modifié: 2025-01-22 17:01

SOS_SCHEDULER_YIELD signifie que le système d'exploitation SQL (SOS) attend qu'un planificateur de processeur donne plus de temps, mais cette attente est un peu plus délicate que cela. Dernière modifié: 2025-01-22 17:01

La suppression passive du bruit est le bruit que les écouteurs bloquent en fonction de la conception physique des oreillettes. La forme des oreillettes du casque et son ajustement sur la tête déterminent dans une large mesure la quantité de bruit que le casque peut bloquer. Ainsi, ils permettent la plus grande réduction du bruit extérieur. Dernière modifié: 2025-01-22 17:01

Accéder à distance à un appareil Android Téléchargez et installez TeamViewer QuickSupport ou TeamViewerHoston sur l'appareil. Comme pour chaque connexion TeamViewer, vous aurez besoin de l'ID TeamViewer de l'appareil cible pour vous connecter. Tout est configuré pour une connexion à partir du périphérique de support. Dernière modifié: 2025-01-22 17:01

Comment tu t'appelles? ????(?)??? (nǐ jiào shénme míngzi ?). Dernière modifié: 2025-01-22 17:01

Pour ceux qui se demandent comment accéder à l'ordre de démarrage, c'est dans le bios normal> onglet de démarrage, activez le mode hérité et l'ordre de démarrage devrait apparaître. Dernière modifié: 2025-01-22 17:01

Une non-concordance de duplex peut être corrigée soit en activant la négociation automatique (si disponible et fonctionnelle) aux deux extrémités, soit en forçant les mêmes paramètres aux deux extrémités (la disponibilité d'une interface de configuration le permet). Dernière modifié: 2025-01-22 17:01

Oui, certaines personnes utilisent encore Windows 95. Certains jeux ne fonctionneront pas sur une version plus récente. De plus, Windows95 vous rapproche du « vrai » DOS, même s'il ne s'agit pas d'un DOS indépendant et séparé; en fait, c'est MS-DOS 7.0, car MS-DOS 6.22 était le dernier DOS indépendant qui était séparé de Windows 3. Dernière modifié: 2025-01-22 17:01

TLS 1.3 n'empêche en aucun cas quelqu'un d'utiliser un proxy d'inspection SSL. La seule chose qu'il coupe est de déchiffrer passivement une connexion avec la clé privée. Sans secret de transmission parfait si vous aviez la clé privée du certificat utilisé dans la connexion qui était suffisante pour lire le contenu de la connexion. Dernière modifié: 2025-01-22 17:01

Utilisation des visuels Bing Maps et Google Maps dans PowerBI. Power BI est excellent pour visualiser l'emplacement des cartes, il s'intègre à la carte Bing via des coordonnées, il est donc plus facile de marquer les emplacements. Dernière modifié: 2025-01-22 17:01

Un cluster Microsoft SQL Server n'est rien de plus qu'un ensemble de deux serveurs physiques ou plus avec un accès identique au stockage partagé qui fournit les ressources disque nécessaires pour stocker les fichiers de base de données. Ces serveurs sont appelés « nœuds ». Dernière modifié: 2025-01-22 17:01

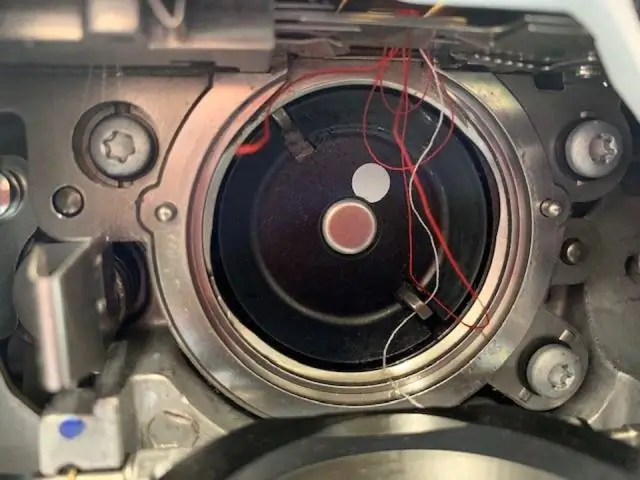

La carte mère contient l'unité centrale de traitement (CPU), la RAM, les connecteurs d'extension, l'ensemble dissipateur thermique/ventilateur, la puce BIOS, le jeu de puces et les fils intégrés qui interconnectent les composants de la carte mère. Des prises, des connecteurs internes et externes et divers ports sont également placés sur la carte mère. Dernière modifié: 2025-01-22 17:01

Top 10 des bases de données de modèles 3D : les meilleurs sites pour télécharger des modèles 3D pour l'impression 3D Cults 3D. Cults offre à ses utilisateurs la gamme parfaite de modèles 3D - des fichiers 3D inspirés des fabricants jusqu'aux conceptions professionnelles de haute qualité. Forme d'épingle. Thingiverse. GrabCAD. CGTrader. TurboSquid. 3DExporter. Dernière modifié: 2025-01-22 17:01

Si nous voulons comparer les hashmaps par clés, c'est-à-dire que deux hashmaps seront égaux s'ils ont exactement le même ensemble de clés, nous pouvons utiliser HashMap. fonction keySet(). Il renvoie toutes les clés de carte dans HashSet. Nous pouvons comparer le hashset de clés pour les deux cartes en utilisant Set. Dernière modifié: 2025-01-22 17:01

Un autre principe qui découle de la construction de PC pour les jeux est que 16 Go de RAM sont probablement plus que ce dont vous avez besoin. Tous les développeurs à qui nous avons parlé et les forums que nous avons parcourus ont recommandé de ne pas dépasser 8 Go. Plus vous avez de RAM, plus vous pouvez faire fonctionner sans problème de programmes à la fois. 8 Go devraient être suffisants pour la plupart. Dernière modifié: 2025-01-22 17:01

Pour utiliser VoiceView via Bluetooth : Allumez votre appareil Bluetooth et réglez-le en mode de couplage. Appuyez sur le bouton d'alimentation de votre Kindle et maintenez-le enfoncé pendant neuf secondes. Attendez jusqu'à deux minutes pour entendre les instructions audio de VoiceView pour « Maintenez deux doigts sur l'écran pour utiliser cet appareil audio avec le lecteur d'écran VoiceView sur Kindle. ». Dernière modifié: 2025-01-22 17:01

Oui. Un VPN pour mobile est le choix le plus populaire pour de nombreux utilisateurs, parfois même avant les ordinateurs. Cependant, en fonction de votre emplacement physique, les données mobiles simples peuvent ne pas être suffisantes pour garantir l'accès aux sites Web bloqués, donc activer ce VPN est peut-être la meilleure chose à faire. Dernière modifié: 2025-01-22 17:01

La direction d'une entreprise peut centraliser la prise de décision pour les raisons suivantes : Atteindre l'uniformité d'action : PUBLICITÉS : Faciliter l'intégration : Il peut être nécessaire d'intégrer toutes les opérations de l'entreprise pour atteindre des objectifs communs. Promouvoir le leadership personnel : Gérer les urgences :. Dernière modifié: 2025-01-22 17:01

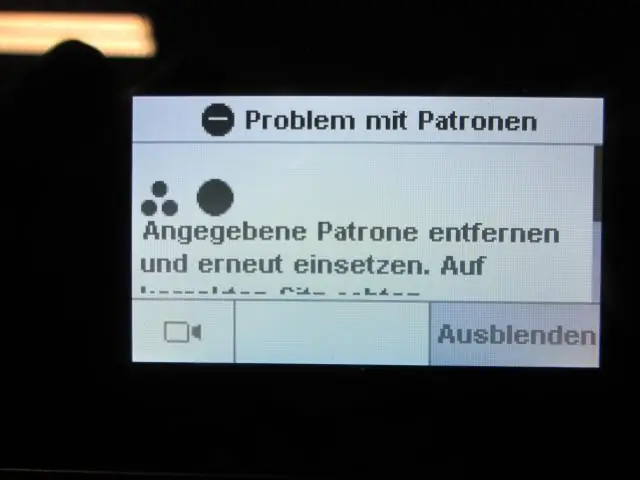

Disponibles en noir et tricolore, les cartouches d'encre HP 304 (en capacités standard et XL) peuvent être utilisées dans le DeskJet 2630. Dernière modifié: 2025-01-22 17:01

Inscrivez-vous maintenant et commencez à créer votre application mobile gratuite dès aujourd'hui. Les applications sont devenues l'accessoire technologique indispensable pour de nombreuses personnes et un élément essentiel des plans marketing d'entreprise tournés vers l'avenir. Nos applications peuvent être conçues pour tous les systèmes d'exploitation tels que Android, Apple, Black Berry et Windows. Dernière modifié: 2025-06-01 05:06

La compression des fichiers texte les rend plus petits et plus rapides à envoyer, et décompresser les fichiers sur un appareil mobile a une faible surcharge. Il est donc recommandé de compresser les fichiers texte pendant leur envoi sur des réseaux sans fil. Dernière modifié: 2025-01-22 17:01

Benadryl peut être pris en toute sécurité avec ou sans nourriture. L'ibuprofène doit être pris avec de la nourriture car il peut être dur pour l'estomac, mais ne vous inquiétez pas, vous n'avez pas à manger un repas complet. Un verre de lait, un morceau de pain ou quelques crackers devraient suffire à protéger votre estomac. Dernière modifié: 2025-01-22 17:01

Activez la dernière version installée de Java dans le panneau de configuration Java. Dans le panneau de configuration Java, cliquez sur l'onglet Java. Vérifiez que la dernière version de Java Runtime est activée en cochant la case Activé. Cliquez sur OK dans la fenêtre du panneau de configuration Java pour confirmer les modifications et fermer la fenêtre. Dernière modifié: 2025-01-22 17:01

Outlook 2007 Sélectionnez Outils > Paramètres du compte. Sélectionnez votre compte AOL dans la liste de l'onglet e-mail, puis cliquez sur Modifier. Dans la zone Paramètres de compte POP et IMAP, sélectionnez Plus de paramètres. Sélectionnez l'onglet Serveur sortant et cochez la case Mon serveur sortant (SMTP requiert une authentification). Dernière modifié: 2025-01-22 17:01

L'entier le plus grand/le plus grand qui peut être stocké dans un double sans perdre en précision est le même que la plus grande valeur possible d'un double. C'est-à-dire DBL_MAX ou environ 1,8 × 10308 (si votre double est un double IEEE 754 64 bits). C'est un entier. C'est représenté exactement. Dernière modifié: 2025-01-22 17:01

NgTemplateOutlet est une directive qui prend un TemplateRef et un contexte et supprime un EmbeddedViewRef avec le contexte fourni. Le contexte est accessible sur le modèle via les attributs let-{{templateVariableName}}="contextProperty" pour créer une variable que le modèle peut utiliser. Dernière modifié: 2025-01-22 17:01