Modèle source Windows 8.1 Source fermée Source disponible (via Shared SourceInitiative) Sortie en fabrication le 27 août 2013 Disponibilité générale 17 octobre 2013 Dernière version 6.3.9600 / 8 avril 2014 État du support. Dernière modifié: 2025-01-22 17:01

Voici quelques conseils pour bouger : Avancer et reculer : Penchez-vous légèrement en avant. Ne pas plier à la taille. Le mouvement se fera principalement dans vos chevilles. Virage : Pour faire pivoter votre hoverboard, vous pousserez vos orteils vers l'avant. Pour tourner à gauche, abaissez vos orteils droits. Pour tourner à droite, abaissez vos orteils gauches. Dernière modifié: 2025-01-22 17:01

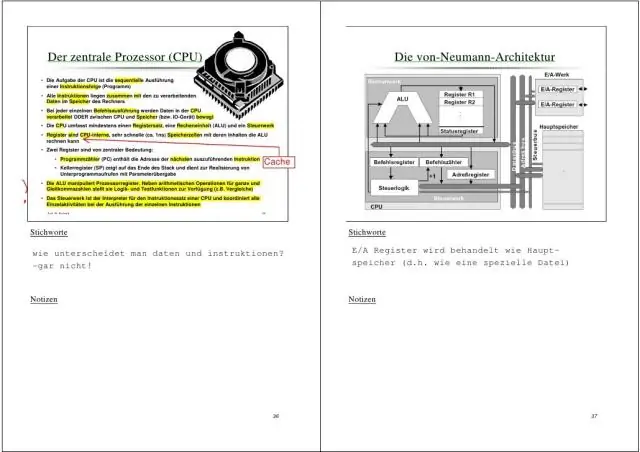

Un programme de présentation est un progiciel utilisé pour afficher des informations sous forme de diaporama. Il a trois fonctions principales : un éditeur qui permet d'insérer et de formater du texte, une méthode d'insertion et de manipulation d'images graphiques, et un système de diaporama pour afficher le contenu. Dernière modifié: 2025-01-22 17:01

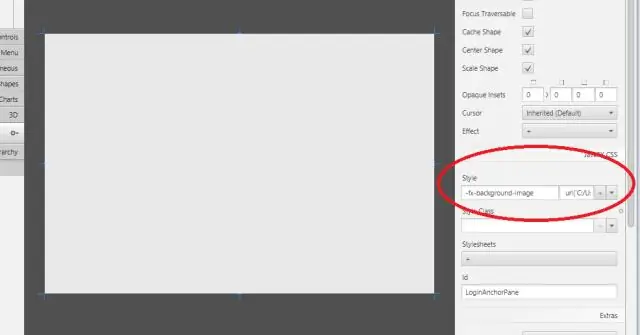

Les directives angulaires sont utilisées pour étendre la puissance du HTML en lui donnant une nouvelle syntaxe. Chaque directive a un nom - soit celui de l'Angular prédéfini comme ng-repeat, soit un nom personnalisé qui peut être appelé n'importe quoi. Et chaque directive détermine où elle peut être utilisée : dans un élément, un attribut, une classe ou un commentaire. Dernière modifié: 2025-01-22 17:01

Les mécanismes de sécurité sont des outils et des techniques techniques utilisés pour mettre en œuvre des services de sécurité. Un mécanisme peut fonctionner seul ou avec d'autres pour fournir un service particulier. Des exemples de mécanismes de sécurité courants sont les suivants : Cryptographie. Dernière modifié: 2025-01-22 17:01

Dans l'informatique et en particulier le partage de fichiers peer-to-peer, l'ensemencement est le téléchargement de contenu déjà téléchargé pour que d'autres puissent le télécharger. Un pair choisit délibérément de devenir une graine en laissant la tâche de téléchargement active lorsque le contenu est téléchargé. Cela signifie qu'il doit y avoir une motivation pour semer. Dernière modifié: 2025-01-22 17:01

Vous pouvez créer un programme Go n'importe où sur votre système. Un programme Go typique est un fichier texte avec l'extension de fichier .go. Vous pouvez exécuter ce programme à l'aide de la commande go run hello.go où hello.go est un fichier de programme Go dans le répertoire actuel. Un espace de travail est le moyen de Go pour faciliter la gestion de projet. Dernière modifié: 2025-01-22 17:01

Si vous ne trouvez pas l'icône Supprimer le matériel en toute sécurité, appuyez et maintenez (ou cliquez avec le bouton droit) sur la barre des tâches et sélectionnez Paramètres de la barre des tâches. Sous Zone de notification, choisissez Sélectionner les icônes qui apparaissent dans la barre des tâches. Faites défiler jusqu'à l'Explorateur Windows : retirez le matériel et éjectez le support en toute sécurité et activez-le. Dernière modifié: 2025-01-22 17:01

Terme utilisé pour décrire un problème existant dans un programme logiciel. Une faille peut être un risque pour la sécurité, provoquer le blocage du programme ou causer d'autres problèmes. Pour résoudre les défauts, le développeur du logiciel publie des mises à jour ou des correctifs qui mettent à jour le code et corrigent le problème. Dernière modifié: 2025-06-01 05:06

Les externalités de réseau sont les effets qu'un produit ou service a sur un utilisateur alors que d'autres utilisent des produits ou services identiques ou compatibles. Des externalités de réseau positives existent si les avantages (ou, plus techniquement, l'utilité marginale) sont une fonction croissante du nombre d'autres utilisateurs. Dernière modifié: 2025-01-22 17:01

Créer une carte de visite électronique Sélectionnez Personnes dans la barre de navigation. Dans le coin supérieur gauche de la fenêtre Outlook, cliquez sur Nouveaucontact. Dans le formulaire de contact, double-cliquez sur la carte de visite pour ouvrir la boîte Modifier la carte de visite. Sous Conception de carte, cliquez sur la flèche de liste Mise en page, puis cliquez sur une mise en page dans la liste. Dernière modifié: 2025-01-22 17:01

L'instruction if-then L'instruction if-then est la plus basique de toutes les instructions de flux de contrôle. Il indique à votre programme d'exécuter une certaine section de code uniquement si un test particulier est évalué à vrai. Dernière modifié: 2025-01-22 17:01

Connaît la meilleure façon de nettoyer chaque pièce. En utilisant Imprint® Smart Mapping, Roomba i7 apprend, cartographie et s'adapte à votre maison, déterminant la meilleure façon de nettoyer chaque pièce. Il se souvient même de plusieurs plans d'étage, donc qu'il s'agisse de nettoyer en haut ou en bas, il sait quelle carte utiliser. Dernière modifié: 2025-01-22 17:01

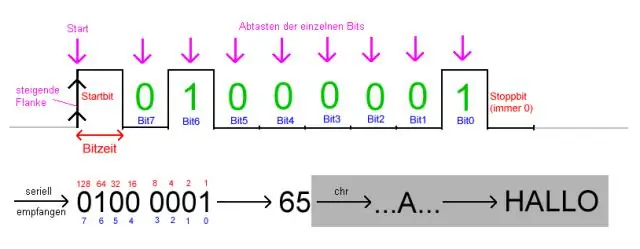

Le plus souvent, les signaux numériques seront l'une des deux valeurs - comme 0V ou 5V. Les graphiques de synchronisation de ces signaux ressemblent à des ondes carrées. Les ondes analogiques sont lisses et continues, les ondes numériques sont progressives, carrées et discrètes. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que la classification d'images en télédétection ? La classification des images est le processus d'attribution de classes d'occupation du sol aux pixels. Par exemple, les classes comprennent l'eau, l'urbain, la forêt, l'agriculture et les prairies. Dernière modifié: 2025-01-22 17:01

Utilisez int. to_bytes() pour convertir un int en octets Appelez int. to_bytes(length, byteorder) sur un int avec la longueur souhaitée du tableau comme longueur et l'ordre du tableau comme byteorder pour convertir l'int en octets. Si byteorder est défini sur 'big', l'ordre des octets les plus significatifs commence au début du tableau. Dernière modifié: 2025-01-22 17:01

Utilisez ces fonctions pour contrôler l'écran du participant : L'icône de la souris indique où se trouve le pointeur de la souris. Appuyez une fois pour faire un clic gauche de la souris. Appuyez et maintenez pour cliquer avec le bouton droit de la souris. Appuyez sur l'icône du clavier pour saisir du texte. Pincez avec deux doigts pour zoomer et dézoomer sur l'écran de l'utilisateur. Dernière modifié: 2025-01-22 17:01

Trouvez le catalogue que vous souhaitez fusionner avec celui que vous avez déjà ouvert. Lorsque vous cliquez sur "Importer depuis un autre catalogue", votre Finder Mac ou vos dossiers Windows s'ouvriront. Vous devez naviguer vers l'endroit où se trouve l'autre catalogue que vous souhaitez fusionner. Dernière modifié: 2025-01-22 17:01

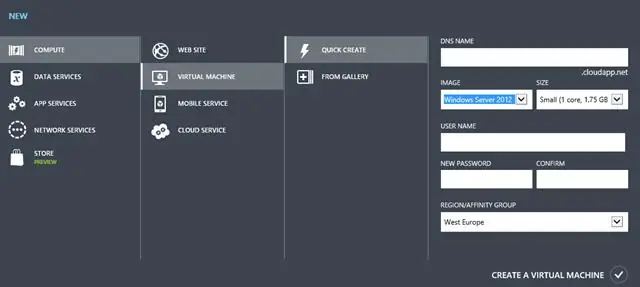

La connexion à une instance de SQL Server exécutée à l'intérieur d'une machine virtuelle Azure peut être effectuée en quelques étapes seulement : Créez votre machine virtuelle. Ouvrez un port pour la machine virtuelle dans le portail de gestion Azure. Ouvrez un port dans le pare-feu Windows sur la machine virtuelle Azure. Configurer la sécurité pour l'instance; vérifiez que TCP est activé. Connectez-vous à distance avec SSMS. Dernière modifié: 2025-01-22 17:01

Les cinq types de pouvoir comprennent le pouvoir coercitif, le pouvoir expert, le pouvoir légitime, le pouvoir référent et le pouvoir de récompense. Dernière modifié: 2025-01-22 17:01

Le site Web auquel vous essayez d'accéder est en panne, car le serveur Web qui héberge les fichiers du site Web rencontre des problèmes côté serveur. Le site Web a migré vers une nouvelle adresse. Votre pare-feu Windows bloque l'accès à un site Web particulier. Votre navigateur charge la page Web à partir de son cache interne. Dernière modifié: 2025-01-22 17:01

La transmission est l'acte de transférer quelque chose d'un endroit à un autre, comme une émission de radio ou de télévision, ou une maladie passant d'une personne à une autre. La transmission peut également être une communication envoyée par la radio ou la télévision, tandis que la transmission d'une maladie est la transmission de ce virus ou de cette bactérie entre des personnes. Dernière modifié: 2025-01-22 17:01

Les utilisateurs d'iOS 10 doivent accéder à diagnostics.apple.com avec l'aide de Genius (assistance technique Apple). Tapez diagnostics:// dans Safari sur votre iPhone. Le représentant client vous donnera un numéro de ticket de service que vous saisirez dans la case appropriée de votre téléphone. Dernière modifié: 2025-01-22 17:01

Disque dur. Parce qu'il utilise la technologie des circuits intégrés, le stockage flash est une technologie à semi-conducteurs, ce qui signifie qu'il n'a pas de pièces mobiles. Lorsque la technologie flash est utilisée pour le stockage d'entreprise, le terme lecteur flash ou matrice flash est souvent utilisé de manière interchangeable avec lecteur à état solide (SSD). Dernière modifié: 2025-01-22 17:01

Utilisez le nouvel assistant NetBeans IDE. Utilisez la nouvelle commande JavaFX Scene Builder. Définissez le conteneur racine, le CSS et la classe de style. Redimensionnez la scène et la fenêtre du générateur de scène. Créer les volets de base. Dernière modifié: 2025-01-22 17:01

La caméra Night Owl est résistante aux intempéries, mais elle ne fonctionnera pas lorsqu'elle est immergée dans l'eau. Lors de l'installation des caméras, ne placez pas la caméra là où la pluie ou la neige frappera directement l'objectif et la caméra ne doit pas être placée de manière à ce que le soleil ou la lumière vive brille directement dans l'objectif. Dernière modifié: 2025-01-22 17:01

Meilleurs téléphones ASUS en 2019 Pour les joueurs : ASUS ROG Phone. Produit phare à moindre coût : ASUS ZenFone 5Z. Bête économique : ASUS ZenFone Max Pro M2. Valeur incroyable : ASUS ZenFone Max M2. Excellente option d'entrée de gamme : ASUS ZenFone Lite L1. Dernière modifié: 2025-01-22 17:01

Dans les bases de données et le traitement des transactions, le verrouillage en deux phases (2PL) est une méthode de contrôle de la concurrence qui garantit la sérialisabilité. Il s'agit également du nom de l'ensemble résultant de planifications de transactions de base de données (historiques). Verrouillage biphasé strict et fort. Type de verrou verrou en lecture verrou en écriture verrou en écriture X X. Dernière modifié: 2025-01-22 17:01

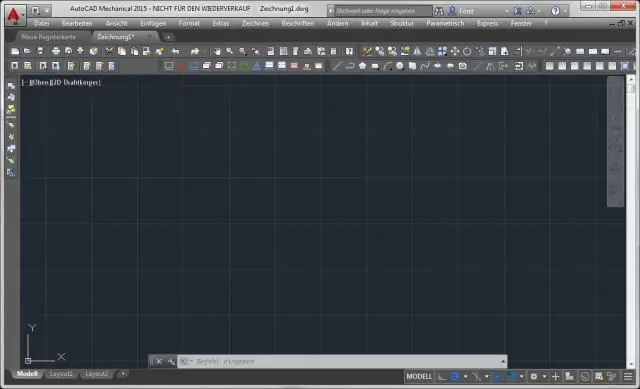

Effectuez l'une des opérations suivantes pour afficher la fenêtre de texte autonome : Si la fenêtre de commande est ancrée ou fermée : Appuyez sur F2. Si la fenêtre de commande n'est pas ancrée ou fermée : Appuyez sur Ctrl+F2. Cliquez sur l'onglet Vue le groupe de fonctions Palettes Fenêtre de texte. Trouve. Dernière modifié: 2025-01-22 17:01

La différence fondamentale entre l'adresse logique et l'adresse physique réside dans le fait que l'adresse logique est générée par la CPU dans la perspective d'un programme. D'autre part, l'adresse physique est un emplacement qui existe dans l'unité de mémoire. L'ensemble de toutes les adresses logiques générées par la CPU pour un programme est appelé Espace d'adressage logique. Dernière modifié: 2025-01-22 17:01

La triangulation signifie utiliser plus d'une méthode pour collecter des données sur le. même sujet. C'est une façon d'assurer la validité de la recherche à travers. l'utilisation d'une variété de méthodes pour collecter des données sur le même sujet, qui. implique différents types d'échantillons ainsi que des méthodes de collecte de données. Dernière modifié: 2025-01-22 17:01

Sophia est un robot humanoïde réaliste capable d'afficher des expressions humaines et d'interagir avec les gens. Il est conçu pour la recherche, l'éducation et le divertissement, et aide à promouvoir le débat public sur l'éthique de l'IA et l'avenir de la robotique. Dernière modifié: 2025-06-01 05:06

Pensez-y de cette façon : la sensibilité est une mesure de la quantité de changement dans le champ de vision d'une caméra qui se qualifie comme une détection de mouvement potentielle, et le seuil est la quantité de ce mouvement qui doit se produire pour déclencher réellement l'alarme. Dernière modifié: 2025-01-22 17:01

Hôte, port, mot de passe et base de données Par défaut, redis-cli se connecte au serveur en 127.0.0.1. 0.1 port 6379. Comme vous pouvez le deviner, vous pouvez facilement changer cela en utilisant les options de ligne de commande. Pour spécifier un autre nom d'hôte ou une adresse IP, utilisez -h. Dernière modifié: 2025-01-22 17:01

Le SDK Facebook est ce qui permet aux développeurs d'applications mobiles d'intégrer Facebook dans une application mobile. SDK signifie kit de développement logiciel et permet à un site Web ou à une application de s'intégrer de manière transparente à Facebook. Voici des exemples de ce que vous pouvez faire avec le SDK Facebook : Partage de contenu Facebook. Dernière modifié: 2025-01-22 17:01

Commande de gestion des erreurs. Utilisez la commande de gestion des erreurs pour faciliter le débogage lors de l'exécution de la logique TaskBot / MetaBot. Spécifie s'il faut continuer ou s'arrêter si une erreur se produit dans la tâche et définit l'état de la tâche, en fonction de l'action de gestion des erreurs. Dernière modifié: 2025-01-22 17:01

Ting Appels, SMS et données illimités - 45 $ par ligne/mois Les forfaits font partie d'un nouveau programme pilote que nous essayons. Dernière modifié: 2025-01-22 17:01

Quel est le numéro pour désactiver la messagerie vocale O2 ? Composez le 1760 pour le désactiver. Aussi 1750 pour le rallumer si vous changez d'avis à l'avenir. Dernière modifié: 2025-01-22 17:01

Voici quelques étapes à suivre lors de la vérification des performances Internet dans un point d'accès Wi-Fi d'un hôtel : Obtenez le mot de passe Wi-Fi. Ouvrez la connexion Wi-Fi sur votre ordinateur portable, votre tablette ou votre téléphone et connectez-vous. Une fois la connexion établie, ouvrez une fenêtre de navigateur sur votre appareil. Allez sur www.bandwidthplace.com. Effectuez un test de vitesse. Utilise Internet. Dernière modifié: 2025-01-22 17:01

Heureusement, il existe un moyen d'utiliser le client de messagerie de Gmail avec votre adresse e-mail personnalisée. Pour créer un e-mail de domaine personnalisé gratuit avec Gmail, enregistrez simplement un domaine personnalisé, inscrivez-vous avec Gmail, transférez les e-mails vers Gmail et activez Gmail pour envoyer l'adresse e-mail de votre domaine. Dernière modifié: 2025-06-01 05:06