La propriété CSS font-smooth contrôle l'application de l'anticrénelage lors du rendu des polices. Dernière modifié: 2025-01-22 17:01

La bureautique permet aux entreprises d'améliorer leur productivité et d'optimiser les procédures de bureau existantes, ce qui permet d'économiser du temps, de l'argent et des efforts humains. La bureautique comprend des tâches sophistiquées et complexes telles que l'intégration de systèmes front-office et back-end pour rendre votre entreprise plus fluide. Dernière modifié: 2025-01-22 17:01

ICCID signifie Integrated CircuitCardIdentifier. Si le numéro IMEI est utilisé pour identifier votre téléphone portable, la fonction de l'ICCID est d'identifier votre carte SIM au niveau international. Un numéro ICCID sera composé de 19 à 20 caractères. Il s'agit essentiellement d'un numéro de série unique qui représente la carte SIM qu'un utilisateur a souscrite. Dernière modifié: 2025-01-22 17:01

ClamAV détecte les virus pour toutes les plateformes. Il recherche également les virus Linux. Au cours de ces 30 années, seuls 40 virus ont été écrits pour Linux, alors que plus de 60 000 virus ont été écrits pour Windows. Dernière modifié: 2025-01-22 17:01

Une console remise à neuf est probablement une console qui a été utilisée et qui a été revendue au détaillant par un client. Il aura probablement subi des vérifications de base pour s'assurer qu'il fonctionne, mais peut ne pas avoir été vérifié ou réparé aussi soigneusement que l'unité conditionnée. Dernière modifié: 2025-01-22 17:01

Le mode agressif n'est peut-être pas aussi sécurisé que le mode principal, mais l'avantage du mode agressif est qu'il est plus rapide que le mode principal (car moins de paquets sont échangés). Le mode agressif est généralement utilisé pour les VPN d'accès à distance. Mais vous utiliseriez également le mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques. Dernière modifié: 2025-01-22 17:01

Un transformateur convertit la tension de ligne de courant alternatif en une valeur supérieure ou une valeur inférieure. Les petits transformateurs se branchent sur une prise murale et créent de faibles tensions de courant continu qui sont utilisées par les appareils électroniques courants. Dernière modifié: 2025-01-22 17:01

Branchez votre disque dur à l'ordinateur et, si nécessaire, à une prise murale. Ouvrez l'Explorateur Windows, cliquez sur la section « Ordinateur » dans la barre latérale et recherchez votre lecteur. Faites un clic droit sur le lecteur et choisissez « Formater ». Sous "Système de fichiers", choisissez le système de fichiers que vous souhaitez utiliser. Dernière modifié: 2025-01-22 17:01

Ils ne peuvent se connecter à la base de données qu'en utilisant HTTP/HTTPS. Pour que les utilisateurs restreints se connectent via ODBC ou JDBC, l'accès aux connexions client doit être activé en exécutant l'instruction SQL ALTER USER ENABLE CLIENT CONNECT ou en activant l'option correspondante pour l'utilisateur dans le cockpit SAP HANA. Dernière modifié: 2025-01-22 17:01

Quels sont les concepts de base du support centré sur la connaissance (KCS) ? Création de contenu suite à la résolution de problèmes. Évolution des cycles de vie des produits basés sur le contenu. Récompenser l'apprentissage, la collaboration, le partage et l'amélioration. Développer une base de connaissances sur l'expérience d'un individu. Dernière modifié: 2025-01-22 17:01

2 réponses. Pour vérifier si Apache-Flume est correctement installé, cd dans votre répertoire flume/bin puis entrez la commande flume-ng version. Assurez-vous que vous êtes dans le bon répertoire à l'aide de la commande ls. flume-ng sera dans la sortie si vous êtes dans le bon répertoire. Dernière modifié: 2025-01-22 17:01

Le meilleur logiciel de montage vidéo : payant Adobe Premiere Pro CC. Le meilleur logiciel de montage vidéo pour Windows. Final Cut Pro X. Le meilleur éditeur vidéo que vous puissiez obtenir pour votre Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Dernière modifié: 2025-01-22 17:01

Un logiciel de sécurité est tout type de logiciel qui sécurise et protège un ordinateur, un réseau ou tout appareil informatique. Il gère le contrôle d'accès, assure la protection des données, sécurise le système contre les virus et les intrusions basées sur le réseau/Internet, et se défend contre d'autres risques de sécurité au niveau du système. Dernière modifié: 2025-01-22 17:01

KDE signifie K Desktop Environment. C'est un environnement adesktop pour le système d'exploitation basé sur Linux. Vous pouvez imaginer Linux sans KDE et GNOME comme DOS sous Windows. KDE et GNOME sont très similaires avec Windows, sauf qu'ils sont liés à Linux via le serveur x plutôt que le système d'exploitation. Dernière modifié: 2025-01-22 17:01

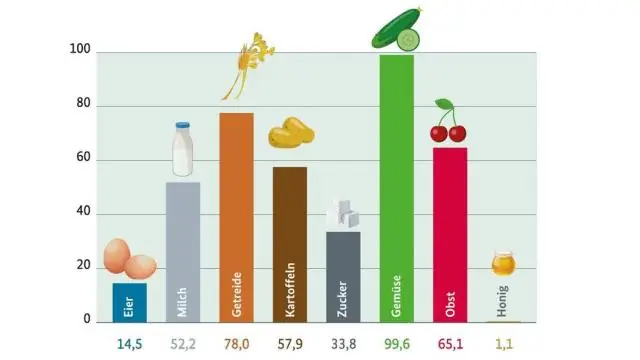

Cela a permis aux agriculteurs de commencer la production de masse de leurs cultures céréalières. L'invention des élévateurs à grains a grandement aidé les céréaliculteurs à produire et à transporter plus de céréales en moins de temps. Et pendant le boom de la construction du système ferroviaire, les élévateurs à grains se sont adaptés et ont été construits le long des voies ferrées. Dernière modifié: 2025-01-22 17:01

Votre certification CompTIA IT Fundamentals (ITF+) n'expirera jamais et vous serez toujours considéré comme « certifié à vie », peu importe si vous décidez de participer au programme CE pour toute future certification. Dernière modifié: 2025-01-22 17:01

Box suit le modèle de synchronisation commun développé par Dropbox, il ajoute donc également un dossier de synchronisation spécial à votre appareil. Cela fonctionne de la même manière que pour Dropbox. Box vous permet d'utiliser la synchronisation sélective pour vous aider à libérer de l'espace de stockage en synchronisant uniquement le contenu sélectionné. Vous pouvez également désactiver la synchronisation des dossiers à l'aide de l'application Web. Dernière modifié: 2025-01-22 17:01

Tout d'abord, coupez l'alimentation du circuit de sortie. Utilisez une petite pince à bec effilé pour saisir la broche et la retirer. Si la broche au sol est creuse, insérez un petit tournevis dans l'espace et tournez-le légèrement jusqu'à ce qu'il soit coincé, puis tirez doucement. Dernière modifié: 2025-01-22 17:01

GoDaddy Inc. est une société américaine d'enregistrement de domaines Internet et d'hébergement Web, dont le siège est à Scottsdale, en Arizona, et constituée dans le Delaware. La société est connue pour sa publicité à la télévision et dans les journaux. Il a été impliqué dans plusieurs controverses liées à la censure. Dernière modifié: 2025-01-22 17:01

Instruction SQL CREATE INDEX. L'instruction CREATE INDEX est utilisée pour créer des index dans les tables. Les index sont utilisés pour récupérer les données de la base de données plus rapidement qu'autrement. Remarque : la mise à jour d'une table avec des index prend plus de temps que la mise à jour d'une table sans (car les index ont également besoin d'une mise à jour). Dernière modifié: 2025-01-22 17:01

Gestionnaire de cluster. Ces agents s'exécutent sur chaque nœud du cluster pour gérer et configurer des services, un ensemble de services, ou pour gérer et configurer le serveur de cluster complet lui-même (voir super informatique.) Dans certains cas, le gestionnaire de cluster est principalement utilisé pour répartir le travail pour le cluster (ou cloud) à effectuer. Dernière modifié: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection est une solution innovante qui empêche les logiciels malveillants inconnus, les attaques zero-day et ciblées d'infiltrer les réseaux. La solution SandBlast est basée sur une nouvelle technologie de détection d'exploits au niveau du processeur pour identifier les menaces plus tôt, avant que les logiciels malveillants n'aient la possibilité de déployer un code d'évasion. Dernière modifié: 2025-01-22 17:01

Toutes les montres Apple - Walmart.com. Dernière modifié: 2025-06-01 05:06

Nous vous guiderons pour rechercher l'assistant de recherche dans Access 2007/2010/2013 : Cliquez sur l'onglet Feuille de données; Accédez au groupe Champs et colonnes; Cliquez sur le bouton Rechercher la colonne ; Ensuite, la boîte de dialogue de l'assistant de recherche apparaîtra. Dernière modifié: 2025-01-22 17:01

Pour ouvrir l'éditeur POM, cliquez sur le pom d'un projet. fichier xml. Si vous avez personnalisé les éditeurs pour un pom. xml et que l'éditeur POM n'est pas l'éditeur par défaut, vous devrez peut-être cliquer avec le bouton droit sur le fichier et choisir "Ouvrir avec / Maven POM Editor". Dernière modifié: 2025-01-22 17:01

Événements par défaut L'événement par défaut pour l'objet Page est l'événement Load. De même, chaque contrôle a un événement par défaut. Par exemple, l'événement par défaut pour le contrôle de bouton est l'événement Click. Dernière modifié: 2025-01-22 17:01

Il existe deux façons d'accorder les autorisations. Vous pouvez accorder les autorisations en utilisant Utilisateurs et ordinateurs Active Directory. Ouvrez simplement les propriétés du groupe, passez à l'onglet Sécurité, ajoutez l'utilisateur ou le groupe de la boîte aux lettres, puis cochez la case Envoyer en tant que et appliquez la modification. Dernière modifié: 2025-01-22 17:01

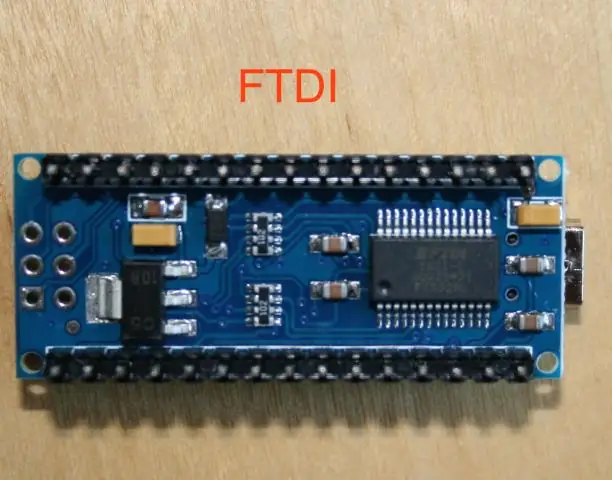

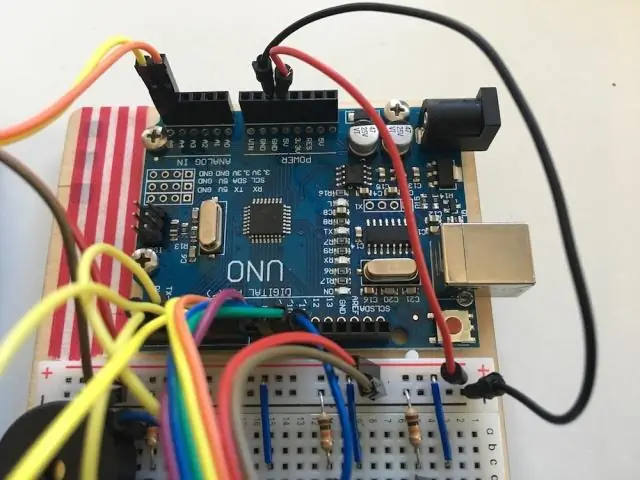

L'Arduino Nano a des broches que vous pouvez brancher directement sur une planche à pain. Alignez-le simplement à l'extrémité avec le port USB vers l'extérieur et poussez-le soigneusement. Ensuite, trouvez les broches marquées GND et 5V et utilisez des câbles de raccordement pour les connecter aux canaux latéraux appropriés. Vous êtes maintenant prêt à vous mettre au travail. Dernière modifié: 2025-01-22 17:01

La plateforme Microsoft Hyper-V 2016 est une version gratuite de l'hyperviseur proposé par Microsoft. À quels cas d'utilisation la version gratuite d'Hyper-V 2016 est-elle bien adaptée ? Une mise en garde avec la plate-forme Hyper-V 2016 est que vous n'obtenez aucune licence d'invité Windows incluse avec le produit car elle est gratuite. Dernière modifié: 2025-01-22 17:01

Les cubes sont des unités de traitement de données composées de tables de faits et de dimensions de l'entrepôt de données. Ils fournissent aux clients des vues multidimensionnelles des données, des requêtes et des capacités d'analyse. Un cube peut être stocké sur un seul serveur d'analyse, puis défini en tant que cube lié sur d'autres serveurs d'analyse. Dernière modifié: 2025-01-22 17:01

Comme les téléphones mobiles, un réseau WiFi utilise des ondes radio pour transmettre des informations à travers un réseau. Comme le réseau sans fil fonctionne comme un trafic bidirectionnel, les données reçues d'Internet passeront également par le routeur pour être codées en un signal radio qui sera reçu par l'adaptateur sans fil de l'ordinateur. Dernière modifié: 2025-01-22 17:01

Afin d'empêcher Firefox de rejeter automatiquement un certificat, vous devez désactiver la validation automatique des certificats. Ouvrez Firefox sur votre ordinateur. Cliquez sur l'icône 'Paramètres'. Sélectionnez l'onglet « Avancé » dans la fenêtre « Options ». Sélectionnez l'onglet « Cryptage ». Cliquez sur le bouton 'Valider. Dernière modifié: 2025-01-22 17:01

La méthode every() vérifie si tous les éléments d'un tableau réussissent un test (fourni en tant que fonction). La méthode every() exécute la fonction une fois pour chaque élément présent dans le tableau : Si elle trouve un élément de tableau où la fonction renvoie une valeur fausse, every() renvoie false (et ne vérifie pas les valeurs restantes). Dernière modifié: 2025-01-22 17:01

La principale différence entre les deux est la façon dont il capture les images. Lorsque la lumière du sujet de la photographie pénètre dans l'appareil photo, l'appareil photo numérique utilise un capteur numérique pour capturer l'image. Dans le filmcamera (caméra analogique), la lumière tombe sur unfilm. Dernière modifié: 2025-01-22 17:01

Ajouter une bordure de ligne à une seule page Une fois la page sélectionnée, cliquez sur Insertion > Image > Formes automatiques > Formes de base > Rectangle. Faites glisser sur la page pour dessiner la bordure de la page. Cliquez avec le bouton droit sur la bordure, puis sélectionnez Formater la forme automatique. Cliquez sur l'onglet Couleurs et lignes, choisissez une couleur et un type de ligne, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Non- un préfixe signifiant « pas », librement utilisé comme formatif anglais, généralement avec une simple force négative impliquant une simple négation ou l'absence de quelque chose (plutôt que l'opposé ou l'inverse, comme souvent exprimé par un-1): non-adhésion; non-interférence; non-paiement; non professionnel. Dernière modifié: 2025-01-22 17:01

InDesign a en effet une option de superposition tout comme Photoshop. Il est accessible via le panneau d'effets : sélectionnez simplement l'objet auquel vous souhaitez appliquer l'effet, et sélectionnez Superposition dans le panneau d'effets. Dernière modifié: 2025-01-22 17:01

Un nom propre fonctionne exactement de la même manière qu'un nom commun. C'est une personne, un lieu, une chose ou une idée. Cependant, ces types de noms sont en majuscule. Les noms propres incluent les jours de la semaine, les mois de l'année, les villes, les rues, les états, les pays et les marques. Dernière modifié: 2025-01-22 17:01

Il existe six contrôles de validation disponibles dans ASP.NET. ObligatoireFieldValidator. RangeValidator. CompareValidator. RegularExpressionValidator. CustomValidator. ValidationRésumé. Dernière modifié: 2025-01-22 17:01

Cliquez sur « Sélectionner » pour afficher les fichiers de votre disque dur et trouver l'un de vos fichiers PowerPoint. Double-cliquez sur ce fichier pour le sélectionner. Cliquez sur « Créer un diaporama » pour créer votre fichier exécutable. Le programme le place dans le dossier répertorié dans la zone de texte Nom du fichier de sortie. Dernière modifié: 2025-01-22 17:01