C'est facile. Ouvrez un fichier Google Docs ou créez-en un nouveau. Tapez une liste d'éléments. Appuyez sur ENTER après chaque élément. Sélectionnez la liste. Cliquez sur Liste à puces. Gardez la liste sélectionnée. Dans le menu Format, sélectionnez Puces et numérotation. Cliquez sur Options de liste. Cliquez sur Plus de puces. Cliquez sur un symbole pour l'ajouter sous forme de puce. Cliquez sur Fermer (X). Dernière modifié: 2025-01-22 17:01

Étapes à suivre : téléchargez votre application créée par InstaVR sur votre téléphone Samsung. Branchez votre clé Chromecast sur le téléviseur sur lequel vous souhaitez diffuser. À l'aide de l'application mobile Oculus téléchargée, sélectionnez le bouton Cast, avec votre téléviseur nommé comme destination sélectionnée. Dernière modifié: 2025-01-22 17:01

Meilleurs paramètres pour la neige : Augmenter votre exposition est un bon moyen d'éviter les résultats grisâtres dans vos images. Neige + Soleil : ISO 64 (ou aussi bas que votre appareil photo le permet), Exposition +1, Vitesse d'obturation 1/40sec à 1/2000sec (selon si vous cherchez à brouiller l'eau courante ou à la garder super rapide). Dernière modifié: 2025-01-22 17:01

Lentille convexe. Dernière modifié: 2025-01-22 17:01

Stockage en ligne gratuit à accès instantané Google Drive : 15 Go gratuits. Boite : 10 Go gratuits. OneDrive : 5 Go gratuits (1 To pour les étudiants) Amazon Drive : 5 Go (+ photos illimitées avec Prime) iCloud : 5 Go gratuits. Dropbox : 2 Go gratuits (jusqu'à 18 Go avec les références) BT Cloud : 10 Go à 1 000 Go « gratuits » avec BT b'band. Dernière modifié: 2025-01-22 17:01

Pour empêcher votre iPad ou iPod touch de sonner à chaque fois que votre iPhone sonne, accédez à Paramètres -> FaceTime et désactivez « Appels cellulaires iPhone ». C'est ça. Dernière modifié: 2025-01-22 17:01

Procédure Pour supprimer explicitement les contraintes d'unicité, utilisez la clause DROP UNIQUE de l'instruction ALTER TABLE. Pour supprimer les contraintes de clé primaire, utilisez la clause DROP PRIMARY KEY de l'instruction ALTER TABLE. Pour supprimer les contraintes de vérification (de table), utilisez la clause DROP CHECK de l'instruction ALTER TABLE. Dernière modifié: 2025-01-22 17:01

Amazon Elasticsearch Service (Amazon ES) est un service géré qui facilite le déploiement, l'exploitation et la mise à l'échelle des clusters Elasticsearch dans le cloud AWS. Elasticsearch est un moteur de recherche et d'analyse open source populaire pour les cas d'utilisation tels que l'analyse des journaux, la surveillance des applications en temps réel et l'analyse des parcours de navigation. Dernière modifié: 2025-01-22 17:01

Étape 1 : Supprimer le rôle. Ouvrez Failover Cluster Manager et supprimez le rôle de machine virtuelle pour la machine virtuelle que vous souhaitez déplacer. Étape 2 : Déplacement du gestionnaire Hyper-V. Étape 3 : Sélectionnez le type de déplacement. Étape 4 : Nom du serveur de destination. Étape 5 : Quoi déplacer. Étape 6 : Choisissez le dossier et déplacez-le. Étape 7 : Vérification du réseau. Étape 8 : Terminer. Dernière modifié: 2025-01-22 17:01

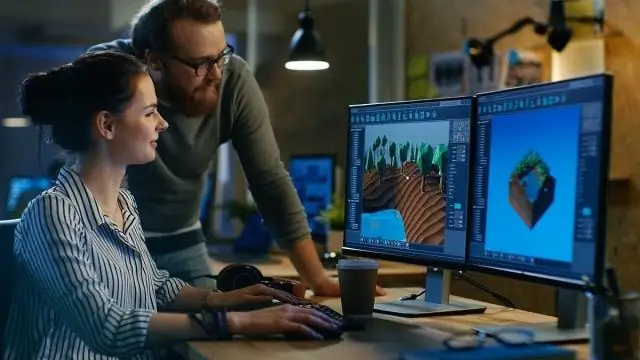

COMMENT ÇA MARCHE? La capture de mouvement transfère le mouvement d'un acteur à un personnage numérique. Les systèmes optiques fonctionnent en suivant les marqueurs de position ou les caractéristiques en 3D et en assemblant les données dans une approximation du mouvement de l'acteur. Dernière modifié: 2025-01-22 17:01

Il n'y a rien de mal avec goto s'il est utilisé correctement. La raison pour laquelle c'est « tabou » est qu'au début du C, les programmeurs (souvent issus d'un environnement assembleur) utilisaient goto pour créer un code incroyablement difficile à comprendre. La plupart du temps, vous pouvez vivre sans goto et aller bien. Dernière modifié: 2025-01-22 17:01

Il effectuera une sauvegarde tous les jours pendant 90 jours avant que le fichier le plus ancien ne « tombe ». Si vous devez restaurer une sauvegarde, vous pouvez remonter jusqu'à 90 jours pour rechercher un fichier non corrompu. Dernière modifié: 2025-01-22 17:01

Assurez-vous qu'aucun des boutons de la télécommande n'est coincé. La télécommande peut ne pas fonctionner temporairement en raison d'un mauvais contact de la batterie ou de l'électricité statique. Retirez les piles de la télécommande (pendant environ 1 minute). Dernière modifié: 2025-01-22 17:01

Pour redimensionner un graphique, effectuez l'une des opérations suivantes : Pour modifier la taille manuellement, cliquez sur le graphique, puis faites glisser les poignées de redimensionnement jusqu'à la taille souhaitée. Pour utiliser des mesures de hauteur et de largeur spécifiques, sur l'onglet Format, dans le groupe Taille, entrez la taille dans la zone Hauteur et largeur. Dernière modifié: 2025-01-22 17:01

Avec un tout nouveau SSD et une RAM haute capacité, votre Mac vieillissant fonctionnera comme neuf - non, faites-le mieux que neuf - en un rien de temps. iFixit a soigneusement assemblé des kits de mise à niveau SSD et RAM pour chaque ordinateur portable Apple iMac, Mac Mini et Mac évolutif sorti depuis 2006. Dernière modifié: 2025-01-22 17:01

Le coût moyen national pour installer des volets anti-ouragan est de 3 447 $, soit entre 1 800 $ et 5 150 $. Ce prix comprend le coût des volets et les tarifs de pose professionnelle. Dernière modifié: 2025-01-22 17:01

L'utilisation d'EC2 est calculée à l'heure ou à la seconde, selon l'AMI que vous exécutez. Si votre instance est facturée à l'heure, vous êtes facturé pour un minimum d'une heure à chaque démarrage d'une nouvelle instance, c'est-à-dire lorsqu'elle passe à l'état d'exécution. Dernière modifié: 2025-01-22 17:01

7 Meilleures pratiques en matière de sécurité des bases de données Assurez la sécurité physique des bases de données. Utilisez des pare-feu d'application Web et de base de données. Renforcez votre base de données au maximum. Chiffrez vos données. Minimiser la valeur des bases de données. Gérez étroitement l'accès à la base de données. Auditer et surveiller l'activité de la base de données. Dernière modifié: 2025-06-01 05:06

Un réseau de neurones convolutifs (ConvNet/CNN) est un algorithme d'apprentissage profond qui peut prendre une image d'entrée, attribuer une importance (poids et biais appris) à divers aspects/objets de l'image et être capable de les différencier les uns des autres. Dernière modifié: 2025-01-22 17:01

Ceci est installé par Storybook lors de l'installation automatique (Storybook 5.3 ou plus récent). Étape 1 : Ajoutez des dépendances. Ajoutez @storybook/react. Étape 2 : ajoutez un script npm. Ajoutez ensuite le script NPM suivant à votre package.json afin de démarrer le livre de contes plus tard dans ce guide : Étape 3 : Créez le fichier principal. Étape 4 : Écrivez vos histoires. Dernière modifié: 2025-01-22 17:01

L'erreur zéro est définie comme la condition dans laquelle l'instrument de mesure enregistre une lecture alors qu'il ne devrait y en avoir aucune. Dans le cas des pieds à coulisse, cela se produit lorsque le zéro sur l'échelle principale ne coïncide pas avec un zéro sur l'échelle du vernier. Dernière modifié: 2025-01-22 17:01

Les normes Web sont cette orientation. Ces normes permettent de garantir que tout le monde a accès aux informations que nous fournissons, et rendent également le développement Web plus rapide et plus agréable. La conformité aux normes facilite l'utilisation du Web pour les personnes ayant des besoins particuliers. Dernière modifié: 2025-01-22 17:01

Déclencheur : le déclencheur peut être exécuté automatiquement sur une action spécifiée sur une table comme, mettre à jour, supprimer ou mettre à jour. Procédure stockée : les procédures stockées ne peuvent pas être appelées à partir d'une fonction car les fonctions peuvent être appelées à partir d'une instruction select et les procédures stockées ne peuvent pas être appelées à partir de. Dernière modifié: 2025-01-22 17:01

Moniteur de performances CPU des outils de gestion de réseau. Moniteur de disque de mémoire CPU. Surveillance Ethernet. Surveillance des URL. Surveillance LAN. Moniteur VPN. Découverte de périphérique réseau. Surveillance IPMI. Dernière modifié: 2025-06-01 05:06

Oui. Site Internet. json.org. JavaScript Object Notation (JSON, prononcé /ˈd?e?s?n/; également /ˈd?e?ˌs?n/) est un format de fichier standard ouvert et un format d'échange de données, qui utilise du texte lisible par l'homme pour stocker et transmettre des objets de données constitués de paires attribut-valeur et de types de données de tableau (ou toute autre valeur sérialisable). Dernière modifié: 2025-01-22 17:01

L'architecture d'intégration technique représente les codes de construction d'entreprise pour tous les projets d'intégration. L'architecture comprend des conseils et des restrictions de conception sur la façon dont les applications doivent être développées. Dernière modifié: 2025-01-22 17:01

L'adressage par classe divise tout l'espace d'adresse IP (0.0. 0.0 à 255.255. 255.255) en « classes », ou plages spéciales d'adresses IP contiguës (aucune adresse manquante entre la première et la dernière adresse de la plage). Dernière modifié: 2025-01-22 17:01

Pour afficher vos branches distantes, transmettez simplement l'indicateur -r à la commande git branch. Vous pouvez inspecter les branches distantes avec les commandes git checkout et git log habituelles. Si vous approuvez les modifications qu'une branche distante contient, vous pouvez la fusionner dans une branche locale avec une fusion git normale. Dernière modifié: 2025-01-22 17:01

Allez dans Panneau de configuration puis Programmes et fonctionnalités. Recherchez les applications Adobe CC installées, sélectionnez chacune d'entre elles et choisissez Désinstaller. Une fois la désinstallation terminée, les applications AdobeCC doivent être complètement supprimées et vous pouvez suivre ce lien pour installer le dernier logiciel Adobe CC sur un PC Windows. Dernière modifié: 2025-01-22 17:01

VIDÉO De même, on peut se demander, comment puis-je accéder à un nouvel onglet dans le sélénium ? Normalement, nous utilisons les touches CTRL + t pour ouvrir nouvel onglet Dans le navigateur. Nous pouvons faire la même chose dans pilote Web test logiciel pour l'ouverture nouvel onglet Dans sélénium webdriver , La syntaxe ci-dessous s'ouvrira nouvel onglet Dans votre navigateur de pilote Instance.. Dernière modifié: 2025-01-22 17:01

Un prisme est un polyèdre, avec deux faces parallèles appelées bases. Les autres faces sont toujours des parallélogrammes. Le prisme est nommé par la forme de sa base. Voici quelques types de prismes. Déplacez votre souris sur chacun pour en savoir plus. Dernière modifié: 2025-01-22 17:01

Le contrôle total vous permet de lire, d'écrire, de modifier et d'exécuter des fichiers dans le dossier, de modifier les attributs, les autorisations et de prendre possession du dossier ou des fichiers qu'il contient. Modifier vous permet de lire, d'écrire, de modifier et d'exécuter des fichiers dans le dossier et de modifier les attributs du dossier ou des fichiers dans. Dernière modifié: 2025-01-22 17:01

Comment migrer les boîtes aux lettres Exchange 2010 vers Office 365 Étape 1 : Configurez Outlook Anywhere sur le serveur Exchange. Étape 2 : Assurez-vous d'une certification de confiance. Étape 3 : Vérifiez la connexion à l'organisation Exchange à l'aide d'Outlook Anywhere. Étape 4: Définir les autorisations. Étape 5 : Autorisations requises. Étape 6 : Désactiver la messagerie unifiée (MU) Étape 7 : Créer des groupes de sécurité. Dernière modifié: 2025-01-22 17:01

Transpilez TypeScript en JavaScript Étape 1 : Créez un fichier TS simple. Ouvrez VS Code sur un dossier vide et créez un helloworld. Étape 2 : Exécutez la génération TypeScript. Exécutez Run Build Task (Ctrl+Maj+B) dans le menu global du Terminal. Étape 3 : définissez le TypeScript Build par défaut. Étape 4 : Examiner les problèmes de compilation. Dernière modifié: 2025-01-22 17:01

Le paramètre forks contrôle le nombre d'hôtes configurés par Ansible en parallèle. Si vous utilisez Ansible pour les mises à jour progressives et que vous avez, disons, 2000 systèmes, mais que vous avez décidé de ne mettre à jour que 100 machines à la fois, définissez « serial » dans Ansible sur 100, et vous n'aurez besoin que de 100 forks également. Dernière modifié: 2025-06-01 05:06

Il a été nommé lors de l'un de ses régimes fruitiers, révèle la nouvelle biographie de WalterIsaacson sur Jobs. Sur le nom d'Apple, il a dit qu'il était "sur l'un de mes régimes fruitiers". Il a dit qu'il venait de rentrer d'une ferme de pommes et que le nom sonnait "amusant, fougueux et pas intimidant". Dernière modifié: 2025-06-01 05:06

Android Sur l'appareil, accédez à Paramètres généraux > Sécurité > Administrateurs de l'appareil. Désactivez les autorisations pour Prey. Désinstallez Prey comme n'importe quelle autre application. Dernière modifié: 2025-01-22 17:01

À sa base, Twistlock est un système de politique de contrôle d'accès basé sur des règles pour les conteneurs Docker et Kubernetes. Twistlock présente les mêmes règles de gestion des politiques que celles de Kubernetes, dans lesquelles un utilisateur peut modifier les politiques de gestion mais ne peut pas les supprimer. Twistlock gère également la numérisation d'images. Dernière modifié: 2025-01-22 17:01

Voici quelques points à garder à l'esprit : 13 conseils pour la photographie de neige : un guide pour les débutants. Concentrez-vous sur le contraste. Les paramètres de la caméra. Photographiez en mode priorité à l'ouverture. Capturez-le frais. Gardez vos batteries au chaud. Emportez votre appareil photo. Ne laissez pas le temps vous arrêter. Dernière modifié: 2025-01-22 17:01

AspectJ permet aux programmeurs de définir des constructions spéciales appelées aspects. Un aspect est une unité centrale d'AspectJ. Il contient le code qui exprime les règles de tissage pour la coupe transversale. Dernière modifié: 2025-06-01 05:06