- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Chevauchement des sous-types sommes sous-types qui contiennent des sous-ensembles non uniques de l'ensemble d'entités de supertype; c'est-à-dire que chaque instance d'entité du supertype peut apparaître dans plusieurs sous-type . Par exemple, dans un environnement universitaire, une personne peut être un employé ou un étudiant ou les deux.

Par la suite, on peut également se demander, qu'est-ce qui se chevauche dans la base de données ?

Chevauchement sous-type: les sous-ensembles non uniques de l'ensemble d'entités de supertype sont appelés chevauchement sous-type. Chaque instance d'entité du supertype peut apparaître au moins un sous-type. Cette règle spécifiée avec la lettre "o" à l'intérieur du cercle est connectée entre le supertype et ses sous-types.

De même, qu'est-ce qu'un sous-type disjoint ? Sous-types disjoints , également connu sous le nom de non chevauchement sous-types , sommes sous-types qui contiennent un sous-ensemble unique de l'ensemble d'entités de supertype; en d'autres termes, chaque instance d'entité du supertype ne peut apparaître que dans l'un des sous-types.

À cet égard, quel est le but d'un discriminateur de sous-type ?

UNE discriminateur de sous-type est l'attribut dans l'entité de supertype qui est utilisé pour déterminer à quel sous-type d'entité l'occurrence de supertype est liée. Pour toute occurrence de supertype donnée, la valeur de sous-type le discriminateur déterminera quel sous-type l'occurrence de supertype est liée à.

Quelle est la différence entre la complétude partielle et la complétude totale ?

Complétude partielle signifie que certaines occurrences de supertype peuvent ne pas être membres d'un sous-type. Complétude totale signifie que chaque occurrence de supertype doit être membre d'au moins un sous-type.

Conseillé:

Qu'est-ce qui sert de couche de sécurité supplémentaire au niveau du sous-réseau dans un VPC ?

Une liste de contrôle d'accès réseau (NACL) est une couche de sécurité facultative pour le VPC qui agit comme un pare-feu pour contrôler le trafic entrant et sortant d'un ou plusieurs sous-réseaux. L'ACL par défaut autorise tout le trafic entrant et sortant

Qui n'est en fait qu'une collection de fonctions middleware plus petites qui définissent des en-têtes de réponse HTTP liés à la sécurité ?

Helmet n'est en fait qu'une collection de fonctions middleware plus petites qui définissent des en-têtes de réponse HTTP liés à la sécurité : csp définit l'en-tête Content-Security-Policy pour aider à prévenir les attaques de scripts intersites et autres injections intersites

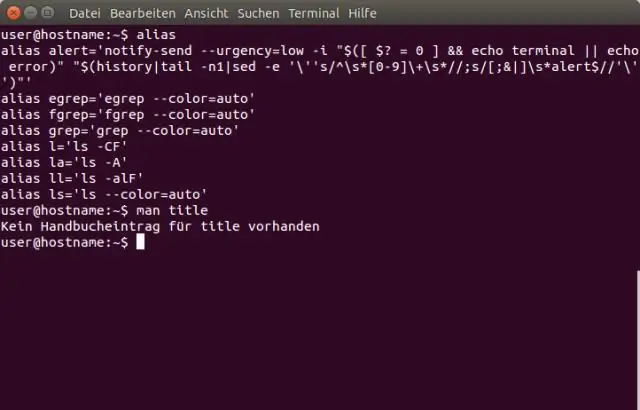

Qui suis-je commande sous Unix avec exemple?

Commande whoami sous Linux avec exemple. La commande whoami est utilisée à la fois dans le système d'exploitation Unix et dans le système d'exploitation Windows. Il s'agit essentiellement de la concaténation des chaînes "who", "am", "i" comme whoami. Il affiche le nom d'utilisateur de l'utilisateur actuel lorsque cette commande est invoquée

Qu'est-ce qui semble être un programme légitime mais qui est en réalité malveillant ?

Un cheval de Troie est un programme qui ne se réplique pas et qui semble légitime, mais qui, lors de son exécution, exécute en réalité des activités malveillantes et illicites. Les attaquants utilisent des chevaux de Troie pour voler les informations de mot de passe d'un utilisateur, ou ils peuvent simplement détruire des programmes ou des données sur le disque dur

Qu'est-ce que l'exploration de données et qu'est-ce qui n'est pas l'exploration de données ?

L'exploration de données se fait sans aucune hypothèse préconçue, donc l'information qui vient des données n'est pas pour répondre à des questions spécifiques de l'organisation. Pas d'exploration de données : l'objectif de l'exploration de données est l'extraction de modèles et de connaissances à partir de grandes quantités de données, et non l'extraction (extraction) des données elles-mêmes