Le surapprentissage est suspect lorsque la précision du modèle est élevée par rapport aux données utilisées dans l'apprentissage du modèle, mais diminue considérablement avec les nouvelles données. Effectivement le modèle connaît bien les données d'entraînement mais ne généralise pas. Cela rend le modèle inutile à des fins telles que la prédiction. Dernière modifié: 2025-01-22 17:01

Comme les ChromeBooks, ils sont fabriqués par plusieurs fabricants. Contrairement aux ChromeBooks, les Ultrabooks exécutent Microsoft Windows et des suites logicielles complètes. ProBook : Les ProBooks sont un produit spécifique à HP. Tout comme le « ThinkPad » de Lenovo, il s'agit simplement d'un nom de marque pour une catégorie d'ordinateurs portables généralement commercialisés à des fins professionnelles. Dernière modifié: 2025-01-22 17:01

La mémoire vive synchrone (SDRAM) est la même que la DRAM sauf que la DRAM normale est asynchrone. La mémoire à accès aléatoire synchrone reste synchronisée avec l'horloge de l'ordinateur, ce qui permet une plus grande efficacité de stockage et de récupération des données par rapport à la DRAM asynchrone. Dernière modifié: 2025-01-22 17:01

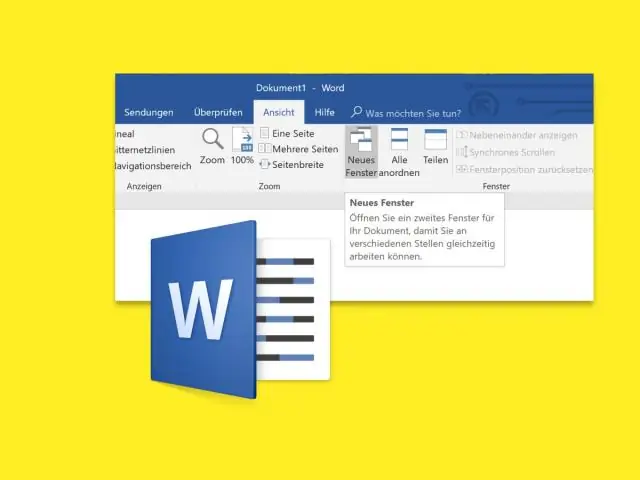

Word 2016 et 2013 : diviser la page en colonnes Mettez en surbrillance le texte que vous souhaitez diviser en colonnes. Sélectionnez l'onglet "Mise en page". Choisissez « Colonnes » puis sélectionnez le type de colonnes que vous souhaitez appliquer. Une. Deux. Trois. La gauche. Droit. Dernière modifié: 2025-01-22 17:01

La programmation n'est pas nécessaire pour la cybersécurité, si vous voulez être en dessous de la moyenne et ne jamais exceller dans les échelons supérieurs. Si vous voulez réussir dans n'importe quel domaine de la cybersécurité, vous devez comprendre la programmation. Dernière modifié: 2025-01-22 17:01

Le terme « réfléchissant » décrit les personnes qui examinent de manière approfondie et réfléchie toutes les informations avant d'exprimer une opinion ou de prendre une décision. Ils ne semblent pas pressés et font souvent preuve de contrôle émotionnel. Les communicateurs réfléchis ont tendance à exprimer leurs opinions de manière formelle et délibérée. Dernière modifié: 2025-01-22 17:01

Utilisation de l'outil Polygone Sélectionnez l'outil Polygone dans le panneau Outils en sélectionnant l'outil Rectangle et en maintenant le bouton de la souris enfoncé jusqu'à ce que le menu apparaisse. Double-cliquez sur l'outil Polygone dans le panneau Outils. Dans le champ de texte Nombre de côtés, entrez le nombre de côtés que vous souhaitez que le nouveau polygone ait. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

J'aime que vous n'ayez pas besoin d'une petite clé ou d'un autre outil très spécifique et facile à perdre pour changer les accessoires JobMax. Le changement de lames et d'accessoires est rapide et facile. Tout d'abord, tirez simplement sur la poignée, puis vers le haut pour libérer le verrou. Tirez d'abord sur la poignée noire, puis vers le haut. Dernière modifié: 2025-06-01 05:06

Comodo Free Antivirus n'est pas évalué par la plupart des laboratoires de test indépendants, mais AV-Test vérifie la sécurité Internet de Comodo et les résultats sont intéressants. Comodo Antivirus a bloqué à tort trois actions de logiciels légitimes, mais la moyenne du secteur est de deux, ce n'est donc pas un gros problème. Dernière modifié: 2025-01-22 17:01

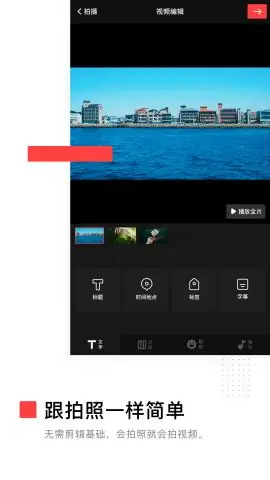

Comment ouvrir des fichiers RAR sur Android Téléchargez et installez l'application RAR pour Android. Ouvrez l'application RAR. Accédez au dossier contenant le fichier que vous souhaitez ouvrir. Appuyez sur le fichier RAR et entrez le mot de passe, si vous y êtes invité, pour afficher le contenu. Appuyez sur les fichiers individuels pour les ouvrir. Dernière modifié: 2025-01-22 17:01

SAP Utilisation des données Raccourci clavier Description Ctrl F6 Afficher les résultats. F8 Réduire tous les niveaux. Ctrl-Maj F4 Trier par ordre décroissant. Maj F4 Sélections dynamiques. Sélectionnez des champs supplémentaires pour les critères de recherche. Dernière modifié: 2025-01-22 17:01

Apprentissage et cognition. L'apprentissage est défini comme un changement de comportement dû à un stimuli qui peut être un changement temporaire ou permanent, et se produit à la suite d'une pratique renforcée. Lorsque nous étudions l'apprentissage, nous devons considérer le comportement comme un changement, sinon il n'y a aucun moyen de suivre ce qui est appris. Dernière modifié: 2025-01-22 17:01

« Déversement » se produit quand. Des renseignements personnels sont affichés par inadvertance sur un site Web. Que faut-il faire des données sensibles sur les ordinateurs portables et autres appareils informatiques mobiles ? Chiffrez les données sensibles. Laquelle des actions suivantes doit être effectuée pour assurer la sécurité de votre ordinateur personnel ?. Dernière modifié: 2025-01-22 17:01

Les systèmes dorsaux sont des systèmes d'entreprise utilisés pour gérer une entreprise, tels que des systèmes de gestion des commandes, des stocks et du traitement des approvisionnements. Les systèmes back-end prennent en charge le back-office de l'entreprise. Ce système recueille les données des utilisateurs ou d'autres systèmes pour le traitement. Dernière modifié: 2025-01-22 17:01

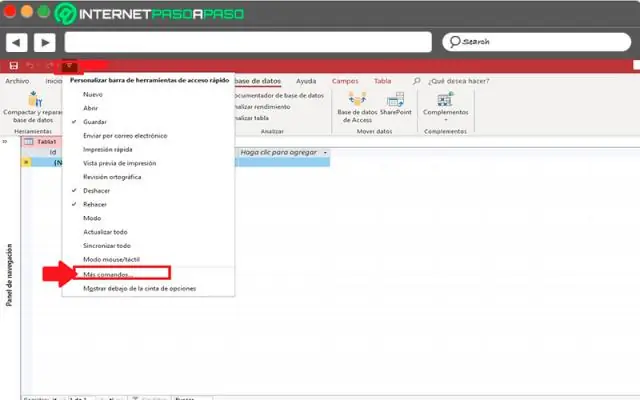

Comment ajouter une légende à un champ : assurez-vous que le tableau est affiché en mode création. cliquez sur le champ auquel vous souhaitez ajouter une légende. cliquez sur la case de légende dans la section des propriétés du champ et saisissez la légende. Dernière modifié: 2025-01-22 17:01

CSSOM signifie CSS Object Model. Il s'agit essentiellement d'une « carte » des styles CSS trouvés sur une page Web. C'est un peu comme le DOM, mais pour le CSS plutôt que pour le HTML. Les CSSOM combinés au DOM sont utilisés par les navigateurs pour afficher des pages web. Dernière modifié: 2025-01-22 17:01

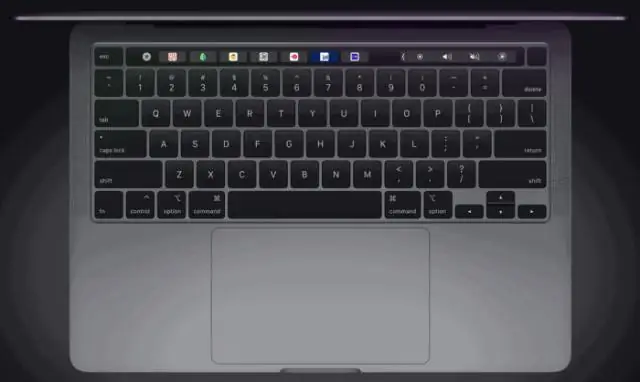

109 De plus, combien de touches y a-t-il sur un clavier MacBook air ? Touche du clavier Apple Macbook Air 13" Mi 2017-2018Ces Clés sont les NOIRS CLÉS pour les 2017 et 2017 Macbook Air C'est pour le 13" touches du clavier SEUL!. Dernière modifié: 2025-01-22 17:01

Une variable manipulée est la variable indépendante dans une expérience. La variable manipulée ou indépendante est celle que vous contrôlez. La variable contrôlée est celle que vous gardez constante. La variable ou les variables qui répondent sont ce qui se passe à la suite de l'expérience (c'est-à-dire que c'est la variable de sortie). Dernière modifié: 2025-01-22 17:01

27 avril 2017 Exécutez la commande elixir avec le chemin relatif du fichier Elixir : lancez une session iex (Interactive Elixir), puis utilisez la fonction c helper pour compiler et exécuter le fichier : vous pouvez également indiquer à iex d'interpréter un Elixir file en commençant par passer le chemin relatif du fichier :. Dernière modifié: 2025-01-22 17:01

Inclure les polices Google Our React. js utilise un seul fichier HTML. Allez-y et éditez public/index. html et ajoutez la ligne suivante dans la section du HTML pour inclure les deux polices. Dernière modifié: 2025-01-22 17:01

L'arbre de décision est un type d'algorithme d'apprentissage supervisé qui peut être utilisé à la fois dans des problèmes de régression et de classification. Il fonctionne pour les variables d'entrée et de sortie catégoriques et continues. Lorsqu'un sous-nœud se divise en d'autres sous-nœuds, il s'appelle un nœud de décision. Dernière modifié: 2025-01-22 17:01

Comment nettoyer le tambour d'une HP Laserjet 4200 Éteignez votre imprimante HP 4200, si elle est allumée. Appuyez sur le bouton gris sur le dessus de l'imprimante pour ouvrir la porte d'accès aux cartouches de toner. Retournez la cartouche et ouvrez la porte à charnière verte, c'est la porte d'accès au papier. Essuyez doucement le tambour avec un chiffon non pelucheux. Replacez délicatement la cartouche dans votre imprimante. Dernière modifié: 2025-01-22 17:01

Le processus général d'utilisation de HttpClient se compose d'un certain nombre d'étapes : Créez une instance de HttpClient. Créez une instance de l'une des méthodes (GetMethod dans ce cas). Dites à HttpClient d'exécuter la méthode. Lisez la réponse. Relâchez la connexion. Traiter la réponse. Dernière modifié: 2025-01-22 17:01

Les mondes de jeu Minecraft sont stockés dans : Windows : %appdata%. minecraft enregistre GNU/Linux : ~/. minecraft/saves/ Mac : ~/Library/Application Support/minecraft/saves. Dernière modifié: 2025-01-22 17:01

Un adaptateur sans fil est un périphérique matériel qui est généralement connecté à un ordinateur ou à un autre périphérique de poste de travail pour lui permettre de se connecter à un système sans fil. Avant l'avènement des appareils grand public avec connectivité Wi-Fi intégrée, les appareils nécessitaient l'utilisation d'adaptateurs sans fil pour se connecter à un réseau. Dernière modifié: 2025-01-22 17:01

Si la cartouche ne s'est PAS déchargée, utilisez la bibliothèque pour tenter de déplacer la cartouche du lecteur vers la station d'E/S. Appuyez sur le bouton d'éjection du lecteur. Le voyant d'activité du lecteur doit clignoter pour indiquer l'activité. Attendez deux minutes pour que la cartouche s'éjecte, puis retirez la cartouche à la main. Dernière modifié: 2025-01-22 17:01

Vue. App. vue est un composant de fichier unique. Il contient 3 morceaux de code : HTML, CSS et JavaScript. Cela peut sembler étrange au début, mais les composants à fichier unique sont un excellent moyen de créer des composants autonomes qui ont tout ce dont ils ont besoin dans un seul fichier. Dernière modifié: 2025-01-22 17:01

Si Windows ne vous permet pas de réorganiser les icônes comme vous le souhaitez, l'option Réorganiser automatiquement les icônes est probablement activée. Pour voir ou modifier cette option, faites un clic droit sur un espace vide de votre bureau et déplacez le pointeur de la souris pour mettre en surbrillance l'élément Afficher dans le menu contextuel. Dernière modifié: 2025-01-22 17:01

Lorsqu'un seul animateur travaille sur une scène, il fera tous les dessins et éventuellement le nettoyage lui-même. S'il y a d'autres artistes travaillant sur une scène, l'animateur principal (également appelé superviseur, principal ou clé) peut simplement dessiner les poses clés montrant les extrêmes du mouvement. Dernière modifié: 2025-01-22 17:01

Quel type d'algorithmes oblige l'expéditeur et le destinataire à échanger une clé secrète qui est utilisée pour assurer la confidentialité des messages ? Explication : Les algorithmes symétriques utilisent la même clé, une clé secrète, pour chiffrer et déchiffrer les données. Cette clé doit être pré-partagée avant que la communication puisse avoir lieu. Dernière modifié: 2025-01-22 17:01

Les compagnies de téléphone tiennent des registres pour vous facturer (de, à, heure, durée, etc.) et dans la juridiction, elles peuvent être condamnées à divulguer ces informations (dans une certaine mesure). Cela dit, il peut également être parfaitement légal pour le restaurant (un participant à l'appel) d'enregistrer tous les appels à des fins de formation. Dernière modifié: 2025-01-22 17:01

Oui, un certificat SSL Wildcard peut être utilisé sur plusieurs serveurs. Le processus pour le faire a été illustré dans la section « Comment installer un certificat SSL Wildcard sur plusieurs serveurs » de cet article. Dernière modifié: 2025-06-01 05:06

Compatibilité : il existe certaines applications, telles que. Dernière modifié: 2025-01-22 17:01

Une pédale (également appelée pédale WAV) est utilisée en transcription médicale car elle vous permet de contrôler la lecture de la dictée avec vos orteils. Vous pouvez jouer, rembobiner et avancer rapidement en appuyant sur différentes sections de la pédale avec l'avant de votre pied. Les pédales USB sont de loin les plus utilisées. Dernière modifié: 2025-01-22 17:01

Un DACPAC est un fichier de déploiement unique qui contient l'intégralité de votre schéma de base de données et certains fichiers SQL associés (comme les données de recherche), essentiellement tout pour déployer une nouvelle version de votre base de données dans un seul fichier. Il est similaire à un BACPAK, qui est un DACPAC plus toutes les données de chaque table (comme une sauvegarde de base de données standard). Dernière modifié: 2025-01-22 17:01

Comment retirer le sac à débris Clean Base lorsqu'il est plein ? Soulevez le couvercle du couvercle de la cartouche pour l'ouvrir. Tirez sur la carte en plastique menant à l'orifice d'aspiration et soulevez-la pour retirer le sac de la cartouche. Jeter le sac utilisé. Placez un nouveau sac dans la cartouche, en faisant glisser la carte en plastique dans les rails de guidage. Appuyez sur le couvercle en vous assurant qu'il est bien fermé. Dernière modifié: 2025-01-22 17:01

Appliquer le Crackle Medium Essuyez-le simplement avec une éponge humide pour enlever la saleté de surface, et une fois qu'il est sec, passez une couche d'apprêt au pinceau. Lorsque la pièce apprêtée est sèche, utilisez un pinceau pour appliquer la couleur que vous souhaitez faire apparaître dans la finition craquelée, en brossant dans le sens du grain. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez appliquer un effet à un attribut spécifique d'un objet, tel que son fond ou son contour, sélectionnez l'objet, puis sélectionnez l'attribut dans le panneau Aspect. Effectuez l'une des opérations suivantes : Choisissez une commande dans le menu Effet. Cliquez sur Ajouter un nouvel effet dans le panneau Apparence et choisissez un effet. Dernière modifié: 2025-01-22 17:01

1) En programmation, code (nom) est un terme utilisé à la fois pour les instructions écrites dans un langage de programmation particulier - le code source, et un terme pour le code source après qu'il a été traité par un compilateur et prêt à être exécuté dans le ordinateur - le code objet. Dernière modifié: 2025-01-22 17:01

Kaspersky Anti-Virus. PDSF : 59,99 $. Bitdefender Antivirus Plus. PDSF : 39,99 $. Antivirus Webroot SecureAnywhere. PDSF : 39,99 $. ESET NOD32 Antivirus. PDSF : 39,99 $. Trend Micro Antivirus+ Sécurité. PDSF : 39,95 $. Antivirus F-Secure. PDSF : 39,99 $. VoodooSoft VoodooShield. PDSF : 19,99 $. Le Kuré. PDSF : 19,99 $. Dernière modifié: 2025-01-22 17:01