L'iPhone X. Dernière modifié: 2025-06-01 05:06

Étapes Insérez le disque DVD-RW dans un graveur de DVD. Effacez les données existantes. Accédez à la fenêtre « Graver les fichiers sur le disque ». Donnez un nom à votre disque. Sélectionnez le format que vous souhaitez utiliser. Terminez le processus de formatage. Ajoutez vos fichiers sur le disque. Dernière modifié: 2025-01-22 17:01

Tournez la base dans le sens antihoraire pour séparer la caméra de la base. Percez des trous de positionnement sur la base. Placez la base avec des trous de positionnement contre le mur (le signe de la flèche doit être vers le haut) et marquez-les avec un stylo. Percez au point marqué. Vissez la base au mur. Montez votre caméra. Dernière modifié: 2025-01-22 17:01

Gartner rapporte que Teradata compte plus de 1200 clients. Oracle est fondamentalement le nom familier dans les bases de données relationnelles et l'entreposage de données et ce depuis des décennies. La base de données Oracle 12c est la norme de l'industrie pour un entreposage de données optimisé et évolutif hautes performances. Dernière modifié: 2025-01-22 17:01

VIDÉO De plus, comment changer une vanne d'arrêt ? Pour supprimer un style de compression soupape , maintenez le soupape corps avec une clé à molette ou à fourche, ou une pince à joint coulissant. Saisissez l'écrou de compression avec une autre clé et tournez-le dans le sens des aiguilles d'une montre pour le desserrer.. Dernière modifié: 2025-01-22 17:01

Les super utilisateurs peuvent accéder aux données détenues par d'autres utilisateurs partenaires qui ont le même rôle ou un rôle inférieur à eux. L'accès super utilisateur s'applique uniquement aux requêtes, aux pistes, aux objets personnalisés et aux opportunités. Les utilisateurs externes n'ont accès à ces objets que si vous les exposez à l'aide de profils ou de partage et ajoutez les onglets à la communauté. Dernière modifié: 2025-01-22 17:01

Cisco® ASA avec les services FirePOWER™ offre une défense intégrée contre les menaces sur l'ensemble du continuum d'attaques - avant, pendant et après une attaque. Il combine les capacités de sécurité éprouvées du pare-feu Cisco ASA avec la menace Sourcefire® de pointe et des fonctionnalités avancées de protection contre les logiciels malveillants dans un seul appareil. Dernière modifié: 2025-01-22 17:01

Un système d'information est essentiellement constitué de cinq composants matériels, logiciels, base de données, réseau et personnes. Ces cinq composants s'intègrent pour effectuer l'entrée, le processus, la sortie, la rétroaction et le contrôle. Le matériel comprend un périphérique d'entrée/sortie, un processeur, un système d'exploitation et des périphériques multimédias. Dernière modifié: 2025-01-22 17:01

Il existe plusieurs modèles connus qui peuvent entraîner un CPU élevé pour les processus s'exécutant dans SQL Server, notamment : Exécution de requête provoquant un CPU élevé. Les tâches système consomment du CPU. Compilation excessive et recompilation de requêtes. Dernière modifié: 2025-01-22 17:01

Gimp devrait être capable d'importer des fichiers ai car ils sont basés sur PDF (à partir d'illustrator 10). Si ce n'est pas le cas, essayez de renommer votre fichier.ai enfichier. Dernière modifié: 2025-01-22 17:01

Chaque entité doit avoir un ou des attributs, la clé primaire, dont les valeurs identifient de manière unique chaque instance de l'entité. Chaque entité enfant doit avoir un attribut, la clé étrangère, qui complète l'association avec l'entité parent. Dernière modifié: 2025-01-22 17:01

Analyse préliminaire. Les principaux objectifs de l'analyse préliminaire sont d'identifier les besoins du client, d'évaluer la faisabilité du concept du système, d'effectuer une analyse économique et technique, d'effectuer une analyse coûts-avantages et de créer une définition du système qui constitue la base de tous les travaux d'ingénierie ultérieurs. Dernière modifié: 2025-01-22 17:01

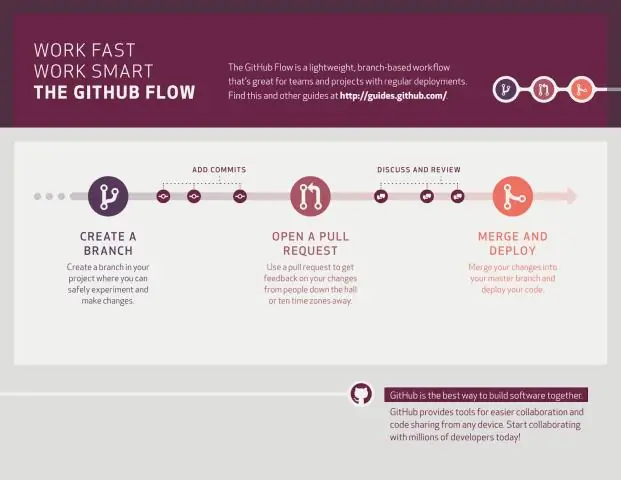

GitHub est en fait parfait pour la gestion de projet agile C'est là que les meilleures équipes logicielles du monde écrivent, collaborent et livrent des produits incroyables. Dernière modifié: 2025-01-22 17:01

1 réponse Pour cela, le nom d'utilisateur est admin. Le mot de passe doit se trouver dans : $JENKINS_HOME/secrets/initialAdminPassword. Vous pouvez afficher le mot de passe en utilisant : cat /var/lib/jenkins/secrets/initialAdminPassword. chat $JENKINS_HOME/secrets/initialAdminPassword. Dernière modifié: 2025-01-22 17:01

L'effet de récence est la tendance à mieux se souvenir des informations les plus récemment présentées. Par exemple, si vous essayez de mémoriser une liste d'éléments, l'effet de récence signifie que vous êtes plus susceptible de vous rappeler les éléments de la liste que vous avez étudiée en dernier. Dernière modifié: 2025-01-22 17:01

Une installation de Windows 10 peut aller de (environ) 25 à 40 Go selon la version et la saveur de Windows 10 en cours d'installation. Home, Pro, Enterprise, etc. Le support d'installation de Windows 10ISO mesure environ 3,5 Go. Dernière modifié: 2025-01-22 17:01

Forcer le redémarrage Qu'il s'éteigne vraiment tout seul, ou qu'il épuise rapidement la batterie en raison de processeurs malveillants ou d'une activité Wi-Fi ou radio cellulaire, une réinitialisation matérielle peut aider. Sur un iPhone 7 ou un appareil plus récent, maintenez enfoncés le bouton Veille/Réveil et le bouton Volume bas en même temps. Dernière modifié: 2025-01-22 17:01

: L'élément Navigation Section L'élément HTML représente une section d'une page dont le but est de fournir des liens de navigation, soit dans le document actuel, soit vers d'autres documents. Des exemples courants de sections de navigation sont les menus, les tables des matières et les index. Dernière modifié: 2025-01-22 17:01

PowerDirector Ultra est notre premier choix pour les logiciels de montage vidéo car il est facile et agréable à utiliser pour les débutants, les utilisateurs occasionnels et les éditeurs chevronnés. Il fournit tous les outils dont vous avez besoin pour transformer les images de votre appareil photo en une vidéo soignée que vous pouvez partager avec votre famille et vos amis. Dernière modifié: 2025-01-22 17:01

Accédez à l'appareil « Paramètres », puis sélectionnez « Stockage ». 2. Sélectionnez votre « carte SD », puis appuyez sur le « menu à trois points » (en haut à droite), sélectionnez maintenant « Paramètres » à partir de là. Dernière modifié: 2025-01-22 17:01

Pour ce faire, suivez ces étapes : Appuyez sur la touche Windows + S et entrez les options Internet. Sélectionnez Options Internet dans le menu. Accédez à l'onglet Sécurité et cliquez sur Sites de confiance. Abaissez le niveau de sécurité pour cette zone à Moyen-faible. Cliquez sur Appliquer et sur OK pour enregistrer les modifications. Redémarrez votre navigateur et vérifiez si le problème est résolu. Dernière modifié: 2025-01-22 17:01

Errdisable est une fonctionnalité qui désactive automatiquement un port sur un commutateur Cisco Catalyst. Lorsqu'un port est désactivé par erreur, il est effectivement fermé et aucun trafic n'est envoyé ou reçu sur ce port. La fonction d'erreur désactivée est prise en charge sur la plupart des commutateurs Catalyst exécutant le logiciel Cisco IOS. Dernière modifié: 2025-01-22 17:01

Un élément de niveau bloc peut occuper une ligne ou plusieurs lignes et comporte un saut de ligne avant et après l'élément. D'autres exemples de balises de niveau bloc sont : balises d'en-tête vers les balises de liste (ordonnées, non ordonnées, description et élément de liste). Dernière modifié: 2025-01-22 17:01

Athéna et Poséidon n'avaient pas une bonne relation (ce qui n'était franchement pas inhabituel pour les Olympiens). Ils étaient rivaux. Un exemple de leur rivalité était leur combat pour Athènes. Tous deux voulaient être le dieu patron de la nouvelle ville. Dernière modifié: 2025-01-22 17:01

Comment réduire la taille de l'affichage sur un moniteur Déplacez le curseur dans le coin supérieur droit de l'écran pour ouvrir la barre de menus Windows. Cliquez sur Rechercher et tapez « Afficher » dans le champ de recherche. Cliquez sur "Paramètres", puis sur "Affichage". Cela fera apparaître le menu de configuration des paramètres d'affichage. Cliquez sur « Ajuster la résolution », puis sur le menu déroulant « Résolution ». Dernière modifié: 2025-01-22 17:01

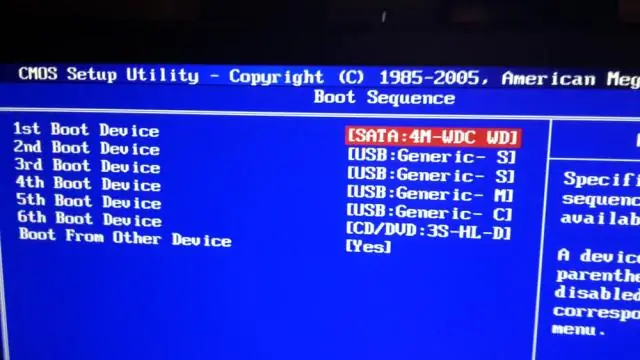

Si votre ordinateur est construit sur mesure avec une carte mère de qualité professionnelle, il existe une petite possibilité de vérifier l'état de la batterie CMOS directement dans le BIOS. Vous devez aller dans les paramètres du BIOS pour vérifier cela, ce qui signifie généralement que vous devez appuyer sur la touche "ESC", "DEL" ou "F2" pendant le démarrage de l'ordinateur. Dernière modifié: 2025-01-22 17:01

Angular 2 est un framework plus rationalisé qui permet aux programmeurs de se concentrer sur la simple création de classes JavaScript. Les vues et les contrôleurs sont remplacés par des composants, qui peuvent être décrits comme une version raffinée des directives. Dernière modifié: 2025-01-22 17:01

Téléchargez Skype pour MacBook à partir du site Web Skype sur Skype.com. Installez-le en ouvrant la fenêtre de téléchargement de votre navigateur et en double-cliquant sur le fichier « Skype ». Cliquez sur "Continuer", puis faites glisser et déposez l'icône Skype dans la fenêtre qui apparaît dans votre dossier Applications. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application et appuyez sur Effacer les données en bas pour sélectionner Effacer le cache et Effacer toutes les données, une à la fois. Cela devrait fonctionner. Fermez toutes les applications, redémarrez peut-être si nécessaire et vérifiez si vous pouvez toujours voir des icônes en double de la même application sur l'écran d'accueil ou le tiroir d'applications. Dernière modifié: 2025-01-22 17:01

Les semaines dernières, le Mini a commencé à prendre un « très long temps » pour démarrer jusqu'à ce que le logo Apple apparaisse : le processus de démarrage du système d'exploitation semble être silencieux et rapide). Dernière modifié: 2025-01-22 17:01

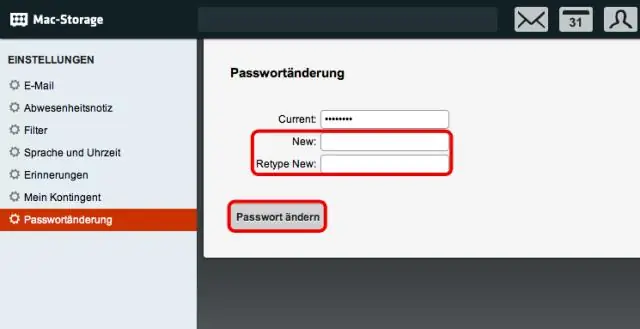

Vérifiez votre mot de passe dans les préférences de compte Internet Choisissez le menu Apple ? > Préférences Système, puis cliquez sur Comptes Internet. Sélectionnez votre compte de messagerie dans la barre latérale. Si vous voyez un champ de mot de passe pour votre compte, supprimez le mot de passe et saisissez le mot de passe correct. Dernière modifié: 2025-01-22 17:01

Installer Java sur Mac Téléchargez le fichier jre-8u65-macosx-x64. fichier pkg. Double-cliquez sur le fichier.pkg pour le lancer. Double-cliquez sur l'icône du package pour lancer l'assistant d'installation. L'assistant d'installation affiche l'écran d'installation Bienvenue dans Java. Cliquez sur Suivant. Une fois l'installation terminée, un écran de confirmation apparaît. Dernière modifié: 2025-01-22 17:01

AngularJS est un framework structurel pour les applications web dynamiques. Il vous permet d'utiliser HTML comme langage de modèle et vous permet d'étendre la syntaxe HTML pour exprimer les composants de votre application de manière claire et succincte. La liaison de données et l'injection de dépendances d'AngularJS éliminent une grande partie du code que vous auriez autrement à écrire. Dernière modifié: 2025-01-22 17:01

Le déplacement de l'objectif signifie s'éloigner de l'objectif visé. Cette distorsion reflète l'atteinte d'objectifs autres que ceux que l'organisation avait initialement l'intention d'atteindre. Passer des objectifs visés aux objectifs réels signifie un déplacement des objectifs. Dernière modifié: 2025-01-22 17:01

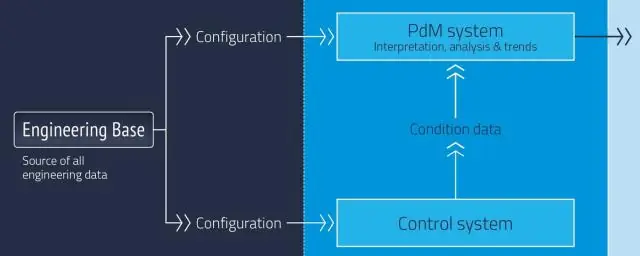

Les modules d'entrée analogique enregistrent les signaux de processus tels que la pression ou la température et les transmettent au format numérisé (format 16 bits) à la commande. Le module lit une valeur mesurée dans chaque sous-cycle et l'enregistre. Dernière modifié: 2025-01-22 17:01

Dans la plupart des interfaces de ligne de commande ou des éditeurs de texte, le curseur de texte, également appelé curseur, est un trait de soulignement, un rectangle plein ou une ligne verticale, qui peut clignoter ou rester fixe, indiquant où le texte sera placé lors de la saisie (le point d'insertion). Dernière modifié: 2025-01-22 17:01

VIDÉO De même, comment démonter les volets de plantation ? Comment enlever les volets de plantation Étape 1: Localisez les charnières qui fixent les volets de plantation aux bandes de suspension. Une fois localisés, ouvrez complètement les volets de plantation pour accéder aux vis des charnières.. Dernière modifié: 2025-01-22 17:01

Depuis votre bureau, cliquez avec le bouton droit sur un espace vide et choisissez Nouveau > Dossier compressé (zippé). Nommez le fichier ZIP comme vous le souhaitez. Ce nom sera visible lorsque vous enverrez le fichier ZIP en pièce jointe. Faites glisser et déposez les fichiers et/ou dossiers que vous souhaitez inclure dans le fichier ZIP. Dernière modifié: 2025-01-22 17:01

Routage inter-domaines sans classe (CIDR) Le système d'adressage IP par classe s'est donc avéré inutile car l'espace d'adressage IP devenait encombré. CIDR est une méthode de sous-réseau qui permet aux administrateurs de placer la division entre les bits du réseau et les bits de l'hôte n'importe où dans l'adresse, pas seulement entre les octets. Dernière modifié: 2025-01-22 17:01

Le cycle de traitement de l'information, dans le contexte des ordinateurs et du traitement informatique, comporte quatre étapes : entrée, traitement, sortie et stockage (IPOS). Dernière modifié: 2025-01-22 17:01