DbSet dans Entity Framework 6. La classe DbSet représente un ensemble d'entités qui peut être utilisé pour les opérations de création, de lecture, de mise à jour et de suppression. La classe de contexte (dérivée de DbContext) doit inclure les propriétés de type DbSet pour les entités qui correspondent aux tables et vues de la base de données. Dernière modifié: 2025-01-22 17:01

Selon Google, la recherche personnalisée leur donne la possibilité de personnaliser les résultats de recherche en fonction des 180 derniers jours d'historique de recherche d'un utilisateur, qui est lié à un cookie anonyme dans votre navigateur. Lorsque vous êtes connecté, Google stocke votre historique Web Google et la recherche est encore plus personnalisée. Dernière modifié: 2025-01-22 17:01

Délégation : focusin/focusout Les événements focus et blur ne font pas de bulles. L'exemple ci-dessus ne fonctionne pas, car lorsque l'utilisateur se concentre sur un, l'événement de focus se déclenche uniquement sur cette entrée. ça ne bouillonne pas. Dernière modifié: 2025-01-22 17:01

Cela signifie que le lanceur de votre téléphone « Stock Android » s'est arrêté pour un problème de bugs/d'optimisation. Pour résoudre ce problème, vous devez installer un autre lanceur à partir du Play Store et définir ce lanceur comme lanceur par défaut. Dernière modifié: 2025-01-22 17:01

L'Internet des objets (IoT) fait référence à un réseau d'appareils connectés les uns aux autres et à Internet et capables d'interagir les uns avec les autres et d'échanger des données. Lorsque l'Internet des objets est intégré aux technologies émergentes, l'IoT peut devenir plus intelligent et plus productif. Dernière modifié: 2025-06-01 05:06

Le gazon artificiel a gagné du terrain et a la réputation d'être écologique car il n'a pas besoin d'eau, d'engrais ou d'être tondu. De plus, la dernière génération de gazon artificiel est souvent assez belle pour nous faire croire qu'elle est réelle. Un autre lecteur a souligné : « Le gazon artificiel est extrêmement chaud. Dernière modifié: 2025-01-22 17:01

Pour réinitialiser le mot de passe de votre routeur : Dans le champ d'adresse de votre navigateur, saisissez www.routerlogin.net. Cliquez sur Annuler. Entrez le numéro de série du routeur. Cliquez sur Continuer. Saisissez les réponses enregistrées à vos questions de sécurité. Cliquez sur Continuer. Entrez le nouveau mot de passe et confirmez. Dernière modifié: 2025-01-22 17:01

Costco propose des forfaits de téléphonie cellulaire de Verizon, AT&T, T-Mobile et Sprint dans plus de 500 kiosques à l'intérieur de ses clubs-entrepôts, qui sont exploités par une société appelée Wireless Advocates. Les plans sont identiques à ce que proposent les transporteurs, mais le commercial travaillera avec vous pour trouver le meilleur. Dernière modifié: 2025-01-22 17:01

Le Canon T5 n'est pas plein format. Où un capteur plein format est de 36x24mm. Le T5 est toujours un appareil photo décent et en fait, il y a des moments où le capteur recadré est préféré à un plein cadre. Dernière modifié: 2025-01-22 17:01

Développeur : Red Hat; Oracle Corporation. Dernière modifié: 2025-01-22 17:01

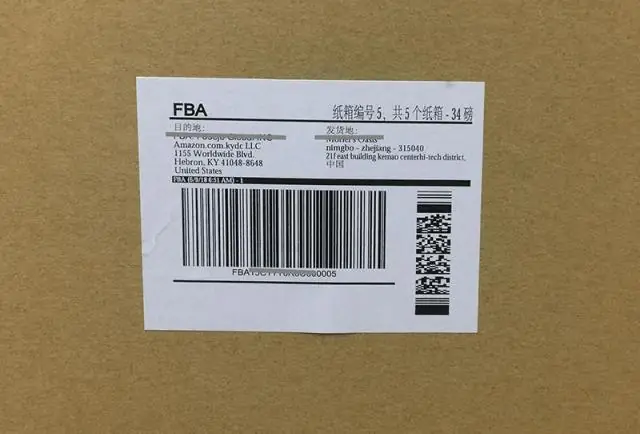

Exigences de papier d'étiquette. Tous les codes-barres Amazon doivent être imprimés à l'encre noire sur des étiquettes blanches non réfléchissantes avec un adhésif amovible. Les dimensions doivent être comprises entre 1 pouce x 2 pouces et 2 pouces x 3 pouces (1 pouce x 3 pouces ou 2 pouces x 2 pouces, par exemple). Dernière modifié: 2025-01-22 17:01

Pour créer une chaîne f, préfixez la chaîne avec la lettre « f ». La chaîne elle-même peut être formatée de la même manière que vous le feriez avec str. format(). Les chaînes F offrent un moyen concis et pratique d'intégrer des expressions python dans des littéraux de chaîne pour le formatage. Dernière modifié: 2025-01-22 17:01

Un appareil NAT transfère le trafic des instances du sous-réseau privé à Internet ou à d'autres services AWS, puis renvoie la réponse aux instances tandis qu'Internet Gateway est utilisé pour autoriser les ressources de votre VPC à accéder à Internet. Dernière modifié: 2025-01-22 17:01

Le moyen le plus simple de piéger les araignées dans votre maison consiste à installer un piège collant. Tout ce que vous avez à faire est de mettre quelque chose de collant sur un objet plat, comme du ruban adhésif double face sur un morceau de carton. Alternativement, vous pouvez acheter des pièges collants prêts à l'emploi dans une quincaillerie. Dernière modifié: 2025-01-22 17:01

Un message ou une trame se compose principalement de l'ID (identifiant), qui représente la priorité du message, et jusqu'à huit octets de données. Le message est transmis en série sur le bus en utilisant un format non retour à zéro (NRZ) et peut être reçu par tous les nœuds. Dernière modifié: 2025-01-22 17:01

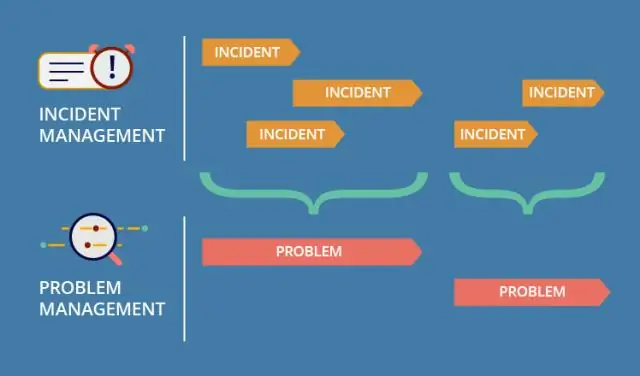

Ainsi, un MI consiste à reconnaître que la gestion normale des incidents et des problèmes ne va pas le couper. Un incident majeur est une déclaration d'état d'urgence. Un incident majeur est à mi-chemin entre un incident normal et un sinistre (où le processus de gestion de la continuité des services informatiques entre en jeu). Dernière modifié: 2025-01-22 17:01

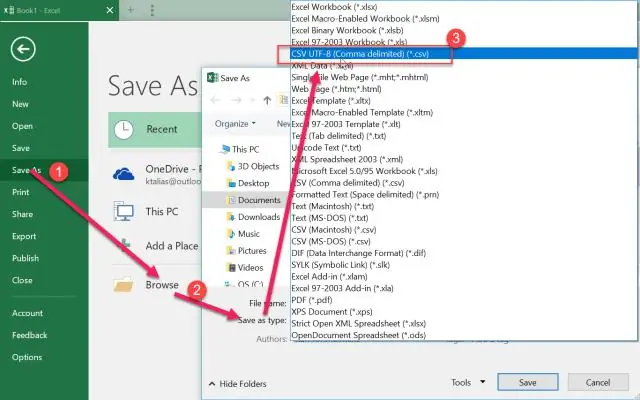

Qu'est-ce que l'encodage UTF-8 ? Un caractère en UTF-8 peut avoir une longueur de 1 à 4 octets. UTF-8 peut représenter n'importe quel caractère de la norme Unicode et est également rétrocompatible avec l'ASCII. C'est l'encodage préféré pour les e-mails et les pages Web. Dernière modifié: 2025-01-22 17:01

Commande + Option + Espace pour ouvrir Spotlight dans une fenêtre du Finder. Echap pour effacer la zone de recherche ou fermer le menu Spotlight. Commande + Retour pour ouvrir l'emplacement du premier élément de recherche. Commande+I pour obtenir des informations sur un élément de recherche. Dernière modifié: 2025-01-22 17:01

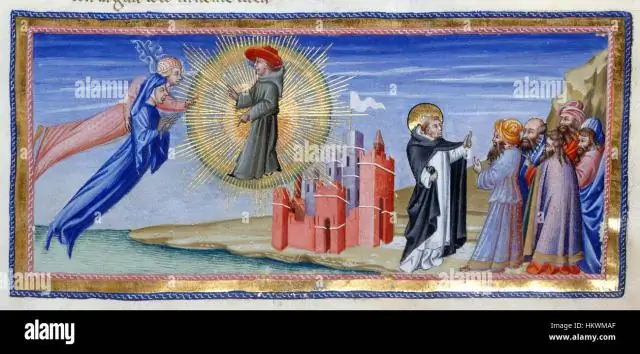

Béatrice et Dante. Béatrice était le véritable amour de Dante. Dans sa Vita Nova, Dante révèle qu'il a vu Béatrice pour la première fois lorsque son père l'a emmené à la maison Portinari pour une fête du 1er mai. Ce faisant, il s'endormit et fit un rêve qui deviendra le sujet du premier sonnet de La Vita Nuova. Dernière modifié: 2025-01-22 17:01

B. 1 Création de graphiques Créez un objet JFrame, qui est la fenêtre qui contiendra le canevas. Créez un objet Drawing (qui est le canevas), définissez sa largeur et sa hauteur et ajoutez-le au cadre. Emballez le cadre (redimensionnez-le) pour l'adapter à la toile et affichez-le à l'écran. Dernière modifié: 2025-01-22 17:01

Personnes Médias (Éducation aux médias et à l'information pour la 11e année) 1. Médias imprimés - Médias qui utilisent des documents imprimés (journaux, magazines, etc.) pour transmettre des informations. Il a une audience moyenne et utilise du texte visuel ou des images. -Reste comme l'aide/outil principal des enseignants et des élèves dans l'apprentissage en classe (livres). Dernière modifié: 2025-01-22 17:01

Comment puis-je vérifier l'état d'un rapport de ticket d'incident ? Composez le 1 800-288-2747. Suivez les invites pour vérifier vos informations jusqu'à ce que vous entendiez « Ceci est le menu principal ». Une fois que vous avez atteint le menu principal, appuyez sur 3 pour « Problèmes sans tonalité ou autres problèmes de réparation et d'entretien locaux ». Dernière modifié: 2025-01-22 17:01

Définition et utilisation La balise est utilisée pour décrire un terme/nom dans une liste de descriptions. La balise est utilisée en conjonction avec (définit une liste de descriptions) et (définit les termes/noms). À l'intérieur d'une balise, vous pouvez mettre des paragraphes, des sauts de ligne, des images, des liens, des listes, etc. Dernière modifié: 2025-01-22 17:01

Taille du téléviseur par rapport au calculateur de distance et taille scientifique Largeur Hauteur 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9 cm 34,3' 87,1 cm 75' 65,4' 166,1 cm 36,8' 93,5 cm 80' 69,7' 177,0 cm 39,2' 99,6 cm. Dernière modifié: 2025-01-22 17:01

Si vous voulez simplement concaténer une chaîne 'n'times, vous pouvez le faire facilement en utilisant s = 'Hi' * 10. Une autre façon d'effectuer une opération d'ajout de chaîne est de créer une liste et d'ajouter des chaînes à la liste. Ensuite, utilisez la fonction string join() pour les fusionner afin d'obtenir la chaîne de résultat. Dernière modifié: 2025-01-22 17:01

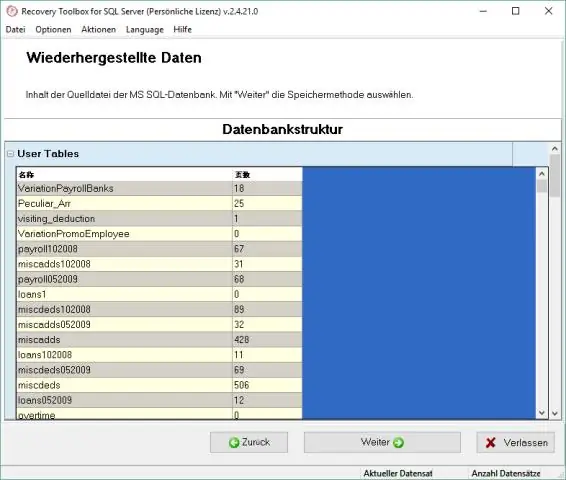

Voici le meilleur moyen de découvrir la relation de clé étrangère dans toutes les bases de données. Dans SQL Server Management Studio, vous pouvez simplement cliquer avec le bouton droit sur la table dans l'explorateur d'objets et sélectionner « Afficher les dépendances ». Cela vous donnerait un bon point de départ. Il affiche les tables, les vues et les procédures qui font référence à la table. Dernière modifié: 2025-01-22 17:01

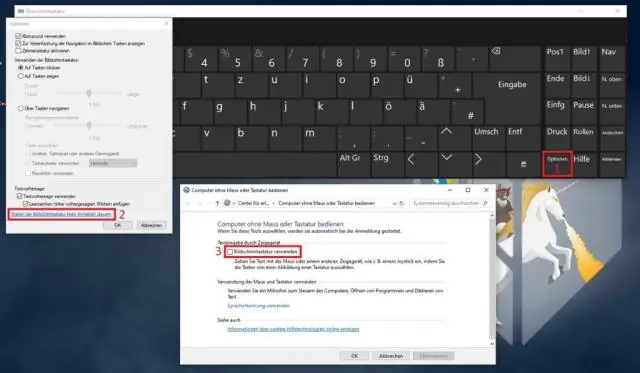

Tapez le mot-clé "netplwiz" sur votre écran de démarrage. c. Sur la page des comptes d'utilisateurs, décochez l'option « Les utilisateurs doivent saisir un nom d'utilisateur et un mot de passe pour utiliser cet ordinateur » et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Pour vérifier la date d'expiration du certificat, exécutez la commande suivante : Linux. # écho | openssl s_client -connect example.com:443 -servername example.com 2>/dev/null | openssl x509 -noout -dates. notBefore=14 février 00:00:00 2017 GMT. Les fenêtres. Ouvrez l'invite de commande en tant qu'administrateur et exécutez la commande suivante :. Dernière modifié: 2025-01-22 17:01

Comment reprogrammer une livraison avec USPS ? Ton adresse actuelle. Le numéro d'article de l'avis de livraison laissé par le personnel de livraison. Sélectionnez « Colis » dans le menu déroulant pour « Quel est le type de courrier ? » Saisissez la date de la tentative de livraison. Demandez une livraison à une date ultérieure. Sélectionnez « Envoyer ». Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez votre brochure dans Microsoft Word. Double-cliquez sur le document Word qui sert de modèle de brochure. Cliquez sur Fichier. Cliquez sur Imprimer. Sélectionnez une imprimante. Configurez l'impression recto verso. Modifiez l'orientation du papier. Cliquez sur Imprimer. Dernière modifié: 2025-01-22 17:01

Configurer HTTPS sur votre site web est très simple, il suffit de suivre ces 5 étapes simples : Hébergez avec une adresse IP dédiée. Achetez un certificat. Activez le certificat. Installez le certificat. Mettez à jour votre site pour utiliser HTTPS. Dernière modifié: 2025-01-22 17:01

Un serveur Web tel qu'Apache Http Server peut effectuer de nombreuses tâches. Ceux-ci comprennent les règles de réécriture, l'hébergement virtuel, les contrôles de sécurité des mods, le proxy inverse, la vérification SSL, l'authentification et l'autorisation et bien d'autres selon vos besoins et vos désirs. Dernière modifié: 2025-01-22 17:01

Apple a discrètement introduit la garantie internationale pour ses téléphones en Inde, ce qui signifie que les personnes qui ont acheté des iPhones aux États-Unis ou dans tout autre pays en dehors de l'Inde bénéficieront également de privilèges de garantie. Mais, il y a un hic. La garantie est uniquement pour les iPhones déverrouillés en usine. Dernière modifié: 2025-01-22 17:01

Prix Huawei P20 et P20 Pro Ce téléphone haut de gamme coûtera 1 695 euros pour le modèle avec 6 Go de RAM et 256 Go de stockage, tandis que le modèle 6 Go/512 Go coûtera 2 095 euros. Dernière modifié: 2025-06-01 05:06

Changer un mot de passe existant Connectez-vous à GitHub. Dans le coin supérieur droit de n'importe quelle page, cliquez sur votre photo de profil, puis sur Paramètres. Dans la barre latérale des paramètres utilisateur, cliquez sur Sécurité. Sous « Modifier le mot de passe », saisissez votre ancien mot de passe, un nouveau mot de passe fort et confirmez votre nouveau mot de passe. Cliquez sur Mettre à jour le mot de passe. Dernière modifié: 2025-01-22 17:01

4 façons de sauvegarder l'intégralité de votre disque dur sur l'utilitaire de disque Linux Gnome Le moyen le plus convivial de sauvegarder un disque dur sous Linux est peut-être d'utiliser l'utilitaire de disque Gnome. Clonezilla. Un moyen populaire de sauvegarder des disques durs sous Linux consiste à utiliser Clonezilla. DD. Si vous avez déjà utilisé Linux, il y a de fortes chances que vous ayez rencontré la commande dd à un moment ou à un autre. LE GOUDRON. Dernière modifié: 2025-01-22 17:01

Comment trouver vos photos sur votre iPad 1Appuyez sur l'application Photos sur l'écran d'accueil. 2Appuyez ou pincez la photo que vous souhaitez afficher. 3Pour parcourir les collections d'images, appuyez sur Albums, Événements, Visages ou Lieux en haut de l'écran de votre iPad. 4Avec une photo individuelle sur l'écran, appuyez sur l'image pour ouvrir les commandes d'image en haut et en bas de l'écran. Dernière modifié: 2025-01-22 17:01

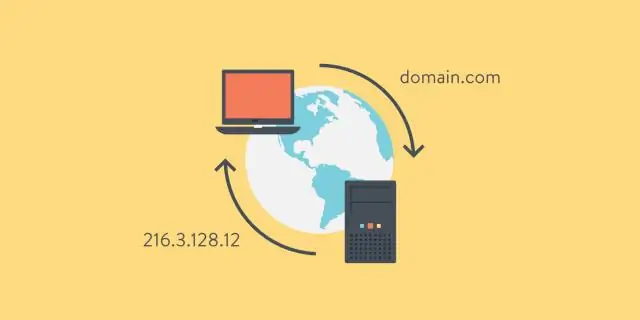

DNS utilise une hiérarchie pour gérer son système de base de données distribué. L'arborescence DNS a un seul domaine au sommet de la structure appelé domaine racine. Un point ou un point (.) est la désignation du domaine racine. Sous le domaine racine se trouvent les domaines de premier niveau qui divisent la hiérarchie DNS en segments. Dernière modifié: 2025-01-22 17:01

La technologie de l'information informatique (CIT) est l'utilisation et l'étude des ordinateurs, des réseaux, des langages informatiques et des bases de données au sein d'une organisation pour résoudre des problèmes réels. La majeure prépare les étudiants à la programmation d'applications, à la mise en réseau, à l'administration de systèmes et au développement Internet. Dernière modifié: 2025-01-22 17:01

Dans la culture de programmation et de piratage, un scriptkiddie, un skiddie ou un dérapage est une personne non qualifiée qui utilise des scripts ou des programmes développés par d'autres pour attaquer des systèmes informatiques et des réseaux et dégrader des sites Web, tels qu'un webshell. Dernière modifié: 2025-01-22 17:01