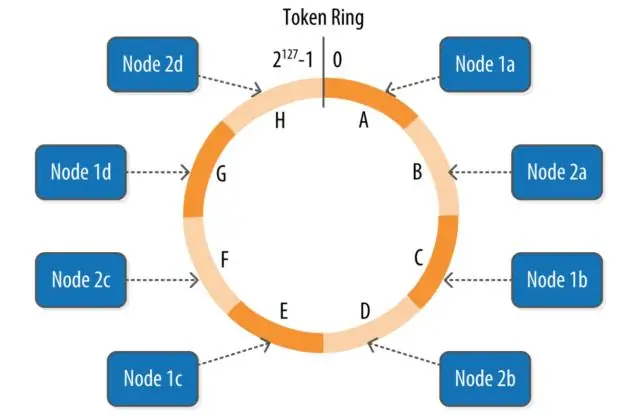

Un jeton dans Cassandra est une valeur de hachage. Lorsque vous essayez d'insérer des données dans Cassandra, il utilise un algorithme pour hacher la clé primaire (qui est une combinaison de clé de partition et de colonne de clustering de la table). La plage de jetons pour les données est de 0 à 2^127. Chaque nœud d'un cluster Cassandra, ou « anneau », reçoit un jeton initial. Dernière modifié: 2025-06-01 05:06

Oui, les garanties informatiques d'Apple sont internationales. RESTRICTION IMPORTANTE POUR LE SERVICE iPHONE, iPAD ET APPLE TV. Apple peut restreindre le service de garantie pour iPhone, iPad et Apple TV au pays où Apple ou ses distributeurs agréés ont initialement vendu l'appareil. Dernière modifié: 2025-01-22 17:01

Le dbconfig. xml (situé à la racine de votre répertoire personnel JIRA) définit tous les détails de la connexion à la base de données JIRA. Ce fichier est généralement créé en exécutant l'assistant de configuration JIRA sur les nouvelles installations de JIRA, ou en configurant une connexion à la base de données à l'aide de l'outil de configuration JIRA. Dernière modifié: 2025-01-22 17:01

Skytap pour fournir un service Azure multi-locataire en libre-service prenant en charge tous les systèmes d'exploitation IBM Power, y compris AIX, IBM i et Linux. Dernière modifié: 2025-01-22 17:01

Le refroidissement lent et continu de 35°C par heure assure un refroidissement uniforme du noyau et des zones de surface et empêche ainsi l'accumulation de nouvelles tensions tandis que la microstructure et la résistance mécanique du matériau restent inchangées. Dernière modifié: 2025-01-22 17:01

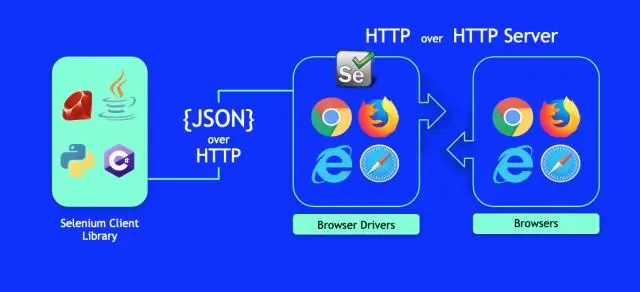

Commençons donc par la version la plus récente de Selenium Webdriver, qui est la version 3.0. Il y a beaucoup de nouvelles fonctionnalités introduites dans cette version. Il s'est principalement concentré sur l'aliénation de l'API principale de l'implémentation du pilote client. Dernière modifié: 2025-01-22 17:01

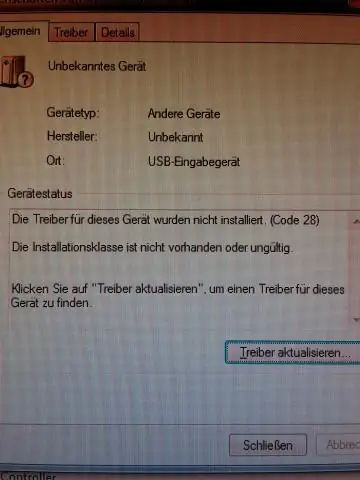

ASUS Smart Gesture est un pilote tactile intelligent qui vous aide à contrôler des gestes plus précis, notamment appuyer, faire défiler, faire glisser, cliquer, etc. Dernière modifié: 2025-01-22 17:01

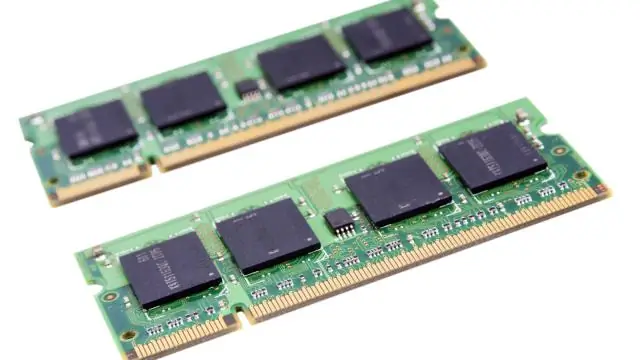

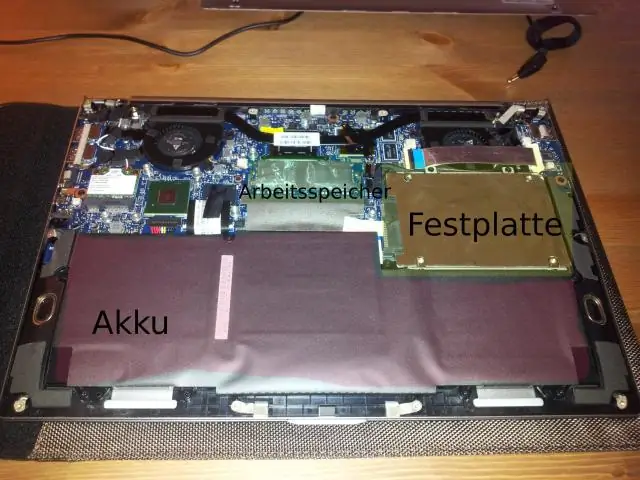

L'accès aléatoire fait référence à la capacité d'accéder aux données de manière aléatoire. Le contraire de l'accès aléatoire est l'accès séquentiel. Pour aller du point A au point Z dans un système à accès séquentiel, vous devez passer par tous les points intermédiaires. Dans un système à accès aléatoire, vous pouvez sauter directement au point Z. Dernière modifié: 2025-01-22 17:01

Appuyez sur les touches Shift+Control+Option sur le côté gauche du clavier et sur le bouton d'alimentation, et maintenez-les tous enfoncés. Relâchez les quatre boutons en même temps, puis appuyez sur le bouton d'alimentation pour allumer le Macon. Sur les MacBook avec une batterie amovible, débranchez le Mac de sa source d'alimentation et retirez la batterie. Dernière modifié: 2025-01-22 17:01

Voici les 10 meilleures caméras de sécurité sans fil de 2020 : Arlo Pro 3 : Meilleure caméra sans fil. Wyze Cam Pan : Meilleure caméra d'intérieur à petit budget. Canary Pro : Meilleure caméra domestique intelligente. Google Nest Cam IQ Indoor : Meilleure caméra high-tech. Dernière modifié: 2025-01-22 17:01

SAN FRANCISCO (KGO) - Une autre coupure de courant de sécurité publique de PG&E a un impact sur des milliers de clients à North Bay. La fermeture devrait toucher au moins 50 000 clients dans le nord de la Californie. Voici une liste de tous les comtés, villes et clients qui devraient être touchés par des pannes mercredi. Dernière modifié: 2025-01-22 17:01

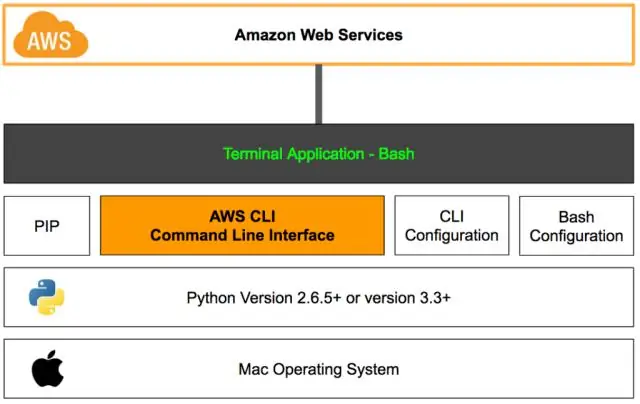

AWS CLI version 2 est la version majeure la plus récente de l'AWS CLI et prend en charge toutes les dernières fonctionnalités. Certaines fonctionnalités introduites dans la version 2 ne sont pas rétrocompatibles avec la version 1 et vous devez effectuer une mise à niveau pour accéder à ces fonctionnalités. L'AWS CLI version 2 est disponible pour une installation uniquement en tant que programme d'installation groupé. Dernière modifié: 2025-01-22 17:01

Audacity Téléchargez et installez Audacity. Cliquez sur Modifier, Ouvrir, choisissez le fichier à compresser et cliquez sur OK. Cliquez sur Taux de projet et choisissez une valeur inférieure. Cliquez sur la flèche déroulante à côté du nom du fichier audio et sélectionnez Split Stereo Track, sélectionnez Mono en cliquant sur la liste déroulante à côté des deux pistes. Dernière modifié: 2025-01-22 17:01

L'intégration continue et la livraison continue sont les processus dans lesquels votre équipe de développement implique des changements de code fréquents qui sont poussés dans la branche principale tout en s'assurant que cela n'affecte pas les modifications apportées par les développeurs travaillant en parallèle. Dernière modifié: 2025-01-22 17:01

Pour quitter une console virsh à partir d'une invite shell sous Linux : pour quitter une session de console virsh, tapez CTRL + Shift suivi de]. Dernière modifié: 2025-01-22 17:01

La journalisation asynchrone peut améliorer les performances de votre application en exécutant les opérations d'E/S dans un thread séparé. Log4j 2 apporte un certain nombre d'améliorations dans ce domaine. Les enregistreurs asynchrones sont un nouvel ajout à Log4j 2. Leur objectif est de revenir de l'appel à l'enregistreur. Dernière modifié: 2025-01-22 17:01

Copiez les photos dans un répertoire de votre ordinateur, puis débranchez le lecteur de carte SIM de l'ordinateur. Branchez votre iPhone sur un port USB. Le téléphone sera reconnu comme un périphérique de stockage de masse USB. Ouvrez le dossier "Photos" de l'iPhone et faites glisser les photos que vous avez enregistrées à l'étape 4 dans le dossier. Dernière modifié: 2025-01-22 17:01

La RFC 7159 a été publiée en mars 2014 et met à jour la RFC 4627. Cela signifie qu'avec la RFC 7159, « null » (ainsi que « vrai » et « faux ») devient un texte JSON valide. Ainsi, la valeur sérialisée du texte JSON d'un objet nul est en effet « null ». Malheureusement, tous les analyseurs/désérialiseurs JSON ne prennent pas en charge l'analyse de la chaîne « null ». Dernière modifié: 2025-01-22 17:01

Il vous suffit de prendre quelques photos en mode rafale (maintenir le déclencheur enfoncé tout en prenant une photo) puis d'importer l'ensemble dans Burstio. Vous pouvez modifier la longueur, puis exporter en tant que GIF animé ou vidéo. Dernière modifié: 2025-01-22 17:01

« Entrée » est la distance entre l'avant de la serrure et le centre de la broche, comme indiqué ici. Presque TOUTES les serrures à mortaiser et les loquets tubulaires domestiques sont fournis avec une longueur d'entrée de 44 mm ou de 57 mm. Ceux-ci correspondent à des tailles de boîtier de 2,1/2' ou 3' en mesures impériales. Les boîtiers de serrure commerciaux (DIN) ont un écartement de 60 mm. Dernière modifié: 2025-01-22 17:01

Un commutateur intermédiaire peut être utilisé comme commutateur unidirectionnel ou bidirectionnel (mais est plus cher, il ne serait donc normalement pas utilisé pour cela). Un interrupteur à deux voies peut être utilisé comme interrupteur à sens unique ou comme interrupteur à deux voies. Ils sont souvent utilisés à la fois. Dernière modifié: 2025-01-22 17:01

Aperçu. La distribution Anaconda est livrée avec 1 500 packages sélectionnés dans PyPI ainsi que le package conda et le gestionnaire d'environnement virtuel. Il comprend également une interface graphique, Anaconda Navigator, comme alternative graphique à l'interface de ligne de commande (CLI). Dernière modifié: 2025-01-22 17:01

S (setuid) signifie définir l'ID utilisateur lors de l'exécution. Si setuid bit a activé un fichier, l'utilisateur exécutant ce fichier exécutable obtient les autorisations de l'individu ou du groupe qui possède le fichier. Dernière modifié: 2025-01-22 17:01

La plate-forme de données Hortonworks (HDP) est une distribution Apache Hadoop open source, riche en sécurité et prête pour l'entreprise, basée sur une architecture centralisée (YARN). HDP répond aux besoins des données au repos, alimente les applications client en temps réel et fournit des analyses robustes qui aident à accélérer la prise de décision et l'innovation. Dernière modifié: 2025-01-22 17:01

La méthode la plus simple pour gagner des pièces sur Cointiply est d'utiliser le robinet. Sur votre tableau de bord, cliquez sur le bouton d'action « Rouler et gagner » et résolvez le Captcha. Vous pouvez lancer une fois par heure et avoir une chance de gagner jusqu'à 100 000 pièces ! Vous obtenez un bonus de 35 pièces si vous obtenez un nombre premier. Dernière modifié: 2025-01-22 17:01

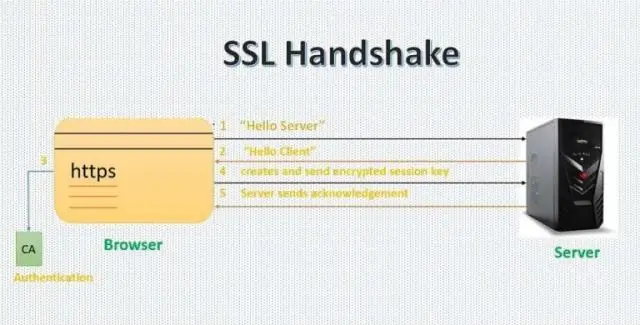

La poignée de main dans Socket.IO est comme toute autre poignée de main liée aux technologies de l'information. C'est le processus de négociation, qui dans Socket. le cas d'IO, décide si un client peut se connecter, et sinon, refuse la connexion. Dernière modifié: 2025-01-22 17:01

Mac Lethal est à la fois un rappeur technique absurdement qualifié et un goofball impénitent, ce qui signifie qu'il est doué pour les cascades virales comme la démonstration de quelques dizaines de styles de rap en succession rapide ou le speed-rap sur la cuisson des crêpes tout en cuisinant des crêpes. Dernière modifié: 2025-01-22 17:01

HID = Human Interface Device (généralement utilisé pour désigner des périphériques tels que les claviers et les souris) Je suppose que vous pouvez dire que les périphériques compatibles HID seront probablement des périphériques d'entrée ou d'autres que vous avez connectés à votre ordinateur. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que la revue de code ? La revue de code, ou revue de code par les pairs, est l'acte de se réunir consciemment et systématiquement avec ses collègues programmeurs pour vérifier le code des autres pour les erreurs, et il a été démontré à plusieurs reprises qu'il accélère et rationalise le processus de développement logiciel comme peu d'autres pratiques peuvent le faire. Dernière modifié: 2025-01-22 17:01

La sérialisation des conflits est définie par l'équivalence à un programme en série (pas de transactions qui se chevauchent) avec les mêmes transactions, de sorte que les deux programmes ont les mêmes ensembles de paires d'opérations en conflit chronologiquement ordonnées respectives (mêmes relations de préséance des opérations en conflit respectives). Dernière modifié: 2025-01-22 17:01

Creo est utilisé dans une grande variété d'industries, notamment l'automobile, l'aérospatiale, les équipements industriels, la machinerie lourde, la haute technologie et autres. Contrairement à Solidworks et Solid Edge, Creo est utilisé par des entreprises de toutes tailles. Dernière modifié: 2025-01-22 17:01

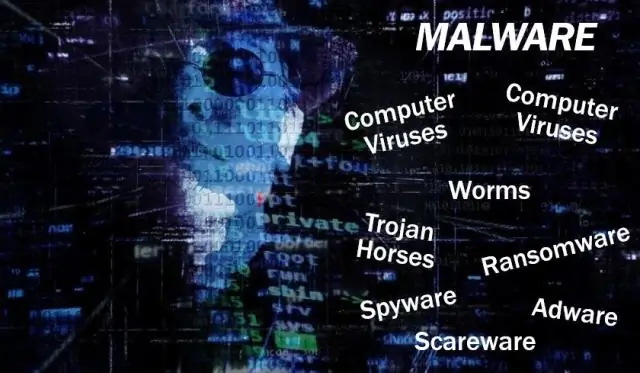

Malware est une contraction de « logiciel malveillant ». Des exemples de logiciels malveillants courants incluent les virus, les vers, les chevaux de Troie, les logiciels espions, les logiciels publicitaires et les logiciels de rançon. Dernière modifié: 2025-01-22 17:01

Modification de votre nom d'utilisateur GitHub Dans le coin supérieur droit de n'importe quelle page, cliquez sur votre photo de profil, puis sur Paramètres. Dans la barre latérale gauche, cliquez sur Paramètres du compte. Dans la section "Modifier le nom d'utilisateur", cliquez sur Modifier le nom d'utilisateur. Dernière modifié: 2025-01-22 17:01

Autodesk Inventor est un logiciel de conception de modélisation solide mécanique 3D développé par Autodesk pour créer des prototypes numériques 3D. Il est utilisé pour la conception mécanique 3D, la communication de conception, la création d'outils et la simulation de produits. Dernière modifié: 2025-01-22 17:01

L'option de base de données READ_COMMITTED_SNAPSHOT détermine le comportement du niveau d'isolement READ COMMITTED par défaut lorsque l'isolement d'instantané est activé dans une base de données. Si vous ne spécifiez pas explicitement READ_COMMITTED_SNAPSHOT ON, READ COMMITTED est appliqué à toutes les transactions implicites. Dernière modifié: 2025-01-22 17:01

La forme du losange est créée en imprimant un triangle puis un triangle inversé. Ceci est fait en utilisant des boucles for imbriquées. Dernière modifié: 2025-01-22 17:01

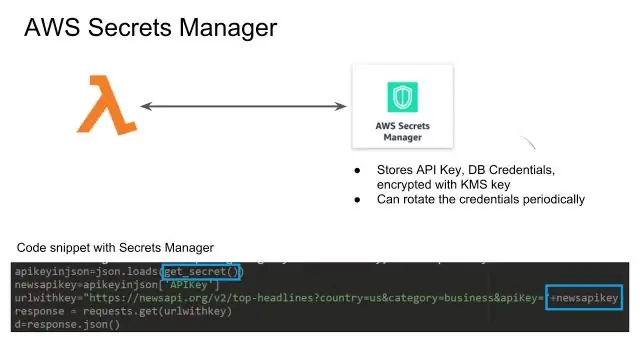

AWS Secrets Manager est un service de gestion des secrets qui vous aide à protéger l'accès à vos applications, services et ressources informatiques. Ce service vous permet de faire pivoter, gérer et récupérer facilement les informations d'identification de la base de données, les clés API et d'autres secrets tout au long de leur cycle de vie. Dernière modifié: 2025-01-22 17:01

Le SPD est conçu pour limiter les surtensions transitoires d'origine atmosphérique et détourner les ondes de courant vers la terre, de manière à limiter l'amplitude de cette surtension à une valeur non dangereuse pour l'installation électrique et les appareillages électriques. Dernière modifié: 2025-01-22 17:01

Heureusement, vous pouvez supprimer automatiquement les instructions d'importation inutilisées. Dans les actions contextuelles (alt + entrée), choisissez « Optimiser les importations » et IntelliJ IDEA supprimera toutes les importations inutilisées du code. Dernière modifié: 2025-01-22 17:01

Comment transformer des photos en peintures à l'aquarelle Ouvrez votre fichier dans Photoshop et déverrouillez le BackgroundLayer. Convertissez la photo en objet intelligent. Cliquez avec le bouton droit sur la couche 0 et sélectionnez Convertir en objet intelligent. Ouvrez la galerie de filtres. Allez dans le menu du haut et sélectionnez Filtre> Galerie de filtres. Jouez avec les ajustements. Dernière modifié: 2025-01-22 17:01