Pourquoi le cloud est-il meilleur que sur site ? Surnommé meilleur que sur site en raison de sa flexibilité, de sa fiabilité et de sa sécurité, le cloud élimine les tracas liés à la maintenance et à la mise à jour des systèmes, vous permettant d'investir votre temps, votre argent et vos ressources dans la réalisation de vos stratégies commerciales principales. Dernière modifié: 2025-01-22 17:01

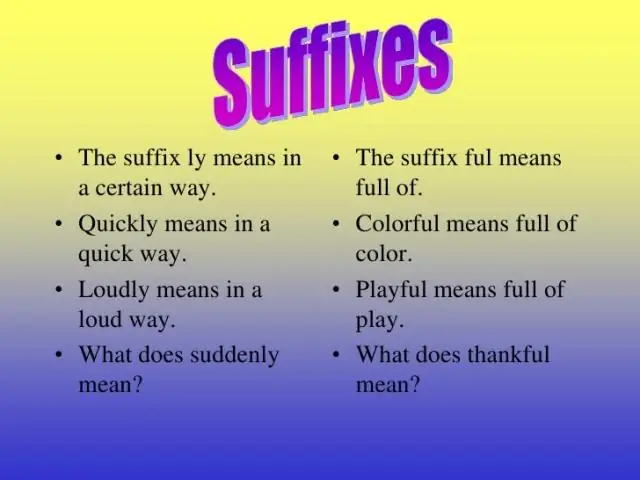

Anti-préfixe signifiant opposé à, contre ou contrecarrant. dys- préfixe signifiant mauvais, difficile ou douloureux. endo. Dernière modifié: 2025-01-22 17:01

Un système embarqué est un système informatique doté d'une fonction dédiée au sein d'un système mécanique ou électrique plus vaste, souvent avec des contraintes de calcul en temps réel. Il fait partie d'un appareil complet comprenant souvent du matériel et des pièces mécaniques. Les systèmes embarqués contrôlent de nombreux appareils d'usage courant aujourd'hui. Dernière modifié: 2025-01-22 17:01

Lorsque vous envoyez une campagne par e-mail Timewarp, nous commençons à envoyer lorsque le premier fuseau horaire au monde, UTC +14, atteint l'heure prévue. Dernière modifié: 2025-01-22 17:01

Les quatre types de vidéos que vous pouvez regarder sur votre casque VR Vidéo 3D : Vous avez vu des films 3D au cinéma, et vous pouvez également acheter ces films 3D sur Blu-ray. Pour les regarder en VR, vous pouvez extraire ce Blu-ray 3D au format « côte à côte » ou « sur dessous », qui est lisible sur un casque VR en 3D. Dernière modifié: 2025-06-01 05:06

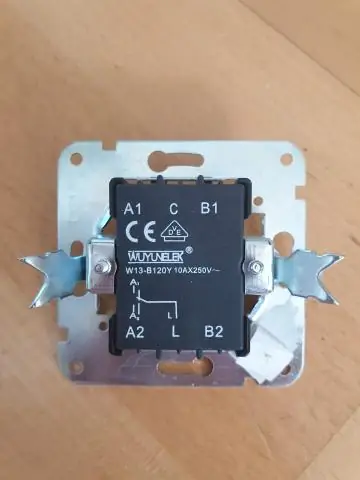

Gardez les étiquettes pour les interrupteurs à bascule courtes et directes. Les étiquettes à bascule doivent décrire ce que la commande fera lorsque l'interrupteur est activé; ils ne doivent pas être neutres ou ambigus. En cas de doute, prononcez l'étiquette à voix haute et ajoutez « on/off » à la fin. Si cela n'a pas de sens, réécrivez l'étiquette. Dernière modifié: 2025-01-22 17:01

JBoss inclut son propre serveur Web, Apache n'est donc pas techniquement nécessaire. Il est possible d'exécuter JBoss sans Apache. Cette approche est la mieux adaptée lorsque le serveur virtuel ne sera utilisé que pour exécuter cette application, et rien d'autre. Dernière modifié: 2025-01-22 17:01

La définition d'un point de coupe à partir de la page d'accueil d'AspectJ : un point de coupe est un élément de programme qui sélectionne les points de jointure et expose les données du contexte d'exécution de ces points de jointure. Les points de coupe sont principalement utilisés par les conseils. Ils peuvent être composés avec des opérateurs booléens pour construire d'autres points de coupe. Dernière modifié: 2025-01-22 17:01

Un ordinateur portable utilise généralement environ 50 watts d'électricité, l'équivalent de 0,05 kWh. Cela signifie que si un ordinateur portable est allumé pendant huit heures par jour, il coûtera 5 pence par jour pour faire fonctionner l'ordinateur portable (sur la base d'un coût unitaire énergétique moyen de 12,5 p/kWh). Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez le Panneau de configuration. Utilisez les étapes suivantes pour ouvrir le Panneau de configuration : Cliquez sur Désinstaller un programme. C'est sous "Programmes" dans le Panneau de configuration. Faites défiler vers le bas et cliquez sur NVIDIA Graphicsdriver. Cliquez sur Désinstaller/Modifier. Cliquez sur Désinstaller. Cliquez sur Redémarrer maintenant. Ouvrez le Panneau de configuration. Cliquez sur Désinstaller un programme. Dernière modifié: 2025-01-22 17:01

La plupart des tablettes Samsung ont le numéro de modèle clairement imprimé sur la coque arrière, vers le bas. Vous devrez supprimer tous les étuis de protection tiers pour le voir. Dernière modifié: 2025-01-22 17:01

Pôles : Un pôle de commutateur fait référence au nombre de circuits séparés que le commutateur contrôle. Un interrupteur unipolaire contrôle un seul circuit. Un interrupteur bipolaire contrôle deux circuits séparés. Un interrupteur bipolaire est comme deux interrupteurs unipolaires séparés qui sont actionnés mécaniquement par le même levier, bouton ou bouton. Dernière modifié: 2025-01-22 17:01

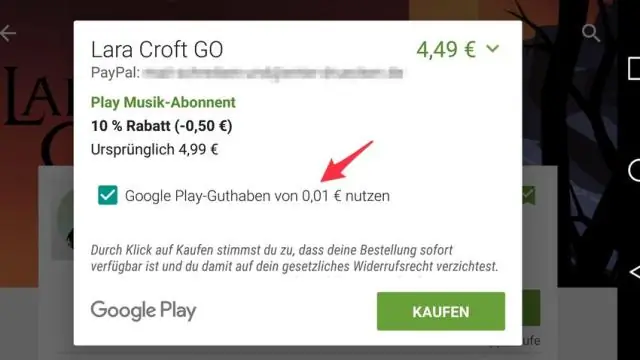

Si vous ne parvenez toujours pas à télécharger après avoir effacé le cache et les données du Play Store, redémarrez votre appareil. Appuyez sur le bouton d'alimentation et maintenez-le enfoncé jusqu'à ce que le menu apparaisse. Appuyez sur Éteindre ou Redémarrer si c'est une option. Si nécessaire, maintenez enfoncé le bouton d'alimentation jusqu'à ce que votre appareil se rallume. Dernière modifié: 2025-01-22 17:01

Basculer d'Outlook vers Hotmail Cliquez sur l'icône Paramètres (représentée par une icône d'engrenage) dans le coin supérieur droit et sélectionnez Revenir à Hotmail. Vous aurez la possibilité d'envoyer des commentaires sur le site. Une fois que vous avez sélectionné votre option, vous serez redirigé vers l'ancienne expérience Windows Live. Dernière modifié: 2025-01-22 17:01

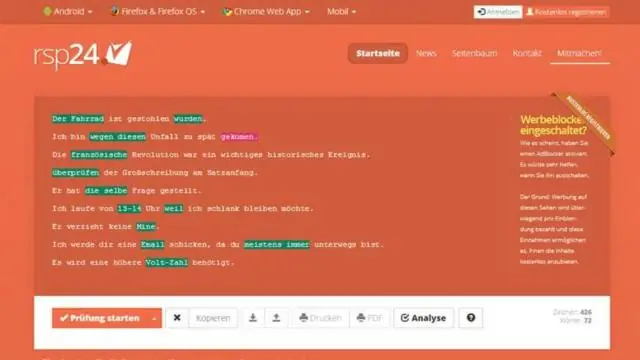

La vérification orthographique ne détectera pas l'utilisation inappropriée d'homonymes, tels que « leur » et « là ». La vérification orthographique peut signaler des mots comme des erreurs qui sont effectivement corrects. La vérification orthographique n'offre pas toujours des suggestions d'orthographe utiles pour les mots gravement mal orthographiés. Dernière modifié: 2025-01-22 17:01

Si votre Lenovo utilise la touche F1 ou F2, vous pouvez accéder à votre BIOS en appuyant plusieurs fois sur votre touche de configuration du BIOS juste après avoir allumé votre ordinateur depuis l'état OFF. Veuillez garder à l'esprit que certains modèles comme la série Yoga ont des claviers compacts, vous devrez donc peut-être appuyer sur la touche de configuration du BIOS + Fn. Dernière modifié: 2025-01-22 17:01

SVR. (redirigé depuis le serveur). Dernière modifié: 2025-01-22 17:01

Les fichiers de spécifications sont des tests unitaires pour vos fichiers source. La convention pour les applications angulaires est d'avoir un. spéc. Ils sont exécutés à l'aide du framework de test javascript Jasmine via le lanceur de test Karma (https://karma-runner.github.io/) lorsque vous utilisez la commande ng test. Dernière modifié: 2025-01-22 17:01

L'application Dropbox pour téléphone Windows peut enregistrer autant de fichiers que votre téléphone Windows peut en contenir ou que le quota Dropboxspace le permet. Si vous manquez d'espace sur votre appareil, la suppression des fichiers que vous avez rendus disponibles hors connexion libérera de l'espace sur votre téléphone. Dernière modifié: 2025-01-22 17:01

Suffixe signifiant petit. -cy. Suffixe signifiant fait ou état d'être. -dom. Dernière modifié: 2025-01-22 17:01

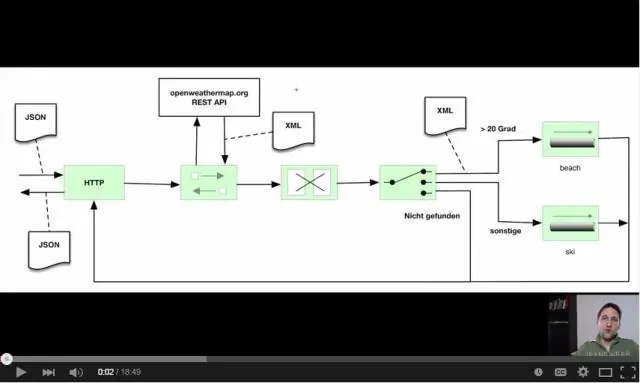

Les opérations de base du signal comprennent le décalage temporel, la mise à l'échelle et l'inversion. Dans cette vidéo, un signal temporel continu x(t) est esquissé, puis 4 exemples de fonctionnement de signal différents sont démontrés. Le décalage temporel, la compression, l'expansion et l'inversion sont tous considérés individuellement. Dernière modifié: 2025-01-22 17:01

Cela signifie qu'ils n'appartiennent pas à la classe elle-même. Au lieu de cela, ils spécifient quelles variables et méthodes sont dans un objet qui appartient à cette classe. (De tels objets sont appelés « instances » de la classe.) Ainsi, les variables d'instance et les méthodes d'instance sont les données et les comportements des objets. Dernière modifié: 2025-01-22 17:01

Virgin Mobile utilise le réseau Sprint et AT&T utilise son propre réseau. Sprint utilise la technologie CDMA tandis qu'AT&T utilise la technologie GSM. Ces deux technologies ne sont normalement pas compatibles entre elles car elles sont conçues avec des bandes de fréquences uniques. Les téléphones Virgin Mobile sont des téléphones de marque Sprint. Dernière modifié: 2025-01-22 17:01

Étapes Accédez à la console système d'un nœud : Si vous êtes dans la CLI SP Enter this command du nœud. console système. CLI ONTAP. nœud système run-console. Connectez-vous à la console système lorsque vous y êtes invité. Pour quitter la console système, appuyez sur Ctrl-D. Dernière modifié: 2025-01-22 17:01

Allez dans paramètres> général> clavier> raccourcis. Appuyez sur le signe +, copiez la croix ci-dessous et collez-la dans la phrase. Dernière modifié: 2025-01-22 17:01

Étape 1 : Accédez à l'icône Google Play Store sur le lanceur Sony BRAVIA. Étape 2 : cliquez sur la petite icône de recherche dans le coin supérieur gauche de l'écran. Étape 3 : saisissez kodi dans le champ de recherche, puis appuyez sur le bouton RECHERCHER. Étape 4 : Cliquez sur l'icône Kodiapp. Dernière modifié: 2025-01-22 17:01

Par défaut, Jenkins utilise sa propre base de données pour la gestion des utilisateurs. Accédez au tableau de bord Personnes sur Jenkins pour voir les utilisateurs que vous avez, si vous ne parvenez pas à trouver une option pour y ajouter un utilisateur, ne vous découragez pas, lisez la suite. Allez dans Gérer Jenkins et faites défiler vers le bas, l'avant-dernière option devrait être Gérer les utilisateurs. Dernière modifié: 2025-01-22 17:01

Ouvrez un navigateur Web et saisissez l'adresse IP du routeur ADSL (la valeur par défaut est 192.168. 1.1). Appuyez sur Entrée. Entrez le nom de connexion et le mot de passe (la valeur par défaut est admin/admin). Cliquez sur l'onglet Outils en haut. Cliquez sur le bouton Restaurer pour réinitialiser les paramètres d'usine de l'unité. Dernière modifié: 2025-01-22 17:01

Un autre mot pour allumé Également utilisé avec up : éperdu. Accédez aux définitions 'Aussi utilisé avec up: besotted'. crapuleux. Allez aux définitions « crapuleuses ». crapuleux. Malade d'une telle intempérance. ivre. Submergé par toute émotion puissante. ivre. Cuit avec du vin ou une autre boisson alcoolisée : ivre. Ivre. en état d'ébriété. Ivre; ivre. ivre. Dernière modifié: 2025-01-22 17:01

Non seulement vous pouvez toujours obtenir des téléphones à clapet, mais ils sont meilleurs que jamais. Les nouveaux téléphones à clapet combinent l'intelligence d'un smartphone Android avec la facilité d'utilisation des anciens téléphones. Dernière modifié: 2025-01-22 17:01

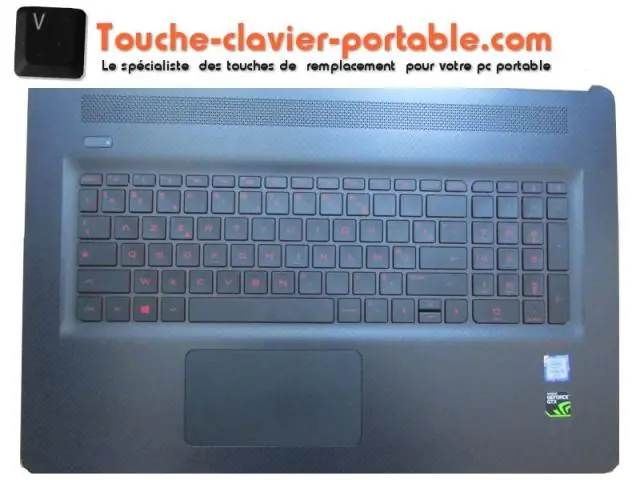

Pour personnaliser les zones d'éclairage d'un profil d'utilisateur, procédez comme suit. Sélectionnez l'onglet Éclairage. Sur l'image du clavier, cliquez sur la zone d'éclairage que vous souhaitez personnaliser. Pour modifier la couleur de la zone, cliquez sur la palette de couleurs sous Centre, sélectionnez une nouvelle couleur dans la palette de couleurs, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Le terme « langage à base d'objets » peut être utilisé dans un sens technique pour décrire tout langage de programmation qui utilise l'idée d'encapsuler l'état et les opérations à l'intérieur des « objets ». Ces langages prennent tous en charge la définition d'un objet en tant que structure de données, mais manquent de polymorphisme et d'héritage. Dernière modifié: 2025-01-22 17:01

Introduction au type booléen PostgreSQL PostgreSQL utilise un octet pour stocker une valeur booléenne dans la base de données. Le BOOLEAN peut être abrégé en BOOL. SQL non standard, une valeur booléenne peut être TRUE, FALSE ou NULL. Dernière modifié: 2025-01-22 17:01

Convertir M3U en fichiers MP3 Ouvrez le Bloc-notes ou quelque chose de similaire. À partir du Bloc-notes, ouvrez le fichier M3U. Vous remarquerez une adresse Web dans le fichier. Copiez cette adresse et collez-la dans votre navigateur. Le fichier MP3 commencera à jouer. Faites un clic droit sur le lecteur et faites un Enregistrer sous. Vous avez maintenant votre fichier MP3. Dernière modifié: 2025-01-22 17:01

Mega est un préfixe d'unité dans le système métrique désignant un facteur d'un million. Mega vient du grec Μέγας, qui signifie grand. Dernière modifié: 2025-01-22 17:01

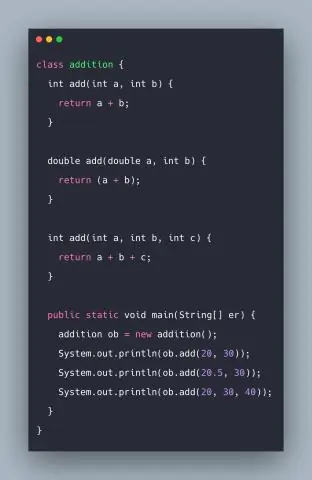

Passage de paramètres en Java. Passer par valeur signifie que, chaque fois qu'un appel à une méthode est effectué, les paramètres sont évalués et la valeur du résultat est copiée dans une partie de la mémoire. Dernière modifié: 2025-01-22 17:01

En plus de la commande DRAWORDER, la commande TEXTTOFRONT place tout le texte, les cotes ou les lignes de repère d'un dessin devant les autres objets, et la commande HATCHTOBACK envoie tous les objets de hachures derrière d'autres objets. Déplace les objets sélectionnés vers le bas de l'ordre des objets dans le dessin. Dernière modifié: 2025-01-22 17:01

La manière normale de créer une formule SUMIF est la suivante : =SUMIF(Changer de feuille. Sélectionnez la première plage, F4. Revenez à la feuille de formule. Sélectionnez la plage de critères. Revenez à la feuille de données. Sélectionnez la plage de somme, F4. Fermez la parenthèse et entrez. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le stockage de table. Le stockage Azure Table stocke de grandes quantités de données structurées. Le service est une banque de données NoSQL qui accepte les appels authentifiés de l'intérieur et de l'extérieur du cloud Azure. Les tables Azure sont idéales pour stocker des données structurées et non relationnelles. Dernière modifié: 2025-01-22 17:01

Installation du sélecteur de date Affichez l'onglet Développeur du ruban. Cliquez sur l'outil Insérer. Excel affiche une palette d'outils que vous pouvez insérer dans votre feuille de calcul. Dans la section Contrôles ActiveX de la palette, cliquez sur l'option Plus de contrôles. Faites défiler la boîte de dialogue jusqu'à ce que vous trouviez l'outil Sélecteur de date et d'heure Microsoft. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01