Maven 3.6.3. Dernière modifié: 2025-01-22 17:01

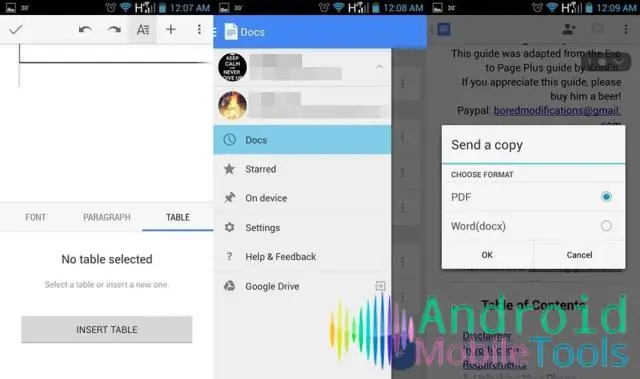

Pour effectuer des modifications suivies dans Google Docs, ouvrez le menu « Édition » dans le coin supérieur droit de votre document. Votre document Google fonctionne désormais exactement comme un document Word lorsque vous activez l'option « Suivi des modifications ». Dernière modifié: 2025-01-22 17:01

API de servlet. package de servlet qui contient les classes pour prendre en charge le servlet générique (servlet indépendant du protocole) et le javax. servlet. paquet http qui contient des classes pour prendre en charge le servlet http. Dernière modifié: 2025-01-22 17:01

Installation Appuyez sur la touche Windows. Cliquez sur Paramètres. Cliquez sur Périphériques > Imprimantes et scanners. Cliquez sur Ajouter une imprimante. Sélectionnez Ajouter une imprimante locale ou une imprimante réseau avec des paramètres manuels, puis cliquez sur Suivant. Sélectionnez Créer un nouveau port. Remplacez le type de port par Port TCP/IP standard, puis cliquez sur Suivant. Dernière modifié: 2025-01-22 17:01

JSON existe sous forme de chaîne - utile lorsque vous souhaitez transmettre des données sur un réseau. Il doit être converti en un objet JavaScript natif lorsque vous souhaitez accéder aux données. Un objet JSON peut être stocké dans son propre fichier, qui est essentiellement un fichier texte avec une extension de. json, et un type MIME d'application/json. Dernière modifié: 2025-01-22 17:01

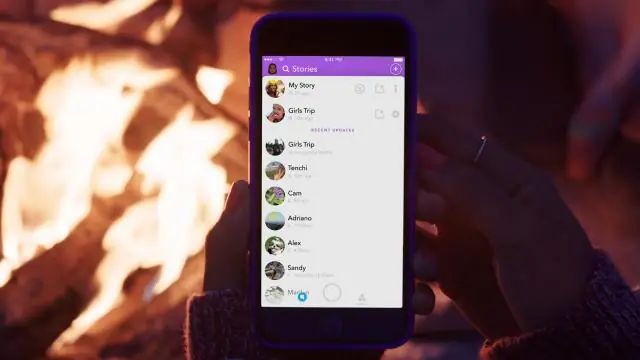

Ouvrez une discussion avec la personne que vous souhaitez appeler. Vous pouvez passer un appel vocal directement depuis l'écran de discussion. Vous ne pouvez passer des appels qu'à d'autres utilisateurs de Snapchat. Faites glisser un chat de gauche à droite pour l'ouvrir, ou appuyez sur le bouton « Nouveau chat » dans le coin supérieur droit et sélectionnez la personne que vous souhaitez appeler. Dernière modifié: 2025-06-01 05:06

Métadonnées ASM. Une instance ASM gère les métadonnées nécessaires pour rendre les fichiers ASM disponibles pour les bases de données Oracle et les clients ASM. Les métadonnées ASM sont stockées dans des groupes de disques - dans des blocs de métadonnées. Certaines métadonnées ASM sont à la position fixe dans chaque disque ASM et sont appelées métadonnées à adresse physique. Dernière modifié: 2025-06-01 05:06

Programmation Java/Mots clés/void. void est un mot-clé Java. Utilisé lors de la déclaration et de la définition de la méthode pour spécifier que la méthode ne renvoie aucun type, la méthode renvoie void. Ce n'est pas un type et il n'y a pas de références/pointeurs vides comme en C/C++. Dernière modifié: 2025-01-22 17:01

Yahoo a acheté Tumblr pour 1,1 milliard de dollars en 2013. Verizon a acheté les activités d'exploitation de Yahoo, y compris Tumblr, pour 4,48 milliards de dollars en juin 2017. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'onglet Affichage. Cochez ou décochez la case Règle. GAIN DE TEMPS Cliquez sur le bouton Afficher la règle en haut de la barre de défilement verticale. Pour afficher la règle horizontale, cliquez sur le bouton Web Layout View ou Draft View. Dernière modifié: 2025-01-22 17:01

Il existe quatre types de messages (ou « trames ») différents sur un bus CAN : la trame de données, la trame distante, la trame d'erreur et. le cadre de surcharge. Dernière modifié: 2025-01-22 17:01

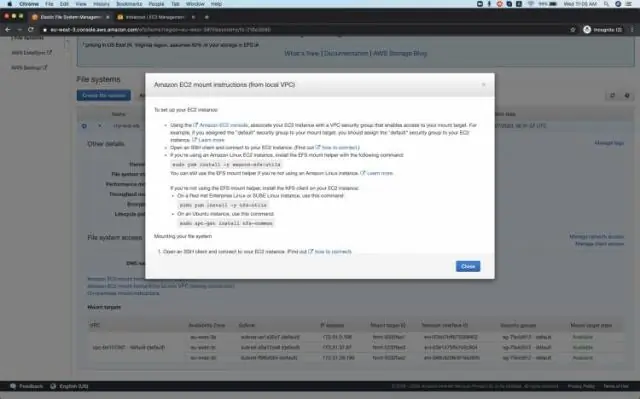

Vous devez effectuer quatre étapes pour créer et utiliser votre premier système de fichiers Amazon EFS : Créez votre système de fichiers Amazon EFS. Créez vos ressources Amazon EC2, lancez votre instance et montez le système de fichiers. Transférez des fichiers vers votre système de fichiers EFS à l'aide d'AWS DataSync. Dernière modifié: 2025-01-22 17:01

Le VAPID (Voluntary Application Server Identification) est le moyen le plus récent de recevoir et d'envoyer des notifications push via le Web. De nombreux navigateurs prennent en charge le protocole de nos jours, mais avant qu'il ne prenne sa place, les notifications étaient envoyées via les clés FCM/GCM (Firebase Cloud Messaging / Google Cloud Messaging). Dernière modifié: 2025-06-01 05:06

Diviser les pages en vis-à-vis en pages individuelles Ouvrez un document qui a été créé en tant que document de pages en vis-à-vis. Dans le menu du panneau des pages, choisissez Autoriser les pages de document à mélanger (CS3) ou Autoriser les pages à mélanger (CS2) (cela doit décocher ou désélectionner cette option). Dernière modifié: 2025-01-22 17:01

1. Comment installer l'outil de développement Eclipse C/C++ (CDT) 8.1. 2 pour Eclipse 4.2. 2 (Juno) Étape 0 : Installez MinGW GCC ou Cygwin GCC. Étape 1 : Installez l'outil de développement Eclipse C/C++ (CDT) Étape 2 : Configuration. Étape 0 : Lancez Eclipse. Étape 1 : Créez un nouveau projet C++. Étape 2 : écrivez un programme C++ Hello-world. Dernière modifié: 2025-01-22 17:01

Créez une interface pour DriverManager, moquez-vous de cette interface, injectez-la via une sorte d'injection de dépendance et vérifiez sur cette maquette. Observation : lorsque vous appelez une méthode statique au sein d'une entité statique, vous devez modifier la classe dans @PrepareForTest. alors, vous devrez préparer la classe dans laquelle réside ce code. Dernière modifié: 2025-01-22 17:01

Une variable est initialisée avec une valeur poubelle, ce qui signifie que des données aléatoires y sont insérées (c'est-à-dire dans un String[], vous commencez avec des caractères comme "????х??????Ð?ȕȨ??" dans certains d'entre eux) Si cela se produit, quelque chose ne va vraiment pas avec votre machine virtuelle Java. Dernière modifié: 2025-01-22 17:01

En effet, dans ces passages Platon distingue quatre états cognitifs différents (c'est-à-dire des types de savoir) associés à chacun des niveaux de la ligne divisée (et vraisemblablement à l'allégorie) : l'imagination (eikasia), la croyance (pistis), l'intellect (dianoia) , et raison (noesis). Dernière modifié: 2025-01-22 17:01

Discutez des caractéristiques d'un moniteur. Voici les caractéristiques d'un moniteur : L'aspect le plus important d'un moniteur est sa taille. La résolution d'un moniteur indique la densité des pixels. La quantité de données qui peuvent être transmises dans un laps de temps fixe. d) Taux de rafraîchissement : les moniteurs d'affichage doivent être rafraîchis plusieurs fois par seconde. Dernière modifié: 2025-01-22 17:01

Un serveur de métadonnées est un référentiel centralisé qui stocke, gère et fournit des métadonnées pour les applications SAS au sein d'une organisation. Parce qu'il s'agit d'une instance centrale, tous les utilisateurs peuvent bénéficier de données cohérentes. Le port par défaut du serveur de métadonnées est 8561. Dernière modifié: 2025-01-22 17:01

Dans l'application Twitter, ouvrez Paramètres et confidentialité. À partir d'août 2017 et de la version 7.4, il est accessible en appuyant sur votre photo de profil dans le coin supérieur gauche. Allez maintenant dans Utilisation des données → Stockage Web et sélectionnez Effacer tout le stockage Web. Cela supprimera votre cache Twitter, vos cookies et vos connexions. Dernière modifié: 2025-01-22 17:01

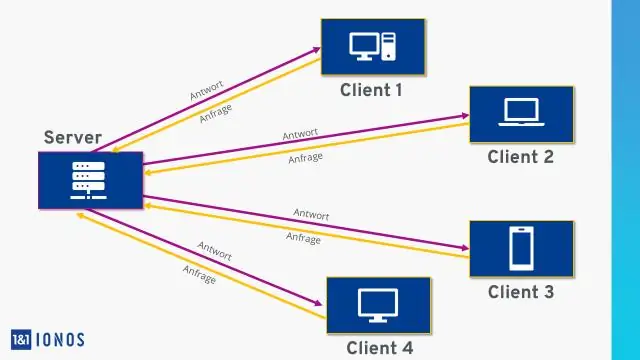

Un serveur Web traite les demandes réseau entrantes via HTTP et plusieurs autres protocoles connexes. La fonction principale d'un serveur Web est de stocker, traiter et fournir des pages Web aux clients. La communication entre le client et le serveur s'effectue via le protocole HTTP (Hypertext Transfer Protocol). Dernière modifié: 2025-01-22 17:01

Un capteur d'oxygène à large bande (communément appelé capteur d'O2 à large bande) est un capteur qui mesure le rapport oxygène/vapeur de carburant dans les gaz d'échappement sortant d'un moteur. Un capteur d'oxygène à large bande permet de mesurer le rapport air/carburant sur une très large plage (souvent d'environ 5:1 à environ 22:1). Dernière modifié: 2025-01-22 17:01

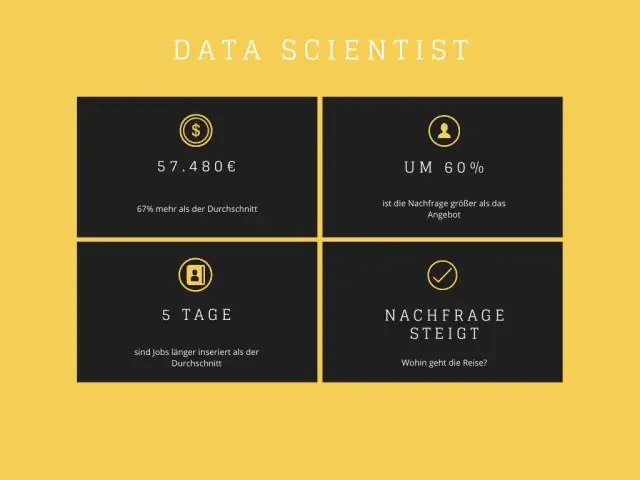

Pour devenir data scientist, vous pouvez obtenir un baccalauréat en informatique, sciences sociales, sciences physiques et statistiques. La vérité est que la plupart des data scientists ont une maîtrise ou un doctorat et qu'ils suivent également une formation en ligne pour acquérir une compétence particulière, comme l'utilisation de Hadoop ou des requêtes Big Data. Dernière modifié: 2025-01-22 17:01

Suivez ces étapes pour créer un serveur lié : Objets serveur -> Serveurs liés -> Nouveau serveur lié. Fournissez le nom du serveur distant. Sélectionnez le type de serveur distant (SQL Server ou autre). Sélectionnez Sécurité -> Être créé à l'aide de ce contexte de sécurité et fournissez le login et le mot de passe du serveur distant. Cliquez sur OK et vous avez terminé. Dernière modifié: 2025-01-22 17:01

L'utilisateur Super Admin est la personne qui s'occupe de toute la gestion du réseau. Un utilisateur super administrateur a la capacité de : Gérer l'accès et le niveau de responsabilité de tous les utilisateurs sur tous les sites de votre réseau. Gérer les fonctionnalités du réseau et du site, y compris l'accès aux plugins, aux thèmes et aux paramètres de confidentialité. Dernière modifié: 2025-01-22 17:01

Une contre-mesure est une action ou une méthode appliquée pour prévenir, éviter ou réduire les menaces potentielles pour les ordinateurs, les serveurs, les réseaux, les systèmes d'exploitation (OS) ou les systèmes d'information (SI). Les outils de contre-mesure incluent des logiciels antivirus et des pare-feu. Dernière modifié: 2025-01-22 17:01

API de serveur REST. Le transfert d'état représentationnel (REST) est un style d'architecture logicielle pour les systèmes hypermédias distribués tels que le World Wide Web. Les architectures de style REST se composent de clients d'un côté et d'un serveur de l'autre. Dernière modifié: 2025-01-22 17:01

En un mot, l'utilisation d'un VPN en Inde n'est interdite par aucune loi spécifique, il n'est donc pas illégal d'utiliser ce type de services tout en parcourant du contenu en ligne. Si les utilisateurs en Inde utilisent un VPN pour des activités illégales en ligne, y compris la violation des droits d'auteur ou l'accès à des sites Web interdits, il peut y avoir des conséquences juridiques. Dernière modifié: 2025-06-01 05:06

Il existe cinq principaux types d'interface utilisateur : ligne de commande (cli) interface utilisateur graphique (GUI) pilotée par menu (mdi) basée sur un formulaire (fbi) langage naturel (nli). Dernière modifié: 2025-01-22 17:01

Material Design est un guide complet pour la conception visuelle, de mouvement et d'interaction sur toutes les plates-formes et appareils. Pour utiliser la conception de matériaux dans vos applications Android, suivez les directives définies dans les spécifications de conception de matériaux et utilisez les nouveaux composants et styles disponibles dans la bibliothèque de support de conception de matériaux. Dernière modifié: 2025-06-01 05:06

Ouvrir le terminal à partir de Xcode Créez un script shell de 2 lignes et donnez au fichier l'autorisation d'exécution. Accédez aux Préférences Xcode. Ajouter un comportement dans Xcode. Nommez-le et donnez une touche de raccourci. Dans le volet de détails de droite, cochez l'option Exécuter. Dans le menu déroulant adjacent, choisissez le script que vous venez d'enregistrer à l'étape 1. Dernière modifié: 2025-01-22 17:01

Etiquette pour les réunions d'affaires : à faire et à ne pas faire Soyez ponctuel. Assurez-vous que vous êtes en mesure d'assister à la réunion à l'heure. Ne vous présentez pas avec votre nom ou prénom. Être attentif. N'utilisez pas votre smartphone. Essayez de contribuer. Soyez confiant. Trouvez une position assise confortable. Ne pas manger pendant la réunion. Dernière modifié: 2025-01-22 17:01

Pour exécuter une session de débogage : Démarrez l'ide et ouvrez le fichier qui contient le code source que vous souhaitez déboguer. Définissez un point d'arrêt à chaque ligne où vous souhaitez que le débogueur s'arrête. Pour définir un point d'arrêt, placez le curseur au début d'une ligne et appuyez sur Ctrl-F8/?-F8 ou choisissez Déboguer > Basculer le point d'arrêt de ligne. Dernière modifié: 2025-01-22 17:01

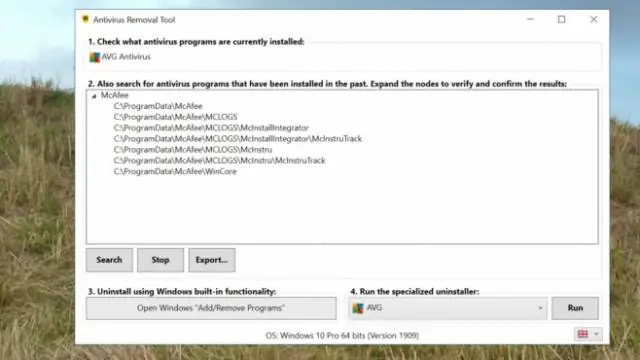

Pour supprimer Symantec Endpoint Protection du registre Cliquez sur Démarrer > Exécuter. Tapez regedit et cliquez sur OK. Dans l'éditeur de registre Windows, dans le volet gauche, supprimez les clés suivantes si elles sont présentes. Si l'un n'est pas présent, passez au suivant. Dernière modifié: 2025-01-22 17:01

Une plate-forme d'analyse en temps réel permet aux organisations de tirer le meilleur parti des données en temps réel en les aidant à en extraire les informations et les tendances précieuses. De telles plates-formes aident à mesurer les données du point de vue commercial en temps réel, en tirant le meilleur parti des données. Dernière modifié: 2025-01-22 17:01

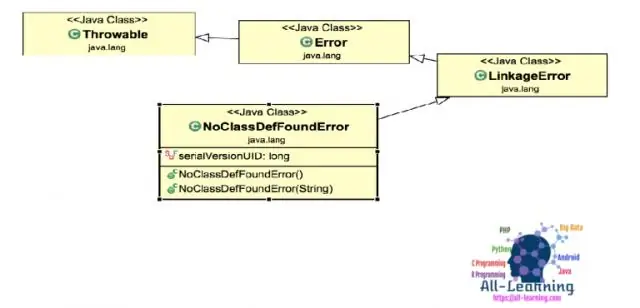

Tous les objets de la hiérarchie des classes d'exception Java s'étendent de la superclasse Throwable. Seules les instances de Throwable (ou une sous-classe héritée) sont indirectement lancées par la machine virtuelle Java (JVM), ou peuvent être directement lancées via une instruction throw. Dernière modifié: 2025-01-22 17:01

La photo doit aller dans l'album de la pellicule de l'application Photos. Vous devez également autoriser Facebook à enregistrer les photos.Paramètres>Confidentialité>Facebook. Vous devrez peut-être l'activer ici et dans Paramètres> Confidentialité> Photos. Dernière modifié: 2025-01-22 17:01

GRUB signifie 'Nourriture' Alors maintenant vous savez - GRUB signifie 'Nourriture' - ne nous remerciez pas. YW ! Que veut dire GRUB ? GRUB est un acronyme, une abréviation ou un mot d'argot qui est expliqué ci-dessus où la définition de GRUB est donnée. Dernière modifié: 2025-01-22 17:01

La mise à jour trimestrielle ou tous les 90 jours se traduit par des offres téléphoniques Metro PCS pour les clients existants jusqu'à quatre fois par an. Les clients bénéficient du prix de vente de leurs téléphones chaque trimestre. Les frais de mise à niveau étaient de 10 $ en 2018 lorsque vous avez acheté un téléphone en magasin. Cependant, le transporteur a depuis modifié sa politique de mise à niveau. Dernière modifié: 2025-01-22 17:01