Étendu à partir de : ZIP. Dernière modifié: 2025-01-22 17:01

Pour les éléments non liés dans une liste (comme dans les expériences de Nieuwenstein & Potter, 2006) le rapport entier est affecté par le nombre total d'éléments dans une séquence, alors que le rapport partiel n'est affecté que de manière minimale par le nombre total d'éléments, si seulement deux doivent être signalé. Dernière modifié: 2025-01-22 17:01

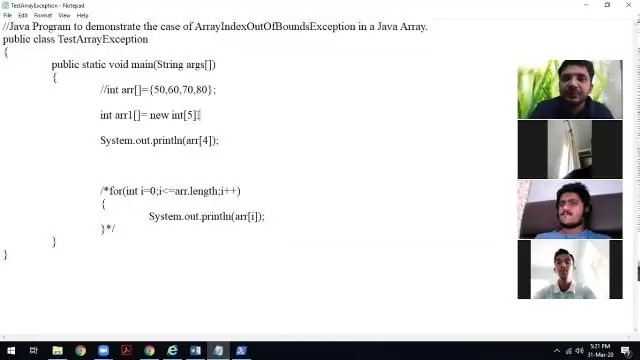

Index hors limites Exception. L'exception d'index hors limite est l'exception non contrôlée qui se produit lors d'erreurs d'exécution. Cela se produit en raison d'un paramètre non valide passé à une méthode dans un code. Le compilateur java ne vérifie pas l'erreur lors de la compilation d'un programme. Dernière modifié: 2025-01-22 17:01

En raison de la séparation entre les couches de calcul et de stockage, BigQuery nécessite un réseau ultra-rapide qui peut fournir des téraoctets de données en quelques secondes directement du stockage au calcul pour l'exécution des tâches Dremel. Le réseau Jupiter de Google permet au service BigQuery d'utiliser 1 pétabit/s de bande passante de bissection totale. Dernière modifié: 2025-01-22 17:01

Shodan est un moteur de recherche qui permet à l'utilisateur de trouver des types spécifiques d'ordinateurs (webcams, routeurs, serveurs, etc.) connectés à Internet à l'aide de divers filtres. Certains l'ont également décrit comme un moteur de recherche de bannières de services, qui sont des métadonnées que le serveur renvoie au client. Dernière modifié: 2025-01-22 17:01

ACID signifie Atomity, Cohérence, Isolation et Durabilité. La cohérence garantit que toute transaction fera passer la base de données d'un état valide à un autre. L'isolement stipule que chaque transaction doit être indépendante l'une de l'autre, c'est-à-dire qu'une transaction ne doit pas en affecter une autre. Dernière modifié: 2025-01-22 17:01

Le SMS semble avoir été envoyé par PayPal à partir d'un numéro de code court. Ces escroqueries par phishing textuel PayPal fonctionnent parce que de nombreuses personnes ne vérifient pas soigneusement les messages avant de cliquer sur les liens. Il peut ne pas être immédiatement évident qu'un individu n'est pas sur le véritable site PayPal. Dernière modifié: 2025-01-22 17:01

Cela a toujours été un bon rapport qualité-prix pour obtenir votre haut débit de Sky si vous avez déjà le téléviseur, et avec Sky Q, il y a un bonus supplémentaire pratique : le routeur Sky Q Hub, qui est fourni avec Sky Q, permet à votre boîte Sky Q principale et Mini d'agir comme Wi -Points d'accès Fi, améliorant votre réseau sans fil dans toute votre maison. Dernière modifié: 2025-01-22 17:01

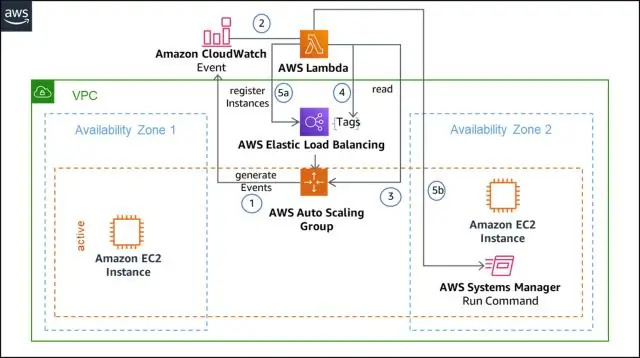

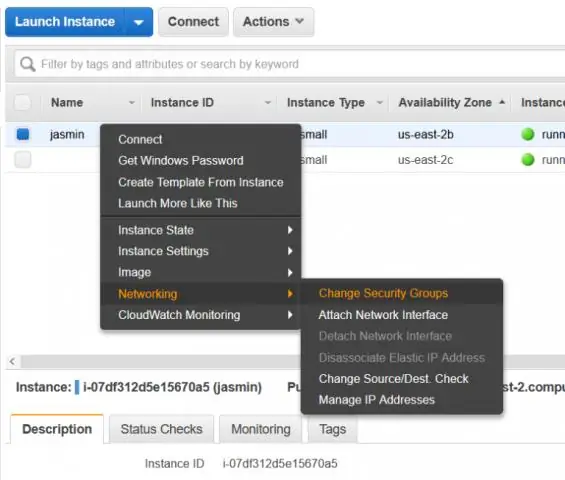

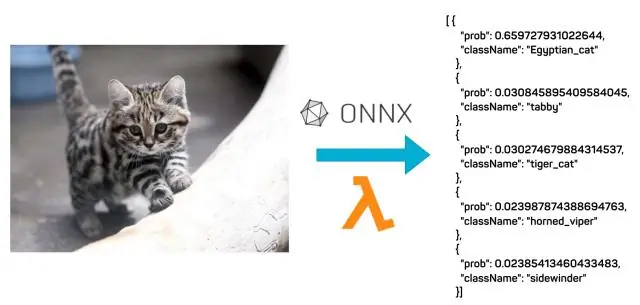

L'exécution d'applications sur des instances EC2 est une bonne solution lorsque les applications doivent être exécutées régulièrement pendant toute la journée. Lambda. Une fonction Lambda est toujours disponible mais elle ne s'exécute pas tout le temps. Par défaut, la fonction Lambda est inactive. Dernière modifié: 2025-01-22 17:01

Boogie Board peut enfin enregistrer des images. Un nouveau Boogie Board enregistrera non seulement le fichier, mais transformera un appareil compatible Bluetooth en un deuxième écran. Pour enregistrer des fichiers, l'appareil de 9,7 pouces est livré avec un lecteur de carte micro SD intégré. Dernière modifié: 2025-01-22 17:01

Tout comme avec Photoshop, Illustrator et divers autres programmes Adobe, vous pouvez acheter After Effects sous la forme d'un abonnement « SingleApp », qui coûte 19,99 $ par mois. Cet abonnement comprend également un site Web personnel pour votre portefeuille créatif, avec 20 Go de stockage en nuage pour gérer les fichiers numériques. Dernière modifié: 2025-01-22 17:01

Appelez-nous au 1.800. 921.8101 pour entendre un message enregistré sur les pannes dans votre région. Ensuite, choisissez l'option pour recevoir un message texte lorsque le service est rétabli. Dernière modifié: 2025-01-22 17:01

USB On-The-Go (USB OTG ou simplement OTG) est une spécification utilisée pour la première fois fin 2001 qui permet aux périphériques USB, tels que les tablettes ou les smartphones, d'agir en tant qu'hôte, permettant à d'autres périphériques USB, tels que les clés USB, les appareils photo numériques, les souris ou claviers, à y attacher. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un mécanisme de consensus? Un mécanisme de consensus est un mécanisme tolérant aux pannes utilisé dans les systèmes informatiques et blockchain pour obtenir l'accord nécessaire sur une valeur de données unique ou un état unique du réseau parmi les processus distribués ou les systèmes multi-agents, comme avec les crypto-monnaies. Dernière modifié: 2025-01-22 17:01

La mémoire secondaire est disponible en masse et toujours plus grande que la mémoire principale. Un ordinateur peut même fonctionner sans mémoire secondaire car il s'agit d'une mémoire externe. Les exemples de mémoire secondaire sont le disque dur, la disquette, le CD, le DVD, etc. Dernière modifié: 2025-01-22 17:01

DSL signifie Digital Subscriber Line. Les utilisateurs obtiennent une connexion à large bande passante à partir d'une prise téléphonique murale sur un réseau téléphonique existant. DSL fonctionne dans les fréquences que le téléphone n'utilise pas, vous pouvez donc utiliser Internet tout en passant des appels téléphoniques. Dernière modifié: 2025-01-22 17:01

Types de relation. Basé sur la réutilisation des données membres d'une classe à une autre classe en JAVA, nous avons trois types de relations. Ils sont une relation est, a une relation et utilise une relation. Uses-a relation est une relation dans laquelle une méthode d'une classe utilise un objet d'une autre classe. Dernière modifié: 2025-01-22 17:01

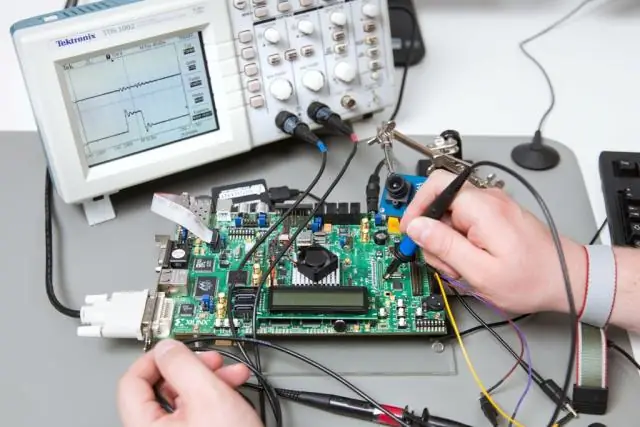

Un système embarqué est une combinaison de matériel informatique et de logiciels, à capacité fixe ou programmable, conçu pour une ou plusieurs fonctions spécifiques au sein d'un système plus vaste. Dernière modifié: 2025-01-22 17:01

Option 2 : Numérisez des photos avec votre téléphone – l'application Getan Pic Scanner Gold et sa version allégée PicScanner vous permettent de numériser plusieurs photos à la fois. Une option plus rapide et plus simple pour numériser des photos consiste à utiliser un iPhone ou un iPad et une application de numérisation de photos. Dernière modifié: 2025-06-01 05:06

Création d'un groupe de sécurité Dans le volet de navigation, choisissez Groupes de sécurité. Choisissez Créer un groupe de sécurité. Spécifiez un nom et une description pour le groupe de sécurité. Pour VPC, choisissez l'ID du VPC. Vous pouvez commencer à ajouter des règles, ou vous pouvez choisir Créer pour créer le groupe de sécurité maintenant (vous pouvez toujours ajouter des règles plus tard). Dernière modifié: 2025-01-22 17:01

Meilleur dans l'ensemble : Metro par T-Mobile. Achetez sur Metropcs.com. Meilleur illimité: Boost Mobile. Achetez surBoostmobile.com. Meilleur quotidien : Republic Wireless. Achetez surRepublicwireless.com. Meilleur basique : GoSmart Mobile. Meilleur rapport qualité-prix : Virgin Mobile USA. Meilleur individu : T-Mobile. Meilleure liberté : AT&T prépayé. Meilleure couverture : Verizon Wireless. Dernière modifié: 2025-01-22 17:01

La science des données utilise des techniques telles que l'apprentissage automatique et l'intelligence artificielle pour extraire des informations significatives et pour prédire les modèles et comportements futurs. Le domaine de la science des données se développe à mesure que la technologie progresse et que les techniques de collecte et d'analyse de mégadonnées deviennent de plus en plus sophistiquées. Dernière modifié: 2025-06-01 05:06

Therm-, racine. -therm- vient du grec, où il signifie 'chaleur'. '' Ce sens se trouve dans des mots tels que : hypothermie, thermique, thermodynamique, thermomètre, thermostat. Dernière modifié: 2025-01-22 17:01

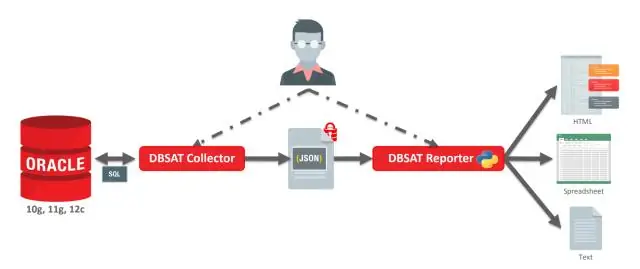

La fonction DBTIMEZONE renvoie une chaîne de caractères qui représente un décalage de fuseau horaire au format [+|-]TZH:TZM, par exemple, -05:00 ou un nom de zone de fuseau horaire, par exemple, Europe/Londres. La valeur du fuseau horaire de la base de données dépend de la façon dont vous la spécifiez dans l'instruction CREATE DATABASE ou ALTER DATABASE la plus récente. Dernière modifié: 2025-01-22 17:01

Appuyez sur 'Alt-Tab' pour basculer rapidement entre la fenêtre actuelle et la dernière fenêtre consultée. Appuyez plusieurs fois sur le raccourci pour sélectionner un autre onglet; lorsque vous relâchez les touches, Windows affiche la fenêtre sélectionnée. Appuyez sur 'Ctrl-Alt-Tab' pour afficher un écran de superposition avec des fenêtres de programme. Dernière modifié: 2025-01-22 17:01

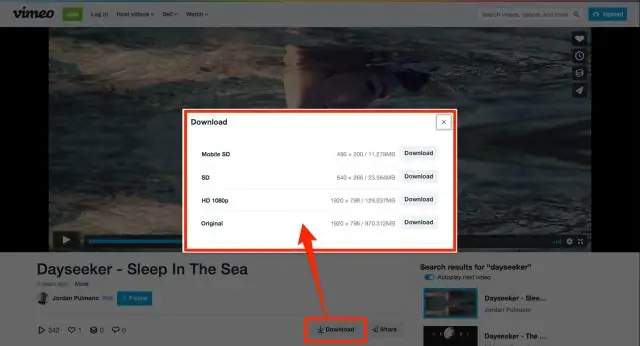

Les téléspectateurs peuvent accélérer ou ralentir la vitesse de lecture, ce qui permet de saisir des détails fins et de consommer du contenu plus rapidement que jamais. Pour commencer, accédez aux paramètres d'intégration de votre vidéo et activez « Vitesse » dans la section Contrôles vidéo. Dernière modifié: 2025-01-22 17:01

Comment Sleepy Hollow a-t-il obtenu son nom ? Le nom de Tarrytown a été donné par les femmes au foyer du pays voisin parce que les maris attendaient autour de la taverne du village les jours de marché. Le nom Sleepy Hollow vient de l'influence rêveuse somnolente qui semble planer sur la terre. Dernière modifié: 2025-01-22 17:01

SOLID est un acronyme qui représente cinq principes de base de la programmation et de la conception orientées objet pour corriger le code STUPID : Principe de responsabilité unique. Principe ouvert/fermé. Principe de substitution de Liskov. Principe de séparation des interfaces. Dernière modifié: 2025-01-22 17:01

Effacer les journaux du tampon dmesg Vous pouvez toujours afficher les journaux stockés dans les fichiers '/var/log/dmesg'. Si vous connectez n'importe quel appareil générera une sortie dmesg. Dernière modifié: 2025-01-22 17:01

Java est l'un des plus couramment utilisés et pas seulement dans le développement de l'IA. Il tire une grande partie de sa syntaxe du C et du C++ en plus de ses outils moindres qu'eux. Java n'est pas seulement approprié pour la PNL et les algorithmes de recherche mais aussi pour les réseaux de neurones. Dernière modifié: 2025-01-22 17:01

Déployez les conteneurs Docker Étape 1 : configurez votre première exécution avec Amazon ECS. Étape 2 : créez une définition de tâche. Étape 3 : Configurez votre service. Étape 4 : Configurez votre cluster. Étape 5 : Lancez et affichez vos ressources. Étape 6 : Ouvrez l'exemple d'application. Étape 7 : Supprimez vos ressources. Dernière modifié: 2025-01-22 17:01

De la documentation : CLASS torch.nn.Linear(in_features, out_features, bias=True) Applique une transformation linéaire aux données entrantes : y = xW^T + b. Paramètres : in_features – taille de chaque échantillon d'entrée. Dernière modifié: 2025-06-01 05:06

Neverware est une entreprise technologique américaine qui fournit un service destiné à rendre les PC vieillissants plus rapides et plus sûrs. En février 2015, la société a lancé son deuxième produit, CloudReady; un système d'exploitation basé sur le système d'exploitation open source Chromium de Google. Dernière modifié: 2025-01-22 17:01

Gestion de l'accès dans les ressources IBM Cloud For IAM, accédez à Gérer > Accès (IAM), puis sélectionnez Utilisateurs, Groupes d'accès ou ID de service pour commencer. Pour attribuer l'accès à vos ressources d'infrastructure classique, vous définissez des autorisations dans Gérer > Accès (IAM) sur l'onglet Infrastructure classique pour l'utilisateur auquel vous souhaitez attribuer l'accès. Dernière modifié: 2025-01-22 17:01

Suivez ces étapes sur chaque Mac exécutant OS X que vous souhaitez connecter au réseau : Cliquez sur l'icône Préférences Système dans le Dock. Cliquez sur l'icône Réseau (sous Internet &Réseau). Dans la liste Connexion sur la gauche, cliquez sur Ethernet. Cliquez sur le menu local Configurer IPv4 et choisissez À l'aide de DHCP. Cliquez sur le bouton Appliquer. Dernière modifié: 2025-01-22 17:01

Les fonctions middleware sont des fonctions qui ont accès à l'objet de demande (req), à l'objet de réponse (res) et à la fonction middleware suivante dans le cycle demande-réponse de l'application. La fonction middleware suivante est généralement désignée par une variable nommée next. Dernière modifié: 2025-01-22 17:01

Comment configurer Voice Match Ouvrez l'application Google Home. En haut à droite, appuyez sur votre compte. Vérifiez que le compte Google affiché est celui lié à votre appareil Google Home ou Google Nest. Revenez à l'écran d'accueil, puis appuyez sur Paramètres. Faites défiler jusqu'à "Services de l'Assistant Google", puis appuyez sur Plus de paramètres. Dernière modifié: 2025-01-22 17:01

AES et ChaCha20 sont les meilleurs chiffrements symétriques à utiliser, depuis le début du 21e siècle. La différence entre eux est, en termes simples, d'être un chiffrement par bloc et par flux, donc une vitesse différente. Dernière modifié: 2025-01-22 17:01

Maintenez enfoncé puis déplacez la souris pour dessiner à l'écran, ainsi que pour dessiner des lignes fléchées ou des formes solides. Maintenez enfoncé pour effacer les marques. Dernière modifié: 2025-01-22 17:01

Temps de service (min) = temps de service total (min) nombre total de clients = 317 100 = 3,17 min Temps moyen entre les arrivées (min) = somme des temps entre les arrivées (min) nombre d'arrivées &moins; 1 = 415 99 = 4.19 N.B.E [temps inter-arrivées] = 1+8 2 = 3.2min. Dernière modifié: 2025-01-22 17:01