Connectez-vous avec vos identifiants UT : Nom d'utilisateur. Fac/Personnel : [email protected]. Etudiants : [email protected]. Mot de passe : Mot de passe NetID. Méthode EAP : PEAP. Authentification de phase 2 : MSCHAPV2. Certificat : Ne pas valider. Dernière modifié: 2025-01-22 17:01

Les iPhone 6 et 6 Plus sont tous deux des appareils compatibles 4G. Si la connexion Internet mobile est classée 4G, le combiné l'affichera à côté de l'indicateur de signal dans le coin supérieur gauche de l'écran. Si vous n'obtenez aucune connexion Internet sur l'appareil via mobiledata, vérifiez les paramètres réseau de l'appareil. Dernière modifié: 2025-01-22 17:01

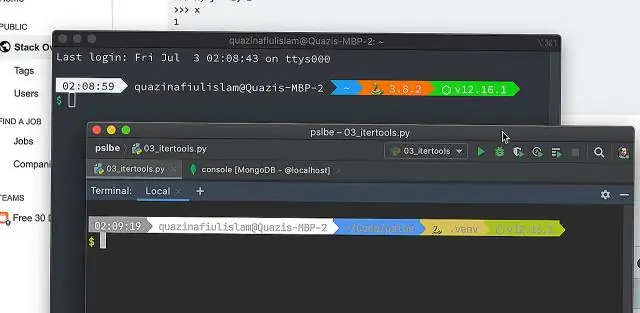

Mac et Linux sont basés sur le même framework, il est donc très facile de travailler entre les deux. Si vous travaillez principalement sur l'analyse de données et travaillez sur des éléments contenus dans votre machine, Windows convient, mais si vous travaillez avec un cluster informatique ou d'autres machines basées sur Linux/Mac, procurez-vous un Mac ou installez Linux. Dernière modifié: 2025-01-22 17:01

Le Vive Tracker est un petit accessoire de suivi de mouvement interchangeable qui peut se fixer à n'importe quel objet dans la vie réelle, et fonctionne avec le casque HTC Vive VR. Le tracker crée une connexion sans fil entre l'objet et le casque et permet au joueur d'utiliser ensuite l'objet dans le monde virtuel, ce qui est assez génial. Dernière modifié: 2025-01-22 17:01

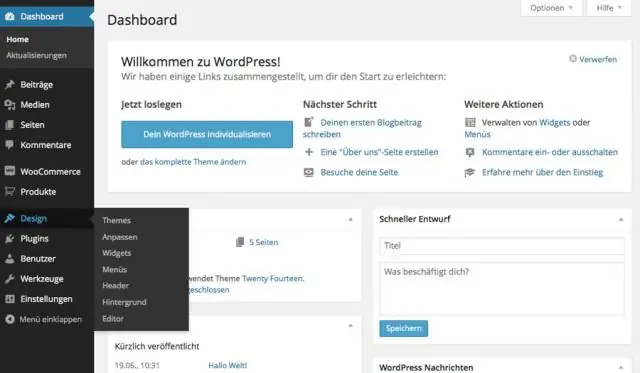

Pour commencer à personnaliser votre thème WordPress, accédez d'abord à la page Apparence -> Thèmes. Sur cette page, repérez le thème actif (Twenty Seventeen dans notre cas) et cliquez sur le bouton Personnaliser à côté de son titre. Sur la page qui s'ouvre, vous pouvez modifier votre thème WordPress en temps réel. Dernière modifié: 2025-01-22 17:01

Un fichier de réponses est un fichier XML qui contient des définitions de paramètres et des valeurs à utiliser lors de l'installation de Windows. Dans un fichier de réponses, vous spécifiez diverses options de configuration. Ces options incluent comment partitionner les disques, où trouver l'image Windows qui sera installée et quelle clé de produit appliquer. Dernière modifié: 2025-01-22 17:01

Poupée Barbie 28 pouces - Walmart.com - Walmart.com. Dernière modifié: 2025-01-22 17:01

Pour créer une signature numérique, un logiciel de signature, tel qu'un programme de messagerie, crée un hachage unidirectionnel des données électroniques à signer. La clé privée est ensuite utilisée pour chiffrer le hachage. Le hachage crypté - ainsi que d'autres informations, telles que l'algorithme de hachage - est la signature numérique. Dernière modifié: 2025-01-22 17:01

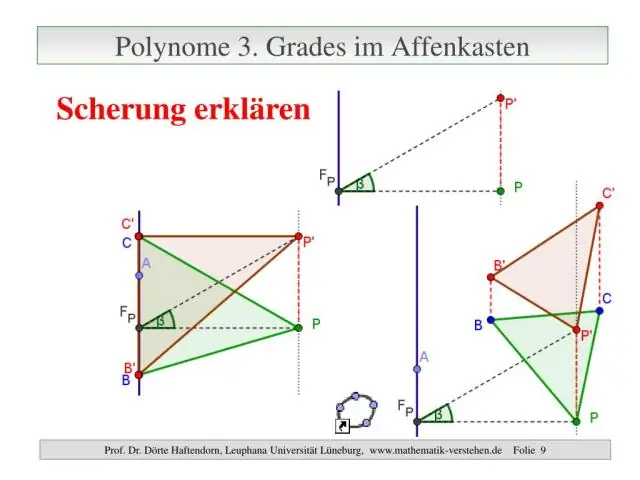

Les polynômes doivent toujours être simplifiés autant que possible. Cela signifie que vous devez additionner tous les termes similaires. Les termes similaires sont des termes qui ont deux choses en commun : 1) La ou les mêmes variables 2) Les variables ont les mêmes exposants. Dernière modifié: 2025-06-01 05:06

Pouvez-vous investir dans Huawei ? Huawei ne vend pas d'actions publiques, il n'est donc pas possible d'acheter une participation sur aucun des marchés du monde. Si vous souhaitez potentiellement détenir des actions, vous devez être un employé de Huawei basé en Chine. Dernière modifié: 2025-01-22 17:01

Au moins 400 000 robots étaient responsables d'environ 3,8 millions de tweets, soit environ 19% du volume total. Les robots Twitter sont déjà des exemples bien connus, mais des agents autonomes correspondants sur Facebook et ailleurs ont également été observés. Dernière modifié: 2025-01-22 17:01

Chargez n'importe quel clip dans le panneau Source. Remarquez la petite clé dans le coin inférieur droit (voir Figure 7); c'est le menu Paramètres du panneau Source (il y en a un comme lui dans le panneau Programme.) Cliquez dessus et basculez le panneau pour afficher la forme d'onde audio. Dernière modifié: 2025-01-22 17:01

Docker CE est une plateforme de conteneurisation gratuite et open source. Il s'agit d'une version renommée de la solution open source Docker qui est disponible gratuitement depuis le lancement de Docker en 2013. CE peut être téléchargé directement depuis le Docker Store. Dernière modifié: 2025-01-22 17:01

Sélectionnez le bouton Démarrer, puis sélectionnez Paramètres > Réseau et Internet > VPN > Ajouter une connexion VPN. Dans Ajouter une connexion VPN, procédez comme suit : Pour le fournisseur VPN, choisissez Windows (intégré). Dans la zone Nom de connexion, saisissez un nom que vous reconnaîtrez (par exemple, My Personal VPN). Dernière modifié: 2025-01-22 17:01

Vous pouvez créer un nouvel utilisateur sur votre ordinateur Mac pour vous aider à éviter les problèmes liés au fait d'avoir plusieurs personnes sur le même profil, comme la connexion et la déconnexion de sites et d'applications. Une fois que vous avez créé un nouveau profil d'utilisateur, vous aurez la possibilité de basculer entre les utilisateurs via l'écran de connexion. Dernière modifié: 2025-01-22 17:01

Un fichier avec l'extension de fichier PEM est un fichier de certificat de messagerie amélioré de confidentialité utilisé pour transmettre des e-mails en privé. Certains fichiers au format PEM peuvent utiliser à la place une extension de fichier différente, comme CER ou CRT pour les certificats, ou KEY pour les clés publiques ou privées. Dernière modifié: 2025-01-22 17:01

99% de celui-ci voyage à travers des câbles sous la mer. Ce sont vos conversations téléphoniques sur Internet, vos messages instantanés, vos e-mails et vos visites de sites Web, tous se frayant un chemin sous les océans du monde. La raison est simple : ces dernières années, les données ont voyagé via des câbles à fibres optiques. Dernière modifié: 2025-01-22 17:01

300 ml équivaut à 10,14 onces, ou il y a 10,14 onces dans 300 millilitres. Dernière modifié: 2025-01-22 17:01

Étape 1 : Ouvrez le document Word dont vous souhaitez supprimer vos informations personnelles. Étape 2 : Cliquez sur l'onglet Fichier dans le coin supérieur gauche de la fenêtre. Étape 3 : Cliquez sur Infodans la colonne à gauche de la fenêtre. Étape 4 : cliquez sur le menu déroulant Rechercher les problèmes, puis cliquez sur Inspecter le document. Dernière modifié: 2025-01-22 17:01

Comme vous le savez, Google propose une technologie d'impression Web appelée Cloud Print qui vous permet d'accéder à votre imprimante existante à partir de n'importe quel navigateur ou téléphone mobile sur Internet. Le même service peut désormais être utilisé pour partager votre imprimante avec n'importe qui d'autre sur le Web sans qu'il fasse partie de votre réseau domestique. Dernière modifié: 2025-01-22 17:01

Ajout via la boîte de dialogue Icônes Sélectionnez simplement les actifs du projet ou les actifs du compte, puis cliquez sur le petit bouton plus, sélectionnez un fichier image et le tour est joué, votre image sera redimensionnée pour tenir dans un carré de 48x48 pixels et copiée dans les actifs du projet ou les actifs du compte dossier pour vous. Dernière modifié: 2025-01-22 17:01

Lintelek Fitness Tracker, 107Plus Heart RateMonitor Activity Tracker, Chronomètre, Relax, 14 Modes Sports, Bracelet Podomètre étanche IP67 pour Enfants, Femmes, Hommes. Dernière modifié: 2025-01-22 17:01

Renvoyer un tableau à partir d'une fonction en C. La programmation C ne permet pas de renvoyer un tableau entier comme argument d'une fonction. Cependant, vous pouvez renvoyer un pointeur vers un tableau en spécifiant le nom du tableau sans index. Dernière modifié: 2025-01-22 17:01

La société a annoncé aujourd'hui sa Galaxy Watch lors de son événement annuel sur les téléphones Galaxy Note. Il dispose d'une connectivité 3G / LTE et se charge sans fil. Il y aura deux modèles : une version argentée de 46 mm et des versions plus petites de 42 mm en noir et en or rose. Dernière modifié: 2025-06-01 05:06

Copier et coller dans Google Docs, Sheets ou Slides Sur votre iPhone ou iPad, ouvrez un fichier dans l'application GoogleDocs, Sheets ou Slides. Documents uniquement : appuyez sur Modifier. Sélectionnez ce que vous voulez copier. Appuyez sur Copier. Appuyez à l'endroit où vous souhaitez coller. Appuyez sur Coller. Dernière modifié: 2025-01-22 17:01

Comment installer Oracle SQLPlus et Oracle Client sous MAC OS Téléchargez les fichiers à partir du site Oracle. http://www.oracle.com/technetwork/topics/intel-macsoft-096467.html. Extrayez les fichiers et créez la structure de dossiers appropriée. Créez un fichier tnsnames.ora approprié pour définir les chaînes de connexion appropriées. Configurez les variables d'environnement. Commencez à utiliser SQLPlus. Avez-vous aimé?. Dernière modifié: 2025-01-22 17:01

L'exploration de données consiste à découvrir des relations insoupçonnées/inconnues auparavant entre les données. Il s'agit d'une compétence multidisciplinaire qui utilise l'apprentissage automatique, les statistiques, l'IA et la technologie des bases de données. Les informations dérivées de l'exploration de données peuvent être utilisées pour le marketing, la détection des fraudes et la découverte scientifique, etc. Dernière modifié: 2025-01-22 17:01

Méthode 2 : Télécharger des vidéos Instagram au format GIFOnline Étape 2 : Copiez le lien de la vidéo Instagram comme je l'ai mentionné ci-dessus, puis collez-le dans la barre QR. Étape 3 : Cliquez sur « Télécharger la vidéo ! » Étape 4: Choisissez l'heure de début et de fin que vous souhaitez afficher dans le GIF. Après cela, cliquez sur « enregistrer » et le GIF sera téléchargé sur votre PC. Dernière modifié: 2025-01-22 17:01

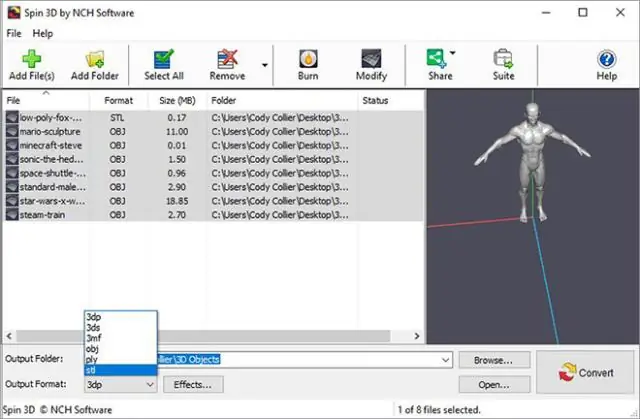

Importez des fichiers OBJ dans le programme Recherchez et sélectionnez les fichiers OBJ sur votre ordinateur et cliquez sur Ouvrir pour les importer dans Spin 3D afin de les convertir au format de fichier 3DS. Vous pouvez également faire glisser et déposer vos fichiers OBJ directement dans le programme pour les convertir également. Dernière modifié: 2025-01-22 17:01

Utilisez Microsoft XPS Viewer pour lire les documents XPS et utilisez Microsoft XPS Document Writer pour les imprimer. Faites un clic droit sur le document. Sélectionnez « Propriétés ». Cliquez sur « Modifier » dans l'onglet « Général ». Choisissez un programme dans lequel vous souhaitez ouvrir le document. Cliquez sur « OK » pour ouvrir le programme et apporter les modifications. Dernière modifié: 2025-01-22 17:01

Obtenez l'application Instagram gratuite pour Windows à partir de l'App Store Windows. Installez et lancez l'application sur votre PC Windows, puis connectez-vous dessus. Appuyez sur l'icône « Message direct » et sélectionnez votre ami à qui vous souhaitez envoyer un message. Pour vérifier vos messages, cliquez sur l'icône flèche et dirigez-vous vers la section conversation pour les voir. Dernière modifié: 2025-06-01 05:06

Comment faire glisser et déposer une photo d'iPhoto vers le bureau Cliquez sur la photo d'aperçu pour la sélectionner cliquez avec le bouton droit et faites-la glisser sur le bureau ou le dossier. Dernière modifié: 2025-01-22 17:01

En informatique, l'algorithme de Prim (également connu sous le nom de Jarník) est un algorithme glouton qui trouve un arbre couvrant minimum pour un graphe non orienté pondéré. Cela signifie qu'il trouve un sous-ensemble des arêtes qui forme un arbre qui inclut chaque sommet, où le poids total de toutes les arêtes de l'arbre est minimisé. Dernière modifié: 2025-01-22 17:01

Code Swift (BIC) - ICICINBB 008 - ICICI BANKLIMITED (HYDERABAD BRANCH). Dernière modifié: 2025-01-22 17:01

Distribué à l'origine sous forme de bibliothèque téléchargeable séparément, Swing fait partie de Java Standard Edition depuis la version 1.2. Les classes et composants Swing sont contenus dans le fichier javax. hiérarchie des packages swing. Dernière modifié: 2025-01-22 17:01

La basilique de Constantine comprenait des voûtes en berceau, des voûtes d'arêtes et un dôme central sur une pièce à huit côtés. Les mosaïques romaines en noir et blanc apparaissaient généralement sur les murs des maisons. Dernière modifié: 2025-01-22 17:01

Cloud VPN connecte en toute sécurité votre réseau homologue à votre réseau de cloud privé virtuel (VPC) Google Cloud (GCP) via une connexion IPsecVPN. Le trafic circulant entre les deux réseaux est chiffré par une passerelle VPN, puis déchiffré par l'autre passerelle VPN. Cela protège vos données lorsqu'elles voyagent sur Internet. Dernière modifié: 2025-01-22 17:01

Non. Aabaco a toujours fait partie de la famille Yahoo, et les deux font maintenant partie de la famille de sociétés Verizon. Aabaco Small Business, LLC continue d'exister en tant qu'entité légale, mais opérera désormais sous la marque Yahoo Small Business. Dernière modifié: 2025-01-22 17:01

La possibilité de réduire la qualité de la texture rendue de l'herbe autour de vous. La possibilité de réduire la gamme de la qualité de la texture rendue de l'herbe autour de vous. La possibilité d'augmenter ou de diminuer l'ombrage appliqué à l'herbe. La possibilité de désactiver complètement tous les sons du jeu, y compris le bruissement de l'herbe. Dernière modifié: 2025-01-22 17:01

Certaines des différences entre l'intelligence artificielle et l'intelligence naturelle sont :. Dernière modifié: 2025-01-22 17:01