Modifier les balises multimédias dans Windows 10 avec l'explorateur de fichiers Ouvrez ce PC dans l'explorateur de fichiers. Activez le volet Détails. Sélectionnez le fichier pour lequel vous souhaitez modifier les balises. Le volet Détails affichera les balises du fichier sélectionné. Cliquez sur la balise pour la modifier. Appuyez sur la touche Entréepour confirmer vos modifications. Dernière modifié: 2025-01-22 17:01

Annule une transaction explicite ou implicite au début de la transaction ou à un point de sauvegarde à l'intérieur de la transaction. Vous pouvez utiliser ROLLBACK TRANSACTION pour effacer toutes les modifications de données effectuées depuis le début de la transaction ou vers un point de sauvegarde. Il libère également des ressources détenues par la transaction. Dernière modifié: 2025-01-22 17:01

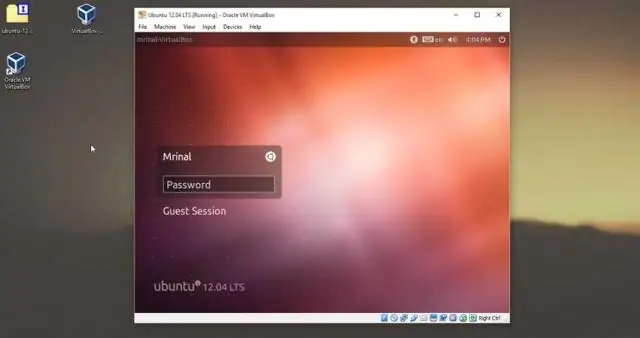

Kali Linux est un système d'exploitation fantastique pour les tests de pénétration et l'évaluation de la sécurité. La commande su est une commande Linux qui bascule temporairement le contexte des commandes Terminal à l'utilisateur root. Cela signifie que les nouvelles commandes émises après avoir tapé su (et fourni le mot de passe pour root) sont exécutées en tant que root. Dernière modifié: 2025-06-01 05:06

L'hébergement virtuel est une méthode d'hébergement de plusieurs sites Web sur une seule machine. Il existe deux types d'hébergement virtuel : l'hébergement virtuel basé sur le nom et l'hébergement virtuel basé sur IP. L'hébergement virtuel basé sur IP est une technique permettant d'appliquer différentes directives en fonction de l'adresse IP et du port sur lesquels une demande est reçue. Dernière modifié: 2025-01-22 17:01

Ouvrez les préférences de Time Machine et resélectionnez votre disque de sauvegarde. Votre disque de sauvegarde doit être répertorié. Si ce n'est pas le cas, il est possible qu'il soit éteint, défectueux ou actuellement indisponible sur le réseau. Si vous sauvegardez sur une Time Capsule ou un autre disque réseau doté d'un mot de passe, le mot de passe peut avoir changé. Dernière modifié: 2025-01-22 17:01

Un triplet est un tuple de la bibliothèque JavaTuples qui traite 3 éléments. Étant donné que ce triplet est une classe générique, il peut contenir n'importe quel type de valeur. Ils sont comparables (implémentent Comparable) Ils implémentent equals() et hashCode() Ils implémentent également toString(). Dernière modifié: 2025-01-22 17:01

Un bogue logiciel est une erreur, un défaut, une défaillance ou un défaut dans un programme ou un système informatique qui l'amène à produire un résultat incorrect ou inattendu ou à se comporter de manière inattendue. Dernière modifié: 2025-01-22 17:01

Des milliers d'étudiants et de professeurs ont été attirés par Watson Studio pour ses puissants outils d'analyse de données open source et sans code. Désormais, cette plate-forme tout-en-un pour la science des données est gratuite pour les étudiants et les professeurs avec une utilisation illimitée avec Watson Studio Desktop. Dernière modifié: 2025-01-22 17:01

La définition des indices est le pluriel de index, qui est une liste ou un indicateur. Un exemple d'indices sont les listes d'annuaires téléphoniques. Définition de YourDictionary et exemple d'utilisation. Dernière modifié: 2025-01-22 17:01

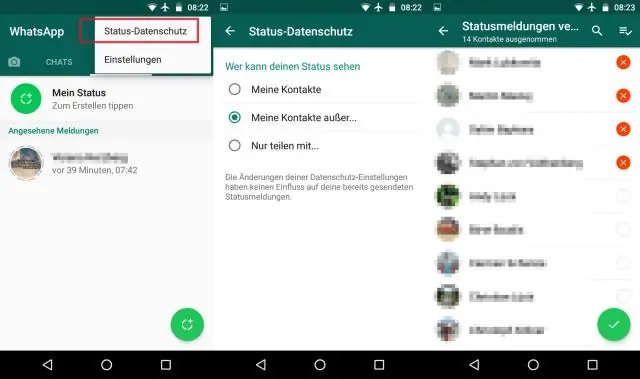

Étape 1 : Ouvrez WhatsApp sur votre iPhone. Appuyez sur l'onglet Paramètres situé en bas, puis sur Compte -> Confidentialité -> Verrouillage de l'écran. Étape 2 : Vous trouverez la bascule pour activer Touch ID ou Face IDici. Dernière modifié: 2025-01-22 17:01

Appuyez sur le bouton marche de vos écouteurs jusqu'à ce que vos voyants clignotent en rouge et bleu, puis activez votre paramètre Bluetooth pour l'appairer avec les écouteurs, vous avez terminé lorsqu'il arrête de clignoter. Appuyez sur le bouton multifonction et maintenez-le enfoncé jusqu'à ce qu'il indique qu'il est connecté à votre appareil. Dernière modifié: 2025-01-22 17:01

Étape 1 : Cliquez avec le bouton droit sur le ou les fichiers vidéo que vous souhaitez joindre et envoyez-les par e-mail. Choisissez Envoyer vers > Dossier compressé (zippé). Windows va compresser vos fichiers vidéo. Étape 2 : ouvrez votre compte de messagerie, composez une adresse e-mail et joignez le(s) fichier(s) vidéo compressé(s) et envoyez le courrier à vos amis. Dernière modifié: 2025-01-22 17:01

Les principaux objectifs d'un discours informatif sont d'aider à expliquer un sujet spécifique et d'aider le public à se souvenir des connaissances plus tard. L'un des objectifs, peut-être l'objectif le plus essentiel qui anime tous les discours informatifs, est que l'orateur informe le public sur un sujet particulier. Dernière modifié: 2025-01-22 17:01

Le projet : créer une application Hello World Vue à l'aide de composants à fichier unique. Étape 1 : Créez la structure du projet. Étape 2 : Installez les dépendances. Étape 3 : Créez les fichiers (Sauf pour notre fichier de configuration Webpack). Étape 4 : Indiquer à Webpack ce qu'il faut faire. Étape 5 : Configuration de notre package. Étape 7 : Construire notre projet. Dernière modifié: 2025-01-22 17:01

La fonction Verrouiller le remplissage vous permet de contrôler la manière dont un remplissage est appliqué, en verrouillant essentiellement sa position de sorte que, selon l'endroit où les formes sont positionnées par rapport au dégradé, le dégradé s'étend sur toutes les formes. Dernière modifié: 2025-01-22 17:01

Méthode 1 : redirection XML locale Étape 1 : vérifiez l'URL de découverte automatique par défaut. Étape 2 : créez un fichier de redirection XML local. Étape 3 : Ajoutez une référence de découverte automatique à votre registre. Étape 4 : Ouvrez Outlook et configurez votre compte. Dernière modifié: 2025-01-22 17:01

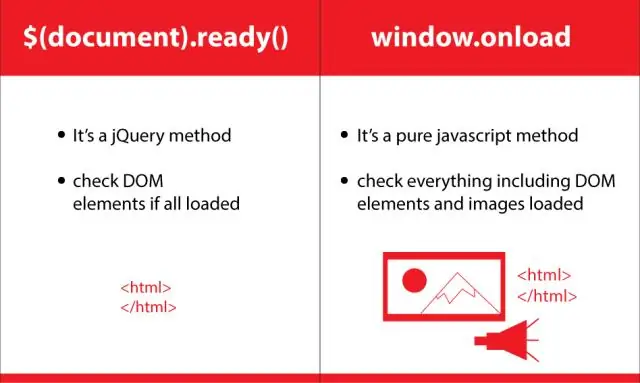

La méthode ready() est utilisée pour rendre une fonction disponible après le chargement du document. Quel que soit le code que vous écrivez dans le $(document). La méthode ready() s'exécutera une fois que le DOM de la page sera prêt à exécuter le code JavaScript. Dernière modifié: 2025-01-22 17:01

Piratage éthique - Outils NMAP. Nmap signifie Network Mapper. Metasploit. Metasploit est l'un des outils d'exploitation les plus puissants. Costume de rot. Burp Suite est une plate-forme populaire largement utilisée pour effectuer des tests de sécurité d'applications Web. Scanner IP en colère. Caïn et Abel. Ettercap. EtherPeek. SuperScan. Dernière modifié: 2025-06-01 05:06

Nouvelle installation de fibre Dans le cas où votre maison peut prendre en charge la fibre mais a besoin d'une installation pour la pose des câbles et l'installation de l'ONT, cela peut prendre de quelques semaines à deux ou trois mois. Dernière modifié: 2025-01-22 17:01

L'évaluation et l'autorisation sont un processus en deux étapes qui garantit la sécurité des systèmes d'information. L'évaluation est le processus d'évaluation, de test et d'examen des contrôles de sécurité qui ont été prédéterminés en fonction du type de données dans un système d'information. Dernière modifié: 2025-01-22 17:01

Le nom de famille Jasper est dérivé du nom personnel Jasper, qui est la forme anglaise habituelle des noms français Caspar, Gaspar et Gaspard. Dernière modifié: 2025-01-22 17:01

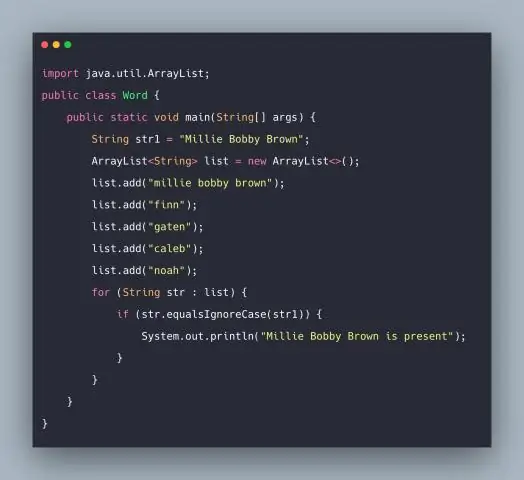

Utilisez cette méthode pour comparer une chaîne à un objet qui représente une chaîne ou un ID. equalsIgnoreCase(secondString) Renvoie true si la secondeString n'est pas nulle et représente la même séquence de caractères que la chaîne qui a appelé la méthode, en ignorant la casse. Dernière modifié: 2025-01-22 17:01

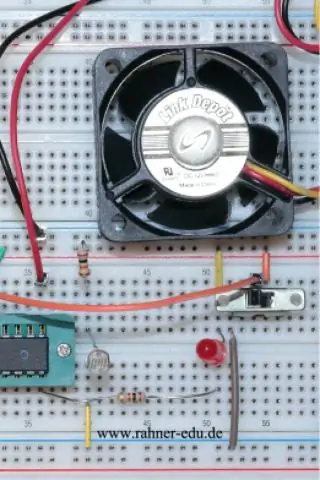

La sensibilité de la plupart des LED est très stable dans le temps. Il en va de même pour les photodiodes au silicium, mais les filtres ont une durée de vie limitée. Les LED peuvent à la fois émettre et détecter de la lumière. Cela signifie qu'une liaison de données optique peut être établie avec une seule LED à chaque extrémité, car des LED de transmission et de réception séparées ne sont pas nécessaires. Dernière modifié: 2025-06-01 05:06

Produit de viande à haute température. Dernière modifié: 2025-01-22 17:01

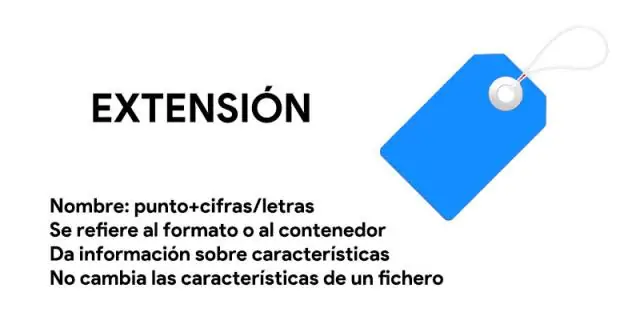

Les fichiers qui contiennent le . L'extension de fichier edb est le plus souvent utilisée par les fichiers de données de boîte aux lettres qui ont été enregistrés par le serveur Microsoft Exchange. EDB est un acronyme pour Exchange Database. Les fichiers EDB sont des fichiers de base de données d'échange qui stockent les messages en cours et non SMTP. Dernière modifié: 2025-06-01 05:06

Voici des exemples courants de communication non verbale. Le langage du corps. Langage corporel tel que les expressions faciales, la posture et les gestes. Lentilles de contact. Les humains recherchent généralement des informations dans les yeux. Distance. Votre distance avec les gens pendant la communication. Voix. Toucher. Mode. Comportement. Temps. Dernière modifié: 2025-01-22 17:01

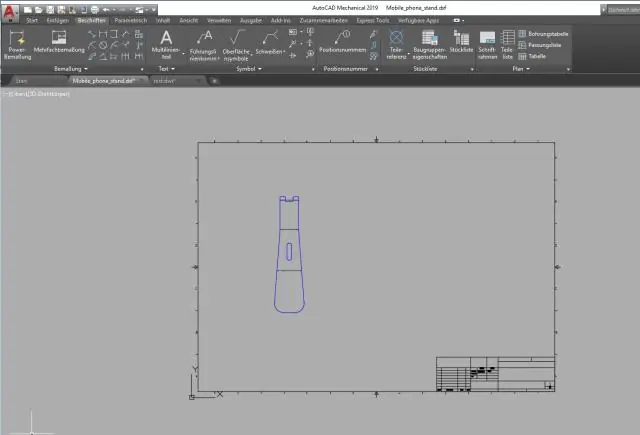

Importez le fichier Solidworks directement dans AutoCAD. Sur la ligne de commande d'AutoCAD, tapez IMPORTER. Dans la fenêtre de dialogue Importer un fichier, cliquez sur le menu déroulant Type de fichier et sélectionnez Solidworks(. Dernière modifié: 2025-01-22 17:01

Le HTML | L'attribut action est utilisé pour spécifier où les données de formulaire doivent être envoyées au serveur après la soumission du formulaire. Il peut être utilisé dans l'élément. Valeurs de l'attribut : URL : Il est utilisé pour spécifier l'URL du document où les données doivent être envoyées après la soumission du formulaire. Dernière modifié: 2025-01-22 17:01

Le langage SAML (Security Assertion Markup Language) est une norme ouverte qui permet aux fournisseurs d'identité (IdP) de transmettre les informations d'identification aux fournisseurs de services (SP). L'adoption de SAML permet aux magasins informatiques d'utiliser des solutions de logiciel en tant que service (SaaS) tout en maintenant un système de gestion des identités fédéré sécurisé. Dernière modifié: 2025-01-22 17:01

Router-outlet dans Angular fonctionne comme un espace réservé qui est utilisé pour charger les différents composants dynamiquement en fonction du composant activé ou de l'état actuel de la route. La navigation peut se faire à l'aide de la directive router-outlet et le composant activé aura lieu à l'intérieur du router-outlet pour charger son contenu. Dernière modifié: 2025-01-22 17:01

Création de l'en-tête soapUI HTTP Basic Auth Dans la fenêtre Request, sélectionnez l'onglet Headers. Cliquez sur + pour ajouter un en-tête. Le nom de l'en-tête doit être Authorization. Dans la zone de valeur, saisissez le mot Basic plus le nom d'utilisateur codé en base64 : mot de passe. Dernière modifié: 2025-01-22 17:01

Le code thread-safe est un code qui peut être exécuté à partir de plusieurs threads en toute sécurité, même si les appels se produisent simultanément sur plusieurs threads. Le code réentrant signifie que vous pouvez faire tout ce que le code thread-safe peut faire, mais également garantir la sécurité même si vous appelez la même fonction dans le même thread. Dernière modifié: 2025-01-22 17:01

Tous les modèles d'iPhone du 5 au 7+ utilisent la même taille de carte SIM. Tout téléphone qui prend un nanosim peut utiliser n'importe quel autre nanosim (pour le réseau pour lequel il a été conçu, bien sûr, à moins que le téléphone ne soit déverrouillé). Les cartes SIM sont gratuites pour les clients AT&T des magasins AT&T. Il n'y a aucune raison légitime de couper une carte SIM AT&T. Dernière modifié: 2025-01-22 17:01

React Native n'est pas un framework difficile à apprendre par rapport à d'autres frameworks. Pour devenir un développeur d'applications natives React performant, vous devez apprendre l'ensemble de l'écosystème. L'un des plus gros avantages de React Native est sa possibilité d'écrire du code multiplateforme. Concepts spécifiques réels à React Native. Dernière modifié: 2025-01-22 17:01

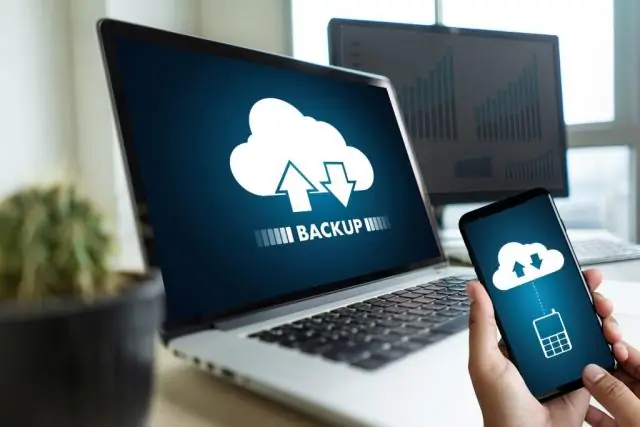

Une surtension, un coup de foudre, une panne matérielle ou une catastrophe naturelle pourrait vous priver de vos données importantes ou de l'utilisation de votre ordinateur. La sauvegarde de vos fichiers peut vous aider à éviter un désastre. La sauvegarde consiste simplement à faire une copie électronique des fichiers et à stocker cette copie dans un endroit sûr. Dernière modifié: 2025-01-22 17:01

7 réponses Cela désinstallera tous les fichiers que vous auriez pu mettre en scène avec git add : git reset. Cela annulera toutes les modifications locales non validées (devrait être exécutée dans la racine du référentiel): git checkout. Cela supprimera tous les fichiers locaux non suivis, de sorte que seuls les fichiers suivis par git restent : git clean -fdx. Dernière modifié: 2025-01-22 17:01

Nmap, abréviation de Network Mapper, est un outil gratuit et open source pour l'analyse des vulnérabilités et la découverte de réseau. Les administrateurs réseau utilisent Nmap pour identifier les périphériques en cours d'exécution sur leurs systèmes, découvrir les hôtes disponibles et les services qu'ils offrent, trouver les ports ouverts et détecter les risques de sécurité. Dernière modifié: 2025-01-22 17:01

GDB signifie GNU Project Debugger et est un puissant outil de débogage pour C (avec d'autres langages comme C++). Il vous aide à fouiller dans vos programmes C pendant leur exécution et vous permet également de voir ce qui se passe exactement lorsque votre programme plante. Dernière modifié: 2025-01-22 17:01

"Non, il n'est pas possible pour un modèle LP d'avoir exactement deux solutions optimales." Un modèle LP peut avoir soit 1 solution optimale, soit plus d'une solution optimale, mais il ne peut pas avoir exactement 2 solutions optimales. Dernière modifié: 2025-01-22 17:01

331, 335, 430 et 450 maintenez enfoncées les touches 1, 3, 5 et 7 du clavier de numérotation en même temps. Pour SoundPoint IP 301, 501, 550, 600, 601 et 650, maintenez enfoncées les touches 4, 6, 8, * sur le pavé numérique en même temps. Pour SoundStation IP 4000, 500 et 6000 : 6, 8 et * touches du pavé numérique. Dernière modifié: 2025-01-22 17:01