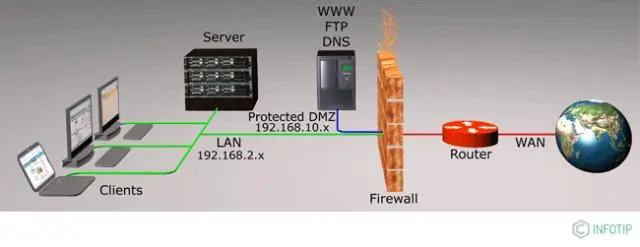

Parmi les trois domaines de la sécurité du routeur, de la sécurité physique, du renforcement du routeur et de la sécurité du système d'exploitation, la sécurité physique consiste à placer le routeur dans une pièce sécurisée accessible uniquement au personnel autorisé qui peut effectuer la récupération du mot de passe. Dernière modifié: 2025-01-22 17:01

Cliquez sur Dessiner > Faire pivoter, puis cliquez sur une rotation. Faites pivoter à droite de 90° pour faire pivoter l'image sélectionnée dans le sens des aiguilles d'une montre de 90 degrés. Faites pivoter vers la gauche de 90° pour faire pivoter l'image sélectionnée dans le sens inverse des aiguilles d'une montre de 90 degrés. Retourner horizontalement pour créer une image miroir horizontale de l'image sélectionnée. Dernière modifié: 2025-01-22 17:01

Tous les objets intégrés immuables de Python sont hachables, alors qu'aucun conteneur modifiable (tels que les listes ou les dictionnaires) ne le sont. Les objets qui sont des instances de classes définies par l'utilisateur sont hachables par défaut; ils se comparent tous de manière inégale et leur valeur de hachage est leur identifiant (). Dernière modifié: 2025-01-22 17:01

NET USER Commande pour vérifier les détails d'expiration du mot de passe Allez dans le menu Démarrer ou dans la barre de recherche. Tapez « CMD » ou « Invite de commandes » et appuyez sur Entrée pour ouvrir la fenêtre d'invite de commandes. Dans la fenêtre d'invite de commande, tapez la commande ci-dessous et appuyez sur Entrée pour afficher les détails du compte utilisateur. Dernière modifié: 2025-01-22 17:01

Vous pouvez enregistrer environ 90 minutes de vidéo 1080p (1 080 x 1 920) « Full HD » sur une carte mémoire de 32 GBSD. Si vous réduisez la résolution à 720p (720 x 1 280) « HD Ready », vous vous rapprocherez de 200 minutes de temps d'enregistrement sur une carte de 32 Go. Dernière modifié: 2025-01-22 17:01

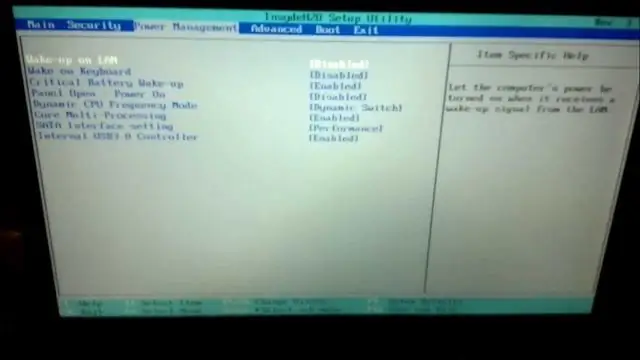

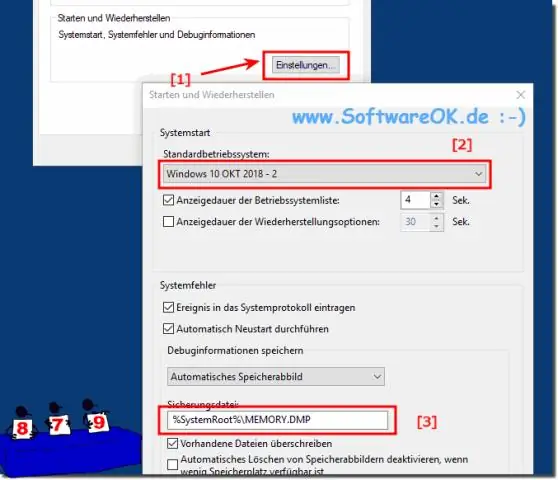

Appuyez sur la touche F2 à plusieurs reprises dès que l'ordinateur portable Toshiba commence à démarrer jusqu'à ce que l'écran du menu du BIOS apparaisse. Éteignez votre ordinateur portable Toshiba. Allumez l'ordinateur. Appuyez immédiatement sur la touche Echap au démarrage. Appuyez sur la touche F1 pour entrer dans le BIOS. Dernière modifié: 2025-01-22 17:01

Cloudera DataFlow (Ambari)-anciennement Hortonworks DataFlow (HDF)-est une plate-forme d'analyse de streaming évolutive et en temps réel qui ingère, conserve et analyse les données pour obtenir des informations clés et des informations exploitables immédiates. Dernière modifié: 2025-01-22 17:01

Comment supprimer la protection en écriture de la clé USB Lexar ? Tapez regedit dans la fenêtre Exécuter. Accédez à la sous-clé suivante et recherchez la clé WriteProtect dans le panneau de droite. Double-cliquez sur la clé WriteProtect et remplacez la valeur par 0. Essayez d'ajouter de nouveaux éléments au lecteur flash ou de supprimer certains éléments de ce lecteur. Dernière modifié: 2025-01-22 17:01

PrimeNG est une collection de composants d'interface utilisateur riches pour Angular. Modèles d'application Angular CLI natifs hautement personnalisables conçus par des professionnels pour vous permettre de démarrer en un rien de temps. Dernière modifié: 2025-01-22 17:01

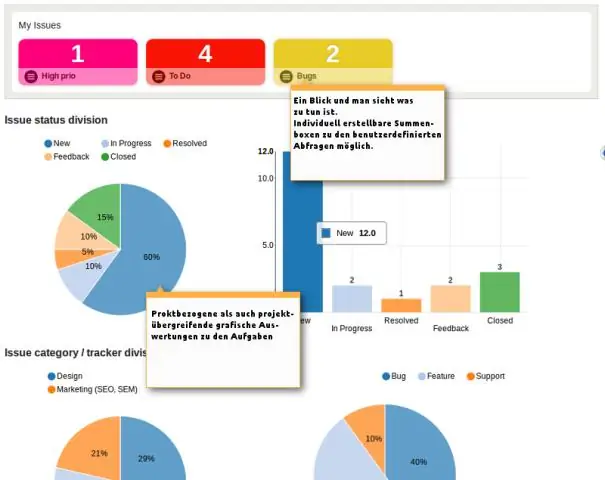

Voici certains des avantages de la représentation graphique : Elle rend les données plus facilement compréhensibles. Cela fait gagner du temps. Il rend la comparaison des données plus efficace. Dernière modifié: 2025-01-22 17:01

La « sélection » est l'instruction « if then else », et l'itération est satisfaite par un certain nombre d'instructions, telles que « while », « do » et « for », tandis que l'instruction de type cas est satisfaite par l'instruction « switch ». Le pseudocode est un langage artificiel et informel qui aide les programmeurs à développer des algorithmes. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le package ATK ? Ce package installe le logiciel ATK Hotkey Driver et d'autres pilotes et logiciels ASUS avec divers modèles d'ordinateurs portables. Il est pré-installé avec les nouveaux ordinateurs portables et requis pour exécuter diverses fonctionnalités optionnelles. C'est un ensemble d'utilitaires qui vont activer les fonctions du bouton Fn de votre clavier. Dernière modifié: 2025-01-22 17:01

Pour désactiver les renvois de votre messagerie vocale : envoyez VM OFF au 150. Dernière modifié: 2025-01-22 17:01

Supprimez-les. Les fichiers mdmp sont des vidages de mémoire, à partir du moment où SQL a des violations d'accès ou d'autres erreurs similaires. Si vous les obtenez actuellement, appelez le service client de MS. Dernière modifié: 2025-01-22 17:01

Pour 20 000 $ par an, les planificateurs des transports et autres peuvent accéder au métro Strava, qui offre un aperçu sans précédent de l'endroit et de la façon dont les gens font du vélo. Il peut leur dire où ils accélèrent et ralentissent, par exemple, ou où ils pourraient rester dans la rue ou rouler sur un passage pour piétons. Dernière modifié: 2025-01-22 17:01

Un panier d'achat est un logiciel utilisé dans le commerce électronique pour aider les visiteurs à effectuer des achats en ligne. La zone du site Internet à laquelle le marchand accède pour gérer la boutique en ligne. Dernière modifié: 2025-01-22 17:01

DB SL. Niveau de sensation en décibels. Le nombre de décibels au-dessus d'un autre seuil. Voir tutoriel comprendre le réflexe acoustique. Dernière modifié: 2025-01-22 17:01

Table des matières Étape 1 : Mesurez votre fenêtre. Étape 2 : Utilisez des bandes filtrantes pour déterminer la disposition. Étape 3 : Mesurez les volets. Étape 4: Fixez les bandes de remplissage. Étape 5 : Montez les volets. Étape 6 : Vérifiez l'alignement et ajustez. Étape 7 : Marquez l'emplacement du matériel. Étape 8 : Mesurer et pré-percer des trous. Dernière modifié: 2025-01-22 17:01

RVB 16 bits Il utilise une palette de couleurs de 32 × 64 × 32 = 65 536 couleurs. Habituellement, il y a 5 bits alloués pour les composants de couleur rouge et bleu (32 niveaux chacun) et 6 bits pour le composant vert (64 niveaux), en raison de la plus grande sensibilité de l'œil humain commun à cette couleur. Dernière modifié: 2025-01-22 17:01

Le Gemfile est l'endroit où vous spécifiez les gemmes que vous souhaitez utiliser et vous permet de spécifier les versions. Le fichier Gem. lock est l'endroit où Bundler enregistre les versions exactes qui ont été installées. De cette façon, lorsque la même bibliothèque/projet est chargé sur une autre machine, l'exécution de l'installation du bundle examinera le Gemfile. Dernière modifié: 2025-01-22 17:01

Une notification push est un message qui s'affiche sur un appareil mobile. Les éditeurs d'applications peuvent les envoyer à tout moment; les utilisateurs n'ont pas besoin d'être dans l'application ou d'utiliser leurs appareils pour les recevoir. Les notifications push ressemblent à des SMS et à des alertes mobiles, mais elles n'atteignent que les utilisateurs qui ont installé votre application. Dernière modifié: 2025-01-22 17:01

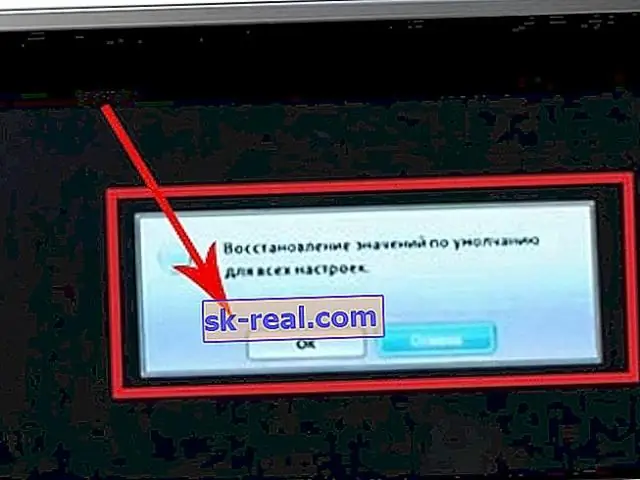

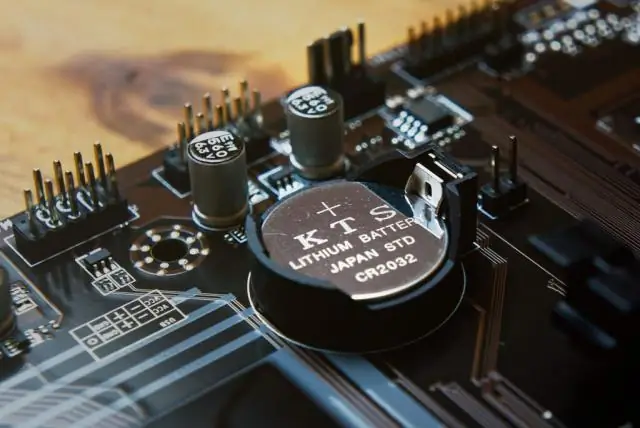

CMOS (abréviation de complementmetal-oxyde-semiconductor) est le terme généralement utilisé pour décrire la petite quantité de mémoire sur une carte mère d'ordinateur qui stocke les paramètres du BIOS. Certains de ces paramètres du BIOS incluent l'heure et la date du système ainsi que les paramètres matériels. Dernière modifié: 2025-01-22 17:01

Au lieu de cela, les souvenirs sont reconstruits de différentes manières après les événements, ce qui signifie qu'ils peuvent être déformés par plusieurs facteurs. Ces facteurs comprennent les schémas, l'amnésie de la source, l'effet de désinformation, le biais rétrospectif, l'effet d'excès de confiance et la fabulation. Dernière modifié: 2025-01-22 17:01

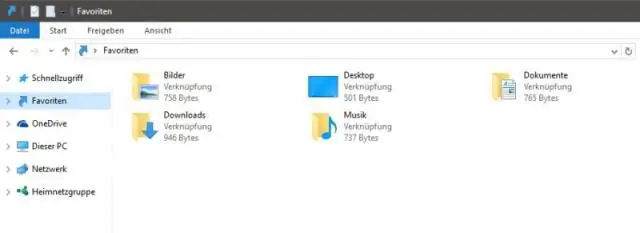

Les favoris sont une série de raccourcis qui sont affichés dans le panneau de navigation de gauche de Windows/FileExplorer, dans la section intitulée Favoris. Ils se trouvent toujours en haut à gauche de la fenêtre et sont facilement accessibles lorsque vous travaillez avec Windows/FileExplorer. Dernière modifié: 2025-01-22 17:01

Une base de données Web est une application de base de données conçue pour être gérée et accessible via Internet. Les opérateurs de sites Web peuvent gérer cette collection de données et présenter des résultats analytiques basés sur les données de l'application de base de données Web. Les bases de données Web peuvent organiser des données personnelles ou commerciales. Dernière modifié: 2025-01-22 17:01

Le fonctionnement d'une fusée à eau consiste à la remplir partiellement d'eau, puis à pressuriser l'intérieur avec de l'air. Lorsque la buse inférieure est ouverte, la pression d'air interne force l'eau à sortir de cette buse à grande vitesse, ce qui fait que la fusée tire tout droit à grande vitesse. Dernière modifié: 2025-01-22 17:01

Interactivité. Le multimédia est un contenu qui utilise une combinaison de différentes formes de contenu telles que du texte, de l'audio, des images, des animations, de la vidéo et du contenu interactif. Le multimédia contraste avec les médias qui n'utilisent que des écrans informatiques rudimentaires tels que du texte uniquement ou des formes traditionnelles de matériel imprimé ou fabriqué à la main. Dernière modifié: 2025-01-22 17:01

Comment connecter un smartphone à un téléviseur sans fil ? Accédez à Paramètres> Recherchez l'option de mise en miroir d'écran / Castscreen / Affichage sans fil sur votre téléphone. En cliquant sur l'option ci-dessus, votre mobile identifie le téléviseur ou le dongle compatible Miracast et l'affiche à l'écran. Appuyez sur le nom pour initier la connexion. Pour arrêter la mise en miroir, appuyez sur Déconnecter. Dernière modifié: 2025-01-22 17:01

Il existe trois principaux types d'études de cas : les cas clés, les cas aberrants et les cas de connaissances locales. Les cas clés sont ceux qui sont choisis parce que le chercheur s'y intéresse particulièrement ou les circonstances qui l'entourent. Dernière modifié: 2025-01-22 17:01

Pour désinstaller MongoDB sur Mac OS X, vous devez exécuter les commandes suivantes pour supprimer mongodb du lancement/démarrage et pour le désinstaller à l'aide de Homebrew : launchctl list | grep mongo. launchctl supprime homebrew.mxcl.mongodb. pkill -f mongod. brasser désinstaller mongodb. Dernière modifié: 2025-06-01 05:06

Les services fournis par Internet sont utilisés pour l'interaction, les affaires, le marketing, le téléchargement de fichiers, l'envoi de données, etc. Divers services Internet sont ElectronicMail, World Wide Web (WWW), File Transfer Protocol (FTP), ChatRooms, Mailing list, Instant Messaging, Chat , et les groupes de discussion. Dernière modifié: 2025-01-22 17:01

Copier et coller des feuilles entre des classeurs Ouvrez un classeur et cliquez sur le bouton Filmstrip dans la barre d'état. Sélectionnez les vignettes des feuilles que vous souhaitez copier, puis faites un clic droit (Ctrl-clic sur Mac) et sélectionnez Copier. Ouvrez le classeur de destination ou créez un nouveau classeur. Enregistrer les modifications. Dernière modifié: 2025-01-22 17:01

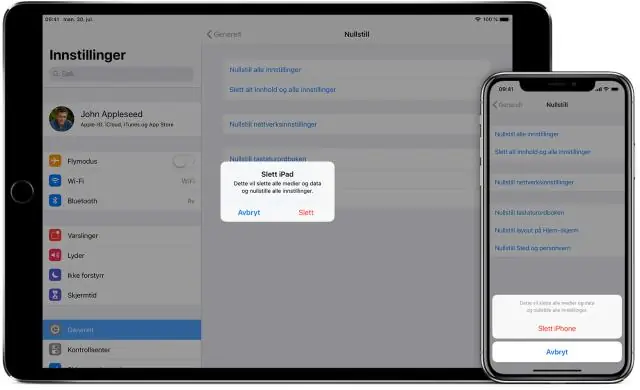

Android (Jellybean) - Effacement des mots de passe enregistrés et FormData Lancez votre navigateur, généralement Chrome. Ouvrez le menu et sélectionnez Paramètres. Sélectionnez Confidentialité. Sélectionnez Effacer les données de navigation. Cochez Effacer les mots de passe enregistrés et Effacer les données de remplissage automatique, puis choisissez Effacer. Dernière modifié: 2025-01-22 17:01

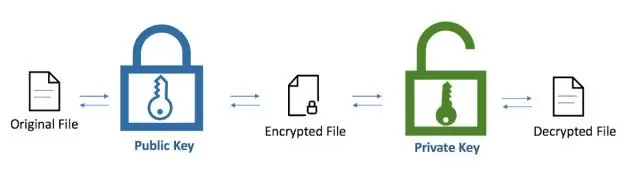

Lorsque quelqu'un vous envoie des crypto-monnaies via la Blockchain, il les envoie en fait vers une version hachée de ce que l'on appelle la « clé publique ». Il y a une autre clé qui leur est cachée, connue sous le nom de « clé privée ». Cette clé privée est utilisée pour dériver la clé publique. Dernière modifié: 2025-01-22 17:01

Combien de temps les raccords SharkBite peuvent-ils durer ? Les raccords SharkBite et les tuyaux PEX bénéficient d'une garantie de 25 ans contre tout défaut de fabrication tant que l'article a été installé conformément aux instructions d'installation et est conforme au code local. Dernière modifié: 2025-01-22 17:01

Les données de tâche sont les données dont la tâche a besoin pour être exécutée. Vous pouvez ajouter des données à une tâche directement, ou elles peuvent être fournies sur les données de la commande ou héritées d'une tâche différente. Vous pouvez modéliser les données de tâche de plusieurs manières à l'aide de l'onglet Données de tâche de l'éditeur de tâches. Dernière modifié: 2025-01-22 17:01

Les procureurs du bureau du procureur de l'État de Floride disent en un mot, lire le courrier électronique de quelqu'un d'autre sans son consentement est, en fait, illégal. Mais, en vertu de la loi fédérale et de la loi de la Floride, le simple fait d'accéder à des e-mails stockés sans autorisation est uniquement considéré comme un délit, passible d'un an ou moins d'emprisonnement. Dernière modifié: 2025-01-22 17:01

Pour connecter votre instance de base de données et votre instance EC2 sur l'Internet public, procédez comme suit : Assurez-vous que l'instance EC2 se trouve dans un sous-réseau public du VPC. Assurez-vous que l'instance de base de données RDS a été marquée comme accessible au public. Une note sur les listes de contrôle d'accès réseau ici. Dernière modifié: 2025-01-22 17:01

Il existe plusieurs glaçures craquelées que vous pouvez acheter dans une fourchette de prix allant de 10 $ à 25 $ et plus, mais tout ce dont vous avez vraiment besoin est une bouteille de colle. La colle Elmer's ordinaire ou la colle à bois feront l'affaire. C'est la seule technique que j'utilise pour faire de la peinture craquelée, ça marche à chaque fois sans faute. Ma façon préférée de le faire est avec de la peinture à la craie. Dernière modifié: 2025-01-22 17:01

SQL SERVER – Comment additionner une colonne varchar Étape 1 : Permettez-moi de créer une table pour illustrer la solution. Étape 2 : Insérez des données factices pour effectuer une somme agrégée sur la colonne ([Column_varchar]). Étape 3 : Parcourez les données de la table et vérifiez les types de données. Étape 4 : Comme vous pouvez le voir, il y a un ',' (virgule) dans l'ID n° 4 du tableau. Étape 5 :. Dernière modifié: 2025-06-01 05:06