Essayez-le ! Dans Excel, cliquez et faites glisser pour mettre en surbrillance les cellules que vous souhaitez copier. Cliquez avec le bouton droit sur les cellules copiées et sélectionnez Copier. Dans votre présentation PowerPoint, cliquez avec le bouton droit et sélectionnez les options de collage souhaitées : si vous avez collé en tant qu'image, dans l'onglet Format des outils d'image, sélectionnez le style d'image rapide que vous souhaitez utiliser. Dernière modifié: 2025-01-22 17:01

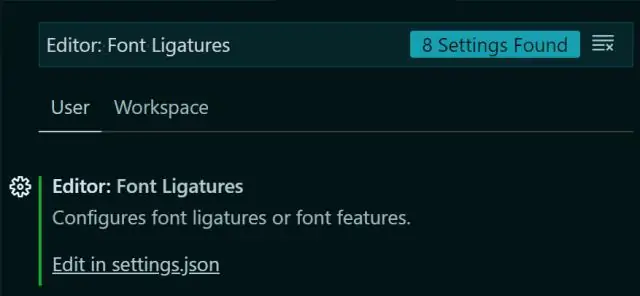

Depuis la version 1.3 (juin 2016), il est possible de rechercher et de remplacer dans Visual Studio Code. En utilisant ctrl + shift + f, vous pouvez rechercher et remplacer toutes les occurrences. Dernière modifié: 2025-01-22 17:01

Miroir Galaxy S7 Screen sur PC Assurez-vous que votre S7 n'est PAS connecté à l'ordinateur. Téléchargez et installez SideSync sur votre ordinateur. Téléchargez et installez SideSync sur votre S7. Connectez votre Galaxy S7 au même réseau Wi-Fi que votre PC, ou connectez-le à votre PC à l'aide du câble USB. Démarrez « SideSync » sur votre PC. Dernière modifié: 2025-01-22 17:01

Dans la catégorie des arguments inductifs, nous en examinerons six : inférence causale, prédiction, généralisation, argument d'autorité, argument de signes et analogie. Une inférence causale est celle où la conclusion découle des prémisses fondées sur l'inférence d'une relation de cause à effet. Dernière modifié: 2025-01-22 17:01

Retirez la carte SD de votre appareil photo numérique et insérez-la dans la fente du lecteur, puis branchez le lecteur dans votre iPad. L'application Photos de l'iPad s'ouvrira automatiquement sur un écran d'importation. Appuyez pour cocher les images que vous souhaitez transférer, puis appuyez sur Importer, ou appuyez simplement sur Importer tout pour transférer le lot. Dernière modifié: 2025-01-22 17:01

Pour utiliser votre téléphone au Mexique et au Canada comme vous le faites aux États-Unis, vous aurez besoin d'un forfait prépayé T-Mobile ONE ou d'un forfait SimplyPrepaid. Appels illimités vers les lignes fixes et mobiles dans les trois pays. SMS illimités vers pratiquement n'importe où* sans frais supplémentaires. Dernière modifié: 2025-01-22 17:01

Bien qu'une application iOS pour uTorrent soit presque impossible d'obtenir l'approbation d'Apple de sitôt, uTorrent prévoit d'ajouter la capacité de convertir des vidéos et de l'audio en formats lisibles sur iOS. Cependant, cette fonctionnalité sera déployée à l'avenir dans touTorrent dans le cadre d'une version premium d'uTorrent appelée uTorrent Plus. Dernière modifié: 2025-01-22 17:01

Se connecter au compte de stockage Azure à l'aide de SSMS Dans le SSMS, accédez à Se connecter et sélectionnez Stockage Azure : spécifiez le nom du compte de stockage Azure créé dans le portail Azure et la clé de compte. Dernière modifié: 2025-01-22 17:01

L'analyseur DOM est destiné à travailler avec XML en tant que graphe d'objets (une structure en forme d'arbre) en mémoire - appelé "Document Object Model (DOM)". . Ces objets DOM sont liés entre eux dans une structure arborescente. Dernière modifié: 2025-01-22 17:01

WEP, WPA et WPA2 sont tous des types de sécurité réseau. La PSP doit avoir le type de sécurité réseau défini sur WEP, car son module WiFi ne prend pas en charge WPA2, qui est sur la plupart des routeurs de nos jours. Dernière modifié: 2025-01-22 17:01

Split IO/sec est la fréquence à laquelle les demandes de disque physique ont été divisées en plusieurs demandes de disque pendant l'intervalle d'échantillonnage. Un grand nombre d'E/S divisés indique que le disque est fragmenté et que les performances sont affectées. Dernière modifié: 2025-01-22 17:01

Le void main() indique que la fonction main() ne retournera aucune valeur, mais le int main() indique que la main() peut retourner des données de type entier. Lorsque notre programme est simple et qu'il ne va pas se terminer avant d'atteindre la dernière ligne du code, ou que le code est sans erreur, alors nous pouvons utiliser le voidmain(). Dernière modifié: 2025-01-22 17:01

Oui, les clés USB 3.0 intégrales et les lecteurs de cartes sont rétrocompatibles avec les ports USB 2.0 et USB 1.1. La clé USB 3.0 ou le lecteur de carte fonctionnera à la vitesse du port, par exemple si vous utilisez une clé USB 3.0 dans votre ordinateur portable USB 2.0, elle fonctionnera à la vitesse USB 2.0. Dernière modifié: 2025-01-22 17:01

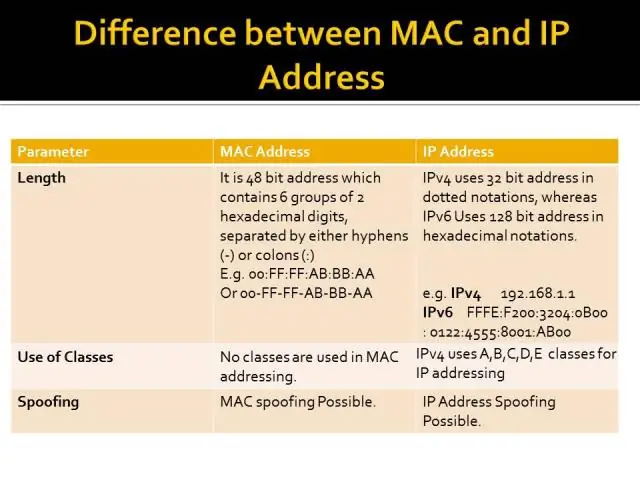

La principale différence entre l'adresse MAC et l'adresse IPest que l'adresse MAC est utilisée pour garantir l'adresse physique de l'ordinateur. Il identifie de manière unique les appareils sur un réseau. Alors que l'adresse IP est utilisée pour identifier de manière unique la connexion du réseau avec cet appareil participe à un réseau. Dernière modifié: 2025-01-22 17:01

VIDÉO De plus, comment puis-je créer une application mobile ? Allons-y Étape 1: Définissez vos objectifs avec une application mobile. Étape 2: Présentez les fonctionnalités et les fonctionnalités de votre application. Étape 3: Recherchez les concurrents de votre application.. Dernière modifié: 2025-01-22 17:01

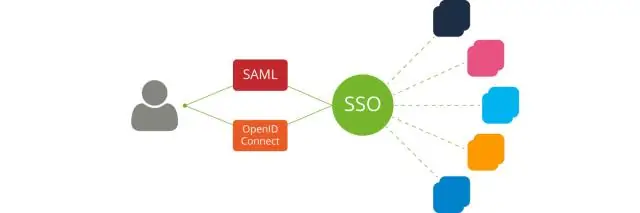

L'authentification unique (SSO) est un système d'identification qui permet aux sites Web d'utiliser d'autres sites de confiance pour vérifier les utilisateurs. Cela libère les entreprises de la nécessité de conserver les mots de passe dans leurs bases de données, réduit le dépannage de connexion et diminue les dommages qu'un piratage peut causer. Les systèmes SSO fonctionnent un peu comme des cartes d'identité. Dernière modifié: 2025-01-22 17:01

Copiez les fichiers de votre ordinateur local vers une machine virtuelle Azure et vice-versa Après avoir cliqué sur Se connecter, vous serez invité à ouvrir ou à enregistrer le fichier RDP pour la session à distance sur votre machine virtuelle. Cliquez avec le bouton droit sur votre fichier RDP et choisissez Modifier dans le menu déroulant. Développez les lecteurs et cliquez sur les lecteurs locaux que vous souhaitez partager à partir de votre machine virtuelle (j'ai sélectionné mon lecteur C), puis cliquez sur OK. Dernière modifié: 2025-06-01 05:06

Les mises à jour du micrologiciel ne sont disponibles que si vous activez la synchronisation toute la journée et autorisez l'application Fitbit à s'exécuter en arrière-plan. Avec votre appareil Fitbit chargé à proximité, ouvrez l'application Fitbit. Appuyez sur l'onglet Aujourd'hui > votre photo de profil > l'image de votre appareil. Appuyez sur le bouton rose Mettre à jour. Dernière modifié: 2025-01-22 17:01

Les artefacts sont couramment rencontrés en tomodensitométrie (TDM) clinique et peuvent masquer ou simuler une pathologie. Il existe de nombreux types d'artefacts CT, y compris le bruit, le durcissement du faisceau, la diffusion, la pseudo-amélioration, le mouvement, le faisceau conique, les artefacts hélicoïdaux, annulaires et métalliques. Dernière modifié: 2025-01-22 17:01

Pour copier des objets d'un compartiment S3 à un autre, procédez comme suit : Créez un nouveau compartiment S3. Installez et configurez l'interface de ligne de commande AWS (AWS CLI). Copiez les objets entre les compartiments S3. Vérifiez que les objets sont copiés. Mettre à jour les appels d'API existants vers le nouveau nom de compartiment. Dernière modifié: 2025-01-22 17:01

Un gouffre est l'endroit où un défenseur a réussi à prendre le contrôle du nom de domaine malveillant et l'a redirigé vers un serveur bénin qui recueille des informations sur le système infecté. Anubis Networks Sinkhole est l'un de ces serveurs. Dernière modifié: 2025-01-22 17:01

Un système téléphonique à 2 lignes, également appelé système téléphonique multiligne, est une ligne téléphonique distincte qui peut être utilisée pour des fonctions professionnelles telles que la télécopie, la messagerie vocale à distance, une connexion Internet ou pour fournir une deuxième extension à votre entreprise. Dernière modifié: 2025-01-22 17:01

Comment puis-je changer la langue sur Code.org ? Vous pouvez changer la langue présentée pour la plupart des puzzles sur Code.org en recherchant une liste déroulante dans le coin inférieur gauche. Cliquez sur cette liste déroulante pour choisir d'autres options de langue. Dernière modifié: 2025-01-22 17:01

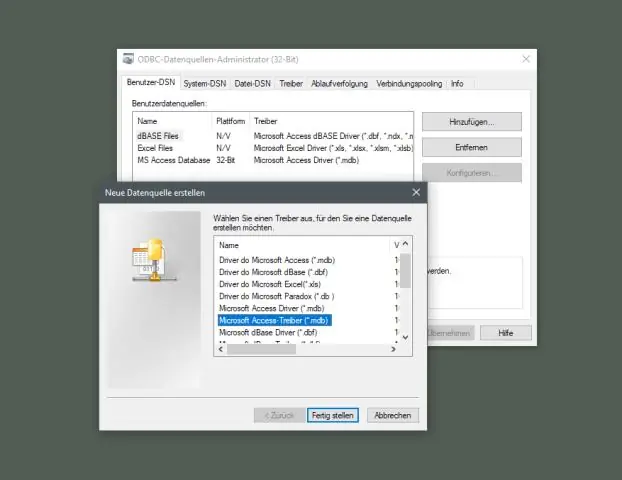

Créer une source de données ODBC sur des ordinateurs 64 bits Dans l'Explorateur Windows, accédez à C:WindowssysWOW64. Double-cliquez sur odbcad32.exe. Cliquez sur l'onglet DSN système. Cliquez sur Ajouter. Faites défiler la liste et sélectionnez SQL Server, puis cliquez sur Terminer. Dans Nom et description, saisissez le nom et une description de la source de données ODBC que vous créez. Dernière modifié: 2025-01-22 17:01

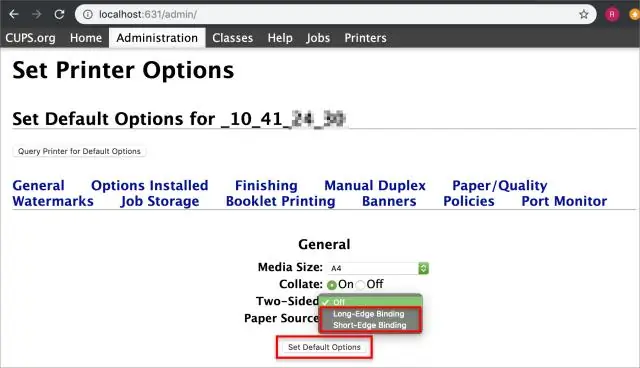

Cliquez sur le bouton Démarrer et sélectionnez Périphériques et imprimantes sur la droite. Cliquez avec le bouton droit sur l'imprimante ou le copieur pour lequel vous souhaitez désactiver l'impression recto verso et sélectionnez Options d'impression. Dans l'onglet Finition (pour les imprimantes HP) ou l'onglet De base (pour les copieurs Kyocera), décochez Imprimer des deux côtés. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

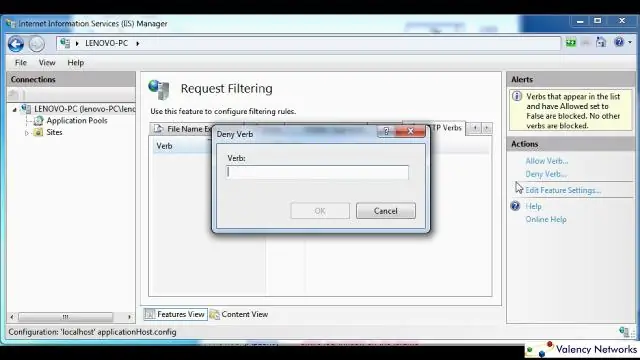

La méthode HTTP OPTIONS est utilisée pour décrire les options de communication pour la ressource cible. Cette méthode permet au client de déterminer les options et/ou les exigences associées à une ressource, ou les capacités d'un serveur, sans impliquer une action de ressource ou lancer une récupération de ressource. Dernière modifié: 2025-01-22 17:01

Une spécification de build est un ensemble de commandes de build et de paramètres associés, au format YAML, que CodeBuild utilise pour exécuter une build. Dernière modifié: 2025-01-22 17:01

La tendance à attribuer la cause ou la responsabilité d'un certain comportement ou d'une action à la caractéristique interne plutôt qu'à des forces extérieures s'appelle l'attribution dispositionnelle. Il a été constaté que nous avons tendance à utiliser des attributions internes ou dispositionnelles pour expliquer les comportements des autres plutôt que les nôtres. Dernière modifié: 2025-01-22 17:01

Sur la plate-forme Windows, vous pouvez trouver le chemin d'accès oracle_home dans le registre. Vous y trouverez un "fichier" appelé HOME; ouvrez-le et vous verrez où Oracle a été installé. Dernière modifié: 2025-01-22 17:01

La seule fois où vous les utiliseriez, c'est lorsque vous avez une connexion différente pour la prise femelle; vous ne les poussez pas dans vos écouteurs. les écouteurs beats ont un trou anal.. les câbles auxiliaires standard sont universels et s'adaptent à toutes les ouvertures auxiliaires régulières. Dernière modifié: 2025-01-22 17:01

Pour vérifier l'utilisation du processeur et de la mémoire physique : Cliquez sur l'onglet Performances. Cliquez sur le moniteur de ressources. Dans l'onglet Moniteur de ressources, sélectionnez le processus que vous souhaitez examiner et naviguez dans les différents onglets, tels que Disque ou Réseau. Dernière modifié: 2025-01-22 17:01

Certified in Risk and Information Systems Control (CRISC) est une certification indépendante des fournisseurs qui valide les compétences d'un individu dans les domaines du contrôle des systèmes d'information et de la gestion des risques. Dernière modifié: 2025-01-22 17:01

Analyses de vulnérabilité internes L'analyse de vulnérabilité est l'identification, l'analyse et le signalement systématiques des vulnérabilités de sécurité technique que des parties et des individus non autorisés peuvent utiliser pour exploiter et menacer la confidentialité, l'intégrité et la disponibilité des données et informations commerciales et techniques. Dernière modifié: 2025-01-22 17:01

Sous Windows 7 au moins (devrait également fonctionner sous Win8), vous pouvez sélectionner les fichiers, appuyer sur Shift et cliquer avec le bouton droit. Vous verrez maintenant une nouvelle option Copier en tant que chemin sur laquelle vous pouvez cliquer, puis coller les chemins dans le Bloc-notes. Ouvrez un bloc-notes et tapez les lignes ci-dessous. Enregistrez ce fichier avec. Dernière modifié: 2025-01-22 17:01

Les attaques par injection SQL permettent aux attaquants d'usurper l'identité, de falsifier des données existantes, de provoquer des problèmes de répudiation tels que l'annulation de transactions ou la modification de soldes, de permettre la divulgation complète de toutes les données sur le système, de détruire les données ou de les rendre autrement indisponibles, et de devenir administrateurs du serveur de base de données. Dernière modifié: 2025-01-22 17:01

Le Samsung Galaxy S10e est un smartphone vraiment époustouflant et un excellent choix si vous n'achetez pas au niveau phare. Samsung Galaxy S10e. Le meilleur téléphone pas cher au monde. Google Pixel 3a. Jeu d'honneur. Xiaomi Mi 9T Pro. OnePlus 6T. Apple iPhone XR. Samsung Galaxy A9. Nokia 7.2. Dernière modifié: 2025-01-22 17:01

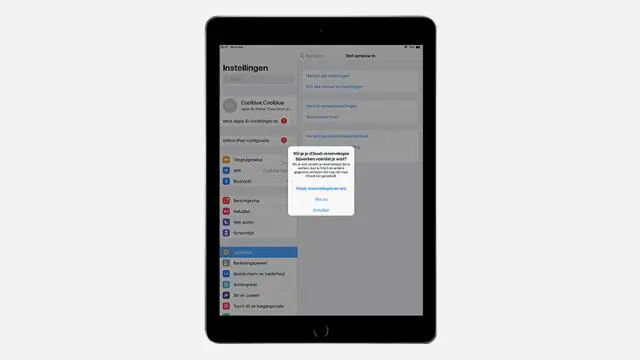

Pour réinitialiser votre iPhone ou iPad, accédez à Paramètres > Général > Réinitialiser, puis sélectionnez Effacer tout le contenu et les paramètres. Après avoir tapé votre mot de passe (si vous en avez défini un), vous obtiendrez une boîte d'avertissement, avec l'option Effacer l'iPhone (ou l'iPad) en rouge. Dernière modifié: 2025-01-22 17:01

Étapes Déterminez la puissance dont vous avez besoin. Utilisez une page Web ou un logiciel de calculatrice PSU pour vous aider à déterminer vos besoins. Recherchez les connecteurs dont vous avez besoin. Recherchez des blocs d'alimentation avec des cotes d'efficacité élevées. Déterminer la robustesse du PSU. Vérifiez le nombre de rails. Obtenez un bloc d'alimentation modulaire. Comparez l'ampérage de chaque tension. Dernière modifié: 2025-01-22 17:01

L'écrémage et le balayage sont des techniques de lecture qui utilisent des mouvements oculaires rapides et des mots-clés pour parcourir rapidement le texte à des fins légèrement différentes. L'écrémage est une lecture rapide afin d'avoir une vue d'ensemble du matériel. La numérisation est la lecture rapide afin de trouver des faits spécifiques. Dernière modifié: 2025-01-22 17:01

Assurez-vous que la personne est connectée à l'application, puis appuyez sur « Ajouter du temps d'antenne » sur l'écran « Mon compte ». Sélectionnez l'option pour ajouter du temps d'antenne à partir d'une carte TracFone et entrez les détails lorsque vous y êtes invité. Une autre option consiste à appeler le 1-800-867-7183 et à suivre les invites du système téléphonique pour ajouter du temps d'antenne à partir d'une carte TracFone. Dernière modifié: 2025-01-22 17:01