Ouvrez Firefox et sélectionnez « Options ». 3. Dans la catégorie « Général », faites défiler jusqu'à la section « Applications ». Cliquez sur le menu déroulant pour « Fichiers JNLP » et sélectionnez « Utiliser Java Web Start Launcher ». Dernière modifié: 2025-01-22 17:01

Lancez le mode d'appairage sur l'enceinte. Appuyez sur la touche (BLUETOOTH) PAIRING et maintenez-la enfoncée jusqu'à ce que vous entendiez des bips et que le témoin (BLUETOOTH) se mette à clignoter rapidement en blanc. Effectuez la procédure de jumelage sur l'ordinateur. Cliquez sur le bouton [Démarrer] puis sur [Périphériques et imprimantes]. Dernière modifié: 2025-01-22 17:01

Le classement par une ou plusieurs colonnes est possible. Cela montre que vous pouvez commander par plus d'une colonne. ASC indique l'ordre croissant, mais est facultatif car il s'agit de l'ordre de tri par défaut. Remarque : DESC signifie décroissant, mais est facultatif car il s'agit de l'ordre de tri par défaut. Dernière modifié: 2025-01-22 17:01

Vous pouvez modifier les colonnes de la hiérarchie pour afficher les informations les plus utiles à vos commerciaux. Dans Configuration, en haut de la page, sélectionnez Gestionnaire d'objets. Dans Compte, cliquez sur Colonnes de la hiérarchie, puis modifiez les colonnes. Vous pouvez inclure jusqu'à 15 colonnes. Dernière modifié: 2025-01-22 17:01

1- Quels ont été historiquement les avantages concurrentiels d'Apple ? Les avantages concurrentiels d'Apple sont son innovation, sa marque forte et sa croissance rapide. Au cours des années Sculley, Sculley a poussé le Mac vers de nouveaux marchés, notamment dans la publication assistée par ordinateur et l'éducation. Dernière modifié: 2025-01-22 17:01

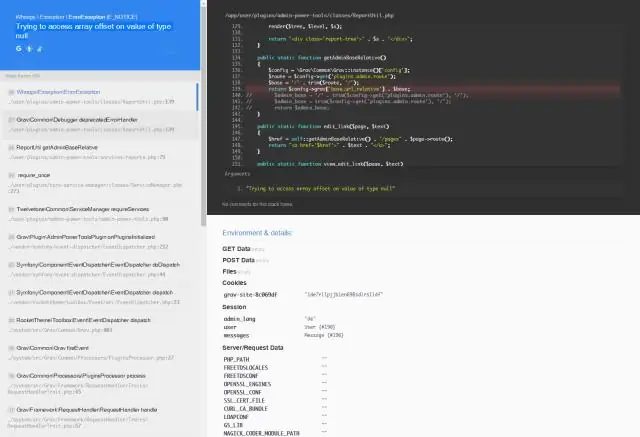

PHP | Fonction array() La fonction array() est une fonction intégrée à PHP qui est utilisée pour créer un tableau. Tableau associatif : Le tableau qui contient le nom comme clés. Syntaxe : array(key=>val, key=>val, key=>value,) Tableau multidimensionnel : Le tableau qui contient un ou plusieurs tableaux. Dernière modifié: 2025-01-22 17:01

Chevalier robotique - par Léonard de Vinci. Si le chariot automoteur de Da Vinci était la première conception fonctionnelle d'un véhicule robotique, alors le chevalier robotique aurait été le premier robot humanoïde, un véritable C-3PO du XVe siècle. Dernière modifié: 2025-06-01 05:06

Le but de la fonction de comparaison est de définir un ordre de tri alternatif. Si le résultat est positif, b est trié avant a. Si le résultat est 0, aucune modification n'est apportée à l'ordre de tri des deux valeurs. Exemple : La fonction de comparaison compare toutes les valeurs du tableau, deux valeurs à la fois (a, b). Dernière modifié: 2025-01-22 17:01

Créer une relation personnelle avec l'objet de poste Dans Configuration, cliquez sur Gestionnaire d'objets. Cliquez sur Positionner. Cliquez sur Champs et relations, puis sur Nouveau. Sélectionnez Relation de recherche comme type de données. Cliquez sur Suivant. Dans la liste de sélection Associé à, sélectionnez Poste. Cliquez sur Suivant. Changer l'étiquette de champ en position associée. Dernière modifié: 2025-01-22 17:01

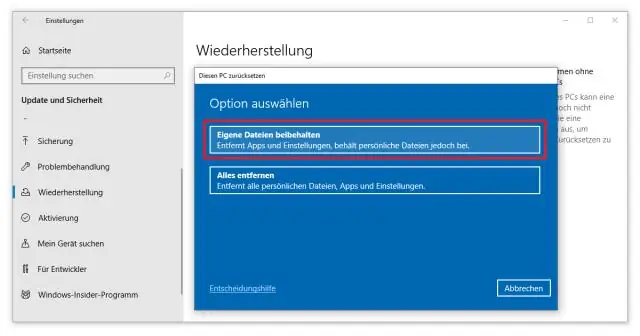

Comment désinstaller des programmes dans Windows 10 Ouvrez le menu Démarrer. Cliquez sur Paramètres. Cliquez sur Système dans le menu Paramètres. Sélectionnez Applications et fonctionnalités dans le volet de gauche. Sélectionnez une application que vous souhaitez désinstaller. Cliquez sur le bouton Désinstaller qui apparaît. S'il est grisé, il s'agit d'une application système que vous ne pouvez pas supprimer. Cliquez sur le bouton contextuel Désinstaller pour confirmer. Dernière modifié: 2025-01-22 17:01

Édition Entreprise Cette version peut être mise à jour en accédant au site Web UiPath et en téléchargeant la version la plus récente du programme d'installation de la plate-forme UiPath (UiPathPlatform. msi). L'exécution du programme d'installation remplace automatiquement tous les anciens fichiers sans modifier aucun de vos paramètres. Dernière modifié: 2025-01-22 17:01

Spécifications Garmin Vivosmart HR + Au lieu de cela, il s'agit d'un appareil conçu pour la forme physique de bout en bout. Tout comme les autres appareils portables de Garmin, le Vivosmart HR + est résistant à l'eau jusqu'à 5 ATM, soit environ 50 mètres. Dernière modifié: 2025-01-22 17:01

Java est un langage de programmation informatique à usage général qui est concurrent, basé sur des classes, orienté objet et spécialement conçu pour avoir le moins de dépendances d'implémentation possible. Une machine virtuelle, appelée Java Virtual Machine (JVM), est utilisée pour exécuter le bytecode sur chaque plate-forme. Dernière modifié: 2025-01-22 17:01

Les avantages d'un système d'enregistrement analogique sont l'absence de distorsion de repliement et de bruit de quantification; la large plage dynamique ; et les performances dans des conditions de surcharge. Les systèmes numériques, quant à eux, ont une meilleure qualité d'enregistrement audio et une intégration plus facile aux ordinateurs personnels et aux applications logicielles. Dernière modifié: 2025-01-22 17:01

Computer Science Essentials (CSE) est le cours de base du parcours d'informatique Project Lead The Way (PLTW). Le CSE initie les étudiants à l'informatique en tant qu'outil de résolution de problèmes et ne se concentre pas sur un langage de programmation en particulier. Les étudiants vont : Apprendre à créer des algorithmes pour résoudre des problèmes avec des ordinateurs. Dernière modifié: 2025-01-22 17:01

Maths HTML. L'élément est utilisé pour inclure des expressions mathématiques dans la ligne courante. Les mathématiques HTML sont suffisamment puissantes pour décrire la gamme d'expressions mathématiques que vous pouvez créer dans les packages de traitement de texte courants, tout en étant adaptées au rendu vocal. Dernière modifié: 2025-01-22 17:01

Tout d'abord, ouvrez l'explorateur de fichiers Windows et accédez à l'emplacement où votre programme est enregistré. Cliquez avec le bouton droit sur le fichier d'installation, puis cliquez sur Propriétés. Accédez à l'onglet intitulé Signatures numériques. Dans la liste des signatures, si vous voyez des entrées, cela signifie que votre fichier est signé numériquement. Dernière modifié: 2025-01-22 17:01

Comment utiliser les emoji sur Mac Placez le curseur dans n'importe quel champ de texte dans lequel vous souhaitez insérer un emoji, comme publier un tweet par exemple. Utilisez le raccourci clavier Commande - Contrôle - Barre d'espace pour accéder aux emoji. Double-cliquez sur l'emoji que vous souhaitez utiliser et il sera inséré là où vous avez laissé votre curseur. Dernière modifié: 2025-01-22 17:01

Désinstallation manuelle Cliquez sur Démarrer. Sélectionnez Paramètres. Sélectionnez Système. Sélectionnez Applications et fonctionnalités. Sélectionnez le programme à désinstaller, puis cliquez sur son bouton Désinstaller. Répondez aux invites pour terminer la désinstallation. Dernière modifié: 2025-01-22 17:01

IDisposable n'effacera rien et ne détruira pas les objets. Un appel à Dispose() ne fait rien si cette fonction ne fait rien. L'utilisation de IDisposable est un modèle. Les références gérées à d'autres objets empêchent les objets d'être collectés par le ramasse-miettes. Dernière modifié: 2025-01-22 17:01

Le NYLC consiste en environ 17 heures de conférences vidéo avec des questions intégrées auxquelles vous devez répondre correctement avant de pouvoir continuer à regarder la conférence. Une fois qu'une question intégrée est correctement répondue pour un segment particulier, ce segment ne peut pas être revu. Dernière modifié: 2025-01-22 17:01

Introduction à l'instruction MERGE et à la modification des données SQL Server. L'instruction MERGE est utilisée pour apporter des modifications dans une table en fonction des valeurs correspondant à l'anthère. Il peut être utilisé pour combiner les opérations d'insertion, de mise à jour et de suppression en une seule instruction. Dernière modifié: 2025-01-22 17:01

Lorsque vous avez terminé la prise de vue, il vous reste une seule entrée dans votre application Photos qui contient toutes les photos en rafale. En quelques étapes seulement, vous pouvez convertir cette série de prises de vue en un délicieux GIF animé. Ouvrez l'application Photos et trouvez votre prise de vue en mode rafale. Appuyez sur la vignette puis sur « Choisir les favoris ». Dernière modifié: 2025-01-22 17:01

Avis de pratiques de confidentialité (NPP) Avis mandaté par la HIPAA que les entités couvertes doivent donner aux patients et aux sujets de recherche qui décrit comment une entité couverte peut utiliser et divulguer leurs informations de santé protégées, et les informe de leurs droits légaux concernant les RPS. Dernière modifié: 2025-01-22 17:01

Explorons les cinq outils d'analyse de ports les plus populaires utilisés dans le domaine infosec. Nmap. Nmap signifie 'Network Mapper', c'est la découverte de réseau et le scanner de ports le plus populaire de l'histoire. Licornescan. Unicornscan est le deuxième scanner de ports gratuit le plus populaire après Nmap. Analyse IP en colère. Netchat. Zenmap. Dernière modifié: 2025-06-01 05:06

Avec Node v8, la fonctionnalité async/wait a été officiellement déployée par le Node pour gérer les promesses et le chaînage des fonctions. Les fonctions n'ont pas besoin d'être enchaînées les unes après les autres, il suffit d'attendre la fonction qui renvoie la Promesse. Mais la fonction async doit être déclarée avant d'attendre une fonction retournant une promesse. Dernière modifié: 2025-01-22 17:01

Lorsqu'il y a une nouvelle version, vous recevrez une notification vous demandant de mettre à jour. Cliquez pour télécharger les mises à jour. Si la mise à jour ne fonctionne pas, veuillez vous rendre sur www.snaptubeapp.com pour télécharger la nouvelle version et l'installer. Si l'installation échoue, veuillez désinstaller le Snaptube actuel et réinstaller. Dernière modifié: 2025-01-22 17:01

C++ est dix fois ou plus plus rapide que JavaScript dans tous les domaines. Il n'y a pas d'argument qui soit plus rapide. En fait, la plupart du temps, lorsque vous comparez deux langages, ce sera le langage C avec un temps de compilation plus rapide. Ce résultat est dû au fait que C++ est de niveau intermédiaire et compilé. Dernière modifié: 2025-01-22 17:01

Cisco® ASA avec FirePOWER™ Services offre une défense intégrée contre les menaces sur l'ensemble du continuum d'attaques - avant, pendant et après une attaque. Il combine les capacités de sécurité éprouvées du pare-feu Cisco ASAFire avec les fonctionnalités de pointe de protection contre les menaces Sourcefire® et les logiciels malveillants avancés dans un seul appareil. Dernière modifié: 2025-01-22 17:01

Si vous utilisez Windows 7, la dernière version d'Internet Explorer que vous pouvez installer est Internet Explorer 11. Cependant, Internet Explorer 11 n'est plus pris en charge sur Windows 7. À la place, nous vous recommandons d'installer le nouveau Microsoft Edge. Dernière modifié: 2025-01-22 17:01

Logger Pro est un programme qui vous permet de collecter et d'analyser les données de Vernier LabQuest, LabPro, Go. Dernière modifié: 2025-01-22 17:01

2007 De même, qui a créé le virus Zeus ? Les membres de l'anneau avaient volé 70 millions de dollars. En 2013, Hamza Bendelladj, connu sous le nom de Bx1 en ligne, a été arrêté en Thaïlande et expulsé à Atlanta, Géorgie, États-Unis. Les premiers rapports disaient qu'il était le cerveau derrière Zeus .. Dernière modifié: 2025-01-22 17:01

Composez *136*6# et suivez les instructions pour convertir le temps d'antenne MTN Xtra Time en données. Appelez notre ligne libre-service gratuite au 181 et suivez les instructions vocales pour convertir votre temps d'antenne en forfaits. Visitez votre magasin MTN le plus proche pour convertir le temps d'antenne en forfaits. Dernière modifié: 2025-01-22 17:01

Partage d'écran - gratuit. Les forfaits WebEx Meetings vous permettent de partager l'écran avec les personnes de votre réunion afin que vous puissiez tous voir la même chose en même temps, et en parler ou y travailler ensemble. Dernière modifié: 2025-01-22 17:01

Dans l'ingénierie des systèmes et l'ingénierie des exigences, une exigence non fonctionnelle (NFR) est une exigence qui spécifie des critères pouvant être utilisés pour juger le fonctionnement d'un système, plutôt que des comportements spécifiques. Elles sont opposées aux exigences fonctionnelles qui définissent un comportement ou des fonctions spécifiques. Dernière modifié: 2025-01-22 17:01

Un cookie tiers est un cookie placé sur le disque dur d'un utilisateur par un site Web à partir d'un domaine autre que celui que l'utilisateur visite. Les cookies tiers sont souvent bloqués et supprimés via les paramètres du navigateur et les paramètres de sécurité tels que la politique de même origine; par défaut, Firefox bloque tous les cookies tiers. Dernière modifié: 2025-06-01 05:06

OS élémentaire. Probablement la plus belle distribution du monde. Monnaie Linux. Une option solide pour ceux qui découvrent Linux. Arch Linux. Arch Linux ou Antergos sont d'excellentes options Linux. Ubuntu. L'une des distributions les plus populaires pour de bonnes raisons. Queues. Une distribution pour les personnes soucieuses de leur vie privée. CentOS. Ubuntu Studio. ouvrirSUSE. Dernière modifié: 2025-01-22 17:01

Avec la sortie de la troisième génération Surface et Surface Pro, Microsoft a augmenté la taille de l'écran à 10,8 pouces (27 cm) et 12 pouces (30 cm) respectivement, chacun avec un rapport hauteur/largeur 3:2, conçu pour une utilisation confortable en orientation portrait. Dernière modifié: 2025-06-01 05:06

Vous commencerez par des méthodes très simples telles que la question « quel est votre modèle de menace ? » et remue-méninges sur les menaces. Ceux-ci peuvent travailler pour un expert en sécurité, et ils peuvent travailler pour vous. À partir de là, vous découvrirez trois stratégies de modélisation des menaces : se concentrer sur les actifs, se concentrer sur les attaquants et se concentrer sur les logiciels. Dernière modifié: 2025-01-22 17:01

IntelliJ IDEA a été conçu comme un IDE Java, mais il peut être étendu à l'aide de plugins pour prendre en charge le développement avec presque tous les langages populaires. Pour certains de ces langages de programmation, JetBrains fournit des IDE séparés, basés sur la plate-forme IntelliJ et n'incluant que des fonctionnalités spécifiques au langage. Dernière modifié: 2025-06-01 05:06