Installation de Jet Reports (étape par étape) Après avoir téléchargé le kit d'installation (à partir du site Jet Global Download), cliquez avec le bouton droit sur le fichier téléchargé et sélectionnez Extraire tout. Accédez au dossier Jet Reports et ouvrezJetSetup.exe. Vous voudrez d'abord choisir le type de gestion des utilisateurs que votre organisation utilise. Dernière modifié: 2025-01-22 17:01

Ils étaient tous les deux très utiles mais je pense qu'ils ont des objectifs tout à fait différents : Pimsleur est d'acquérir rapidement des compétences de base en conversation, Rosetta Stone est d'aborder une langue et de comprendre sa structure par l'exemple. La méthode Pimsleur est axée sur la conversation, c'est-à-dire écouter, comprendre et répondre à des phrases simples. Dernière modifié: 2025-01-22 17:01

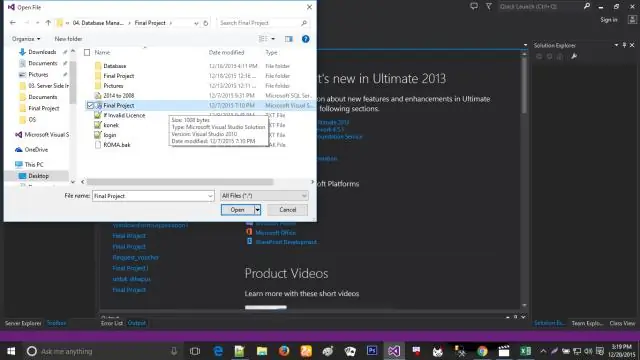

Visual Studio Shell permet aux partenaires Visual Studio de créer des outils et des applications sur l'IDE Visual Studio. Visual Studio Shell est disponible pour Visual Studio 2015, Visual Studio 2013, Visual Studio 2012 et Visual Studio 2010. Dernière modifié: 2025-01-22 17:01

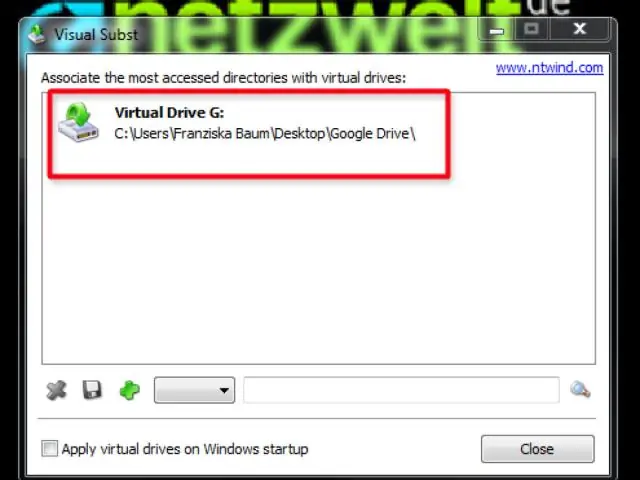

Lancé le 24 avril 2012, Google Drive permet aux utilisateurs de stocker des fichiers sur leurs serveurs, de synchroniser des fichiers sur plusieurs appareils et de partager des fichiers. En plus d'un site Web, GoogleDrive propose des applications avec des capacités hors ligne pour les ordinateurs Windows et macOS, et les smartphones et tablettes Android et iOS. Dernière modifié: 2025-01-22 17:01

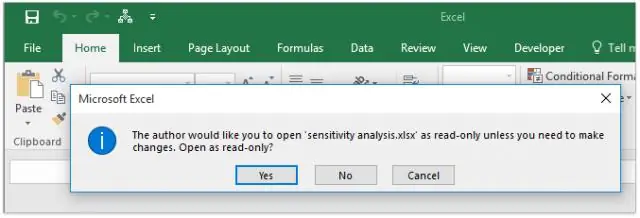

Des problèmes de blocage, de blocage ou de non-réponse d'Excel peuvent survenir pour une ou plusieurs des raisons suivantes : Ce problème peut se produire si vous n'avez pas installé les dernières mises à jour. Un complément précédemment installé peut interférer avec Excel. Vous devrez peut-être réparer vos programmes Office 2010. Dernière modifié: 2025-01-22 17:01

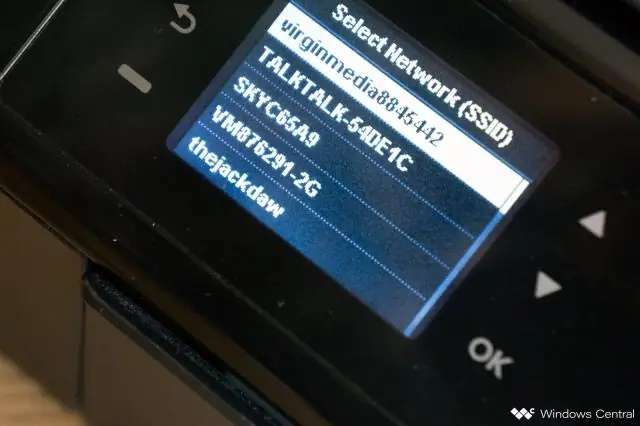

Choisissez Démarrer → Panneau de configuration → Imprimante (sous la catégorie Matériel et audio); dans la fenêtre qui apparaît, cliquez sur Ajouter une imprimante. Dans l'Assistant Ajout d'imprimante, cliquez sur l'option Ajouter une imprimante locale. L'assistant d'ajout d'imprimante. Dans la boîte de dialogue de l'assistant qui s'affiche, sélectionnez le port spécifique de Windows Vista à utiliser pour l'imprimante. Dernière modifié: 2025-01-22 17:01

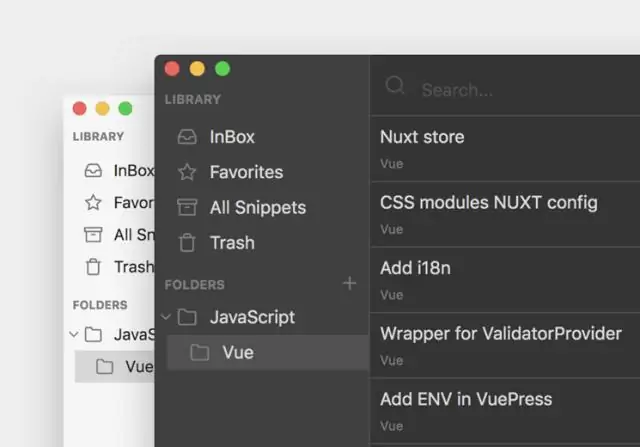

Les extraits de code sont accessibles des manières générales suivantes : Dans la barre de menus, choisissez Edition > IntelliSense > Insérer un extrait. À partir du menu contextuel ou du clic droit de l'éditeur de code, choisissez Snippet > Insérer un extrait. Depuis le clavier, appuyez sur Ctrl+K, Ctrl+X. Dernière modifié: 2025-01-22 17:01

Une fois que votre compte iRobot Home est lié avec succès, vous pouvez utiliser Google Home pour parler au robot, dites simplement « Ok Google, dites à Roomba de commencer le nettoyage ». Nommer votre robot autrement que « Roomba » ou « Braava » permet de garantir que les commandes avec l’appareil Google Assistant se dérouleront sans problème. Dernière modifié: 2025-01-22 17:01

Vous pouvez exécuter Jest directement à partir de la CLI (s'il est disponible dans le monde entier dans votre PATH, par exemple par fil global add jest ou npm install jest --global) avec une variété d'options utiles. Si vous souhaitez en savoir plus sur l'exécution de jest via la ligne de commande, consultez la page Jest CLI Options. Dernière modifié: 2025-01-22 17:01

Une représentation structurelle d'une phrase sous la forme d'un arbre inversé, avec chaque nœud de l'arbre étiqueté selon le constituant phrastique qu'il représente. Dernière modifié: 2025-01-22 17:01

La projection de contenu vous permet d'insérer un shadow DOM dans votre composant. Pour faire simple, si vous souhaitez insérer des éléments HTML ou d'autres composants dans un composant, vous le faites en utilisant le concept de projection de contenu. Dans Angular, vous réalisez une projection de contenu en utilisant. Dernière modifié: 2025-01-22 17:01

Les plus courants sont les câbles Ethernet CAT5/CAT5e reliant un ordinateur à un concentrateur de réseau, un commutateur ou un routeur à proximité, un commutateur à un routeur, etc. Les câbles de raccordement Ethernet sont utiles pour ceux qui construisent des réseaux informatiques domestiques. Un câble croisé est un type spécifique de câble de raccordement Ethernet utilisé pour connecter deux ordinateurs entre eux. Dernière modifié: 2025-01-22 17:01

Tout d'abord, vous devez télécharger et installer l'application NordVPN sur votre appareil Android. Appuyez sur le Play Store. Entrez NordVPN dans la barre de recherche et sélectionnez l'application NordVPN. Lorsque l'application est installée, appuyez sur pour l'ouvrir. Vous verrez le menu principal de l'application. Dernière modifié: 2025-01-22 17:01

Comment activer le mode Réserve d'énergie sur votre AppleWatch Assurez-vous que votre Apple Watch affiche un cadran. Balayez vers le haut depuis le bas de l'écran pour activer le Control Center. Appuyez sur la lecture du pourcentage de batterie. Appuyez sur le bouton Réserve de marche. Appuyez sur Continuer. Dernière modifié: 2025-01-22 17:01

Pour OpenOffice.org 3.2 et 3.3, ouvrez un document texte. Comment désactiver la complétion automatique des mots ? Ouvrez un document texte. Dans les menus déroulants, sélectionnez Outils > Options de correction automatique. Sélectionnez l'onglet Achèvement des mots. Décochez la case à gauche de « Activer la complétion de mots ». Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Eh bien, les erreurs logiques sont mauvaises parce que ce sont des erreurs de raisonnement. Lorsque vous essayez de découvrir la vérité, vous voulez éviter complètement la mauvaise logique, et les erreurs logiques sont de la mauvaise logique. Par exemple, vous connaissez peut-être le sophisme ad hominem. Eh bien, les erreurs logiques sont mauvaises parce que ce sont des erreurs de raisonnement. Dernière modifié: 2025-01-22 17:01

AWS Multi-Factor Authentication (MFA) est une bonne pratique simple qui ajoute une couche de protection supplémentaire en plus de votre nom d'utilisateur et de votre mot de passe. Vous pouvez activer MFA pour votre compte AWS et pour les utilisateurs IAM individuels que vous avez créés sous votre compte. MFA peut également être utilisé pour contrôler l'accès aux API de service AWS. Dernière modifié: 2025-01-22 17:01

Le sélecteur de date est lié à un champ de saisie de formulaire standard. Concentrez-vous sur l'entrée (cliquez ou utilisez la touche de tabulation) pour ouvrir un calendrier interactif dans une petite superposition. Choisissez une date, cliquez ailleurs sur la page (flouez l'entrée) ou appuyez sur la touche Échap pour fermer. Si une date est choisie, le retour est affiché comme valeur de l'entrée. Dernière modifié: 2025-01-22 17:01

Créer une base de données sans utiliser de modèle Sous l'onglet Fichier, cliquez sur Nouveau, puis sur BlankDatabase. Tapez un nom de fichier dans la zone Nom de fichier. Cliquez sur Créer. Commencez à taper pour ajouter des données, ou vous pouvez coller des données d'une autre source, comme décrit dans la section Copier des données d'une autre source dans une table Access. Dernière modifié: 2025-01-22 17:01

10 avantages des équipes virtuelles Coûts de bureau réduits. C'est une évidence, mais avez-vous réalisé à quel point les coûts d'un bureau peuvent s'additionner ? Une plus grande disponibilité des talents. Rétention des employés. Réduction des frais de personnel. Moins de réunions inutiles. Temps de trajet réduit. Productivité accrue. Accédez à plusieurs marchés. Dernière modifié: 2025-01-22 17:01

Microsoft Visual Studio est un environnement de développement intégré (IDE) de Microsoft. Les langages intégrés incluent C, C++, C++/CLI, Visual Basic.NET, C#,F#, JavaScript, TypeScript, XML, XSLT, HTML et CSS. Dernière modifié: 2025-01-22 17:01

Un caractère générique ne peut avoir qu'une seule limite, tandis qu'un paramètre de type peut avoir plusieurs limites. Un caractère générique peut avoir une limite inférieure ou supérieure, alors qu'il n'existe pas de limite inférieure pour un paramètre de type. Dernière modifié: 2025-01-22 17:01

Sur votre bureau Mac, déplacez le curseur vers le panneau supérieur gauche > Aller > Ordinateur > Macintosh HD > Utilisateurs > (Votre nom d'utilisateur) > Images. Vous trouverez ici la bibliothèque de photomaton. Faites un clic droit dessus> Afficher le contenu du paquet> Images, dans ce dossier, vous pouvez trouver vos images ou vidéos. Dernière modifié: 2025-01-22 17:01

Cette forme avancée d'engin électrique (ee). Les sujets de la branche ee et eee sont d'env. même sujet mais certains sont différents. Mais maintenant, l'ordonnance de la Cour suprême, eee est équivalente à ee mais dans certains états, il y a beaucoup de problèmes entre elle. Dernière modifié: 2025-01-22 17:01

Pour éviter des frais inutiles : Comprenez quels services et ressources sont couverts par l'offre gratuite d'AWS. Surveillez l'utilisation de l'offre gratuite avec AWS Budgets. Surveillez les coûts dans la console de facturation et de gestion des coûts. Assurez-vous que votre configuration prévue relève de l'offre FreeTier. Dernière modifié: 2025-01-22 17:01

L'indicateur Xmx spécifie le pool d'allocation de mémoire maximal pour une machine virtuelle Java (JVM), tandis que Xms spécifie le pool d'allocation de mémoire initial. Cela signifie que votre JVM sera démarrée avec une quantité de mémoire Xms et pourra utiliser une quantité de mémoire maximale de Xmx. Dernière modifié: 2025-01-22 17:01

Pour installer ou mettre à niveau un cluster de basculement SQL Server, vous devez exécuter le programme d'installation sur chaque nœud du cluster de basculement. Nœuds sur différents sous-réseaux - La dépendance des ressources d'adresses IP est définie sur OR et cette configuration est appelée configuration de cluster de basculement multi-sous-réseaux SQL Server. Dernière modifié: 2025-01-22 17:01

Bootstrap 4 Utilisez d-flex justifier-content-center sur votre colonne div. Cela centrera tout à l'intérieur de cette colonne. Si vous avez du texte à l'intérieur de la colonne et que vous souhaitez aligner tout cela au centre. Ajoutez simplement text-center à la même classe. Dernière modifié: 2025-01-22 17:01

Avec SQL Server 2000, la fonctionnalité des vues SQL Server a été étendue pour offrir des avantages en termes de performances du système. Il est possible de créer un index cluster unique sur une vue, ainsi que des index non cluster, pour améliorer les performances d'accès aux données sur les requêtes les plus complexes. Dernière modifié: 2025-01-22 17:01

Le Cadre de gestion des risques (CGR) est le « cadre commun de sécurité de l'information » pour le gouvernement fédéral et ses entrepreneurs. Les objectifs déclarés de RMF sont : Améliorer la sécurité de l'information. Pour renforcer les processus de gestion des risques. Dernière modifié: 2025-01-22 17:01

En un mot. Utilisez la phrase en quelques mots lorsque vous voulez indiquer clairement que vous allez résumer quelque chose en quelques mots. Une autre façon de dire cela serait de « faire une longue histoire courte ». Dernière modifié: 2025-01-22 17:01

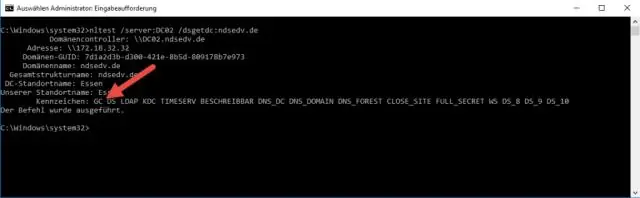

Après vous être connecté à DC, ouvrez la console Sites et services Active Directory. Développez le conteneur Sites jusqu'à ce que vous trouviez le contrôleur de domaine que vous souhaitez vérifier. Cliquez avec le bouton droit sur Paramètres NTDS, puis cliquez sur Propriétés. Ici, dans l'onglet Général, cliquez sur Catalogue global pour activer le rôle ou décochez-le pour le désactiver. Dernière modifié: 2025-01-22 17:01

LAN, WAN, WLAN, MAN, SAN, PAN, EPN et VPN sont les types de réseau. Internet est un exemple de World Wide Web ou de réseau (WWW). Le World Wide Web est un ensemble de normes et de protocoles de programmes qui permettent de créer, d'afficher et de lier des fichiers multimédias et hypertextes sur Internet. Dernière modifié: 2025-01-22 17:01

Insérez Lorem Ispum Placeholder Text Type =lorem () dans votre document à l'endroit où vous souhaitez placer le texte factice. 2. Appuyez sur Entrée pour insérer le texte. Cela insérera cinq paragraphes du texte latin classique avec des longueurs de phrases différentes. Dernière modifié: 2025-01-22 17:01

Un idéal ou une ambition élevé est noble, important et admirable. C'était une banque qui a commencé avec de grandes idées et de nobles idéaux. Un bâtiment élevé ou une pièce est très élevé. Dernière modifié: 2025-01-22 17:01

Environ 3,5 billions de photos ont été prises depuis que Daguerre a capturé le boulevard du Temple il y a 174 ans. Le nombre mondial de photos augmente rapidement en raison de l'accessibilité des appareils photo numériques et des téléphones avec appareil photo. Aujourd'hui, plus de photos sont prises toutes les deux minutes que pendant les années 1800. Dernière modifié: 2025-01-22 17:01

Construire un artefact. TeamCity contient un référentiel d'artefacts de builds légers intégré. Les artefacts sont stockés soit sur le système de fichiers accessible par le serveur, soit sur un stockage externe. Les artefacts de build sont des fichiers produits par un build. Il s'agit généralement des packages de distribution, des fichiers WAR, des rapports, des fichiers journaux, etc. Dernière modifié: 2025-01-22 17:01

Pour améliorer vos compétences en analyse de données et simplifier vos décisions, exécutez ces cinq étapes dans votre processus d'analyse de données : Étape 1 : définissez vos questions. Étape 2 : Définir des priorités de mesure claires. Étape 3 : Collectez des données. Étape 4 : Analyser les données. Étape 5 : Interpréter les résultats. Dernière modifié: 2025-01-22 17:01

Vous pouvez stocker environ 500 heures de films sur un téraoctet. En supposant que chaque film dure environ 120 minutes, cela ferait environ 250 films. Je connais des gens qui ont autant de films dans leur bibliothèque, il est donc possible qu'ils puissent créer une base de données de films pour remplir cet espace. Dernière modifié: 2025-01-22 17:01

Cybercriminalité et cybersécurité.Publicités. Le crime qui implique et utilise des appareils informatiques et Internet est connu sous le nom de cybercriminalité. La cybercriminalité peut être commise contre un individu ou un groupe; il peut également être commis contre des organisations gouvernementales et privées. Dernière modifié: 2025-01-22 17:01