Bonne nouvelle - vous pouvez conserver votre adresse e-mail BT (www.bt.com) lorsque vous annulez BTbroadband. Pour ce faire, vous devrez vous inscrire à BTPremium Mail. Toutes les adresses e-mail supplémentaires liées à votre compte seront également transférées vers le nouveau service, vous ne perdrez donc rien. Dernière modifié: 2025-01-22 17:01

Désigner, dénominer (verbe) attribuer un nom ou un titre à. Synonymes : déléguer, destiner, déléguer, assigner, indiquer, destiner, montrer, condamner, pointer, spécifier, nommer, avoir l'intention. Dernière modifié: 2025-01-22 17:01

Pour vous rafraîchir la mémoire sur les notifications, jetez un œil ici. Étape 1 : La demande de signature de certificat. Étape 2 : créez un identifiant d'application. Étape 3 : Configurez l'ID d'application pour les notifications push. Étape 4 : Enregistrez votre appareil. Étape 5 : Créez un profil d'approvisionnement pour le développement. Étape 6 : Configurer le projet. Dernière modifié: 2025-01-22 17:01

Comment réinitialiser ou modifier votre mot de passe de messagerie Roadrunner. Sélectionnez « Je connais mon mot de passe de messagerie et je souhaite le modifier ». Saisissez les détails de votre compte dans tous les champs de la page « Abonné en libre-service ». Cliquez sur « Se connecter ». Cliquez sur « Changer le mot de passe » à côté de votre e-mail. Tapez votre nouveau mot de passe deux fois. Cliquez sur Changer de mot de passe. Dernière modifié: 2025-01-22 17:01

Cloud Foundry propose une place de marché de services, à partir de laquelle les utilisateurs peuvent fournir des ressources réservées à la demande. Des exemples de ressources fournies par les services incluent des bases de données sur un serveur partagé ou dédié, ou des comptes sur une application SaaS. Considérez un service comme une usine qui fournit des instances de service. Dernière modifié: 2025-01-22 17:01

Le numéro de version d'Office 2010 SP2 est supérieur ou égal à 14.0. 7015.1000. Le numéro de version d'Office 2010 SP1 est supérieur ou égal à 14.0.6029.1000 mais inférieur à 14.0. Dernière modifié: 2025-01-22 17:01

Traitement de texte : Le traitement de texte fait référence au fait d'utiliser un ordinateur pour créer, modifier, enregistrer et imprimer des documents. Word Wrap: Word Wrap fait référence à la fonction d'un traitement de texte qui forcera automatiquement le texte à une nouvelle ligne lorsque la marge de droite est atteinte lors de la frappe. Dernière modifié: 2025-01-22 17:01

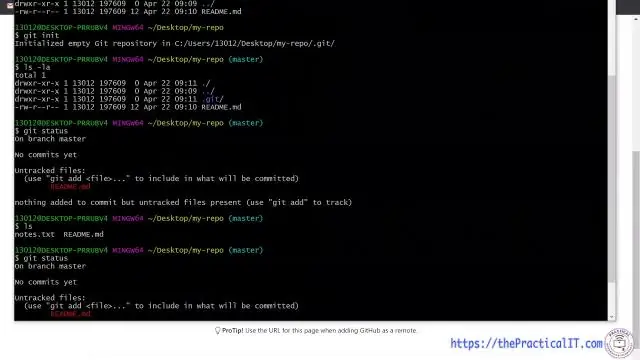

Démarrer un nouveau dépôt git Créez un répertoire pour contenir le projet. Allez dans le nouveau répertoire. Tapez git init. Écrivez du code. Tapez git add pour ajouter les fichiers (voir la page d'utilisation typique). Tapez git commit. Dernière modifié: 2025-01-22 17:01

TL;DR : "lvalue" signifie soit "expression qui peut être placée à gauche de l'opérateur d'affectation", soit signifie "expression qui a une adresse mémoire". « rvalue » est défini comme « toutes les autres expressions ». Dernière modifié: 2025-01-22 17:01

Un contrat clé en main est un type de contrat ou d'accord entre des organisations pétrolières et gazières et des entrepreneurs qui stipule que lorsque le travail est attribué à un entrepreneur particulier sur la base du processus d'appel d'offres, cet entrepreneur doit remplir toutes les exigences du projet, le mettre en service et remettre le projet dans un. Dernière modifié: 2025-01-22 17:01

Pour répondre à votre question précédente : oui, Turnitin peut détecter définitivement le copier-coller. Si votre article a un contenu copié d'ailleurs qui n'a pas été correctement référencé, Turnitin le trouvera. Turnitin peut détecter les livres publiés aussi vite que vous pouvez dire "plagiat". Dernière modifié: 2025-01-22 17:01

C'est maintenant le Black Friday, et même un peu d'économies sur ce smartphone à 700 $ est une bonne chose. eBay répond à l'appel et propose l'iPhone 11 de base à 699,99 $ avec 64 Go de stockage disponible pour 694 $ avec la livraison gratuite. Et oui, ce sont des modèles débloqués, disponibles en blanc, noir, vert, jaune, violet et rouge. Dernière modifié: 2025-01-22 17:01

Exemple Java JButton import javax.swing.*; public class ButtonExample {public static void main(String[] args) {JFrame f=new JFrame('Button Example'); JButton b=nouveau JButton('Cliquez ici'); b.setBounds (50,100,95,30); f.ajouter(b); f.setSize(400,400);. Dernière modifié: 2025-01-22 17:01

ITIL v3 a 26 processus qui ont été séparés en cinq domaines de processus : stratégie de service, conception de service, transition de service, opérations de service, amélioration continue du service. Le processus est une séquence d'activités qui a des entrées, des déclencheurs, des sorties et fournit des résultats spécifiques au client. Dernière modifié: 2025-01-22 17:01

Ajouter une clé Fire TV ou Chromecast à un RokuTV est facile. Vous pouvez ajouter à peu près tout ce qui a un port HDMI au téléviseur et lui donner un logo distinctif. Dernière modifié: 2025-01-22 17:01

Zuul est un service de périphérie qui transmet les demandes à plusieurs services de support. Il fournit une « porte d'entrée » unifiée à votre système, ce qui permet à un navigateur, une application mobile ou une autre interface utilisateur de consommer des services de plusieurs hôtes sans gérer le partage des ressources d'origine croisée (CORS) et l'authentification pour chacun. Dernière modifié: 2025-01-22 17:01

7 réponses. Cliquez sur le bouton Démarrer > Tapez "Souris". Allez maintenant dans l'onglet du pointeur, cliquez sur la flèche sous "Schémas" et appliquez "Windows Aero (Schéma système)". Enfin décochez la case devant 'autoriser les thèmes à changer le pointeur de la souris. Dernière modifié: 2025-01-22 17:01

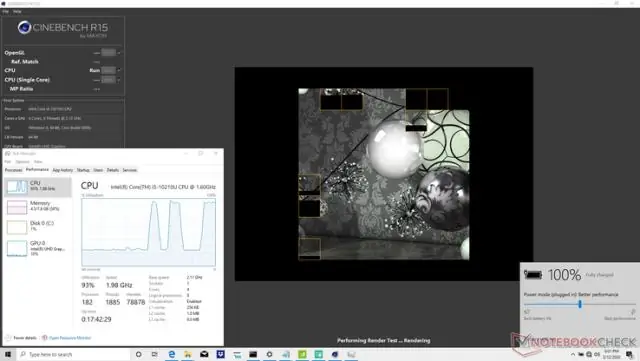

Comment l'utilisation totale du processeur est-elle calculée pour un moniteur de serveur Linux ? L'utilisation du processeur est calculée à l'aide de la commande 'top'. Utilisation du processeur = 100 - temps d'inactivité. valeur au repos = 93,1. Utilisation du processeur = (100 - 93,1) = 6,9 % Si le serveur est une instance AWS, l'utilisation du processeur est calculée à l'aide de la formule :. Dernière modifié: 2025-01-22 17:01

Un flash intégré à l'appareil photo, également connu sous le nom de « speedlight » ou « speedlite », est un accessoire indispensable pour de nombreux photographes; il fournit une lumière supplémentaire lorsque les conditions deviennent trop sombres pour tenir confortablement votre appareil photo, vous permet d'obtenir des expositions plus équilibrées à la lumière du jour, permet de geler les mouvements rapides. Dernière modifié: 2025-01-22 17:01

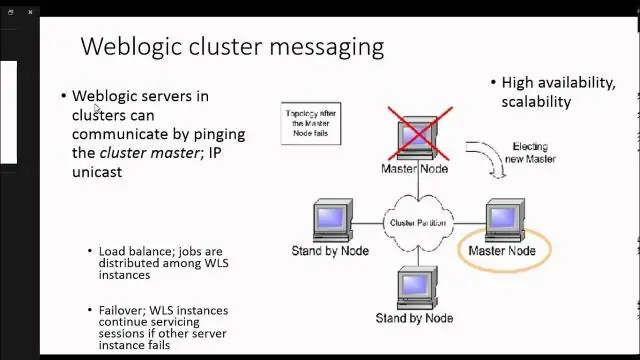

Procédure Ouvrez la console du serveur WebLogic. Accédez à Services > Sources de données et sélectionnez la source de données dont vous souhaitez modifier la taille du pool. Accédez à Configuration > pool de connexions. Remplacez la capacité maximale par le nombre requis pour votre environnement. Dernière modifié: 2025-01-22 17:01

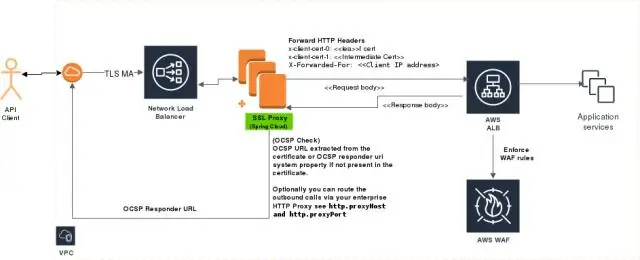

Vous ne pouvez avoir qu'une seule passerelle Internet par VPC. Testez et vous verrez. Vous pouvez cependant disposer de 5 passerelles Internet par RÉGION. Si vous testez cela dans la section AWS VPC, vous verrez que vous pouvez créer plusieurs IGW, mais vous ne pouvez l'ASSOCIER qu'à un seul VPC. Dernière modifié: 2025-01-22 17:01

Partage d'une base de données SQL Server. Le partitionnement, à la base, consiste à diviser une seule et grande base de données en plusieurs plus petites et autonomes. Cela est généralement fait par des entreprises qui ont besoin de diviser logiquement les données, par exemple un fournisseur SaaS qui sépare les données des clients. Dernière modifié: 2025-01-22 17:01

Comprendre les méthodes d'authentification. L'authentification est un processus d'identification d'un utilisateur à l'aide d'un nom d'utilisateur et d'un mot de passe valides. Authentification 802.1X : 802.1X est une méthode d'authentification de l'identité d'un utilisateur avant de fournir un accès réseau à l'utilisateur. Dernière modifié: 2025-01-22 17:01

Fermer la connexion Sequelize gardera la connexion ouverte par défaut et utilisera la même connexion pour toutes les requêtes. Si vous devez fermer la connexion, appelez sequelize. close() (qui est asynchrone et renvoie une promesse). Dernière modifié: 2025-01-22 17:01

10 millisecondes. Dernière modifié: 2025-01-22 17:01

Pour ce faire : appuyez sur. en haut de l'écran (cela peut être à la place un champ de texte). Saisissez un auteur, un titre ou un mot-clé dans le champ de recherche. Sélectionnez un livre en appuyant dessus. Appuyez sur ÉCHANTILLON GRATUIT pour télécharger un échantillon du livre, ou appuyez sur le prix du livre pour acheter le livre. Confirmez l'achat et entrez les détails de paiement requis. Dernière modifié: 2025-01-22 17:01

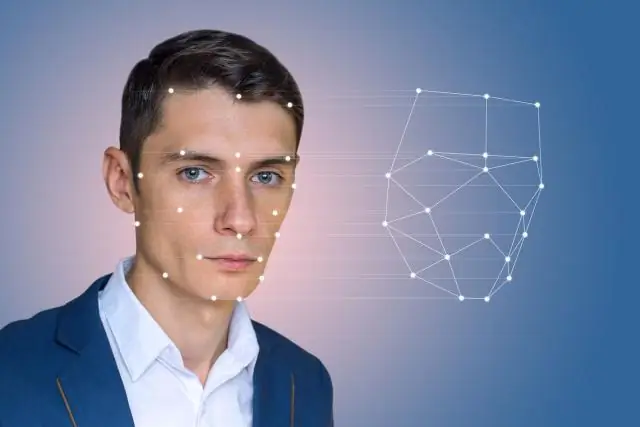

La reconnaissance faciale peut être dangereuse. Dans la pratique, nous voyons que cela peut être piraté ou usurpé, les bases de données peuvent être violées ou vendues, et parfois ce n'est tout simplement pas efficace; en tant que tel, nous devrions restreindre la reconnaissance faciale à des cas d'utilisation viables tels que la sécurité des aéroports et des frontières. Dernière modifié: 2025-01-22 17:01

Activer ou désactiver l'enregistrement des appels à la demande Accédez à Système téléphonique > Enregistrement automatique des appels de la réceptionniste. La fonction d'enregistrement des appels à la demande est activée par défaut. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône d'engrenage en haut à droite de votre Todoist et sélectionnez Afficher le journal d'activité. Lors de l'affichage du journal d'activité, cliquez sur Toutes les actions. Ensuite, sélectionnez Tâches terminées. Dernière modifié: 2025-01-22 17:01

Vous pouvez avoir un alias par compte AWS. Q : À quels sites AWS les utilisateurs IAM peuvent-ils accéder ? Les utilisateurs IAM peuvent se connecter aux sites AWS suivants : AWS Management Console. Dernière modifié: 2025-01-22 17:01

L'interface EventSource est l'interface du contenu Web vers les événements envoyés par le serveur. Contrairement aux WebSockets, les événements envoyés par le serveur sont unidirectionnels; c'est-à-dire que les messages de données sont livrés dans une seule direction, du serveur au client (comme le navigateur Web d'un utilisateur). Dernière modifié: 2025-01-22 17:01

Connexion et configuration de votre BT Hub Connect. Branchez le câble haut débit (extrémités grises) dans votre Hub et l'autre extrémité dans votre prise téléphonique principale. Branchez. Faites glisser les deux parties de la prise d'alimentation du Hub ensemble jusqu'à ce qu'elles s'enclenchent. Positionnez votre Hub. Activez le Hub. Connectez vos appareils. Connexion de votre disque Wi-Fi. Relier. Brancher. Dernière modifié: 2025-01-22 17:01

La théorie du cadre relationnel (RFT) est une théorie comportementale du langage humain. Il est enraciné dans le contextualisme fonctionnel et axé sur la prédiction et l'influence du comportement verbal avec précision, portée et profondeur. Dernière modifié: 2025-01-22 17:01

Il n'y a pas d'application WhatsApp officielle disponible pour l'iPad, mais il existe une solution de contournement. Voici comment installer et utiliser WhatsApp sur un iPad. WhatsApp est une application incroyablement populaire pour iPhone, connectant chaque jour plus d'un milliard de membres actifs dans le monde. Il n'y en a pas pour l'iPad ou l'iPod touch. Dernière modifié: 2025-01-22 17:01

« La copie sur écriture trouve sa principale utilisation dans les systèmes d'exploitation à mémoire virtuelle; lorsqu'un processus crée une copie de lui-même, les pages en mémoire qui pourraient être modifiées par le processus ou sa copie sont marquées copie sur écriture. Dernière modifié: 2025-01-22 17:01

Le type de données DATE stocke les informations de date et d'heure. Bien que les informations de date et d'heure puissent être représentées dans les types de données caractère et nombre, le type de données DATE a des propriétés associées spéciales. Pour chaque valeur DATE, Oracle stocke les informations suivantes : siècle, année, mois, date, heure, minute et seconde. Dernière modifié: 2025-01-22 17:01

Si votre TracFone est volé ou perdu, veuillez contacter notre centre de service à la clientèle au 1-800-867-7183 pour parler à un représentant qui peut vous aider. Dernière modifié: 2025-01-22 17:01

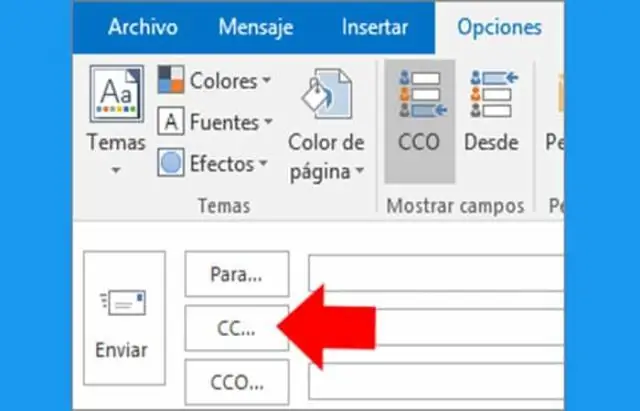

Cliquez sur « Composer » dans votre compte Gmail. Cliquez sur « AjouterCci » sous le champ « À » pour insérer un champ Cci à cet emplacement. Saisissez les adresses e-mail de vos destinataires dans le champ Cci. Saisissez un objet, saisissez le corps du message, puis cliquez sur « Envoyer ». Dernière modifié: 2025-01-22 17:01

Navigateur Opera pour Android. Téléchargez notre navigateur rapide, sûr et sécurisé pour vos appareils Android. Il bloque les publicités intrusives et les boîtes de dialogue de cookies de confidentialité et vous tient au courant des dernières nouvelles personnalisées. Dernière modifié: 2025-01-22 17:01

OSPF prend en charge/fournit/avantages – Les protocoles routés IPv4 et IPv6. Équilibrage de charge avec des itinéraires à coût égal pour la même destination. VLSM et résumé d'itinéraire. Nombre de sauts illimité. Déclenchez des mises à jour pour une convergence rapide. Une topologie sans boucle utilisant l'algorithme SPF. Fonctionne sur la plupart des routeurs. Protocole sans classe. Dernière modifié: 2025-06-01 05:06