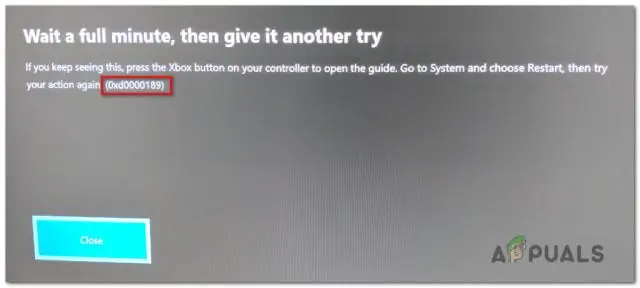

Erreur dll. Restaurer la base du noyau. Analysez tout votre ordinateur à la recherche de virus et autres logiciels malveillants. Exécutez la commande sfc/scannow pour remplacer une copie manquante ou corrompue de la base du noyau. Utilisez la restauration du système pour annuler les modifications récentes du système. Mettez à jour les pilotes pour les périphériques matériels qui pourraient être liés à la base du noyau. Dernière modifié: 2025-01-22 17:01

Dell UltraSharp UP3218K. Sa taille et sa résolution énormes en font le moniteur professionnel ultime. Asus Designo Curve MX38VC. Toute la terre entière. BenQ PD3200U. Un grand écran 4K pour votre bureau. Philips Brilliance 499P9H. Un moniteur de productivité incroyablement large. Asus MB169B Plus. Portatif et polyvalent. BenQ GW2270H. Acer V276HL. LG 25UM58-P. Dernière modifié: 2025-01-22 17:01

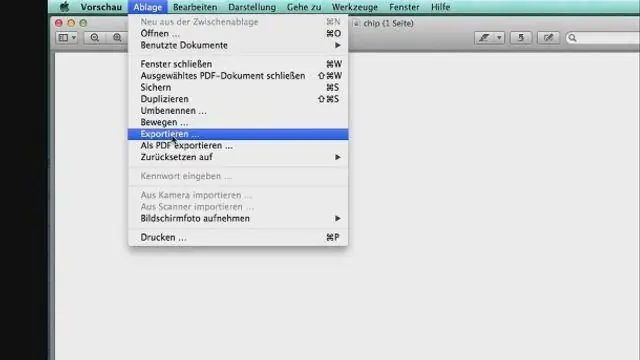

Depuis le navigateur Safari, allez dans le menu "Safari" et choisissez "Préférences" Dans l'onglet "Général", recherchez la section "File DownloadLocation", puis cliquez sur le menu déroulant Téléchargements et choisissez "Téléchargements". Dernière modifié: 2025-01-22 17:01

Sélectionnez « Afficher les périphériques et imprimantes » pour ouvrir la liste « Périphériques et imprimantes ». Cliquez avec le bouton droit sur votre imprimante pour voir une liste d'options. Pour afficher la file d'attente d'impression, sélectionnez « Voir ce qui est en cours d'impression ». Pour vérifier l'état général de l'imprimante, sélectionnez « Propriétés » et pour déterminer si quelque chose ne va pas avec l'imprimante, sélectionnez « Dépanner ». Dernière modifié: 2025-01-22 17:01

Pour faire de Photo Viewer le programme par défaut pour l'ouverture de JPEG et de toutes sortes d'images sur votre ordinateur. Ouvrez simplement l'application Paramètres, puis sélectionnez Système > Applications par défaut > Visionneuse de photos > Photos. Enfin, sélectionnez Windows Photo Viewer dans la liste et à partir de là, tout devrait fonctionner comme prévu. Dernière modifié: 2025-01-22 17:01

Acceptation et signature des certificats SSL Dans le menu principal, effectuez l'une des opérations suivantes : Cliquez sur Outils > Gestionnaire de certificats. Cliquez sur Importer. La boîte de dialogue Importer un certificat s'affiche. Accédez au dossier qui contient le fichier de certificat du client et sélectionnez le fichier. Cliquez sur Ouvrir. Le certificat est ajouté à la base de données Trusted Certificates. Dernière modifié: 2025-01-22 17:01

A 3: En ce qui concerne la fiabilité d'Internet, les caméras de sécurité câblées seraient beaucoup plus fiables que le type sans fil. Si vous installez les caméras de sécurité sans fil dans un endroit avec un signal WiFi puissant, ce type de caméras de sécurité peut vous offrir une connexion Internet fiable. Dernière modifié: 2025-06-01 05:06

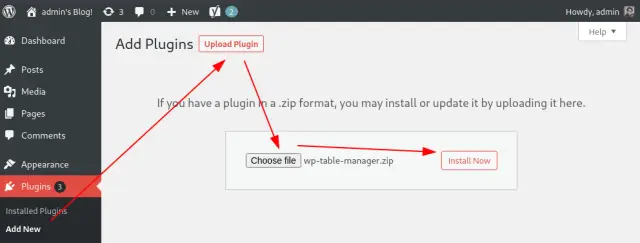

Importer un fichier de données XML en tant que table XML Cliquez sur Développeur > Importer. Dans la boîte de dialogue Importer XML, recherchez et sélectionnez le fichier de données XML (. Dans la boîte de dialogue Importer des données, effectuez l'une des opérations suivantes : Si le fichier de données XML ne fait pas référence à un schéma, Excel déduit le schéma du fichier XML fichier de données. Dernière modifié: 2025-01-22 17:01

Il existe de nombreuses raisons pour lesquelles votre connexion Internet peut sembler lente. Il peut s'agir d'un problème avec votre modem ou routeur, le signal Wi-Fi, la force du signal sur votre ligne câblée, les périphériques de votre réseau saturant votre bande passante ou même un serveur DNS lent. Ces étapes de dépannage vous aideront à identifier la cause. Dernière modifié: 2025-01-22 17:01

Sonomètre, appareil pour mesurer l'intensité du bruit, de la musique et d'autres sons. Un compteur typique se compose d'un microphone pour capter le son et le convertir en un signal électrique, suivi d'un circuit électronique pour fonctionner sur ce signal afin que les caractéristiques souhaitées puissent être mesurées. Dernière modifié: 2025-01-22 17:01

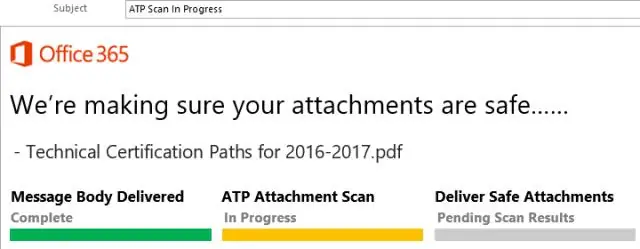

Lorsqu'un message contient une ou plusieurs pièces jointes, le message sera remis et ATP commencera à analyser les pièces jointes. (L'ouverture de la pièce jointe « Analyse ATP en cours » affiche un message expliquant que la pièce jointe qui vous a été envoyée est toujours en cours d'analyse.). Dernière modifié: 2025-01-22 17:01

Un facteur, un facteur, une postière, un facteur, un facteur, une postière ou un facteur (en anglais américain), parfois familièrement connu sous le nom de postie (en Australie, au Canada, en Nouvelle-Zélande et au Royaume-Uni), est un employé d'un bureau de poste ou service postal, qui livre le courrier et les colis postaux à domicile et. Dernière modifié: 2025-01-22 17:01

Un commutateur de transfert est un commutateur électrique qui commute une charge entre deux sources. Un commutateur de transfert automatique (ATS) est souvent installé là où se trouve un générateur de secours, de sorte que le générateur puisse fournir une alimentation électrique temporaire en cas de panne de la source d'alimentation. Dernière modifié: 2025-01-22 17:01

Une clause JOIN est utilisée pour combiner des lignes de deux ou plusieurs tables, en fonction d'une colonne liée entre elles. Notez que la colonne 'CustomerID' dans la table 'Orders' fait référence à 'CustomerID' dans la table 'Customers'. La relation entre les deux tables ci-dessus est la colonne 'CustomerID. Dernière modifié: 2025-01-22 17:01

Supprimer un certificat d'un keystore avec keytool Faites une copie de travail de votre keystore sur laquelle nous allons apporter des modifications. Identifiez l'alias problématique avec la commande suivante : keytool -list -v -keystore keystoreCopy. Supprimez l'alias du certificat : keytool -delete -alias aliasToRemove -keystore keystoreCopy. Dernière modifié: 2025-01-22 17:01

Comment formater ma clé USB (FAT32, exFAT, NTFS) ? Si aucune de vos vidéos ne dépasse 4 Go en taille de fichier, vous devez utiliser FAT32 car il s'agit du système de fichiers le plus compatible et fonctionne sur tous les téléviseurs intelligents. Cependant, si l'un de vos fichiers vidéo dépasse 4 Go, vous devrez utiliser soit exFAT, soit NTFS. Dernière modifié: 2025-01-22 17:01

Comment éclaircir une vidéo iPhone avant ou pendant l'enregistrement Ouvrez l'application Appareil photo et balayez vers la gauche pour basculer vers la vidéo. Appuyez sur l'écran pour qu'une boîte avec une icône en forme de soleil apparaisse. Maintenez votre doigt sur l'écran de l'iPhone et faites-le glisser vers le haut pour éclaircir la scène avant de commencer à enregistrer. Dernière modifié: 2025-01-22 17:01

Le Raspberry Pi a trouvé sa place sur le marché des amateurs de l'informatique, mais il est également très performant pour d'autres usages professionnels et personnels. Une consommation d'énergie extrêmement faible, un petit facteur de forme, pas de bruit, un stockage à l'état solide et d'autres fonctionnalités en font une solution attrayante pour un serveur petit et léger. Dernière modifié: 2025-01-22 17:01

Vous aurez besoin d'un minimum de 2 Go de RAM pour ProTools 10, mais 4 Go sont recommandés. Si vous utilisez Pro ToolsHD 10, vous aurez besoin d'un minimum de 4 Go de RAM, mais 8 Go sont recommandés (encore plus sera utile si vous souhaitez utiliser la nouvelle fonctionnalité de cache de disque étendu dans Pro Tools HD 10). Dernière modifié: 2025-01-22 17:01

1 Supprimer les applications iPhone 5/6/7/8/X (iOS 13 pris en charge) de HomeScreen Localisez l'application que vous souhaitez supprimer. appuyez et maintenez enfoncée l'application que vous souhaitez supprimer jusqu'à ce qu'elle commence à trembler. appuyez sur le « X » qui se trouve dans le coin supérieur gauche de l'application que vous souhaitez supprimer, puis appuyez sur le bouton Supprimer pour supprimer l'application. Dernière modifié: 2025-01-22 17:01

Microsoft Edge désormais disponible pour Mac Microsoft Edge est désormais disponible sur tous vos appareils et synchronise automatiquement vos mots de passe, favoris et paramètres. Dernière modifié: 2025-01-22 17:01

La pile est une structure de données LIFO (dernier entré, premier sorti) implémentée dans la zone RAM et est utilisée pour stocker des adresses et des données lorsque le microprocesseur se branche sur un sous-programme. Ensuite, l'adresse de retour utilisée pour être poussée sur cette pile. Ce sont le pointeur de pile, SP, et le compteur de programme, PC. Dernière modifié: 2025-01-22 17:01

Il n'y a pas de gmail.com.au, seulement agmail.com. Dernière modifié: 2025-06-01 05:06

Waterfall est une méthodologie de développement logiciel structurée, donc la plupart du temps, elle peut être assez rigide. Agile peut être considéré comme une collection de nombreux projets différents. Agile est une méthode assez flexible qui permet d'apporter des modifications aux exigences de développement du projet même si la planification initiale a été achevée. Dernière modifié: 2025-01-22 17:01

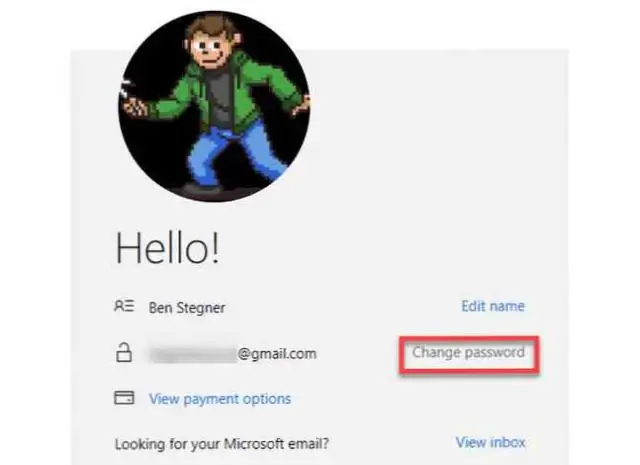

Sur Windows Phone, ouvrez l'application Paramètres dans la liste des applications, appuyez sur l'écran de verrouillage et appuyez sur le bouton de modification du mot de passe. Entrez votre mot de passe actuel, suivi de votre nouveau mot de passe, confirmez le nouveau mot de passe, puis appuyez sur Terminé pour enregistrer vos modifications. Dernière modifié: 2025-01-22 17:01

Les robots d'exploration Web sont principalement utilisés pour créer une copie de toutes les pages visitées pour un traitement ultérieur par un moteur de recherche, qui indexera les pages téléchargées pour fournir des recherches rapides. Les robots d'exploration peuvent également être utilisés pour automatiser les tâches de maintenance d'un site Web, telles que la vérification des liens ou la validation Code HTML. Dernière modifié: 2025-01-22 17:01

Ils doivent avoir une épaisseur comprise entre un minimum de 10 mm et un maximum de 15 mm. Une fois que l'enduit est ferme, il doit être ratissé ou gratté pour fournir une clé pour la couche suivante. couches finales Les couches finales sont normalement appliquées à la truelle avec une épaisseur maximale de 10 mm sur la sous-couche. Dernière modifié: 2025-01-22 17:01

Comment utiliser le chat vocal dans le nouveau Rust ? J'ai donc principalement joué à la première version de Rust à l'époque et je sais qu'il y avait une icône lorsque vous utilisiez le chat vocal en haut à droite et que vous appuyez et maintenez "V". Dernière modifié: 2025-01-22 17:01

Pour nettoyer votre iPad SmartCover/Smart Apple Keyboard, commencez par le retirer de l'iPad. Ensuite, utilisez votre chiffon non pelucheux légèrement humide. Essuyez l'avant de la Smart Cover/Case et l'intérieur avec un chiffon doux non pelucheux pour éliminer toute saleté. Dernière modifié: 2025-01-22 17:01

Dynamo Core est une collection de composants groupés qui se composent de l'interface graphique, du moteur de calcul, du langage de script DesignScript et des nœuds prêts à l'emploi qui ne sont pas spécifiques à un autre programme comme Revit. Dernière modifié: 2025-01-22 17:01

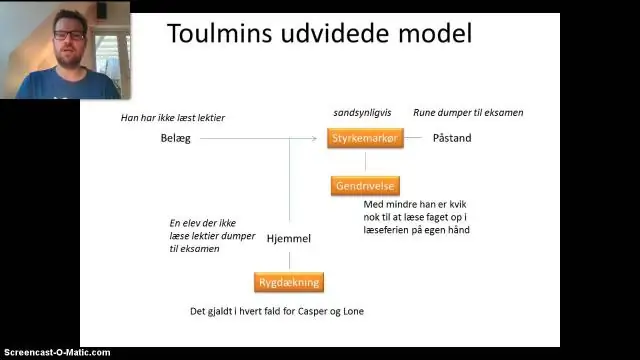

Le qualificatif (ou qualificatif modal) indique la force du saut entre les données et le mandat et peut limiter l'universalité de la revendication. Ils incluent des mots tels que « la plupart », « généralement », « toujours » ou « parfois ». Dernière modifié: 2025-01-22 17:01

Supprimer un thème Chrome Sur votre ordinateur, ouvrez Chrome. En haut à droite, cliquez sur Plus de paramètres. Sous "Apparence", cliquez sur Réinitialiser par défaut. Vous verrez à nouveau le thème classique de Google Chrome. Dernière modifié: 2025-01-22 17:01

Ouvrez la console Active Directory à partir de l'invite de commande La commande dsa. msc est également utilisé pour ouvrir Active Directory à partir de l'invite de commande. Dernière modifié: 2025-01-22 17:01

Le processus de communication est les étapes que nous prenons pour communiquer avec succès. Les composants du processus de communication comprennent un expéditeur, le codage d'un message, la sélection d'un canal de communication, la réception du message par le destinataire et le décodage du message. Dernière modifié: 2025-01-22 17:01

Les fonctions virtuelles ne peuvent pas être statiques et ne peuvent pas non plus être une fonction amie d'une autre classe. Ils sont toujours définis dans la classe de base et remplacés dans la classe dérivée. Il n'est pas obligatoire que la classe dérivée remplace (ou redéfinisse la fonction virtuelle), dans ce cas, la version de la classe de base de la fonction est utilisée. Dernière modifié: 2025-01-22 17:01

Les cinq nombres sont le minimum, la valeur du premier quartile (Q1), la médiane, la valeur du troisième quartile (Q3) et le maximum. La première chose que vous remarquerez peut-être à propos de cet ensemble de données est le nombre 27. C'est très différent du reste des données. C'est une valeur aberrante et doit être supprimée. Dernière modifié: 2025-01-22 17:01

Ramasse plus de poils d'animaux que les autres aspirateurs robots* Les robots des séries Roomba® e et i ramassent plus de poils d'animaux que les autres aspirateurs robotiques*. Nos robots sont assez intelligents pour le trouver et l'aspirer. Le système de filtration avancé capture 99% des allergènes de moisissures, de pollen, d'acariens, de chiens et de chats, pour garder les squames hors de votre vie. Dernière modifié: 2025-01-22 17:01

Du latin terribilis 'effrayant', de terrere 'remplir la peur', de la racine de la TARTE *tros- 'faire peur' trembler, avoir peur,'trišėti lituanien 'trembler, frissonner', Old ChurchSlavonic treso 'Je tremble', milieu. Dernière modifié: 2025-01-22 17:01

Quelle est la différence entre les technologies de l'information et l'informatique? Une carrière informatique implique l'installation, l'organisation et la maintenance de systèmes informatiques ainsi que la conception et l'exploitation de réseaux et de bases de données. L'informatique se concentre entièrement sur la programmation efficace d'ordinateurs à l'aide d'algorithmes mathématiques. Dernière modifié: 2025-01-22 17:01

Nike Training Club débarque sur l'AppleWatch. L'application Nike Training Club sur AppleWatch permet aux utilisateurs de se concentrer davantage sur leurs entraînements et moins sur leur téléphone. L'application Nike Training Club sur l'Apple Watch permet aux utilisateurs de se concentrer davantage sur leurs entraînements et moins sur leurs téléphones. Dernière modifié: 2025-01-22 17:01