Vérification du routeur EIGRP#show ip eigrp neighbors Affiche la table des voisins. Router#show ip eigrp interfaces 100 Affiche des informations sur les interfaces exécutant le processus 100. Router#show ip eigrp topology Affiche la table de topologie. ASTUCE La commande show ip eigrp topology vous indique où se trouvent vos successeurs possibles. Dernière modifié: 2025-01-22 17:01

Réponse. Lorsque vous éteignez un parasurtenseur - ou un suppresseur, comme certains les appellent - c'est pratiquement la même chose que de le débrancher; cela économisera une petite quantité d'énergie et est un peu plus sûr dans une tempête que d'avoir le parasurtenseur allumé. Dernière modifié: 2025-01-22 17:01

La fonction Hardware NAT est spécialement conçue pour les utilisateurs Gigabit qui connaissent un débit plus lent via les ports LAN de leur AmpliFi. Il n'est recommandé d'activer cette fonction que si vous rencontrez des vitesses 'câblées' plus lentes à l'arrière de l'unité AmpliFi. Lancez l'application AmpliFi. Dernière modifié: 2025-01-22 17:01

Triangles Triangle équilatéral (tous côtés égaux, tous angles égaux) Triangle isocèle (deux côtés égaux, deux angles égaux) Triangle scalène (pas de côtés égaux, pas d'angles égaux) 3 axes de symétrie 1 axe de symétrie Pas de axes de symétrie. Dernière modifié: 2025-01-22 17:01

Si vous voyez une lumière rouge clignoter au milieu de votre hoverboard lors de l'activation, cela signifie qu'il y a un problème avec votre hoverboard qui doit être réparé. Le voyant rouge clignotant qui indique les problèmes est le cercle, tandis que le voyant rouge clignotant qui indique une batterie faible a la forme d'une batterie. Dernière modifié: 2025-01-22 17:01

L'interrupteur unipolaire est appelé interrupteur unipolaire unidirectionnel. Il s'agit d'un commutateur qui fournit une connexion ou une déconnexion sécurisée sur deux terminaux. Il est couramment utilisé dans les applications marche/arrêt telles que les interrupteurs d'éclairage. Un interrupteur bipolaire est appelé interrupteur bipolaire unidirectionnel. Dernière modifié: 2025-01-22 17:01

Nous réparerons votre article dans les cinq jours ouvrables ou moins après l'avoir reçu, ou votre plan est gratuit. Service à domicile pour les gros articles. Si votre grand téléviseur, ordinateur de bureau ou appareil a besoin d'être réparé, nous enverrons un réparateur chez vous pour le réparer. Support client 24h/24 et 7j/7. Nous sommes là, peu importe quand vous avez besoin de nous. Couverture mondiale. Dernière modifié: 2025-01-22 17:01

Vitesse du CPU, complexité de la carte mère, présence de lecteurs CD/DVD/Bluray, tout cela impactera les temps de démarrage, mais vous le sentirez à peine. Le seul facteur notable est le système d'entrée/sortie (HDD ou SSD). Dernière modifié: 2025-01-22 17:01

Changer le mot de passe de votre routeur est une chose très importante à faire. En bref, si votre routeur utilise le mot de passe par défaut, votre ordinateur est vulnérable à une attaque où le routeur est reconfiguré. Plus précisément, l'option de configuration dangereuse est le serveur DNS. Dernière modifié: 2025-01-22 17:01

Kestrel est un serveur open source (code source disponible sur GitHub), basé sur des E/S asynchrones et piloté par événements, utilisé pour héberger des applications ASP.NET sur n'importe quelle plate-forme. Vous installez le serveur d'écoute sur un serveur Windows ou Linux et l'interface de ligne de commande sur votre ordinateur. Il a été lancé par Microsoft avec ASP.NET Core. Dernière modifié: 2025-01-22 17:01

Les bloqueurs d'écriture sont des dispositifs qui vous permettent de lire les informations sur le lecteur sans possibilité de modifier ou d'écrire accidentellement sur le contenu du lecteur. Lorsque vous utilisez DVR Examiner, nous vous demandons toujours de connecter le DVR à votre ordinateur de manière protégée en écriture. Dernière modifié: 2025-01-22 17:01

Pourquoi les ordinateurs utilisent-ils des nombres binaires ? Au lieu de cela, les ordinateurs représentent des nombres en utilisant le système de nombres de base le plus bas que nous utilisons, qui est deux. C'est le système de nombres binaires. Les ordinateurs utilisent des tensions et comme les tensions changent souvent, aucune tension spécifique n'est définie pour chaque nombre dans le système décimal. Dernière modifié: 2025-01-22 17:01

Injection de dépendances en C# L'injection de dépendances (DI) est un modèle de conception de logiciel. Cela nous permet de développer du code faiblement couplé. L'injection de dépendances réduit les dépendances codées en dur entre vos classes en injectant ces dépendances au moment de l'exécution au lieu du moment de la conception techniquement. Dernière modifié: 2025-01-22 17:01

Requin | Assistant Google. Connectez-vous à votre Shark ION ROBOT™ de n'importe où à l'aide de l'application Shark. Désormais, Shark fonctionne avec l'Assistant Google, vous offrant une commande vocale pour démarrer et arrêter le nettoyage, trouver votre robot, etc. Dernière modifié: 2025-01-22 17:01

Quelle est la principale différence entre une instance basée sur Amazon EBS et une instance basée sur un stockage d'instance ? Les instances basées sur Amazon EBS peuvent être arrêtées et redémarrées. Les instances basées sur le stockage d'instances peuvent être arrêtées et redémarrées. La mise à l'échelle automatique nécessite l'utilisation d'instances basées sur Amazon EBS. Dernière modifié: 2025-01-22 17:01

Ctésibius a vécu très probablement entre les années 285 et 222 av. Il a écrit le premier traité conservé jusqu'à nos jours sur la science de l'air comprimé et ses utilisations dans les pompes. Ceci, combiné à ses travaux sur l'élasticité de l'air - Pneumatica, lui a valu le titre de père de la pneumatique. Dernière modifié: 2025-01-22 17:01

Les entreprises doivent viser un délai de réponse standard de 1 heure, 15 minutes représentant un service de classe mondiale. Un temps de réponse d'une heure peut être suffisant pour la plupart des clients, mais 17 % souhaitent tout de même recevoir une réponse plus rapidement. Pour Facebook, ce sont les Millennials qui veulent la réponse la plus rapide. Dernière modifié: 2025-01-22 17:01

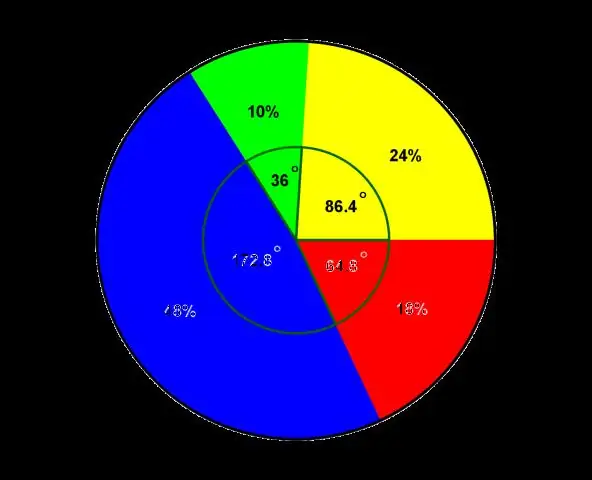

Termes de cet ensemble (8) Distribution des fréquences. Est une tabulation ou un regroupement de données en catégories appropriées indiquant le nombre d'observations dans chaque groupe ou catégorie. Limites de classe. Limite de classe inférieure. Limite de classe supérieure. Taille de la classe. Limites de classe. Notes de classe. Distribution de fréquence cumulée. Dernière modifié: 2025-01-22 17:01

Top 10 des logiciels de pare-feu SonicWall. Cisco. Avast. Surveilleur. Pare-feu Sophos XG. Comodo. Genévrier. Pare-feu gratuit ZoneAlarm. Dernière modifié: 2025-01-22 17:01

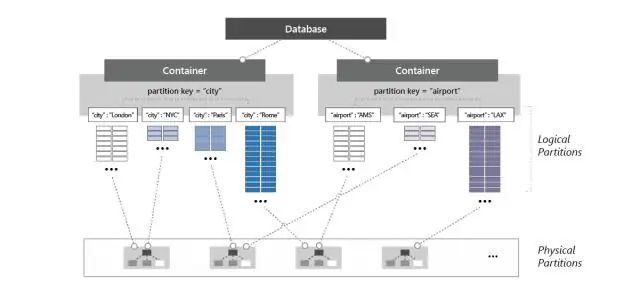

Le partitionnement est le processus de base de données où de très grandes tables sont divisées en plusieurs parties plus petites. En divisant une grande table en tables individuelles plus petites, les requêtes qui n'accèdent qu'à une fraction des données peuvent s'exécuter plus rapidement car il y a moins de données à analyser. Dernière modifié: 2025-01-22 17:01

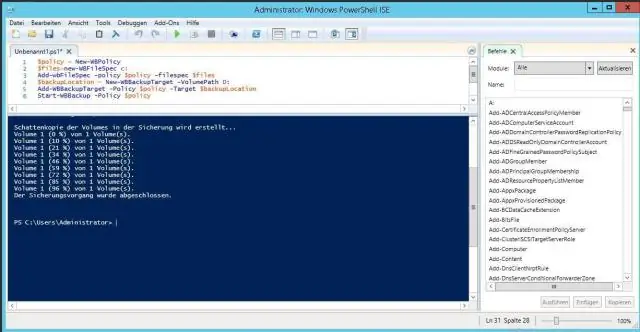

Les images système sont des sauvegardes complètes de tout ce qui se trouve sur le disque dur de votre PC ou sur une seule partition. Ils vous permettent de prendre un instantané de l'ensemble de votre disque, des fichiers système et de tout. Il y a parfois de bonnes raisons de le faire, mais elles ne devraient pas être votre stratégie de sauvegarde habituelle. Dernière modifié: 2025-01-22 17:01

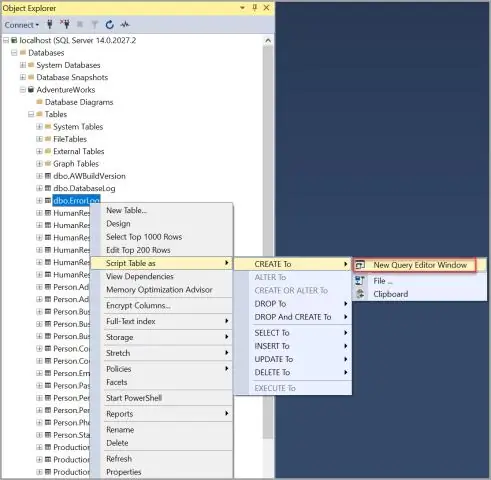

Filtrer les noms de table de la base de données Advance Steel dans SQL Server Management Studio Dans l'Explorateur d'objets, sélectionnez une base de données et développez son contenu. Sélectionnez la catégorie Tableaux. Dans la barre d'outils de l'Explorateur d'objets, cliquez sur (Filtre). La fenêtre Paramètres du filtre apparaît. Définissez les critères souhaités et cliquez sur OK pour enregistrer et quitter. Dernière modifié: 2025-01-22 17:01

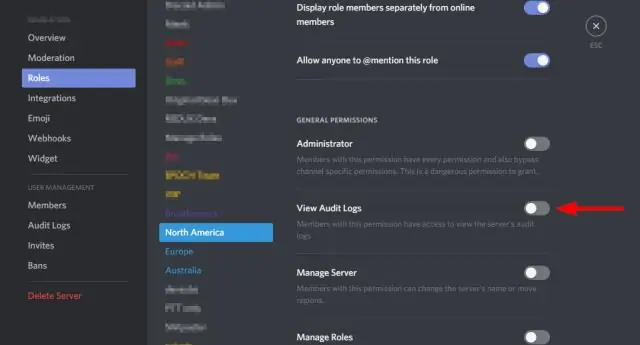

Les journaux d'audit, est un journal de qui fait quoi - montre quel mod/admin a kické, banni, modifié les autorisations, etc., quelles modifications ont été apportées à un utilisateur, quel utilisateur a mis à jour son nom, etc. voir et ne s'affiche pas sur mobile. Dernière modifié: 2025-01-22 17:01

La modification de l'heure sur un système numérique Panasonic KX-TD, KX-TDA ou KX-TDE peut être effectuée à partir de n'importe quel téléphone à écran. Entrez dans le mode de programmation en appuyant sur le bouton 'PROGRAM' puis deux fois sur le bouton 'STAR', suivi de 1, 2, 3, 4. Entrez le programme '000' et appuyez sur Enter. Appuyez deux fois sur le bouton 'SPEAKER', vous verrez l'heure. Dernière modifié: 2025-01-22 17:01

Le fichier de configuration de l'application réside généralement dans le même répertoire que votre application. Pour les applications Web, il est nommé Web. configuration. Dernière modifié: 2025-01-22 17:01

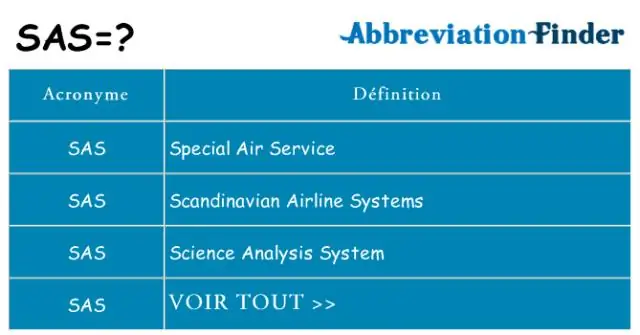

SAS (anciennement « Statistical Analysis System ») est une suite logicielle statistique développée par SAS Institute pour la gestion des données, l'analyse avancée, l'analyse multivariée, la veille économique, les enquêtes criminelles et l'analyse prédictive. Dernière modifié: 2025-06-01 05:06

Branchez l'extrémité microUSB sur le Pi Zero et branchez votre périphérique USB sur l'extrémité USB femelle standard. Pour une utilisation avec d'autres périphériques USB standard, il est recommandé d'utiliser un concentrateur USB alimenté. Les combos clavier et souris sans fil fonctionnent mieux car ils ont un dongle USB pour les deux appareils. Dernière modifié: 2025-01-22 17:01

Utilisez Visual Studio ou le. NET Core CLI pour un déploiement autonome (SCD). Sélectionnez Générer > Publier {Nom de l'application} dans la barre d'outils Visual Studio ou cliquez avec le bouton droit sur le projet dans l'Explorateur de solutions et sélectionnez Publier. Dernière modifié: 2025-01-22 17:01

Vide signifie qu'il n'y a pas de caractères dans le StringBuilder. null signifie qu'il n'y a aucun objet StringBuilder. Une variable n'est nulle que si elle a un type de référence (par exemple String, StringBuilder, Set, comme une règle : tous les types en majuscule) et qu'elle n'est pas encore initialisée ou a été explicitement définie sur null. Dernière modifié: 2025-01-22 17:01

La fonction Microsoft Access CLng convertit une valeur en un entier long. Dernière modifié: 2025-01-22 17:01

Une limite est un objet stéréotypé qui modélise une limite du système, généralement un écran d'interface utilisateur. Vous pouvez également créer une limite en tant que classe stéréotypée. Les éléments de frontière sont utilisés dans l'analyse pour capturer les interactions des utilisateurs, les flux d'écran et les interactions d'éléments (ou « collaborations »). Dernière modifié: 2025-01-22 17:01

L'entrée est l'information reçue dans le TL (c'est la deuxième langue que vous voulez apprendre). Les informations reçues peuvent être écrites ou parlées. La sortie fait référence à toute information orale ou écrite que vous produisez en utilisant la deuxième langue. Ce que vous produisez est le résultat de ce que vous avez reçu ou appris. Dernière modifié: 2025-01-22 17:01

Ajout d'équations à Word pour iPad Dans l'onglet Insertion, appuyez sur Compléments et choisissez MathType dans la liste des compléments installés. Dans le volet du complément MathType, appuyez sur Ouvrir MathType ou OpenChemType. Lorsque l'éditeur MathType s'ouvre, créez l'équation et appuyez sur Insérer pour l'insérer dans le document. Dernière modifié: 2025-01-22 17:01

Malheureusement, la réponse sera la même. Votre Macbook peut avoir un port HDMI, mais c'est une sortie HDMI, pas une entrée. Le moniteur est connecté en interne, vous n'avez donc pas d'accès direct aux entrées du moniteur. C'est ainsi que sont conçus les ordinateurs portables (et les iMac). Dernière modifié: 2025-01-22 17:01

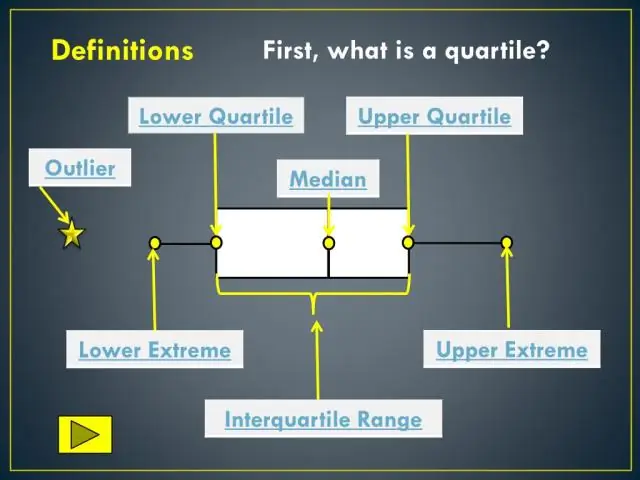

Une boîte à moustaches (parfois appelée boîte à moustaches) est un graphique qui présente des informations à partir d'un résumé de cinq chiffres. Dans un diagramme à boîtes et à moustaches : les extrémités de la boîte correspondent aux quartiles supérieur et inférieur, de sorte que la boîte couvre l'intervalle interquartile. la médiane est marquée par une ligne verticale à l'intérieur de la boîte. Dernière modifié: 2025-01-22 17:01

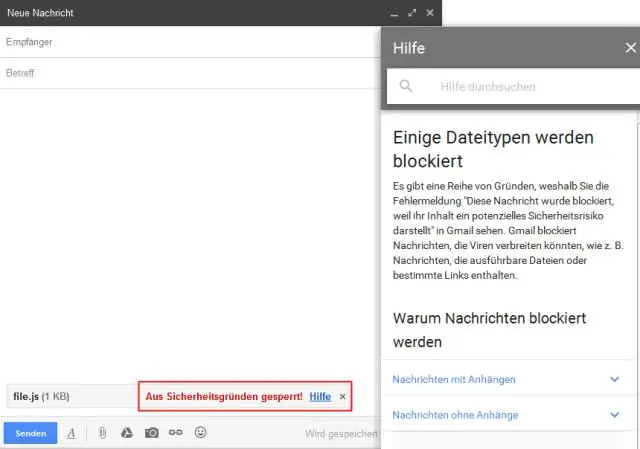

Limites de taille des messages et des pièces jointes dans Gmail. Gmail traite les messages d'une taille maximale de 25 Mo. Cette limite est appliquée à la somme du texte du message et de la pièce jointe encodée. L'encodage augmente légèrement la taille du fichier, donc si vous avez un fichier d'exactement 25 Mo, il ne passera pas. Dernière modifié: 2025-01-22 17:01

En sociologie et en psychologie sociale, un intragroupe est un groupe social auquel une personne s'identifie psychologiquement comme membre. En revanche, un groupe externe est un groupe social auquel un individu ne s'identifie pas. Dernière modifié: 2025-01-22 17:01

Un pool d'identités est un stockage de données d'identité d'utilisateur spécifiques à votre compte. Choisissez Autoriser pour créer les deux rôles par défaut associés à votre groupe d'identités : un pour les utilisateurs non authentifiés et un pour les utilisateurs authentifiés. Ces rôles par défaut fournissent à votre groupe d'identités un accès à Amazon Cognito Sync. Dernière modifié: 2025-06-01 05:06

Fonctions d'un administrateur système. Les administrateurs système sont généralement chargés de l'installation, de la prise en charge et de la maintenance des serveurs ou d'autres systèmes informatiques, ainsi que de la planification et de la réponse aux pannes de service et autres problèmes. D'autres tâches peuvent inclure l'écriture de scripts ou la programmation légère, la gestion de projet pour des projets liés aux systèmes. Dernière modifié: 2025-01-22 17:01

Comment installer Morpheus TV sur Firestick ? Étape 1 : Allez dans Paramètres. Étape 2 : Sélectionnez les options pour les développeurs. Étape 3 : Activez Autoriser les applications provenant de sources inconnues. Étape 4 : Allez à l'option de recherche et tapez Downloader. Étape 5 : Téléchargez le téléchargeur. Étape 6 : Ouvrez le téléchargeur. Étape 7 : Tapez l'URL suivante. Étape 8 : Sélectionnez Télécharger. Dernière modifié: 2025-01-22 17:01