Installez BodyMovin Décompressez BodyMovin. Accédez à build/extension/bodymovin.zxp. Ouvrez le programme d'installation ZXP. Faites glisser bodymovin.zxp dans le programme d'installation ZXP. Fermez et rouvrez After Effects. Ouvrez le menu Fenêtre, recherchez le groupe Extension et vous devriez voir BodyMovin. Dernière modifié: 2025-01-22 17:01

Le haut-parleur a une batterie rechargeable intégrée. Connectez le câble USB fourni à un ordinateur ou à un adaptateur d'alimentation CC 5V pour charger. Lorsque le haut-parleur est en charge, le voyant LED est rouge. Lorsque le haut-parleur est complètement chargé, la LED rouge s'éteint (le temps de charge est d'environ 3 heures). Dernière modifié: 2025-01-22 17:01

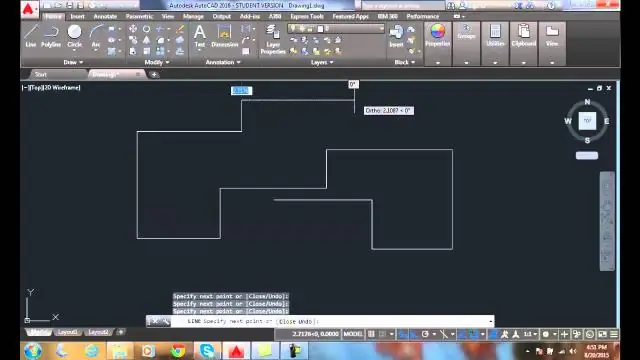

Le mode ortho est utilisé lorsque vous spécifiez un angle ou une distance au moyen de deux points à l'aide d'un périphérique de pointage. En mode Ortho, le mouvement du curseur est contraint dans la direction horizontale ou verticale par rapport au SCU. Dernière modifié: 2025-01-22 17:01

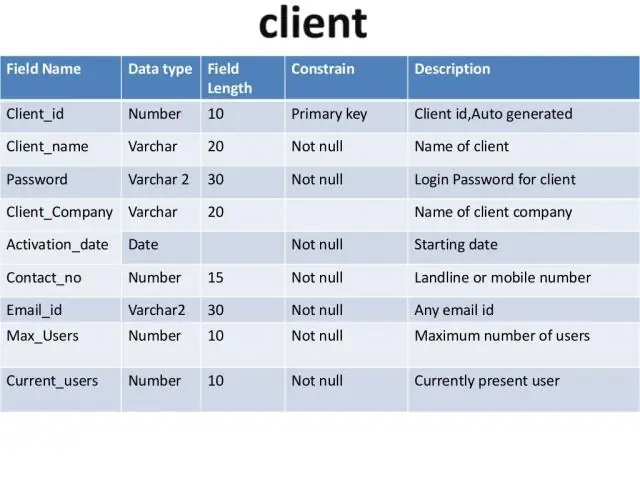

Une clé unique est un ensemble d'un ou plusieurs champs/colonnes d'une table qui identifient de manière unique un enregistrement dans une table de base de données. La clé unique et la clé primaire fournissent toutes deux une garantie d'unicité pour une colonne ou un ensemble de colonnes. Il existe une contrainte de clé unique définie automatiquement dans une contrainte de clé primaire. Dernière modifié: 2025-01-22 17:01

L'ISA est un document de sécurité qui spécifie les exigences techniques et de sécurité pour l'établissement, l'exploitation et la maintenance de l'interconnexion. Il soutient également le protocole d'entente entre les organisations. Dernière modifié: 2025-01-22 17:01

Dans la zone Compléments disponibles, cochez la case AnalysisToolPak - VBA. Remarque : L'utilitaire d'analyse n'est pas disponible pour Excel pour Mac 2011. Charger l'utilitaire d'analyse dans Excel Cliquez sur l'onglet Fichier, sur Options, puis sur la catégorie Compléments. Dans la zone Gérer, sélectionnez Compléments Excel, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Installation sur Windows Étape 2 - Maintenant, exécutez le fichier exécutable. Étape 3 - Maintenant, choisissez un emplacement de destination pour installer Sublime Text3 et cliquez sur Suivant. Étape 4 - Vérifiez le dossier de destination et cliquez sur Installer. Étape 5 - Maintenant, cliquez sur Terminer pour terminer l'installation. Dernière modifié: 2025-01-22 17:01

Historique Date Version 9 novembre 2015 Nmap 7.00 20 décembre 2016 Nmap 7.40 20 mars 2018 Nmap 7.70 10 août 2019 Nmap 7.80. Dernière modifié: 2025-06-01 05:06

Lorsque vous allumez l'appareil, appuyez sur +, un écran apparaîtra pour vous demander quelques options, choisissez simplement le Dépannage, puis cliquez sur Réinitialiser votre PC. Dernière modifié: 2025-01-22 17:01

L'outil Nessus est un scanner de vulnérabilité de marque et breveté créé par Tenable Network Security. Il a été installé et utilisé par des millions d'utilisateurs dans le monde entier pour l'évaluation des vulnérabilités, les problèmes de configuration, etc. Dernière modifié: 2025-01-22 17:01

Le but des techniques de criminalistique informatique est de rechercher, préserver et analyser les informations sur les systèmes informatiques afin de trouver des preuves potentielles pour un procès. Par exemple, le simple fait d'ouvrir un fichier informatique modifie le fichier -- l'ordinateur enregistre l'heure et la date à laquelle il a été accédé sur le fichier lui-même. Dernière modifié: 2025-06-01 05:06

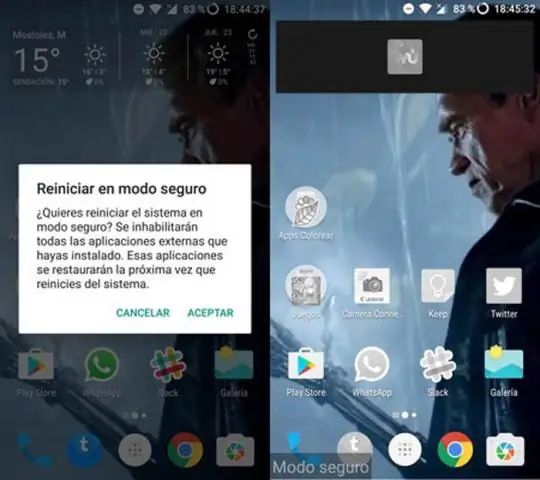

Pour activer le téléchargement en mode sans échec, ouvrez Origin et cliquez sur Origin, puis sur Paramètres de l'application. Dans l'onglet Diagnostics en bas, activez le téléchargement en mode sans échec. Dernière modifié: 2025-01-22 17:01

Mais quelques consoles. Les logs ne devraient pas avoir d'effet notable. Utilisera la console de fonction de débogage. log() réduira les performances de votre programme car cela prend du temps de calcul. Dernière modifié: 2025-01-22 17:01

La puissance moyenne, ou la gestion de la puissance moyenne quadratique (RMS), fait référence à la puissance continue que le haut-parleur peut gérer. La valeur de gestion de la puissance de crête fait référence au niveau de puissance maximal que le haut-parleur est capable d'utiliser dans de courtes rafales. Dernière modifié: 2025-01-22 17:01

Comment afficher l'écran de votre iPhone sur votre téléviseur Balayez vers le haut depuis le bas de votre iPhone pour afficher ControlCentre. Appuyez sur Screen Mirroring Choisissez votre Apple TV. Vous devrez peut-être également saisir un code AirPlay pour l'AppleTV que vous connectez. Accédez à Safari sur votre iPhone et surfez sur le Web. Dernière modifié: 2025-01-22 17:01

Docker est une plate-forme logicielle qui vous permet de créer, tester et déployer rapidement des applications. Docker emballe le logiciel dans des unités standardisées appelées conteneurs qui contiennent tout ce dont le logiciel a besoin pour s'exécuter, y compris les bibliothèques, les outils système, le code et l'environnement d'exécution. Dernière modifié: 2025-01-22 17:01

La latence de réplication est le temps nécessaire pour qu'une transaction qui se produit dans la base de données primaire soit appliquée à la base de données répliquée. Le temps inclut le traitement de Replication Agent, le traitement de Replication Server et l'utilisation du réseau. Dernière modifié: 2025-01-22 17:01

Il n'existe aucune méthode dans le système IAM pour autoriser ou refuser l'accès au système d'exploitation d'une instance spécifique. IAM autorise l'accès à une instance spécifique. Dernière modifié: 2025-01-22 17:01

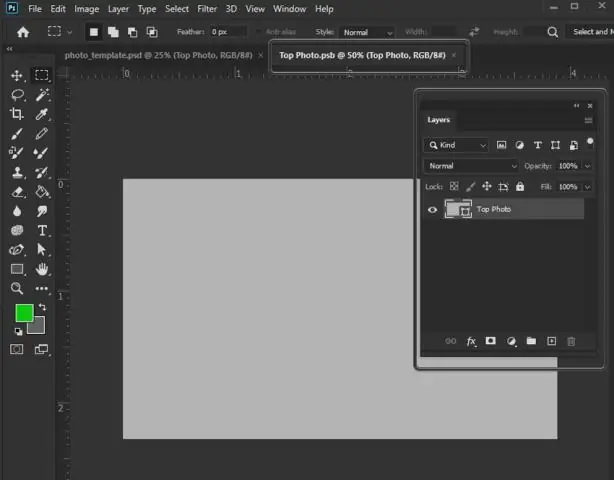

Comment copier et coller des objets intelligents dans PhotoshopCS6 Ouvrez le fichier Adobe Illustrator souhaité dans Illustrator. Sélectionnez votre illustration et choisissez Édition → Copier. Passez à Photoshop. Choisissez Édition → Coller. Dans la boîte de dialogue Coller, sélectionnez l'option Objet intelligent et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Windows 10, 8.1 et 8 Fermez tous les programmes ouverts. Ouvrez le menu Démarrer de Windows. Tapez « Panneau de configuration » dans la recherche et ouvrez le Panneau de configuration. Accédez à Programmes et fonctionnalités. Sélectionnez Désinstaller un programme. Ne vous inquiétez pas, vous ne désinstallez rien. Sélectionnez Activer ou désactiver les fonctionnalités Windows. Trouve. NET Framework sur la liste. Dernière modifié: 2025-01-22 17:01

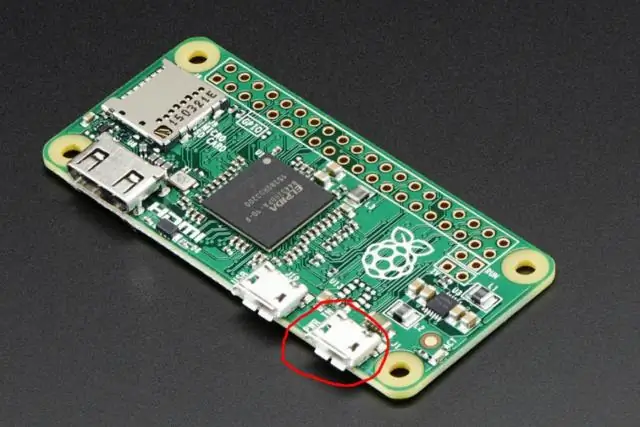

Pour connecter le Pi Zero à un moniteur ou à un téléviseur doté d'une entrée HDMI, connectez un câble ou un adaptateur miniHDMI vers HDMI au connecteur miniHDMI du Pi Zero. Connectez l'autre extrémité au port HDMI de votre moniteur ou de votre téléviseur. Connectez le câble USB OTG au Pi Zero via le connecteur microUSB. Dernière modifié: 2025-01-22 17:01

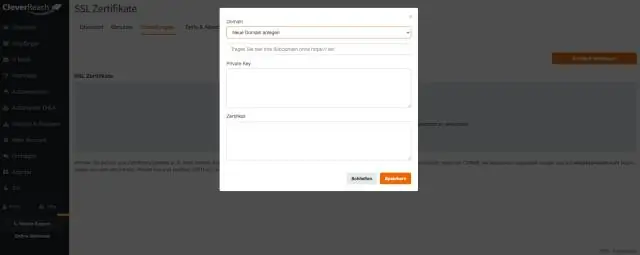

Dans WHM, les clés privées sont stockées avec les CSR et les certificats correspondants dans le « Gestionnaire de stockage SSL ». Pour y accéder, vous pouvez cliquer sur « SSL/TLS » sur l'écran d'accueil, puis sur « Gestionnaire de stockage SSL ». Pour ouvrir le texte de la clé privée, vous devrez cliquer sur le bouton de la loupe dans la première colonne intitulée « Clé ». Dernière modifié: 2025-01-22 17:01

La jointure de domaine hors ligne est un nouveau processus que les ordinateurs exécutant Windows® 10 ou Windows Server® 2016 peuvent utiliser pour rejoindre un domaine sans contacter un contrôleur de domaine. Cela permet de joindre des ordinateurs à un domaine dans des endroits où il n'y a pas de connectivité à un réseau d'entreprise. Dernière modifié: 2025-01-22 17:01

La définition d'une contrainte est quelque chose qui impose une limite ou une restriction ou qui empêche quelque chose de se produire. Un exemple de contrainte est le fait qu'il n'y a qu'un nombre limité d'heures dans une journée pour accomplir des choses. Dernière modifié: 2025-01-22 17:01

Appuyez et maintenez enfoncé le bouton marche/arrêt du haut-parleur pendant environ 6 secondes jusqu'à ce que le voyant rouge et le voyant bleu clignotent alternativement, maintenant le haut-parleur est prêt pour l'appairage. 2. Allumez votre téléphone portable et activez la fonction Bluetooth. Dernière modifié: 2025-01-22 17:01

Vous pouvez modifier le fond d'écran affiché sur l'écran d'accueil de votre téléphone Fire. Appuyez sur Affichage > Sélectionnez le fond d'écran d'accueil > Changer le fond d'écran de votre écran d'accueil. Sélectionnez une image d'arrière-plan préinstallée ou appuyez sur Votre photo pour sélectionner une photo sur votre appareil. Dernière modifié: 2025-01-22 17:01

Un autre exemple réel d'abstraction est le guichet automatique; Tous effectuent des opérations sur le guichet automatique comme le retrait d'espèces, le transfert d'argent, la récupération d'un mini-relevé… etc. mais nous ne pouvons pas connaître les détails internes sur ATM. Remarque : L'abstraction des données peut être utilisée pour assurer la sécurité des données contre les méthodes non autorisées. Dernière modifié: 2025-01-22 17:01

En termes simples, un dongle ajoute des fonctionnalités à un autre appareil. Cependant, le mot « dongle » n'est pas nouveau. S'il est apparu pour la première fois en version imprimée dans New Scientist, en 1981 : « Le dongle est une pièce de mémoire supplémentaire qui est branchée sur l'ordinateur, sans laquelle le programme refuse de s'exécuter. Dernière modifié: 2025-01-22 17:01

Comment utiliser la connexion Internet locale pour accéder à Internet tout en étant connecté avec VPN Cliquez avec le bouton droit sur votre connexion VPN et choisissez Propriétés. Accédez à l'onglet Réseau, sélectionnez InternetConnection Version 4 et cliquez sur l'onglet Propriétés. Cliquez sur l'onglet Avancé. Dans l'onglet Paramètres IP, décochez l'option. Dernière modifié: 2025-01-22 17:01

Mettez à niveau Windows 10 Pro vers Windows 10 Entreprise Cliquez/appuyez sur Activation sur le côté gauche, et cliquez/appuyez sur le lien Modifier la clé de produit sur le côté droit. (Entrez votre clé de produit Windows 10 Enterprise et cliquez/appuyez sur Suivant. (Cliquez/appuyez sur Activer. (Lorsque Windows est activé, cliquez/appuyez sur Fermer. (. Dernière modifié: 2025-01-22 17:01

Containership en C++ Et la classe qui contient l'objet et les membres d'une autre classe dans ce type de relation est appelée une classe conteneur. L'objet qui fait partie d'un autre objet est appelé objet contenu, tandis que l'objet qui contient un autre objet en tant que partie ou attribut est appelé objet conteneur. Dernière modifié: 2025-01-22 17:01

L'algorithme de Rijndael est un chiffrement par blocs symétrique de nouvelle génération qui prend en charge des tailles de clé de 128, 192 et 256 bits, avec des données traitées dans des blocs de 128 bits - cependant, au-delà des critères de conception AES, les tailles de bloc peuvent refléter celles des clés. Dernière modifié: 2025-01-22 17:01

Comment Wireframer un site Web (en 6 étapes) Étape 1 : Rassemblez les outils pour le wireframing. Étape 2 : Faites votre recherche sur l'utilisateur cible et la conception UX. Étape 3 : Déterminez vos flux d'utilisateurs optimaux. Étape 4: Commencez à rédiger votre wireframe. Étape 5 : Effectuez des tests d'utilisabilité pour essayer votre conception. Étape 6 : Transformez votre wireframe en prototype. Dernière modifié: 2025-01-22 17:01

Avantages et limites des outils CASE Vitesse accrue. Les outils CASE fournissent une automatisation et réduisent le temps nécessaire pour effectuer de nombreuses tâches, en particulier celles impliquant la création de diagrammes et les spécifications associées. Précision accrue. Maintenance à vie réduite. Meilleure documentation. La programmation entre les mains de non-programmeurs. Avantages intangibles. Mélange d'outils. Coût. Dernière modifié: 2025-01-22 17:01

Un artefact est un fichier, généralement un JAR, qui est déployé dans un référentiel Maven. Un build Maven produit un ou plusieurs artefacts, comme un JAR compilé et un JAR 'sources'. Chaque artefact a un ID de groupe (généralement un nom de domaine inversé, comme com. example. foo), un ID d'artefact (juste un nom) et une chaîne de version. Dernière modifié: 2025-01-22 17:01

Éteignez le casque, puis maintenez enfoncés les boutons POWER et / simultanément pendant plus de 7 secondes. Le voyant (bleu) clignote 4 fois et le casque est réinitialisé aux réglages d'usine. Toutes les informations d'appariement sont supprimées. Dernière modifié: 2025-01-22 17:01

Définition d'un dictionnaire de données Un dictionnaire de données est une collection de noms, de définitions et d'attributs concernant des éléments de données qui sont utilisés ou saisis dans une base de données, un système d'information ou une partie d'un projet de recherche. Un dictionnaire de données fournit également des métadonnées sur les éléments de données. Dernière modifié: 2025-01-22 17:01

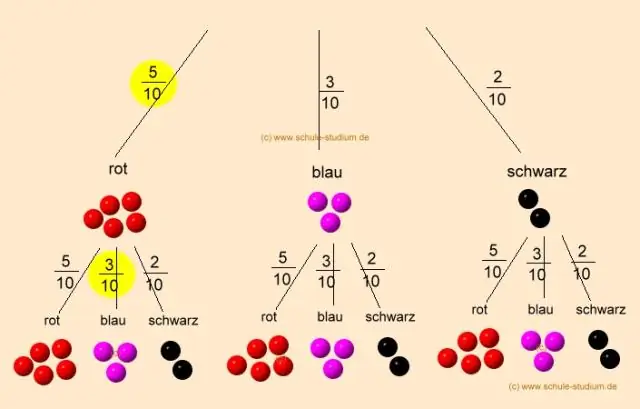

La probabilité est généralement exprimée sous la forme d'un rapport entre le nombre de résultats probables et le nombre total de résultats possibles. Demandez aux élèves s'ils peuvent donner un exemple de probabilité. Pour aider les élèves à comprendre les probabilités, travaillez sur le problème suivant en classe : Imaginez que vous êtes monté à bord d'un avion. Dernière modifié: 2025-01-22 17:01

Connexion de claviers MIDI avec des câbles MIDI Connectez un câble MIDI à 5 broches du port MIDI OUT du clavier au port MIDI IN du matériel externe. Connectez un câble MIDI du port MIDI OUT du dernier appareil externe à un port MIDI IN à une interface MIDI ou une interface audio (le cas échéant). Dernière modifié: 2025-01-22 17:01

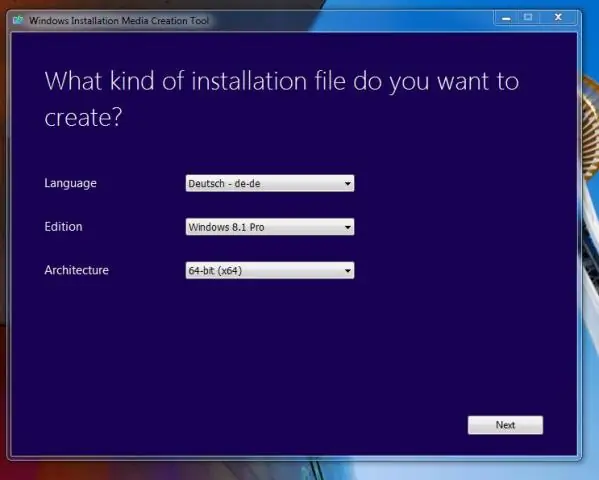

Pour Windows SDK version 8.1 Exécutez le fichier exécutable pour ouvrir la page Contrat de licence. Cliquez sur Accepter pour continuer. Vérifiez l'emplacement d'installation et apportez les modifications nécessaires si nécessaire. Cochez la case Outils de débogage pour Windows, puis cliquez sur Installer pour commencer l'installation. Cliquez sur Fermer pour terminer l'installation. Dernière modifié: 2025-01-22 17:01