Pour faire pivoter du texte dans Google Sheets, procédez comme suit : Sélectionnez la ou les cellules contenant le texte que vous souhaitez faire pivoter. Ouvrez le menu de rotation du texte dans la barre d'outils ou à partir du menu déroulant 'Format'. Sélectionnez l'angle de rotation de votre texte. Dernière modifié: 2025-06-01 05:06

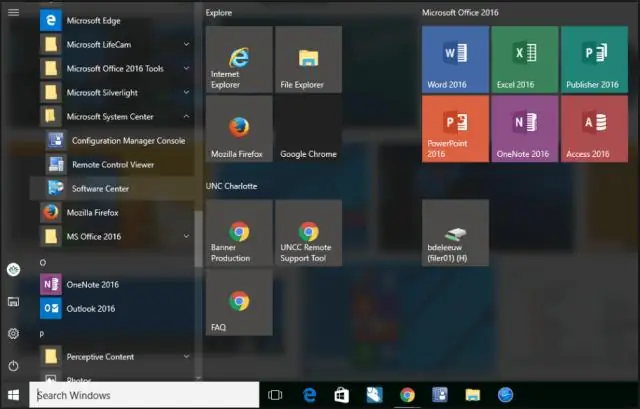

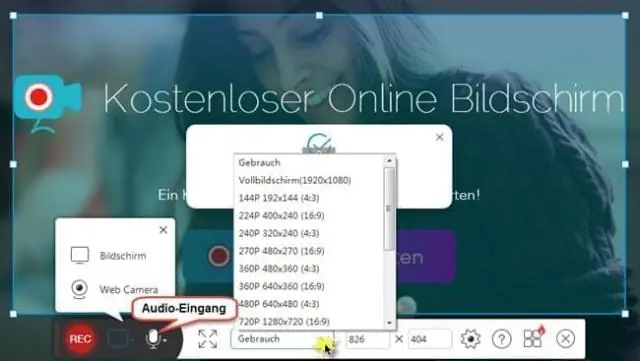

Cliquez sur le bouton DÉMARRER et recherchez le Panneau de configuration. b.Cliquez sur l'icône Propriétés des sons et des périphériques audio, sélectionnez l'onglet Matériel et mettez en surbrillance (cliquez sur) CODECS VIDÉO. Ensuite, appuyez sur le bouton Propriétés et sélectionnez l'onglet PROPRIÉTÉS pour afficher les codecs installés. Dernière modifié: 2025-01-22 17:01

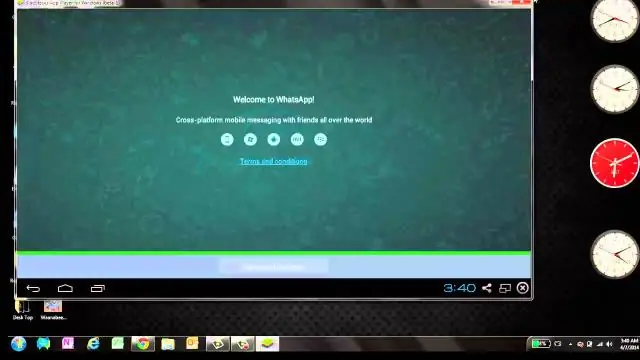

WhatsApp peut être utilisé directement depuis votre bureau sans navigateur. Pour installer WhatsApp sur votre ordinateur, accédez à notre site Web à partir du navigateur de votre ordinateur ou téléchargez-le via l'App Store d'Apple. WhatsApp ne peut être installé sur votre ordinateur que si votre système d'exploitation est Windows 8 (ou plus récent) ou MacOSX 10.9 (ou plus récent). Dernière modifié: 2025-01-22 17:01

Il n'y a pas d'application pour tablette pour WhatsApp, et parfois les ordinateurs sont plus faciles à utiliser, donc WhatsApp Web est utile pour une gamme de fonctions. Voici comment configurer WhatsApp Web sur un ordinateur ou une tablette. Dernière modifié: 2025-01-22 17:01

L'écrémage est défini comme le fait de retirer quelque chose du haut. Un exemple d'écumage consiste à retirer les feuilles de la piscine. Un exemple d'écrémage consiste à prendre quelques dollars chaque fois que vous effectuez une vente. Dernière modifié: 2025-01-22 17:01

Phone Finder est un Bluetooth v2. 1 matériel basé, conçu spécifiquement pour localiser votre téléphone. Bluetooth v2. 1 est la seule version Bluetooth à avoir à la fois une compatibilité ascendante et descendante, ce qui permet à Phone Finder de fonctionner sur tous les smartphones. il n'est pas limité à une version IOS ou Android. Dernière modifié: 2025-06-01 05:06

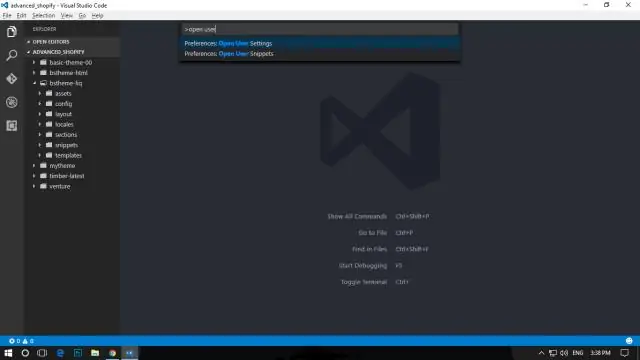

Js et application React - Visual Studio | Microsoft Docs. Dans l'Explorateur de solutions (volet droit), cliquez avec le bouton droit sur le nœud npm dans le projet et choisissez Installer de nouveaux packages npm. Dans la boîte de dialogue Installer de nouveaux packages npm, recherchez le package de réaction et sélectionnez Installer le package pour l'installer. Dernière modifié: 2025-01-22 17:01

1 réponse Stop redis avec : sudo systemctl stop redis sudo systemctl disable redis. Accédez à l'emplacement d'installation selon le lien du didacticiel : cd redis-stable sudo make uninstall. Débarrassez-vous des dossiers créés : sudo rm /etc/redis/redis.conf sudo rm -rf /var/lib/redis. Supprimer l'utilisateur redis : sudo deluser redis. Dernière modifié: 2025-01-22 17:01

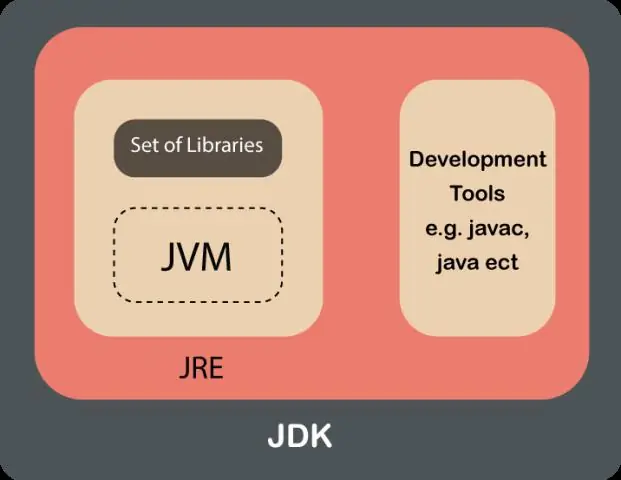

La programmation Java Generics est introduite dans J2SE 5 pour traiter les objets de type sûr. Il rend le code stable en détectant les bogues au moment de la compilation. Avant les génériques, on peut stocker tout type d'objets dans la collection, c'est-à-dire non génériques. Désormais, les génériques forcent le programmeur java à stocker un type spécifique d'objets. Dernière modifié: 2025-01-22 17:01

BLACK BOX TESTING est défini comme une technique de test dans laquelle la fonctionnalité de l'application sous test (AUT) est testée sans regarder la structure du code interne, les détails de mise en œuvre et la connaissance des chemins internes du logiciel. Dernière modifié: 2025-01-22 17:01

Lorsque l'attribut ref est utilisé sur un élément HTML, la référence créée dans le constructeur avec React.createRef() reçoit l'élément DOM sous-jacent comme propriété actuelle. Lorsque l'attribut ref est utilisé sur un composant de classe personnalisé, l'objet ref reçoit l'instance montée du composant comme son. Dernière modifié: 2025-01-22 17:01

Retirez la batterie - LG G4™ Assurez-vous que l'appareil est éteint. Depuis le port USB (situé sur le bord inférieur), soulevez doucement puis retirez le couvercle de la batterie. À partir de l'encoche sur le bord inférieur du compartiment de la batterie, soulevez puis retirez la batterie. Alignez le couvercle de la batterie puis appuyez doucement pour enclencher le couvercle en place. Dernière modifié: 2025-01-22 17:01

Ici, je démystifie la page de manuel git ls-files en expliquant les commutateurs les plus couramment utilisés. 'git ls-files' est une commande de plomberie qui vous permet de répertorier les fichiers suivis et non suivis avec ou sans exclusions ignorées. Si votre entreprise est intéressée par une approche plus formelle de la formation aux logiciels et aux outils, consultez. Dernière modifié: 2025-01-22 17:01

Exécution de plusieurs requêtes dans Oracle SQL Developer Run Statement, Maj+Entrée, F9 ou ce bouton. Pas de grilles, juste la sortie de script (comme SQL*Plus) est très bien, merci beaucoup ! Faites défiler vers le bas ou appuyez sur Ctrl+Fin pour forcer une extraction complète et récupérer toutes vos lignes. Exécutez une ou plusieurs commandes ainsi que des commandes SQL*Plus telles que SET et SPOOL. Dernière modifié: 2025-01-22 17:01

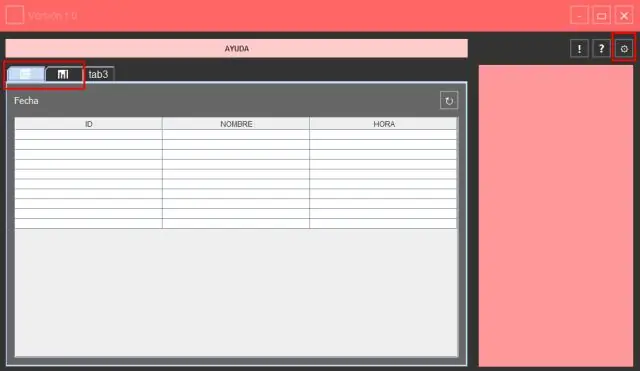

Création d'un conteneur JFrame Dans la fenêtre Projets, cliquez avec le bouton droit sur le nœud ContactEditor et choisissez Nouveau > Formulaire JFrame. Vous pouvez également trouver un formulaire JFrame en choisissant Nouveau > Autre > Formulaires d'interface graphique Swing > Formulaire JFrame. Entrez ContactEditorUI comme nom de classe. Entrez mon. contacteditor comme package. Cliquez sur Terminer. Dernière modifié: 2025-01-22 17:01

La dépendance au cybersexe chez les adultes a également de nombreux autres effets sur les enfants et les familles, tels que : l'exposition au cyberporn; exposition à l'objectivation des femmes; implication dans les conflits parentaux; manque d'attention/préoccupations parentales extrêmes;atmosphère de traumatisme émotionnel;séparation conjugale et/ou divorce. Dernière modifié: 2025-01-22 17:01

Les adaptateurs de prise Quick 220® pour prises 220v sont parfaits pour connecter nos convertisseurs de tension à des appareils ayant différentes formes de prise. Au lieu de cela, il adapte une prise nord-américaine de 220 volts NEMA 6-15 à une prise universelle pouvant accepter des prises du Royaume-Uni, d'Europe, d'Asie, d'Amérique du Sud, d'Australie et d'Afrique. Dernière modifié: 2025-01-22 17:01

Téléchargez l'autochargeur approprié ci-dessus. Éteignez votre appareil BlackBerry 10 Dev Alpha. Exécutez le fichier téléchargé de l'autochargeur. Lorsque vous voyez l'invite "Connexion à Bootrom", connectez votre appareil à votre ordinateur et allumez-le. Si vous avez défini un mot de passe sur votre appareil, saisissez votre mot de passe lorsque vous y êtes invité. Dernière modifié: 2025-01-22 17:01

Intégrez votre formulaire Pour commencer, connectez-vous à votre compte Typeform, ouvrez le formulaire que vous souhaitez intégrer, cliquez sur le panneau de partage, puis sélectionnez l'onglet Intégrer. Ci-dessus, vous pouvez voir les trois principales options d'intégration : Standard, Pleine page et Popup. Mode sans couture. Transparence. Dernière modifié: 2025-01-22 17:01

Un écran de démarrage est un élément de contrôle graphique constitué d'une fenêtre contenant une image, un logo et la version actuelle du logiciel. Un écran de démarrage apparaît généralement lors du lancement d'un jeu ou d'un programme. Dernière modifié: 2025-01-22 17:01

Connectez votre appareil à votre ordinateur avec un câble USB, puis ouvrez iTunes et sélectionnez votre appareil. Cliquez sur Résumé sur le côté gauche de la fenêtre iTunes. Sélectionnez 'Synchroniser avec cet [appareil] via Wi-Fi.' Cliquez sur Appliquer. Dernière modifié: 2025-01-22 17:01

Téléchargez Showbox pour Mac pour diffuser gratuitement des films/émissions de télévision sur Mac OS X (MacOS Catalina inclus). Dernière modifié: 2025-01-22 17:01

Un routeur Gigabit est un routeur qui offre des vitesses de réseau théoriques de 1 Gbit/s et plus. Ces vitesses seront réalisées via des câbles Ethernet et vous aideront lorsqu'il s'agira de diffuser des films ou de partager des fichiers sur votre réseau. Dernière modifié: 2025-01-22 17:01

Le cloud computing devient rapidement une nécessité dans le domaine médical. Les hôpitaux et les cliniques de santé pourraient même utiliser un cloud public pour le stockage à distance de leurs propres données médicales (pas les données du patient). Essentiellement, un cloud public pourrait offrir au secteur de la santé une agilité de service et des économies de coûts. Dernière modifié: 2025-01-22 17:01

Les formats vidéo qui fonctionnent avec PowerPoint2010 sous Windows incluent ASF, AVI, MPG, MPEG, SWF et WMV. De plus, pour une meilleure expérience de lecture, vous feriez mieux d'insérer une vidéo au format WMV ou MPEG-1 dans PowerPoint2010. Les formats vidéo qui fonctionnent avec PowerPoint 2007 sous Windows incluent ASF, AVI, MPG, MPEG et WMV. Dernière modifié: 2025-01-22 17:01

La méthode destroy() est appelée par le conteneur de servlet pour indiquer à une servlet que la servlet est mise hors service. Cette méthode n'est appelée qu'une fois tous les threads de la méthode de service de la servlet terminés ou après un délai d'expiration. Dernière modifié: 2025-01-22 17:01

Comment convertir un fichier Excel en PDF : Sélectionnez le fichier et ouvrez-le dans Microsoft Excel. Convertir une feuille de calcul Excel en PDF : sous Windows, cliquez sur l'onglet Acrobat, puis sur « Créer un PDF ». Protéger le PDF : enregistrer en tant que nouveau fichier PDF :. Dernière modifié: 2025-01-22 17:01

Marché des smartphones d'une valeur de 355 milliards de dollars, avec 6 milliards d'appareils en circulation d'ici 2020 : rapport. La base mondiale d'installations de smartphones devrait croître de 50% au cours des quatre prochaines années pour atteindre 6 milliards d'appareils totalisant 355 milliards de dollars de revenus, selon une nouvelle étude mardi. Dernière modifié: 2025-01-22 17:01

Presque tout le monde sait que Alt+Ctrl+Delinterrompt le système d'exploitation, mais la plupart des gens ne savent pas que Alt+F4 ferme la fenêtre actuelle. Donc si vous aviez appuyé sur Alt+F4 en jouant à un jeu, la fenêtre du jeu se serait fermée. Dernière modifié: 2025-01-22 17:01

Voici cinq façons d'améliorer l'agilité commerciale de votre organisation. Introduire rapidement de nouveaux produits et services. Considérez la valeur actionnariale comme un KPI de premier plan. Avoir un engagement d'entreprise envers l'environnement. Offrir un service client et une satisfaction exceptionnels. Répondre aux demandes changeantes du marché. Dernière modifié: 2025-01-22 17:01

JSON n'autorise pas les nouvelles lignes « réelles » dans ses données; il ne peut qu'avoir échappé aux retours à la ligne. Le ' ' sera remplacé par le caractère de contrôle ASCII représentant un caractère de nouvelle ligne, qui est précisément le caractère illégal en JSON. (Quant au caractère de continuation de ligne, il supprime simplement le saut de ligne.). Dernière modifié: 2025-01-22 17:01

Aussi enracinés dans le folklore que « Rip Van Winkle » et « The Legend of Sleepy Hollow », ce ne sont pas, en fait, des légendes et des mythes populaires qui ont surgi au cours des premières années des États-Unis – ce sont des œuvres de fiction écrites par Washington Irving. Largement oublié aujourd'hui, Washington Irving a un étrange héritage historique. Dernière modifié: 2025-01-22 17:01

Les 10 meilleurs logiciels et outils de conception de brochures Adobe Illustrator. Adobe Illustrator est le programme Adobe le plus adapté pour la conception de flyers et autres documents promotionnels. Toile. Canva simplifie la conception pour tout le monde. Créateur d'affiches. Microsoft Word. GIMP. QuarkXPress. LucidPress. AfficheMyWall. Dernière modifié: 2025-01-22 17:01

Des exemples de technologies de l'information sur la santé comprennent les DSE, les systèmes de gestion des lits, l'identification par radiofréquence (RFID) pour aider à suivre les patients et l'équipement, et les portails sécurisés d'échange d'informations sur la santé, qui permettent un accès instantané aux dossiers médicaux aux patients et aux prestataires de soins médicaux approuvés. Dernière modifié: 2025-01-22 17:01

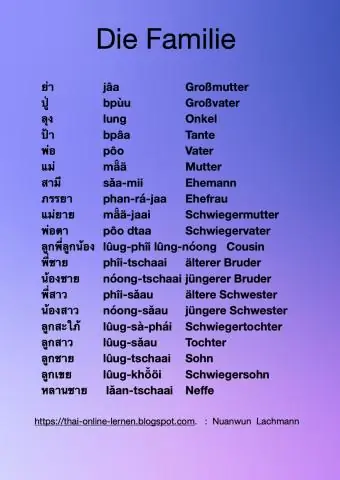

6 étapes pour apprendre à parler thaï en tant que débutant Trouvez un bon professeur. C'est votre premier pas non négociable. Étudiez les fondamentaux du thaï. Mémorisez les phrases clés. Apprendre à lire. Obtenez un bon manuel de thaï. Trouvez des Thaïlandais à qui parler. Dernière modifié: 2025-06-01 05:06

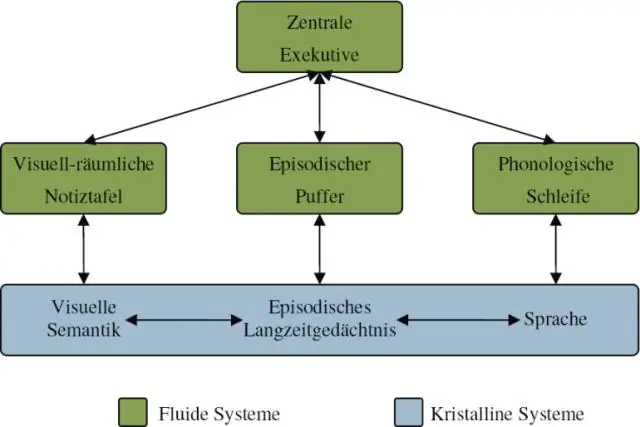

Le modèle de mémoire de travail de Baddeley. Le modèle de Baddeley soutient que la mémoire de travail est comme un système en plusieurs parties, et chaque système est responsable d'une fonction différente. Chaque partie n'est capable de traiter qu'une quantité limitée et les composants de ce système, selon Baddeley, fonctionnent plus ou moins indépendamment les uns des autres. Dernière modifié: 2025-01-22 17:01

Point d'accès pour mobiles. MetroPCS est l'un des premiers opérateurs prépayés à avoir un point d'accès mobile INCLUS DANS TOUS LES FORFAITS DE DONNÉES. Et, maintenant, notre forfait de données illimitées pour téléphones intelligents à 60 $ offre 33 % de données haute vitesse en plus avec son point d'accès - passant de 6 Go à 8 Go. Dernière modifié: 2025-01-22 17:01

Le sens de la recherche. Le fait est que le préfixe latin semble généralement impliquer une répétition alors que le sens que nous avons pour la recherche de nos jours est que quelque chose de nouveau est recherché. Dernière modifié: 2025-01-22 17:01

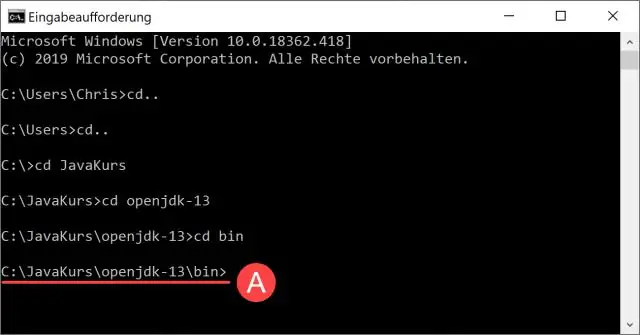

Pour ouvrir un fichier jar sous Windows, vous devez avoir installé Java Runtime Environment. Vous pouvez également utiliser un logiciel de décompression, tel qu'un utilitaire de décompression, pour afficher les fichiers dans l'archive jar. Pour exécuter le fichier (Java Runtime Environment). Pour visualiser le fichier (décompression). Dernière modifié: 2025-06-01 05:06

Développeur(s) : Sybase - Une société SAP. Dernière modifié: 2025-01-22 17:01