Nommez une plage Ouvrez une feuille de calcul dans Google Sheets. Sélectionnez les cellules que vous souhaitez nommer. Cliquez sur Plages de données nommées. Un menu s'ouvrira sur la droite. Tapez le nom de la plage que vous voulez. Pour modifier la plage, cliquez sur Feuille de calcul. Sélectionnez une plage dans la feuille de calcul ou saisissez la nouvelle plage dans la zone de texte, puis cliquez sur OK. Cliquez sur Terminé. Dernière modifié: 2025-01-22 17:01

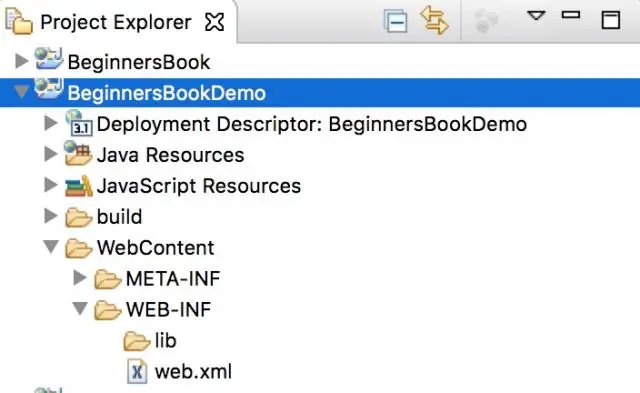

Importation d'un projet Eclipse Ouvrez Fichier->Importer. Sélectionnez « Projets existants dans l'espace de travail » dans l'assistant de sélection. Sélectionnez Suivant pour obtenir l'assistant d'importation. Naviguez pour trouver l'emplacement du projet. Assurez-vous que le projet que vous voulez est coché, puis appuyez sur Terminer. Dernière modifié: 2025-01-22 17:01

1 téraoctet équivaut à 1000 gigaoctets, soit 1012 octets. Cependant, en termes de technologie de l'information ou d'informatique, 1 To équivaut à 240 ou 10244 octets, ce qui équivaut à 1 099 511 627 776 octets. 2 téraoctets équivalent à 2000 gigaoctets. Jeux vidéo qui nécessitent environ 1 à 2 gigaoctets d'espace. Dernière modifié: 2025-01-22 17:01

La première chose à réaliser est que le déverrouillage d'un téléphone est parfaitement légal au Royaume-Uni. La principale raison pour laquelle les réseaux sont autorisés à verrouiller les téléphones en premier lieu est que généralement, lorsqu'un téléphone est vendu verrouillé, c'est à un prix subventionné. Dernière modifié: 2025-01-22 17:01

Sur un PC, tout programme logiciel capable de décoder la vidéo encodée MPEG-4 ASP peut lire les fichiers XVID. Certains programmes populaires qui lisent les fichiers XVID incluent le lecteur multimédia VLC, MPlayer, Windows Media Player, BS. Player, DivX Plus Player et MPC-HC. Elmedia Player est un lecteur Mac XVID. Dernière modifié: 2025-01-22 17:01

Ouvrez la console développeur. Au bas de la console, sélectionnez l'onglet Éditeur de requête. Sélectionnez Utiliser l'API d'outillage. Saisissez cette requête SOQL : SELECT Id, StartTime, LogUserId, LogLength, Location FROM ApexLog. Cliquez sur Exécuter. Sélectionnez les journaux que vous souhaitez supprimer. Cliquez sur Supprimer la ligne. Pour confirmer la suppression du journal, cliquez sur Oui. Dernière modifié: 2025-01-22 17:01

Combien coûtent les cours de formation en programmation Java ? Titre du cours # Jour(s) Prix public du cours (dollars américains) Programmation Java 5 2 850 $ (USD) par étudiant. Dernière modifié: 2025-01-22 17:01

Tout le monde peut utiliser Whitepages gratuitement pour trouver des personnes aux États-Unis. Les coordonnées de base, y compris les numéros de téléphone et les adresses résidentielles, sont disponibles gratuitement. Les informations Premium, comme les numéros de téléphone portable, sont disponibles à l'achat et incluses pour les abonnés. Dernière modifié: 2025-01-22 17:01

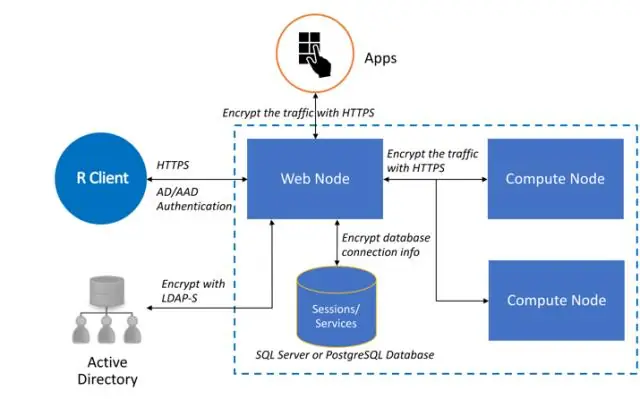

La gestion des droits Azure AD est une nouvelle fonctionnalité de gouvernance des identités, qui aide les organisations à gérer le cycle de vie des identités et des accès à grande échelle. Cette nouvelle fonctionnalité aide en automatisant les flux de travail de demande d'accès, les attributions d'accès, les révisions et l'expiration entre les groupes, les applications et les sites SharePoint Online. Dernière modifié: 2025-01-22 17:01

Voici des exemples courants de vulnérabilités : Manque de contrôle d'accès au bâtiment approprié. Injection SQL de script intersites (XSS). Transmission en clair de données sensibles. Défaut de vérifier l'autorisation des ressources sensibles. Échec du chiffrement des données sensibles au repos. Dernière modifié: 2025-01-22 17:01

Chaque fois que le temps du compte à rebours est atteint, la fonction s'exécute et vous réinitialisez le compte à rebours de la minuterie pour recommencer. Cliquez avec le bouton droit sur le fichier Java que vous souhaitez utiliser pour ajouter le minuteur et cliquez sur « Ouvrir avec ». Cliquez sur votre éditeur Java pour ouvrir le code dans votre éditeur Java. Ajouter la bibliothèque Java swing timer au fichier. Dernière modifié: 2025-01-22 17:01

Les applications premium incluent Netflix, Hulu Plus, AmazonInstant Video, CinemaNow, VUDU, YouTube, Skype, Social NetworkingTV, Pandora et Rhapsody. Avant de pouvoir ajouter de nouvelles applications, vous devez créer un compte VIERA Connect. Dernière modifié: 2025-01-22 17:01

Un compilateur Java est un programme qui reprend le travail de fichier texte d'un développeur et le compile dans un fichier Java indépendant de la plate-forme. Les compilateurs Java incluent le compilateur Java Programming Language (javac), le compilateur GNU pour Java (GCJ), le compilateur Eclipse pour Java (ECJ) et Jikes. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez ajouter d'autres contrôles à la même disposition, maintenez la touche MAJ enfoncée et sélectionnez également ces contrôles. Effectuez l'une des opérations suivantes : Sous l'onglet Organiser, dans le groupe Tableau, cliquez sur Tabulaire ou Empilé. Cliquez avec le bouton droit sur le ou les contrôles sélectionnés, pointez sur Disposition, puis cliquez sur Tabulaire ou Empilé. Dernière modifié: 2025-01-22 17:01

Le 7 juillet 2011, Sony a annoncé qu'il n'expédierait plus de produits MiniDisc Walkman à partir de septembre 2011, tuant ainsi le format. Le 1er février 2013, Sony a publié un communiqué de presse sur la bourse Nikkei indiquant qu'il cesserait la livraison de tous les appareils MD, le dernier des lecteurs devant être vendu en mars 2013. Dernière modifié: 2025-01-22 17:01

Modèle de carte pour Word Pour accéder aux modèles dans Microsoft Word, sélectionnez 'Fichier' puis cliquez sur 'Nouveau'. Vous verrez une liste de modèles pour divers projets. Parcourez les modèles jusqu'à ce que vous trouviez l'option « Cartes de vœux ». Dernière modifié: 2025-01-22 17:01

Pour trouver votre version installée et voir si vous devez mettre à jour, exécutez az --version. Si vous utilisez le modèle de déploiement Azure Classic, installez Azure Classic CLI. Dernière modifié: 2025-01-22 17:01

Le hachage signifie utiliser une fonction ou un algorithme pour mapper les données d'un objet sur une valeur entière représentative. Ce soi-disant code de hachage (ou simplement hachage) peut ensuite être utilisé comme moyen d'affiner notre recherche lors de la recherche de l'élément sur la carte. Dernière modifié: 2025-01-22 17:01

Votre première fois avec git et github Obtenez un compte github. Téléchargez et installez git. Configurez git avec votre nom d'utilisateur et votre e-mail. Ouvrez un terminal/shell et tapez : Configurez ssh sur votre ordinateur. J'aime le guide de Roger Peng pour configurer des connexions sans mot de passe. Collez votre clé publique ssh dans les paramètres de votre compte github. Accédez aux paramètres de votre compte github. Dernière modifié: 2025-01-22 17:01

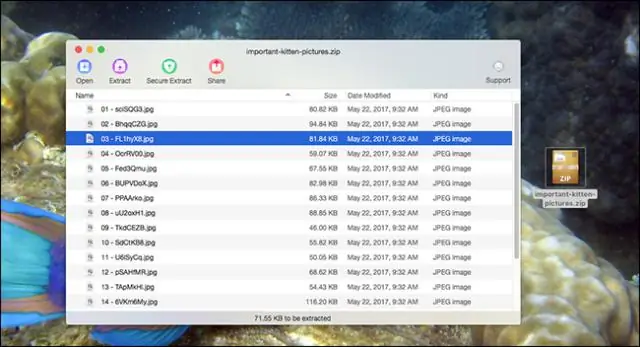

En soi, les fichiers zip ne sont pas dangereux à ouvrir, tant que vous faites preuve de bon sens. Les gens ont l'habitude de penser que les fichiers zip sont sûrs (parce qu'ils le sont, pour la plupart) - les parties malveillantes utilisent donc des faux. fichiers zip. C'est surtout un problème avec les versions de Windowsqui masquent les extensions de fichiers par défaut. Dernière modifié: 2025-01-22 17:01

Accédez à un canal public dans Slack Le moyen le plus rapide d'ajouter un nouvel événement consiste à taper la commande « / events create » (vous devez appuyer sur Entrée pour envoyer ce message). Vous pouvez également taper '/events' et voir le bouton Créer un événement - les deux fonctionnent parfaitement. Dernière modifié: 2025-01-22 17:01

Dans l'onglet Sondage, cochez les cases à gauche de chaque question que vous souhaitez déplacer vers un bloc distinct. Cliquez sur l'option Déplacer vers un nouveau bloc qui apparaît une fois que vous avez sélectionné plusieurs questions. Dernière modifié: 2025-01-22 17:01

Une attaque de chasse à la baleine, également connue sous le nom de hameçonnage à la baleine ou d'attaque de phishing à la baleine, est un type spécifique d'attaque de phishing qui cible des employés de haut niveau, tels que le PDG ou le directeur financier, afin de voler des informations sensibles d'une entreprise, comme ceux qui détiennent les postes supérieurs au sein de l'entreprise ont généralement un accès complet. Dernière modifié: 2025-01-22 17:01

Dans le client GitHub Desktop, basculez vers la branche dans laquelle vous souhaitez fusionner la branche de développement. Dans le sélecteur de branche, sélectionnez la branche principale. Allez dans Branche > Fusionner dans la branche actuelle. Dans la fenêtre de fusion, sélectionnez la branche de développement, puis cliquez sur Fusionner le développement dans le maître. Dernière modifié: 2025-01-22 17:01

13 frameworks PHP pour aider à créer des applications agiles. La création d'applications logicielles peut être un processus complexe et chronophage, mais l'utilisation d'un framework peut vous aider à développer des projets plus rapidement (en réutilisant des composants et modules génériques) et à mieux fonctionner (en s'appuyant sur une base structurelle unifiée). Dernière modifié: 2025-01-22 17:01

Remèdes en cas de perte de paquets Vérifiez les connexions. Vérifiez qu'il n'y a pas de câbles ou de ports mal installés, ou détériorés. Redémarrez les routeurs et autres matériels. Une technique classique de dépannage informatique. Utilisez une connexion par câble. Maintenez à jour le logiciel du périphérique réseau. Remplacez le matériel défectueux et inefficace. Dernière modifié: 2025-01-22 17:01

Un objet de la classe FileSystem représente un système de fichiers dans un programme Java. Un objet FileSystem est utilisé pour effectuer deux tâches : une interface entre un programme Java et un système de fichiers. une usine pour créer de nombreux types d'objets et de services liés au système de fichiers. Dernière modifié: 2025-01-22 17:01

Sur votre contrôleur de domaine, accédez à DNS. Sur votre domaine existant, ajoutez une nouvelle zone, une zone principale, un nom de zone : wpad. Dans cette zone, faites un clic droit et sélectionnez Nouvel hôte. Nom : wpad, adresse IP : l'IP de votre serveur IIS hébergeant le wpad. fichier dat. Sur la machine cliente : Définir comme DNS principal l'IP du contrôleur de domaine. Dernière modifié: 2025-01-22 17:01

Comment désactiver l'actualisation de l'application en arrière-plan sur iPhone ou iPad Lancez l'application Paramètres depuis votre écran d'accueil. Appuyez sur Général. Appuyez sur Actualiser l'application en arrière-plan. Désactivez l'actualisation de l'application en arrière-plan. L'interrupteur deviendra grisé lorsqu'il est désactivé. Dernière modifié: 2025-01-22 17:01

Réponse et explication : La partie la plus importante d'une infrastructure informatique est (A) le matériel. Bien que tous les composants d'une infrastructure informatique soient dépendants les uns des autres. Dernière modifié: 2025-01-22 17:01

Méthode 2 Désactivation d'une connexion spécifique dans Windows Accédez au Panneau de configuration. Accédez au "Centre Réseau et partage". Faites un clic gauche pour mettre en surbrillance et sélectionner la connexion WiFi. Désactivez toutes les connexions réseau. Pensez à utiliser un logiciel de contrôle parental. Dernière modifié: 2025-01-22 17:01

Sous Windows 10 Allumez votre périphérique audio Bluetooth et rendez-le détectable. La façon dont vous le rendez détectable dépend de l'appareil. Activez le Bluetooth sur votre PC s'il n'est pas déjà activé. Dans le centre d'action, sélectionnez Connecter, puis sélectionnez votre appareil. Suivez les autres instructions qui pourraient apparaître. Dernière modifié: 2025-01-22 17:01

VIDÉO A côté de ça, quand dois-je commencer à apprendre à coder ? Nous avons également constaté que la meilleure tranche d'âge pour commencer enseigner aux enfants une langue seconde se situe entre 2 et 7 ans. L'enfance et le début de l'adolescence sont les tranches d'âge critiques pour les enfants à apprendre n'importe quoi, y compris la programmation , parce que leur cerveau est encore en développement et apprentissage ". Dernière modifié: 2025-01-22 17:01

Le système d'exploitation en tant que gestionnaire de ressources. En interne, un système d'exploitation agit comme un gestionnaire de ressources du système informatique telles que le processeur, la mémoire, les fichiers et le périphérique d'E/S. Dans ce rôle, le système d'exploitation garde une trace de l'état de chaque ressource et décide qui obtient une ressource, pour combien de temps et quand. Dernière modifié: 2025-01-22 17:01

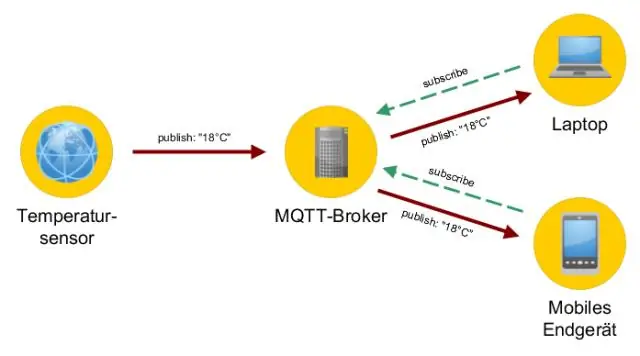

MQTT (alias MQ Telemetry Transport) est un protocole de connectivité de machine à machine ou « Internet des objets » au-dessus de TCP/IP. Il permet un transport de messagerie publication/abonnement extrêmement léger. Pour intégrer MQTT dans Home Assistant, ajoutez la section suivante à votre configuration. Dernière modifié: 2025-01-22 17:01

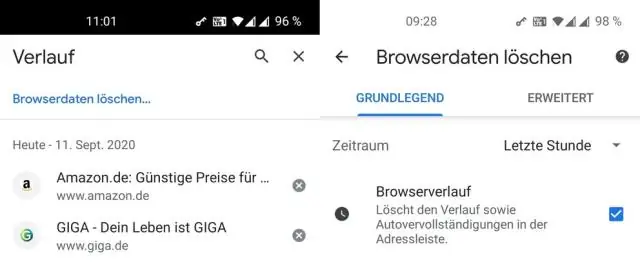

Suppression de l'historique du navigateur Google Chrome sur iPhone 8 et iPhone 10 Ouvrez Google Chrome. Sélectionnez l'icône à trois points dans le coin supérieur droit de l'écran. Appuyez sur Historique. Sélectionnez Effacer les données de navigation. Choisissez le type de données que vous souhaitez supprimer, puis appuyez sur Effacer les données lorsque vous avez terminé. Dernière modifié: 2025-01-22 17:01

Mais la différence entre eux est en fait très simple : les émoticônes sont des combinaisons de symboles disponibles sur votre clavier, comme des lettres et des signes de ponctuation, tandis que les emoji sont des images. Nous allons vous expliquer cela plus en détail. Dernière modifié: 2025-01-22 17:01

L'iPad Mini (marqué et commercialisé sous le nom d'iPad mini) est une gamme de mini tablettes conçues, développées et commercialisées par Apple Inc. Il s'agit d'une sous-série de la gamme de tablettes iPad, avec une taille d'écran réduite de 7,9 pouces, contrairement aux 9,7 pouces standard. Dernière modifié: 2025-01-22 17:01

Liste des meilleurs antivirus pour ordinateur portable en Inde Norton Security Standard. Norton est un nom bien connu de produits de sécurité informatique. Bitdefender ANTIVIRUS PLUS 2020. McAfee® Total Protection. AVG Ultimate (Appareils illimités | 1 an) Quick Heal Total Security. Kaspersky Total Security. Avast Premier. Dernière modifié: 2025-01-22 17:01

Le capteur de lumière VEX permet au robot de détecter la lumière ambiante dans une pièce. Contrairement au capteur de suivi de ligne, le capteur de lumière ne génère aucune lumière, il ne détecte que la quantité de lumière déjà présente dans une zone. Le capteur de lumière est un capteur analogique et il renvoie des valeurs comprises entre 0 et 4095. Dernière modifié: 2025-01-22 17:01