Apple Watch Une Apple Watch de première génération avec bracelet sport blanc Fabricant Quanta Computer Compal Electronics (fabricant sous contrat) Type Smartwatch Date de sortie Original : 24 avril 2015 Série 1 et Série 2 : 16 septembre 2016 Série 3 : 22 septembre 2017 Série 4 : septembre 21, 2018 Série 5 : 20 septembre 2019. Dernière modifié: 2025-01-22 17:01

Raisons d'acheter Avoir une montre au poignet de votre enfant rend moins probable que le téléphone couplé soit « accidentellement » oublié ou (réellement) perdu, de sorte que vous saurez toujours où ils se trouvent. Moins de raisons de le sortir de votre sac signifie moins d'occasions de le perdre. Dernière modifié: 2025-01-22 17:01

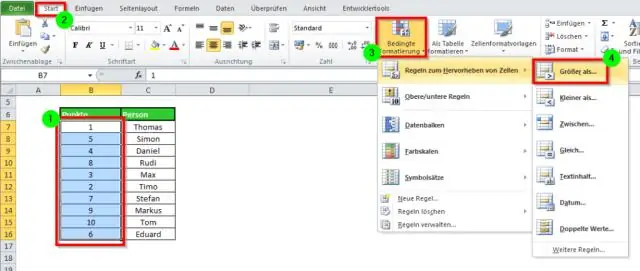

Comme tout le reste dans Excel, les titres sont entièrement personnalisables, y compris où vous les placez et comment vous déplacez vos données pour les inclure. Utilisez un en-tête. Cliquez sur le bouton « En-tête et pied de page » sur le ruban. Cliquez dans la zone de texte et saisissez le titre de la feuille de calcul. Utilisez la rangée du haut. Tapez le titre de la feuille de calcul. Dernière modifié: 2025-01-22 17:01

Enumerable, #each et Enumerator L'énumération fait référence à la traversée d'objets. En Ruby, nous appelons un objet énumérable lorsqu'il décrit un ensemble d'éléments et une méthode pour boucler sur chacun d'eux. Lorsqu'elle est appelée avec un bloc sur un tableau, la méthode #each exécutera le bloc pour chacun des éléments du tableau. Dernière modifié: 2025-01-22 17:01

Critères Exemples de phrases Nous avons des critères spécifiques et certaines limitations. Il répondait à tous nos critères; un emploi stable, des logements à prix raisonnable, un collège d'État et un hôpital régional. Mais c'est à force d'avoir combattu du tout qu'il dépasse les critères de l'époque et devient l'un des grands capitaines de l'histoire. Dernière modifié: 2025-01-22 17:01

Dans un réseau 'WPA2' uniquement, tous les clients doivent prendre en charge WPA2(AES) pour pouvoir s'authentifier. Dans un réseau 'WPA2/WPA mixed mode', on peut se connecter à la fois aux clients WPA(TKIP) et WPA2(AES). Notez que TKIP n'est pas aussi sécurisé qu'AES, et donc WPA2/AES doit être utilisé exclusivement, si possible. Dernière modifié: 2025-01-22 17:01

Ouvrez iPhoto et cliquez sur n'importe quelle image. Cliquer sur le bouton « bureau » en bas définira cette image comme arrière-plan de votre bureau. Sélectionnez plusieurs images à l'aide de la touche Maj enfoncée (si elles sont alignées) ou de la touche Commande (si elles sont séparées par d'autres photos), puis cliquez sur le bouton du bureau. Dernière modifié: 2025-01-22 17:01

VBA est-il difficile à apprendre ? - Quora. Oui et non. VBA est probablement l'un des langages les plus simples parmi les langages utiles et les plus couramment utilisés. Vous devriez idéalement suivre un cours de base en POO - programmation orientée objet avant d'apprendre tout langage structuré / orienté objet. Dernière modifié: 2025-01-22 17:01

Genre de logiciel : cadre d'application. Dernière modifié: 2025-01-22 17:01

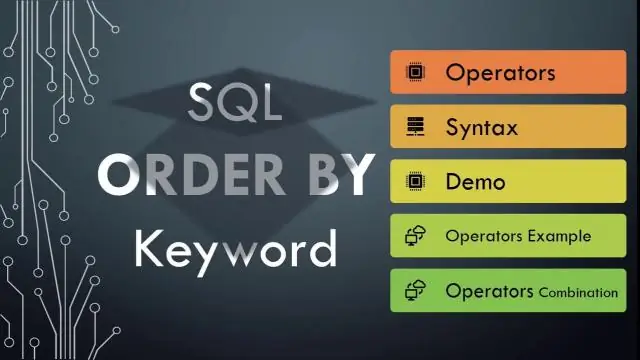

T-SQL - Clause ORDER BY. Annonces. La clause MS SQL Server ORDER BY permet de trier les données par ordre croissant ou décroissant, en fonction d'une ou plusieurs colonnes. Certaines requêtes de tri de base de données se traduisent par ordre croissant par défaut. Dernière modifié: 2025-01-22 17:01

C'est bon, c'est Godaddy ! Un fournisseur d'hébergement avec un VPS SSD complet et un hébergement partagé. Les serveurs de noms Domaincontrol.com sont les serveurs de noms par défaut fournis par godaddy pour les domaines qui ont hébergé le DNS avec godaddy. Dernière modifié: 2025-01-22 17:01

L'I-94 en direction est et ouest près de l'aéroport de Detroit Metro aura une voie ouverte entre l'I-275 et l'US-24 (Telegraph Road), à partir de 20 heures. Du vendredi au lundi à 5h du matin. L'I-94 en direction est et ouest aura une voie ouverte entre Conner Street et M-3 (Gratiot Avenue) de 5 h à 17 h. samedi. Dernière modifié: 2025-06-01 05:06

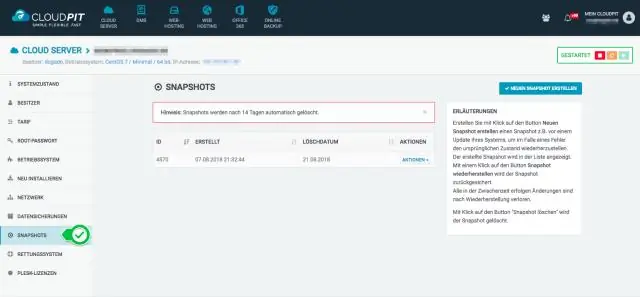

Accédez à la page Instantanés dans Google Cloud Console. Recherchez le nom de l'instantané que vous souhaitez restaurer. Accédez à la page des instances de VM. Cliquez sur le nom de l'instance où vous souhaitez restaurer votre disque de non-démarrage. En haut de la page des détails de l'instance, cliquez sur Modifier. Sous Disques supplémentaires, cliquez sur Ajouter un nouveau disque. Dernière modifié: 2025-01-22 17:01

Top 10 des logiciels de référencement SEMrush. Moz Pro. Classement SE. Conducteur. Serpstat. SpyFu. Ahrefs. Amélioration du site. Dernière modifié: 2025-01-22 17:01

En programmation, les opérations synchrones bloquent les instructions jusqu'à ce que la tâche soit terminée, tandis que les opérations asynchrones peuvent s'exécuter sans bloquer les autres opérations. Les opérations asynchrones sont généralement terminées en déclenchant un événement ou en appelant une fonction de rappel fournie. Dernière modifié: 2025-01-22 17:01

Appels et SMS Unli vers tous les réseaux (Smart, TNT, Sun, Globe, TM), 100 Mo de données, valable 1 jour. Pour vous inscrire, composez *123# > Autres offres > ALLNET30 > Abonnez-vous et attendez le message de confirmation. Voir aussi les promotions vidéo Smart Giga. Dernière modifié: 2025-06-01 05:06

Plus le régime est élevé, plus le ventilateur tourne vite et, dans la plupart des cas, plus le ventilateur sera bruyant. Les ventilateurs de boîtier de 120 mm ont tendance à être la taille de ventilateur la plus populaire dans les boîtiers de PC modernes, mais vous trouverez de nombreuses tailles telles que 80 mm, 92 mm, 140 mm, 200 mm et au-delà. Dernière modifié: 2025-01-22 17:01

Les frères et sœurs () est une méthode intégrée dans jQuery qui est utilisée pour trouver tous les éléments frères et sœurs de l'élément sélectionné. Les frères et sœurs sont ceux qui ont le même élément parent dans l'arbre DOM. Valeur de retour : Elle renvoie tous les frères et sœurs de l'élément sélectionné. Dernière modifié: 2025-01-22 17:01

Analyste de données de santé certifié (CHDA®) Cette certification prestigieuse fournit aux praticiens les connaissances nécessaires pour acquérir, gérer, analyser, interpréter et transformer les données en informations précises, cohérentes et opportunes, tout en équilibrant la vision stratégique « globale » avec la détails du jour. Dernière modifié: 2025-01-22 17:01

Définition de : fichier de transactions. fichier de transaction. Une collection d'enregistrements de transactions. Les fichiers de données dans les transactions sont utilisés pour mettre à jour les fichiers maîtres, qui contiennent les données sur les sujets de l'organisation (clients, employés, fournisseurs, etc.). Dernière modifié: 2025-01-22 17:01

Double. MIN_VALUE représente la valeur 2&moins;1074. Il s'agit d'une valeur inférieure à la normale, et c'est la plus petite valeur globale possible qu'un double peut représenter. Une valeur sous-normale a un 0 avant le point binaire : 0. Dernière modifié: 2025-01-22 17:01

Eh bien, l'erreur se produit souvent en raison d'une mauvaise date sur votre ordinateur. Comme le certificat de sécurité a une durée valide, la mauvaise date configurée sur votre ordinateur peut être la raison de cette erreur. Vous pouvez recevoir un message pour des erreurs de certificat de sécurité lorsque vous naviguez sur un site particulier. Dernière modifié: 2025-01-22 17:01

L'impératif informel est utilisé : pour donner des conseils. donner des instructions. ordonner de faire quelque chose. Dernière modifié: 2025-06-01 05:06

Les commandes internes sont des commandes déjà chargées dans le système. Ils peuvent être exécutés à tout moment et sont indépendants. D'autre part, les commandes externes sont chargées lorsque l'utilisateur les demande. Les commandes internes ne nécessitent pas un processus séparé pour les exécuter. Dernière modifié: 2025-01-22 17:01

Les sept phases d'une cyberattaque Première étape - Reconnaissance. Avant de lancer une attaque, les pirates informatiques identifient d'abord une cible vulnérable et explorent les meilleurs moyens de l'exploiter. Deuxième étape - Armement. Troisième étape - Livraison. Quatrième étape - Exploitation. Cinquième étape - Installation. Sixième étape – Commandement et contrôle. Septième étape – Action sur l'objectif. Dernière modifié: 2025-06-01 05:06

Paramètres avancés : réinitialiser GoogleChrome Lorsque le menu déroulant apparaît, sélectionnez Paramètres. Les paramètres de Chrome devraient maintenant s'afficher dans un nouvel onglet ou une nouvelle fenêtre, selon votre configuration. Faites défiler jusqu'en bas de la page et appuyez sur Avancé. Les paramètres avancés de Chrome devraient maintenant être affichés. Dernière modifié: 2025-01-22 17:01

Pour accéder à l'éditeur de film, lancez l'application Google Photos et dans le coin supérieur droit, appuyez sur le menu à trois points. Dans la liste des options, appuyez sur l'option "Film" et une nouvelle fenêtre intitulée "Créer un film" s'ouvrira. C'est ici que vous pouvez sélectionner les photos et/ou vidéos que vous souhaitez éditer et les ajouter à l'éditeur de film. Dernière modifié: 2025-01-22 17:01

Dans l'Explorateur de contrôle de code source, sélectionnez la branche, le dossier ou le fichier que vous souhaitez fusionner. Cliquez sur le menu Fichier, pointez sur Contrôle de code source, pointez sur Branchement et fusion, puis cliquez sur Fusionner. Dernière modifié: 2025-01-22 17:01

En utilisant le cloud computing, vous pouvez obtenir un coût variable inférieur à celui que vous pouvez obtenir par vous-même. Étant donné que l'utilisation de centaines de milliers de clients est agrégée dans le cloud, les fournisseurs tels qu'Amazon Web Services peuvent réaliser des économies d'échelle plus importantes, ce qui se traduit par des prix plus bas. Dernière modifié: 2025-01-22 17:01

Réponse : En plus du type de constructeur, Oracle fournit également des méthodes de collecte à utiliser avec les VARRAY et les tables imbriquées. Les méthodes de collecte ne peuvent pas être utilisées dans DML mais uniquement dans les instructions procédurales. DELETE supprime les éléments spécifiés d'une table imbriquée ou de la totalité de a. VARRAY. Dernière modifié: 2025-01-22 17:01

Le dialogue de Sophia est généré via un arbre de décision, mais est intégré à ces sorties de manière unique. Selon The Verge, Hanson exagère souvent et « induit grossièrement en erreur » la capacité de conscience de Sophia, par exemple en convenant avec Jimmy Fallon en 2017 que Sophia était « fondamentalement vivante ». Dernière modifié: 2025-01-22 17:01

Une entité faible est une entité qui ne peut exister que si elle appartient à une autre. Par exemple : une PIÈCE ne peut exister que dans un BÂTIMENT. En revanche, un PNEU peut être considéré comme une entité forte car il peut aussi exister sans être rattaché à un CAR. Dernière modifié: 2025-06-01 05:06

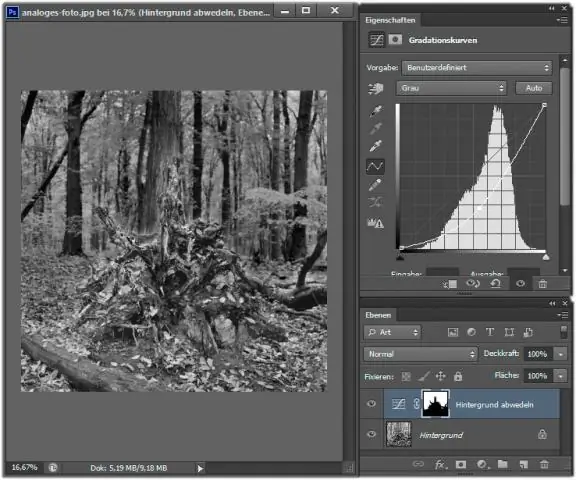

4 réponses Utilisez l'outil Marquee pour sélectionner la section centrale que vous souhaitez supprimer. Sélectionnez > Inverser pour sélectionner tout autre que la section du milieu. Copier et coller. Sélectionnez la moitié droite et utilisez l'outil Déplacer pour la faire glisser jusqu'à ce que les deux moitiés soient alignées. Masquer le calque d'arrière-plan/l'image d'origine. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Dropbox. Appuyez sur la flèche déroulante à droite du fichier ou du dossier que vous souhaitez renommer. Sélectionnez Renommer dans le menu qui apparaît en bas de votre écran. Dernière modifié: 2025-01-22 17:01

Commencez par sélectionner et copier l'intégralité de votre plage de données. Cliquez sur un nouvel emplacement dans votre feuille, puis allez dans Modifier | Collage spécial et cochez la case Transposer, comme illustré à la figure B. Cliquez sur OK et Excel transposera les étiquettes et les données de la colonne et de la ligne, comme illustré à la figure C. Dernière modifié: 2025-01-22 17:01

CHAP fournit une protection contre les attaques par rejeu par l'homologue grâce à l'utilisation d'un identifiant changeant de manière incrémentielle et d'une valeur de défi variable. CHAP exige que le client et le serveur connaissent le texte en clair du secret, bien qu'il ne soit jamais envoyé sur le réseau. Dernière modifié: 2025-01-22 17:01

Sécurité de la base de données (Page 185). SYSTEM est le compte d'administrateur de base de données générique par défaut pour les bases de données Oracle. SYS et SYSTEM reçoivent automatiquement le rôle DBA, mais SYSTEM est le seul compte qui doit être utilisé pour créer des tables et des vues supplémentaires utilisées par Oracle. Dernière modifié: 2025-01-22 17:01

Les représentants du support technique répondent aux appels téléphoniques entrants et résolvent les problèmes techniques des clients avec les logiciels et le matériel informatique. Les centres d'appels embauchent des représentants de soutien technique pour travailler à temps plein et à temps partiel pendant des horaires flexibles pouvant inclure les soirs et les week-ends. Dernière modifié: 2025-01-22 17:01

Le but de 802.1x est d'accepter ou de rejeter les utilisateurs qui souhaitent un accès complet à un réseau utilisant 802.1x. Il s'agit d'un protocole de sécurité qui fonctionne avec les réseaux sans fil 802.11 tels que 802.11b,g,n, ainsi qu'avec les appareils filaires. Tous les commutateurs NETGEAR ProSAFE de couche 2 et 3 prennent en charge cette authentification. Dernière modifié: 2025-01-22 17:01

On s'attend généralement à ce que les programmes Python s'exécutent moins vite que les programmes Java, mais ils prennent également beaucoup moins de temps à se développer. Les programmes Python sont généralement 3 à 5 fois plus courts que les programmes Java équivalents. Cette différence peut être attribuée aux types de données de haut niveau intégrés à Python et à son typage dynamique. Dernière modifié: 2025-01-22 17:01