Microsoft a mis fin aujourd'hui à la prise en charge des anciennes versions d'Internet Explorer, notamment IE8, IE9 et IE10, ainsi que Windows 8. Pour les navigateurs, la société a également publié un correctif final (KB3123303) qui inclut les dernières mises à jour de sécurité cumulatives et un " Notification de mise à niveau de fin de vie. Dernière modifié: 2025-01-22 17:01

Pour lire un fichier vidéo MP4 corrompu, la seule chose dont vous avez besoin est que VLC soit déjà installé sur le système et prêt à l'emploi : sélectionnez le fichier corrompu. fichier vidéo mp4. Cliquez avec le bouton droit de la souris sur Ouvrir avec et sélectionnez VLC. Le fichier vidéo corrompu va commencer à jouer. Dernière modifié: 2025-01-22 17:01

La syntaxe pour supprimer une contrainte d'unicité dans Oracle est : ALTER TABLE nom_table DROP CONSTRAINT nom_contrainte; nom de la table. Le nom de la table à modifier. Dernière modifié: 2025-01-22 17:01

Près de 70 % des clients interrogés ont déclaré qu'il leur en coûtait entre 1 000 et 3 000 dollars pour approvisionner chaque nouveau serveur d'impression ou remplacer un serveur existant. Le tiers restant des personnes interrogées a déclaré que cela coûtait 3 000 $ ou plus à leur organisation, avec près de 10 % déclarant des chiffres supérieurs à 6 000 $ par serveur d'impression. Dernière modifié: 2025-01-22 17:01

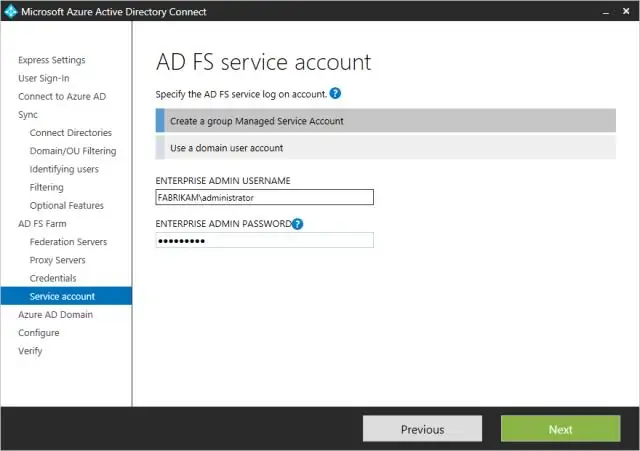

3 réponses. Il devrait être bon d'installer sur vos contrôleurs de domaine. Tant que des caches de recherche sains (pour DNS) et des baux (pour DHCP) sont disponibles et que vous disposez d'une quantité appropriée de contrôleurs de domaine pour votre environnement (la réponse n'est jamais « un contrôleur de domaine »), ADFS ne devrait pas présenter une charge énorme. Dernière modifié: 2025-01-22 17:01

L'ExceptionInInitializerError est une sous-classe de la classe LinkageError et indique qu'une exception inattendue s'est produite dans un initialiseur statique ou dans l'initialiseur d'une variable statique. L'ExceptionInInitializerError est levée lorsque la JVM tente de charger une nouvelle classe. Dernière modifié: 2025-01-22 17:01

C'est Costco, donc malheureusement vous devrez être membre pour profiter de l'offre. Mais si ce n'est pas un problème, vous pouvez acheter l'iPad 2017 de 9,7 pouces 128 Go avec Wi-Fi pour seulement 299,99 $. C'est 60 dollars de moins que le prix d'Apple, mais c'est aussi 70 $ de plus que ce que vous paierez si vous avez la chance d'être membre Costco. Dernière modifié: 2025-01-22 17:01

Les formats de fichiers suivants sont pris en charge : Text, SequenceFile, RCFile, ORC et Parquet. De plus, un métastore Hive distant est requis. Le mode local ou intégré n'est pas pris en charge. Presto n'utilise pas MapReduce et ne nécessite donc que HDFS. Dernière modifié: 2025-01-22 17:01

Les fichiers transférés via le protocole Shell (FISH) est un protocole réseau qui utilise Secure Shell (SSH) ou Remote Shell (RSH) pour transférer des fichiers entre ordinateurs et gérer les fichiers distants. Dernière modifié: 2025-01-22 17:01

Sélectionnez « Trackpad » dans la section « Matériel ». Cliquez sur la case à côté de « Scroll » sous l'en-tête « Deux doigts » si la case à cocher n'est pas déjà sélectionnée. Fermez les Préférences Système. Placez deux doigts sur le trackpad de votre Macbook et déplacez-les vers le haut ou vers le bas pour faire défiler vers le haut ou le bas votre page Web ou votre document actuel. Dernière modifié: 2025-01-22 17:01

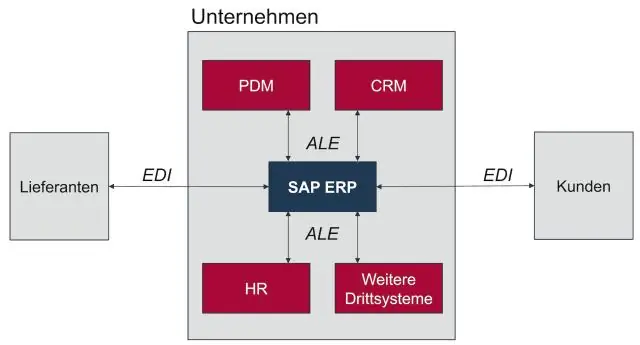

L'intégration de données est le processus consistant à combiner des données provenant de différentes sources en une seule vue unifiée. L'intégration des données permet finalement aux outils d'analyse de produire une intelligence d'affaires efficace et exploitable. Dernière modifié: 2025-01-22 17:01

Le Leatherman Surge est l'un de nos deux plus grands multi-outils ; une véritable centrale électrique, construite avec nos plus grosses pinces, nos lames multi-outils les plus longues et des serrures faciles à utiliser. Un échangeur de lame unique, des coupe-fil remplaçables de qualité supérieure et quatre lames à ouverture extérieure vous donnent un accès rapide aux outils que vous utilisez le plus. Dernière modifié: 2025-06-01 05:06

L'iPhone SE utilise une carte nano SIM, qui est la plus petite des 3 tailles que vous pouvez actuellement choisir. Cette taille de carte SIM est très courante pour les iPhone d'Apple, avec tous les nouveaux modèles utilisant cette même taille. Dernière modifié: 2025-01-22 17:01

Mesurez l'ouverture et déterminez vos besoins de fenêtre. Il est temps de comprendre comment mesurer les fenêtres. Supprimez la fenêtre existante. Zone de préparation et ajustement à sec Nouvelle fenêtre. Définir et niveler la fenêtre. Fenêtre de contrôle double et trous de pré-perçage. Coupez le revêtement et appliquez le calfeutrage. Fenêtre d'installation. Couper les cales et ajouter de l'isolant. Dernière modifié: 2025-01-22 17:01

Le framework Amplify fournit un ensemble de bibliothèques et de composants d'interface utilisateur et une interface de ligne de commande pour créer des backends mobiles et s'intégrer à vos applications iOS, Android, Web et React Native. L'Amplify CLI vous permet de configurer tous les services nécessaires pour alimenter votre backend via une simple interface de ligne de commande. Dernière modifié: 2025-01-22 17:01

Si beaucoup de lignes défilent vers le haut de l'écran chaque fois qu'ils cliquent sur quelque chose, ils utilisent le serveur proxy. Si le fichier journal de squid n'est pas localisé, regardez dans /etc/squid pour l'emplacement du fichier journal. Pour voir s'il s'agit réellement de mettre en cache et d'être utile, il devrait y avoir des lignes indiquant que c'est un HIT. Dernière modifié: 2025-01-22 17:01

SNI signifie Server Name Indication et est une extension du protocole TLS. Il indique quel nom d'hôte est contacté par le navigateur au début du processus de prise de contact. Cette technologie permet à un serveur de connecter plusieurs certificats SSL à une adresse IP et à une porte. Dernière modifié: 2025-01-22 17:01

En bref, la redirection de port est utilisée pour garder le trafic indésirable hors des réseaux. Il permet aux administrateurs réseau d'utiliser une seule adresse IP pour toutes les communications externes sur Internet tout en dédiant plusieurs serveurs avec différentes adresses IP et ports à la tâche en interne. Dernière modifié: 2025-01-22 17:01

Développée par le philosophe Stephen E. Toulmin, la méthode Toulmin est un style d'argumentation qui décompose les arguments en six parties : revendication, motifs, mandat, qualificatif, réfutation et soutien. Dans la méthode de Toulmin, chaque argument commence par trois parties fondamentales : la réclamation, les motifs et le mandat. Dernière modifié: 2025-01-22 17:01

La portée lexicale n'est pas valide en C car le compilateur ne peut pas atteindre/trouver l'emplacement mémoire correct de la fonction interne. La fonction imbriquée n'est pas prise en charge par C car nous ne pouvons pas définir une fonction dans une autre fonction en C. Nous pouvons déclarer une fonction à l'intérieur d'une fonction, mais ce n'est pas une fonction imbriquée. Dernière modifié: 2025-01-22 17:01

JavaScript | String split() La fonction str.split() est utilisée pour diviser la chaîne donnée en un tableau de chaînes en la séparant en sous-chaînes à l'aide d'un séparateur spécifié fourni dans l'argument. Arguments. Valeur de retour. Exemple 1 : Exemple 2 : var str = 'C'est un 5r&e@@t Jour.' var tableau = str.split(' ', 2); print(tableau);. Dernière modifié: 2025-01-22 17:01

Arrêtez de jeter vos sacs coûteux, achetez-en un qui est facile à nettoyer à la place ! Votre véritable sac iRobot préféré avec une fermeture à glissière de 7 pouces installée. Contient 30 bacs de saleté, de poussière et de cheveux, compatible avec tous les modèles d'élimination automatique de la saleté Clean Base™ (vendus séparément) et, surtout, est facile à vider pour être réutilisé. Dernière modifié: 2025-01-22 17:01

Si ISUSPM.exe est fourni avec un logiciel Nuance, une autre application ou fourni avec votre ordinateur, vous pouvez utiliser cette méthode pour le supprimer complètement. Téléchargez l'outil de désinstallation du gestionnaire de logiciels à partir d'ici. Localisez le fichier téléchargé et lancez-le. Une fois terminé, redémarrez votre PC et vérifiez si ISUSPM.exe existe toujours. Dernière modifié: 2025-01-22 17:01

Détails internes de std::sort() en C++ Cela signifie organiser les données d'une manière particulière, qui peut être croissante ou décroissante. Il existe une fonction intégrée dans C++ STL du nom de sort(). std::sort() est une fonction générique de la bibliothèque standard C++, pour effectuer un tri par comparaison. Dernière modifié: 2025-01-22 17:01

Dans un réseau de télécommunications, la gestion des pannes fait référence à un ensemble de fonctions qui détectent, isolent et corrigent les dysfonctionnements du réseau. Le système examine les journaux d'erreurs, accepte et agit sur les notifications de détection d'erreurs, trace et identifie les défauts et effectue une séquence de tests de diagnostic. Dernière modifié: 2025-01-22 17:01

Étape 1 : Importez une image dans Paint.net ou autre. Openpaint.net. Étape 2: Créez un nouveau calque et remplissez-le en noir. Cliquez sur Calque dans la barre de menu. Étape 3 : Réduisez l'opacité du calque. Maintenant, nous voyons qu'il y a une boîte affichant les couches en bas à droite. Étape 4 : Enregistrez l'image. Étape 5 : Fondu clair dans MS Paint. Dernière modifié: 2025-01-22 17:01

Activer la couleur de la barre de titre dans Windows10 Lancez l'application Paramètres et accédez à Personnalisation> Couleurs. En haut de l'écran, vous pouvez sélectionner la couleur que vous souhaitez pour les barres de titre de votre application. La couleur que vous choisissez sera également utilisée ailleurs dans Windows, comme l'arrière-plan des icônes dans le menu Démarrer. Dernière modifié: 2025-01-22 17:01

Pour ceux qui souhaitent passer à iOS 9.3 dès sa sortie, le temps de téléchargement d'iOS 9.3 ira de 15 minutes à plusieurs heures. Après la fin de la précipitation initiale, vous devez vous attendre à ce que le téléchargement d'iOS 9.3 se termine en 15 à 20 minutes. Dernière modifié: 2025-01-22 17:01

Bien que vous n'ayez pas besoin d'un clavier MIDI pour produire de la musique, il est fortement recommandé en raison de son utilité et de sa productivité. La majorité des postes de travail audio numériques (logiciel de création musicale) auront des claviers virtuels intégrés au progiciel que vous pouvez utiliser à l'aide du clavier de votre ordinateur. Dernière modifié: 2025-01-22 17:01

Newsela PRO Newsela ne publie pas de prix sur son site Web, mais a partagé dans un tweet récent que la version Pro coûte environ 6 000 $ par école, 2 000 $ par niveau scolaire et 18 $ par élève et par an. Dernière modifié: 2025-01-22 17:01

Il existe deux manières d'« effacer » du texte. L'une consiste à utiliser l'outil « Modifier le texte et les images » (Outils > Édition de contenu > Modifier le texte et les images). Avec l'outil actif, vous pouvez alors sélectionner du texte et le supprimer. S'il s'agit de texte dans ce qu'Acrobat considère comme un groupe de texte (par exemple un paragraphe), le reste de ce groupe s'ajustera. Dernière modifié: 2025-01-22 17:01

Le cours de certification Certified Information Systems Auditor (CISA) vous fournit les compétences nécessaires pour gouverner et contrôler l'informatique d'entreprise et effectuer un audit de sécurité efficace. Aligné sur la dernière édition de l'examen CISA (2019), il vous permet de mieux protéger les systèmes d'information. Dernière modifié: 2025-06-01 05:06

Fiabilité et compréhension SSDLifespan. Les SSD sont plus fiables lorsqu'il s'agit d'environnements difficiles que les disques durs, car ils n'ont pas de bras d'actionneur ni de pièces mobiles. En tant que tels, les SSD résistent mieux aux chutes accidentelles et aux températures extrêmes que les disques durs. Mais cela ne veut pas dire que tous les SSD sont identiques. Dernière modifié: 2025-01-22 17:01

YOLO est open source. Vous pouvez l'utiliser comme bon vous semble. Il existe de nombreuses applications commerciales qui utilisent YOLO et d'autres versions plus simples de YOLO comme backend. Dernière modifié: 2025-01-22 17:01

Grande sécurité avec peu d'effort : Bitcoin Code est un robot fiable, et il semble que ce soit l'une des plateformes les plus utilisées et les plus fiables. Le courtier est une plate-forme sécurisée et toutes vos données ne seront utilisées que pour le commerce avec Bitcoin Code et le courtier. Dernière modifié: 2025-01-22 17:01

Différence entre synchrone et asynchrone-Salesforce Dans le processus synchrone, le thread attend que la tâche soit terminée, puis passe à la tâche suivante de manière séquentielle. Dans l'apex asynchrone, le thread n'attend pas que la tâche soit terminée pour passer à la tâche suivante. Dernière modifié: 2025-01-22 17:01

Les câbles Ethernet Cat 5 ont huit fils (quatre paires), mais selon les normes 10BaseT et 100BaseT (10 Mbps et 100 Mbps, respectivement), seuls quatre (deux paires) de ces fils sont réellement utilisés. Une paire est utilisée pour transmettre des données et l'autre paire est utilisée pour recevoir des données. Dernière modifié: 2025-01-22 17:01

Le service Apple Push Notification (communément appelé Apple Notification Service ou APNs) est un service de notification de plate-forme créé par Apple Inc. qui permet aux développeurs d'applications tiers d'envoyer des données de notification aux applications installées sur les appareils Apple. Dernière modifié: 2025-01-22 17:01

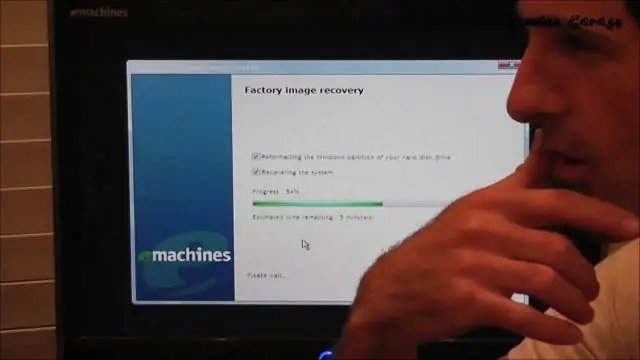

Méthode 2 Réinitialisation de Windows 8 (efface tous les fichiers) Sauvegardez et enregistrez tous les fichiers et données personnels dans un emplacement de stockage tiers. Appuyez simultanément sur les touches Windows + C. Sélectionnez "Paramètres", puis sélectionnez "Modifier les paramètres du PC". Sélectionnez "Général", puis faites défiler vers le bas jusqu'à ce que vous voyiez "Supprimer tout et réinstaller Windows". Dernière modifié: 2025-01-22 17:01

Les électrodes de verre prennent en sandwich une couche électrochrome, généralement constituée d'oxyde de tungstène, et un électrolyte, contenant généralement des ions lithium. Une tension aux bornes de l'appareil fait bouger les ions dans le matériau électrochrome, modifiant ses propriétés optiques de sorte qu'il absorbe la lumière visible et IR. Dernière modifié: 2025-01-22 17:01