Un diagramme de réseau est une représentation graphique de toutes les tâches, responsabilités et flux de travail d'un projet. Il ressemble souvent à un graphique avec une série de cases et de flèches. Dernière modifié: 2025-01-22 17:01

Un répartiteur HDMI prend une sortie vidéo HDMI d'un appareil, comme un Roku, et la divise en deux flux audio et vidéo distincts. Vous pouvez ensuite envoyer chaque flux vidéo à un moniteur distinct. Malheureusement, la plupart des séparateurs sont nuls. Dernière modifié: 2025-01-22 17:01

WordPress n'est pas réécrit dans Node. WordPress est écrit en PHP, mais l'interface d'administration Calypso pour WordPress est écrite avec des outils frontaux populaires tels que React et Lodash. Dernière modifié: 2025-01-22 17:01

Le processus d'évaluation des vulnérabilités permet de réduire les chances qu'un attaquant soit en mesure de violer les systèmes informatiques d'une organisation, ce qui permet de mieux comprendre les actifs, leurs vulnérabilités et le risque global pour une organisation. Dernière modifié: 2025-01-22 17:01

Quelles sont les meilleures applications de radars pour iPhone ? #1Cobra iRadar. Applications. Android, iOS. Achats gratuits dans l'application. installer maintenant. Cobra iRadar est un système communautaire de détection radar, laser et caméra. #2Wisepilot. Applications. Android, iOS. Achats gratuits dans l'application. installer maintenant. #3iSpeedCam. Applications. iOS. 3,99 $ avec les achats intégrés. installer maintenant. Dernière modifié: 2025-01-22 17:01

Le développement basé sur le tronc (TBD) est l'endroit où tous les développeurs (pour une unité déployable particulière) s'engagent dans une branche partagée sous contrôle de source. Cette branche sera familièrement connue sous le nom de tronc, peut-être même appelée « tronc ». Seuls les ingénieurs de publication s'engagent dans ces branches et créent en effet chaque branche de publication. Dernière modifié: 2025-01-22 17:01

Quelles sont les caractéristiques d'un mot de passe fort ? 6 caractères, non basés sur un mot trouvé dans le dictionnaire, majuscules et minuscules, contient des chiffres, ne contient pas de mots qui vous sont associés personnellement, changé fréquemment. Dernière modifié: 2025-01-22 17:01

Une liste doublement liée (DLL) contient un pointeur supplémentaire, généralement appelé pointeur précédent, ainsi que le pointeur suivant et les données qui se trouvent dans la liste à liaison unique. Voici la représentation d'un nœud DLL en langage C. Dernière modifié: 2025-06-01 05:06

Les systèmes multi-locataires placent les données de plusieurs entreprises (organisation dans Salesforce) sur le même serveur, en les séparant généralement les unes des autres via une simple partition qui empêche les données de migrer d'une entreprise à une autre. Dernière modifié: 2025-01-22 17:01

Le téléchargement Linux pour RuneScape est prêt à être téléchargé sur Ubuntu (et des distributions similaires), il peut être récupéré sur notre page de téléchargement. D'autres joueurs et sources ont commencé à rendre cette option disponible sur d'autres distributions, telles que Gentoo, et proposent à la fois des étapes et une assistance pour cela sur notre forum d'assistance technique communautaire. Dernière modifié: 2025-01-22 17:01

Premiers pas avec Ansible pour l'automatisation du réseau. Exécutez votre première commande et votre livre de jeu. Conditions préalables. Installez Ansible. Établissez une connexion manuelle à un nœud géré. Exécutez votre première commande Ansible de réseau. Créez et exécutez votre premier playbook réseau Ansible. Guide du développeur pour l'automatisation du réseau. Dernière modifié: 2025-01-22 17:01

Il existe une option d'accélération matérielle dans les propriétés sonores sur les ordinateurs Windows. Tout matériel spécifique peut être utilisé pour accélérer quelle que soit la raison pour laquelle le matériel est conçu. Le son et la vidéo sont les deux plus courants. –. Dernière modifié: 2025-06-01 05:06

Relation un-plusieurs (relation 1-M) La relation un-plusieurs est définie comme une relation entre deux tables où une ligne d'une table peut avoir plusieurs lignes correspondantes dans une autre table. Cette relation peut être créée à l'aide de la relation clé primaire-clé étrangère. Dernière modifié: 2025-01-22 17:01

SEO est un acronyme qui signifie optimisation des moteurs de recherche, qui est le processus d'optimisation de votre site Web pour obtenir un trafic organique ou non rémunéré à partir de la page de résultats du moteur de recherche. Vous faites cela dans l'espoir que le moteur de recherche affichera votre site Web en tant que premier résultat sur la page de résultats du moteur de recherche. Dernière modifié: 2025-01-22 17:01

Types complexes. Pig a trois types de données complexes : les cartes, les tuples et les sacs. Tous ces types peuvent contenir des données de n'importe quel type, y compris d'autres types complexes. Il est donc possible d'avoir une carte où le champ valeur est un sac, qui contient un tuple où l'un des champs est une carte. Dernière modifié: 2025-01-22 17:01

Les services d'interprètes professionnels sont considérés comme la meilleure option pour les patients atteints de LEP; ils se traduisent par de meilleurs résultats pour les patients et des taux de satisfaction des patients plus élevés. Les inconvénients pour les interprètes professionnels comprenaient des problèmes de confidentialité pour le patient et la capacité d'interpréter pour les patients avec des dialectes uniques. Dernière modifié: 2025-01-22 17:01

Dans un système d'exploitation de bibliothèque, les limites de protection sont repoussées vers les couches matérielles les plus basses, ce qui donne : un ensemble de bibliothèques qui implémentent des mécanismes tels que ceux nécessaires pour piloter le matériel ou parler des protocoles réseau; un ensemble de politiques qui appliquent le contrôle d'accès et l'isolement dans la couche d'application. Dernière modifié: 2025-01-22 17:01

Une activité Android est un écran de l'interface utilisateur de l'application Android. De cette façon, une activité Android est très similaire à Windows dans une application de bureau. Une application Android peut contenir une ou plusieurs activités, c'est-à-dire un ou plusieurs écrans. Dernière modifié: 2025-01-22 17:01

Normalement, vous ne pouvez pas utiliser de périphériques USB lorsque vous travaillez dans un environnement en mode réel (MS-DOS) ou en mode sans échec (dans les versions antérieures de Windows). Pour ce faire, vous devez d'abord installer les pilotes d'émulation USB hérités, et la prise en charge USB héritée doit être activée dans CMOS. Dernière modifié: 2025-01-22 17:01

Une liste Array n'est pas une collection fortement typée. Il peut stocker les valeurs de différents types de données ou du même type de données. ArrayList contient une simple liste de valeurs. ArrayList implémente l'interface IList à l'aide d'un tableau et nous pouvons très facilement ajouter, insérer, supprimer, afficher, etc. Dernière modifié: 2025-01-22 17:01

9 réponses. Autrefois, le virus pouvait endommager le matériel de la manière suivante : cela ne tue pas définitivement le matériel, mais sa résurrection peut être difficile; par exemple. certaines cartes mères peuvent être reflashées après un tel flashage indésirable uniquement en lisant le BIOS à partir d'une disquette. Dernière modifié: 2025-06-01 05:06

Démarrez votre application de messagerie. Ouvrez le message électronique que vous souhaitez envoyer à Facebook, puis cliquez sur l'option « Transférer ». Tapez cette adresse dans le champ "À" : [email protected]. Remplacez « nom d'utilisateur » dans l'adresse e-mail à l'étape trois par le surnom de l'URL personnalisée de l'utilisateur Facebook auquel vous souhaitez envoyer l'e-mail. Dernière modifié: 2025-01-22 17:01

Nœud. js les objets globaux sont de nature globale et disponibles dans tous les modules. Vous n'avez pas besoin d'inclure ces objets dans votre application ; ils peuvent plutôt être utilisés directement. Ces objets sont des modules, des fonctions, des chaînes et des objets, etc. Certains de ces objets ne sont pas réellement dans la portée globale mais dans la portée du module. Dernière modifié: 2025-01-22 17:01

Le téléviseur Ultra HD de 110 pouces de Samsung est le plus grand au monde et il sera mis en vente lundi. Dernière modifié: 2025-01-22 17:01

Combien de fois puis-je passer le test ? Vous pouvez passer le test jusqu'à 6 fois au total avant d'être à court de tentatives. Lisez directement sur le site Web du registre national pour plus de détails : les candidats ont six possibilités de réussir l'examen cognitif à condition que toutes les autres exigences pour la certification nationale EMS soient remplies. Dernière modifié: 2025-01-22 17:01

Arlo dispose désormais d'un système de sécurité. Arlo affirme que son Multi-Sensor est un appareil «tout-en-un» qui détecte les mouvements, l'ouverture et la fermeture des portes et des fenêtres, les alarmes de fumée et de monoxyde de carbone, les changements de température et les fuites d'eau. Dernière modifié: 2025-01-22 17:01

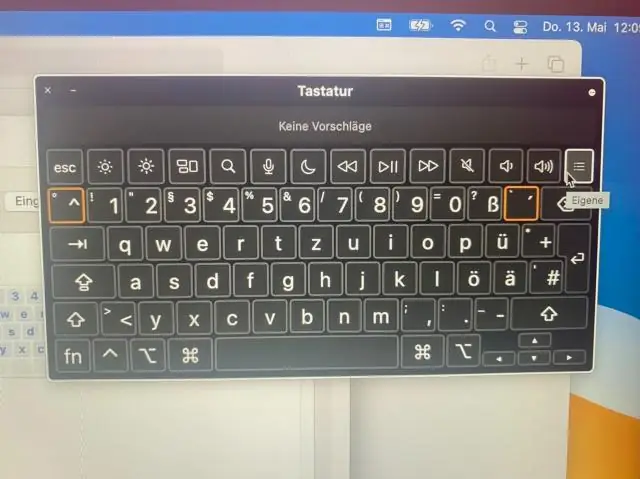

Pour réparer le clavier en tapant des caractères incorrects dans Windows 7, accédez au panneau de configuration, ouvrez « Horloge, région et langue » – « Région et langue » – « Claviers et langues » – Ajoutez « Anglais (États-Unis) » – Définir « Anglais (États-Unis) » comme langue d'entrée par défaut – supprimer 'Anglais (Royaume-Uni)' – Cliquez sur Appliquer et OK. Dernière modifié: 2025-06-01 05:06

deux clés De cette façon, combien de types de clés y a-t-il en cryptographie ? Il y a quatre bases taper de clés de cryptage : symétrique, asymétrique, public et privé. Les deux premiers décrivent où le clés sont utilisés dans le chiffrement processus, et les deux derniers décrivent qui a accès au clés .. Dernière modifié: 2025-01-22 17:01

Explication du rapport signal/bruit Par exemple, lorsqu'un composant audio affiche un rapport signal/bruit de 100 dB, cela signifie que le niveau du signal audio est supérieur de 100 dB au niveau du bruit. Une spécification de rapport signal/bruit de 100 dB est considérablement meilleure qu'une spécification de 70 dB (ou moins). Dernière modifié: 2025-06-01 05:06

Une zone de transfert de données (DSA) est une zone de stockage temporaire entre les sources de données et un entrepôt de données. La zone de transit est principalement utilisée pour extraire rapidement des données de ses sources de données, en minimisant l'impact des sources. Dans TX, la zone de transfert des données est implémentée en tant que base de données de transfert appartenant à un objet Business Unit. Dernière modifié: 2025-01-22 17:01

Le nouveau mobile Google Docs sera déployé auprès des utilisateurs de langue anglaise utilisant Android Froyo et n'importe quel iOS 3. Pour l'utiliser, il vous suffit de pointer un appareil compatible vers docs.google.com. De là, vous pouvez créer un nouveau document ou modifier un document existant en appuyant simplement sur le bouton Modifier. Dernière modifié: 2025-01-22 17:01

Cet article explique les bases de la validation côté serveur ASP.NET MVC à l'aide de l'API d'annotation de données. Le framework ASP.NET MVC valide toutes les données transmises à l'action du contrôleur en cours d'exécution, il remplit un objet ModelState avec tous les échecs de validation qu'il trouve et transmet cet objet au contrôleur. Dernière modifié: 2025-01-22 17:01

Cryptage de SQL Server : Cryptage transparent des données (TDE) Le cryptage transparent des données (TDE) crypte les données dans les fichiers physiques de la base de données, les « données au repos ». Sans le certificat de cryptage et la clé principale d'origine, les données ne peuvent pas être lues lorsque le lecteur est accédé ou que le support physique est volé. Dernière modifié: 2025-01-22 17:01

Comment définir une adresse IP statique sous Windows ? Cliquez sur Menu Démarrer > Panneau de configuration > Réseau et partage Center ou Réseau et Internet > Réseau et partage Center. Cliquez sur Modifier les paramètres de l'adaptateur. Cliquez avec le bouton droit sur Wi-Fi ou Connexion au réseau local. Cliquez sur Propriétés. Sélectionnez Internet Protocol Version 4 (TCP/IPv4). Cliquez sur Propriétés. Sélectionnez Utiliser l'adresse IP suivante. Dernière modifié: 2025-01-22 17:01

Diagramme. une figure géométrique, utilisée pour illustrer un énoncé mathématique, une preuve, etc. un croquis, un dessin ou un plan qui explique une chose en décrivant ses parties et leurs relations, leur fonctionnement, etc. un tableau ou un graphique expliquant ou illustrant des idées, des statistiques, etc. Dernière modifié: 2025-01-22 17:01

1) Installez la chaîne Roku Media Player, soit via Channel Store sur votre Roku, soit via le site Web de Roku. 2) Ajoutez le fichier vidéo à votre clé USB externe depuis votre ordinateur. Le Roku 3 peut lire les fichiers MKV, MP4 et MOV. 3) Connectez la clé USB au port USB du Roku 3, situé sur le côté droit de la boîte. Dernière modifié: 2025-01-22 17:01

Le TEST STATIQUE est une technique de test de logiciel par laquelle nous pouvons vérifier les défauts du logiciel sans l'exécuter réellement. Son pendant est le Dynamic Testing qui vérifie une application lors de l'exécution du code. Dernière modifié: 2025-01-22 17:01

Lorsqu'un téléphone est vendu, il est verrouillé et ne peut être utilisé que sur ce réseau. Une fois qu'un téléphone est entièrement payé, il peut être déverrouillé, ce qui signifie qu'il peut être utilisé sur n'importe quel réseau compatible. Les téléphones déverrouillés valent plus que les téléphones verrouillés sur le marché des téléphones d'occasion. Dernière modifié: 2025-01-22 17:01

ASP.NET AJAX permet à une application Web de récupérer des données du serveur de manière asynchrone et de mettre à jour des parties de la page existante. Ainsi, ces mises à jour de pages partielles rendent l'application Web plus réactive et améliorent ainsi l'expérience utilisateur. selon le lien sur lequel nous avons cliqué. Dernière modifié: 2025-01-22 17:01

Introductionedit Kibana est une plateforme d'analyse et de visualisation open source conçue pour fonctionner avec Elasticsearch. Vous utilisez Kibana pour rechercher, afficher et interagir avec les données stockées dans les index Elasticsearch. Vous pouvez facilement effectuer une analyse de données avancée et visualiser vos données dans une variété de graphiques, de tableaux et de cartes. Dernière modifié: 2025-01-22 17:01