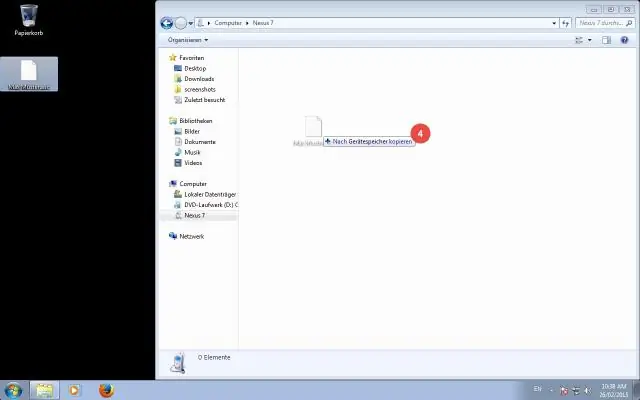

Téléchargez et installez iOS 10 depuis iTunes Connectez maintenant votre appareil à votre ordinateur et iTunes devrait s'ouvrir automatiquement. Avec iTunes ouvert, sélectionnez votre appareil, puis cliquez sur « Résumé » puis « Vérifier la mise à jour ». La mise à jour iOS 10 devrait apparaître. Quand il clique sur « Télécharger et mettre à jour ». Dernière modifié: 2025-01-22 17:01

Sous Windows 7 : Cliquez sur Démarrer -> Panneau de configuration -> Matériel et audio -> Options d'alimentation. Sélectionnez afficher des plans supplémentaires. Sélectionnez Haute performance comme vu ci-dessus. Dernière modifié: 2025-01-22 17:01

Il existe plusieurs types de listes de contrôle d'accès et la plupart sont définies pour un objectif ou un protocole distinct. Sur les routeurs Cisco, il existe deux types principaux : standard et étendu. Ces deux types sont les listes de contrôle d'accès les plus utilisées et celles sur lesquelles je me concentrerai dans cet article et dans les prochains articles, mais il existe également des listes de contrôle d'accès avancées. Dernière modifié: 2025-06-01 05:06

Un ingénieur de test est tenu de tester complètement le produit ou le système pour s'assurer qu'il fonctionne correctement et répond aux besoins de l'entreprise. Les responsabilités du poste comprennent : la mise en place d'environnements de test, la conception de plans de test, le développement de cas de test/scénarios/cas d'utilisation et l'exécution de ces cas. Dernière modifié: 2025-01-22 17:01

9. Lequel des protocoles suivants est le protocole d'accès multiple pour le contrôle d'accès aux canaux ? Explication : Dans CSMA/CD, il traite de la détection de collision après qu'une collision s'est produite, alors que CSMA/CA traite de la prévention des collisions. CSMA/CD est l'abréviation de Carrier Sensing Multiple Access/Collision detection. Dernière modifié: 2025-01-22 17:01

Eclipse annonce la prise en charge de Java12. Le mois dernier, l'équipe d'Eclipse a annoncé qu'Eclipse prend désormais en charge Java 12. Dernière modifié: 2025-01-22 17:01

Avec les téléviseurs traditionnels, c'était 60 fois par seconde, ou "60 Hz". Certains téléviseurs modernes peuvent se rafraîchir au double de ce taux, soit 120 Hz (120 images par seconde). Des taux de rafraîchissement plus élevés peuvent réduire le flou de mouvement dans les écrans LCD et les téléviseurs OLED (les deux seules technologies de télévision sur le marché). Dernière modifié: 2025-01-22 17:01

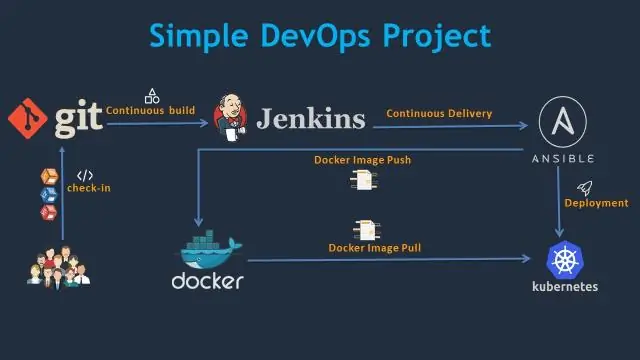

AWS a cloué CI/CD. Pour plus de clarté, CI/CD signifie Continuous Integration, Continuous Delivery. En termes simples, si vous avez un pipeline CI/CD, chaque fois que vous envoyez du code à votre référentiel, il compilera et installera automatiquement votre logiciel dans votre environnement de développement. Dernière modifié: 2025-01-22 17:01

L'événement. La méthode preventDefault() arrête l'action par défaut d'un élément. Par exemple : Empêcher un bouton d'envoi de soumettre un formulaire. Empêcher un lien de suivre l'URL. Dernière modifié: 2025-06-01 05:06

Dans tous les cas, suivez ces cinq étapes pour le câblage de l'interrupteur d'éclairage à 3 voies : Éteignez le bon circuit sur votre panneau électrique. Ajouter une boîte électrique pour le deuxième interrupteur à trois voies au sous-sol. Faites passer une longueur de câble NM de type 14-3 (ou 12-3, si vous vous connectez à un fil de calibre 12) entre les deux boîtiers. Dernière modifié: 2025-01-22 17:01

WinZip Registry Optimizer n'est techniquement pas un virus. Il est plus approprié de s'appeler PUP (programme potentiellement indésirable). Sa nature peut être aussi agressive qu'un virus informatique, cependant, il ne se réplique jamais une fois installé sur le PC. Dernière modifié: 2025-01-22 17:01

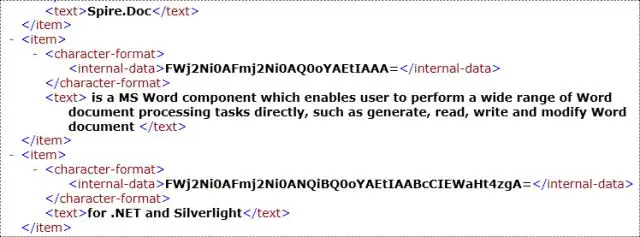

Les attributs font partie des éléments XML. Un élément peut avoir plusieurs attributs uniques. L'attribut donne plus d'informations sur les éléments XML. Pour être plus précis, ils définissent les propriétés des éléments. Un attribut XML est toujours une paire nom-valeur. Dernière modifié: 2025-01-22 17:01

Oui c'est vrai. Croyez-le ou non, il existe encore quelques appareils photo argentiques en production, tout neufs, aujourd'hui. Et au-delà du tout neuf, il y a, bien sûr, un marché d'occasion actif pour les photographes qui cherchent à plonger leurs orteils dans le monde de la photographie argentique. Dernière modifié: 2025-01-22 17:01

Quatre exemples d'organisateurs graphiques : plan, diagramme de Venn, organisateur hiérarchique et carte à bulles. Dernière modifié: 2025-01-22 17:01

Frappez-le, poivrons fantômes! Wendy's Jalapeño Fresco Sandwich au poulet épicé et frites au poivre fantôme, l'édition maison. Gelée de poivre fantôme. Pizza Aux Légumes Rôtis Avec Sauce Au Poivre Fantôme. Version maison des ailes de poulet au poivre fantôme de Popeye. Sel Poivre Fantôme. Dernière modifié: 2025-01-22 17:01

Bien que l'utilisation d'un VPN en Arabie saoudite soit légale, le gouvernement désapprouve l'utilisation de VPN et bloque l'accès à de nombreux sites Web de fournisseurs de VPN populaires. Connectez-vous au réseau de serveurs du fournisseur VPN. Connectez-vous à un serveur VPN situé n'importe où en dehors des frontières de l'Arabie saoudite. Profitez de votre nouvelle liberté Internet. Dernière modifié: 2025-06-01 05:06

Convertir de Quicken pour Mac à Quicken pour Windows Ouvrez votre fichier de données dans Quicken Mac 2015, 2016, 2017 ou la version d'abonnement. Choisissez Fichier > Exporter > Fichier de transfert Windows Quicken (QXF). Sauver la. fichier QXF sur un support qui vous permettra de le déplacer sur votre PC, comme une clé USB ou un CD/DVD. Dernière modifié: 2025-01-22 17:01

En guise d'explication simpliste, une ville intelligente est un lieu où les réseaux et services traditionnels sont rendus plus flexibles, efficaces et durables grâce à l'utilisation des technologies de l'information, du numérique et des télécommunications pour améliorer le fonctionnement de la ville au profit de ses habitants. Dernière modifié: 2025-01-22 17:01

Mangé. un suffixe apparaissant dans les emprunts du latin, sa distribution anglaise parallèle à celle du latin. La forme a pour origine un suffixe ajouté aux verbes radicaux a pour former des adjectifs (séparés). En anglais, l'utilisation comme suffixe verbal a été étendue aux radicaux d'origine non latine : calibrer; stériliser. Dernière modifié: 2025-01-22 17:01

Confidentialité. La confidentialité fait référence à la protection des informations contre l'accès par des parties non autorisées. En d'autres termes, seules les personnes autorisées à le faire peuvent accéder aux données sensibles. Presque tous les incidents de sécurité majeurs rapportés dans les médias aujourd'hui impliquent des pertes majeures de confidentialité. Dernière modifié: 2025-06-01 05:06

Matières kinesthésiques : gymnastique, art dramatique, art et musique Par exemple, la gymnastique, l'art, la musique et l'art dramatique sont toutes des matières où la plupart des stratégies d'enseignement sont des activités qui obligent les élèves à se concentrer sur le mouvement physique. Les étudiants qui sont des apprenants kinesthésiques obtiennent souvent de meilleurs résultats dans ces matières. Dernière modifié: 2025-01-22 17:01

La résolution prise en charge est le nombre de points qu'un moniteur peut émuler électroniquement. Le moniteur peut accepter 1980 x 1200 comme "Résolution prise en charge", mais l'image sera seulement aussi bonne que la "Résolution native". Dernière modifié: 2025-01-22 17:01

Un opérateur SAS est un symbole qui représente une comparaison, un calcul arithmétique ou une opération logique; une fonction SAS ; ou regrouper des parenthèses. SAS utilise deux principaux types d'opérateurs : les opérateurs de préfixe. opérateurs infixes. Dernière modifié: 2025-01-22 17:01

Le LSI SAS 2008 est un contrôleur basé sur SAS 2 ou SATA III de 6,0 Go doté de huit ports et d'une connectivité PCIe native. Dans les forums, nous avons maintenu un mappage de contrôleur LSI entre les contrôleurs LSI et leurs homologues OEM. Dernière modifié: 2025-01-22 17:01

Dessiner une courbe Dans l'onglet Insertion, dans le groupe Illustrations, cliquez sur Formes. Sous Lignes, cliquez sur Courbe. Cliquez à l'endroit où vous souhaitez que la courbe commence, faites glisser pour dessiner, puis cliquez à l'endroit où vous souhaitez ajouter une courbe. Pour terminer une forme, effectuez l'une des opérations suivantes : Pour laisser la forme ouverte, double-cliquez à tout moment. Dernière modifié: 2025-01-22 17:01

SOAP est un protocole utilisé pour échanger des données entre des applications basées sur différents langages de programmation. SOAP est construit sur la spécification XML et fonctionne avec le protocole HTTP. Cela en fait un outil parfait pour une utilisation dans les applications Web. Les blocs de construction SOAP consistent en un message SOAP. Dernière modifié: 2025-01-22 17:01

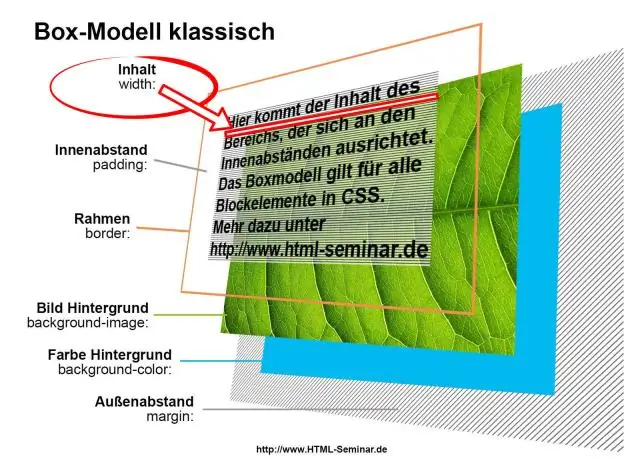

Vous pouvez utiliser deux valeurs en haut et à gauche avec la propriété position pour déplacer un élément HTML n'importe où dans le document HTML. Déplacer vers la gauche - Utilisez une valeur négative pour la gauche. Déplacer vers la droite - Utilisez une valeur positive pour la gauche. Monter - Utilisez une valeur négative pour le haut. Descendre - Utiliser une valeur positive pour le haut. Dernière modifié: 2025-01-22 17:01

Mocha est un framework de test open source utilisé pour exécuter vos tests automatisés dans Node. Il est livré avec un large éventail de fonctionnalités qui vous permettent de créer des tests automatisés descriptifs, des rapports robustes et même d'exécuter vos tests automatisés chaque fois qu'un fichier est modifié localement. Dernière modifié: 2025-01-22 17:01

L'idée est simple : à un moment donné, il peut y avoir plus de personnes ou de cas nécessitant des services, de l'aide ou de l'attention qu'une organisation ne peut en gérer. Les files d'attente aident les travailleurs et les gestionnaires à suivre, hiérarchiser et assurer la livraison des services et des transactions. Dernière modifié: 2025-01-22 17:01

Au lieu de planches, les araignées produisent des fils de soie pour construire leurs toiles. La soie est produite dans les glandes à soie à l'aide des filières de l'araignée. Les fils de soie peuvent être épais ou fins, secs ou collants, perlés ou lisses. Les fils qu'une araignée utilise pour construire sa toile commencent sous forme liquide, mais ils sèchent rapidement à l'air. Dernière modifié: 2025-01-22 17:01

Épingler un élément Passez la souris sur le message ou le message du fichier d'origine que vous souhaitez épingler. Cliquez sur l'icône Plus d'actions. Sélectionnez Épingler à la chaîne ou Épingler à cette conversation dans un message privé. Cliquez sur Oui, épinglez ce message ou fichier pour confirmer. Dernière modifié: 2025-01-22 17:01

Impression de pointeurs. Vous pouvez imprimer une valeur de pointeur en utilisant printf avec le spécificateur de format %p. Pour ce faire, vous devez convertir le pointeur en type void * en utilisant d'abord un transtypage (voir ci-dessous pour les pointeurs void *), bien que sur les machines qui n'ont pas de représentations différentes pour différents types de pointeur, cela peut ne pas être nécessaire. Dernière modifié: 2025-01-22 17:01

Selon le rapport, le Galaxy S6 prendra en charge deux cartes Nano-SIM tandis qu'un seul emplacement prendra en charge la 4G LTE. La variante à double écran incurvé, le Samsung GalaxyS6 Edge, ne serait disponible qu'en modèle SIM unique. Dernière modifié: 2025-01-22 17:01

Nous vous recommandons généralement de classer les dimensions comme suit : du plus petit au plus grand clairsemé, suivi du plus petit dense au plus gros dense. Cependant, une certaine flexibilité est requise. Dernière modifié: 2025-01-22 17:01

Cependant, il existe encore de nombreuses raisons pour lesquelles les sites Web sont toujours importants en 2019. 1) Un site Web vous donne une autorité instantanée. Un site Web démontre cette expertise, cette autorité et cette permanence. Alors que les sites de médias sociaux vont et viennent, votre site Web doit être le point central de votre présence en ligne qui relie tout. Dernière modifié: 2025-01-22 17:01

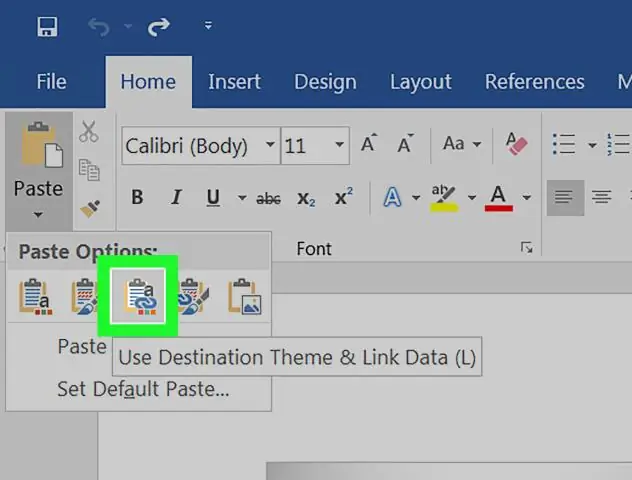

Cliquez sur l'onglet Format contextuel sous Outils d'image sur le ruban. Cliquez sur le bouton Plus pour afficher la galerie complète des styles d'image. Pointez sur un style pour voir un aperçu du style (vous devrez activer « Aperçu en direct »). Cliquez sur le style que vous voulez dans la galerie pour l'appliquer au graphique sélectionné. Dernière modifié: 2025-01-22 17:01

Le coût par projet dépend du type de fenêtre ainsi que de la taille de la fenêtre. Le coût standard du remplacement d'une fenêtre incluant le cadre est de 700 $ pour les cadres en bois et de 600 $ pour les cadres en vinyle. Le coût de suppression des anciens cadres varie de 50 $ à 250 $. Dernière modifié: 2025-01-22 17:01

Apportez votre facture mobile la plus récente (détaillée) dans un magasin T-Mobile ou lancez le processus de rachat en ligne. Ils vous diront combien vous êtes admissible au rachat de contrat : vous pouvez obtenir jusqu'à 325 $ pour les frais de résiliation et jusqu'à 650 $ pour vous aider à payer votre appareil, avec un maximum global de 650 $. Dernière modifié: 2025-01-22 17:01

Data Loader est une application cliente pour l'importation ou l'exportation en masse de données. Utilisez-le pour insérer, mettre à jour, supprimer ou exporter des enregistrements Salesforce. Lors de l'importation de données, Data Loader lit, extrait et charge les données à partir de fichiers de valeurs séparées par des virgules (CSV) ou à partir d'une connexion à une base de données. Lors de l'exportation de données, il génère des fichiers CSV. Dernière modifié: 2025-01-22 17:01

MyDoomLe virus informatique le plus dévastateur à ce jour est MyDoom, qui a causé plus de 38 milliards de dollars de dommages. En plus d'être le virus le plus cher à ce jour, ses effets étaient de grande envergure et rapides. Dernière modifié: 2025-01-22 17:01