Actuellement, il n'y a pas d'option pour changer l'appfont. À l'avenir, notre équipe pourrait ajouter la fonctionnalité pour ajuster la taille de la police pour la lecture des e-mails. Réponse : Actuellement, il n'y a pas d'option pour changer la police d'application. Dernière modifié: 2025-01-22 17:01

COMMENT VÉRIFIER MES MESSAGES ? Composez le 133 321 pour accéder à votre boîte vocale. À l'invite, entrez votre numéro de téléphone portable suivi de la touche # (dièse). Entrez votre code PIN de 4 à 9 chiffres suivi de la touche #. Dernière modifié: 2025-01-22 17:01

Créer une liste de contrôle des tâches dans OneNote Prenez des notes en tapant du texte sur une page OneNote. Sélectionnez le texte que vous souhaitez marquer comme élément à faire, cliquez sur l'onglet Accueil, puis sur Balise à faire. Pour rechercher toutes les balises, dans l'onglet Accueil, cliquez sur Rechercher les balises. Au fur et à mesure que vous complétez les éléments, cliquez sur la case à côté de chaque balise pour indiquer que vous avez terminé. Dernière modifié: 2025-01-22 17:01

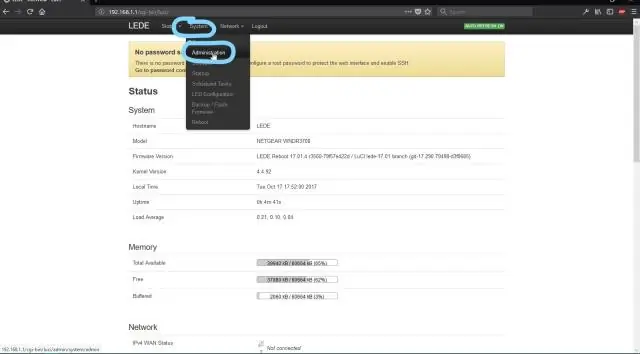

Ouvrez n'importe quel navigateur. Tapez cette adresse IP dans la barre d'adresse et appuyez sur Entrée (192.168.1.1) Utilisez le nom d'utilisateur et les mots de passe par défaut dans la section de connexion du routeur de faisceau. Tapez le nom d'utilisateur comme admin et utilisez le mot de passe asradinet_admin. Vous pouvez voir le tableau de bord du faisceau à l'écran et cliquer sur sans fil dans le menu et parcourir le SSID dans le menu déroulant. Dernière modifié: 2025-01-22 17:01

Dans une instruction SQL, la clause WHERE spécifie les critères que les valeurs de champ doivent respecter pour les enregistrements contenant les valeurs à inclure dans les résultats de la requête. Pour une présentation d'Access SQL, consultez l'article Access SQL : concepts de base, vocabulaire et syntaxe. Dernière modifié: 2025-01-22 17:01

Choisissez Fichier > Enregistrer ou appuyez sur Ctrl+S/Commande-S. Ou choisissez Fichier > Enregistrer sous (Ctrl+Maj+S/Commande-Maj-S) pour enregistrer une nouvelle copie du fichier. Dans la boîte de dialogue Enregistrer qui apparaît, sélectionnez un emplacement sur votre disque dur (si vous souhaitez le déplacer vers un nouvel emplacement) A. A Enregistrez le fichier pour pouvoir le modifier ultérieurement. Dernière modifié: 2025-01-22 17:01

Une jointure cartésienne ou un produit cartésien est une jointure de chaque ligne d'une table à chaque ligne d'une autre table. Cela se produit normalement lorsqu'aucune colonne de jointure correspondante n'est spécifiée. Par exemple, si la table A avec 100 lignes est jointe à la table B avec 1000 lignes, une jointure cartésienne renverra 100 000 lignes. Dernière modifié: 2025-01-22 17:01

Comment désactiver le service ? Appuyez sur "Windows" + "R" pour ouvrir l'invite Exécuter. Tapez " Services.msc " et appuyez sur " Entrée ". Double-cliquez sur "Connected Devices Platform Service" pour ouvrir ses propriétés. Cliquez sur « Stop » puis sur le menu déroulant « Type de démarrage ». Sélectionnez l'option « Manuel » et cliquez sur « Appliquer ». Dernière modifié: 2025-01-22 17:01

Castez depuis votre Chromebook Ouvrez Chrome. En haut à droite, sélectionnez Plus de diffusion. Sélectionnez Caster vers. Choisissez si vous souhaitez partager votre onglet actuel dans Chrome (onglet Cast) ou tout votre écran (bureau Cast). Sélectionnez votre Chromecast. Dernière modifié: 2025-01-22 17:01

Stimuli auditifs (échogènes) La mémoire échogène est similaire à la mémoire iconique, en ce que le stimulus persiste plus longtemps qu'il n'est présenté, et probablement plus longtemps (2 à 3 secondes) que dans la mémoire iconique, mais avec une capacité inférieure en raison du traitement séquentiel. Dernière modifié: 2025-06-01 05:06

Meilleurs livres PMP Guide PMBOK Cinquième édition. Toute personne se préparant à l'examen PMP doit absolument passer par le Guide de l'organisme de connaissances en gestion de projet du Project Management Institute (PMI) : Guide PMBOK – Cinquième édition. Préparation à l'examen PMP de Rita Mulcahy, 8e édition. Le kit de préparation à l'examen PMP tout-en-un Velociteach. Dernière modifié: 2025-01-22 17:01

Détails de l'examen CompTIA Ces deux examens consistent en un maximum de 90 questions qui sont présentées dans un format à choix multiples, glisser-déposer et basé sur les performances. Vous aurez 90 minutes pour terminer chaque examen. Dernière modifié: 2025-01-22 17:01

Voice Recorder est fourni avec chaque installation de Windows 10, mais s'il n'est pas disponible sur votre appareil, vous pouvez l'installer en suivant ces étapes : Ouvrez Microsoft Store. Recherchez Windows Voice Recorder et cliquez sur le premier résultat. Cliquez sur le bouton Obtenir. Dernière modifié: 2025-01-22 17:01

Suivez ces étapes : Lancez pgAdmin 4. Allez dans l'onglet « Tableau de bord ». Sélectionnez l'onglet « Connexion » dans la fenêtre « Créer un serveur ». Saisissez l'adresse IP de votre serveur dans le champ "Nom d'hôte/Adresse". Spécifiez le « Port » comme « 5432 ». Saisissez le nom de la base de données dans le champ « Maintenance de la base de données ». Dernière modifié: 2025-01-22 17:01

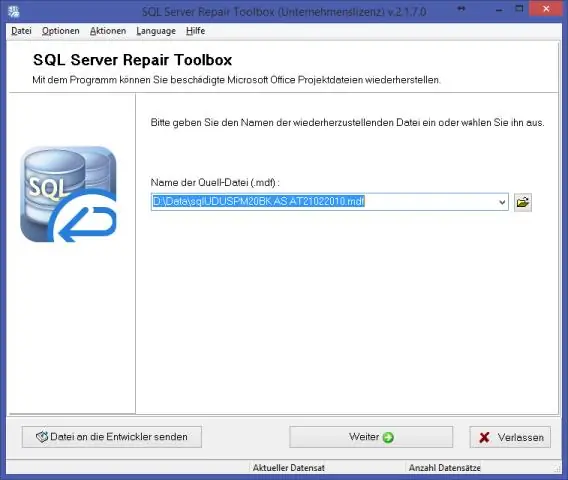

Le processus de création d'une sauvegarde [nom] en copiant des enregistrements de données à partir d'une base de données SQL Server ou des enregistrements de journal à partir de son journal de transactions. Une copie des données qui peut être utilisée pour restaurer et récupérer les données après une panne. Les sauvegardes d'une base de données peuvent également être utilisées pour restaurer une copie de la base de données vers un nouvel emplacement. Dernière modifié: 2025-01-22 17:01

Un guide étape par étape sur l'utilisation de Skype Étape 1 : Téléchargez le logiciel. Selon l'appareil que vous prévoyez d'utiliser, vous téléchargerez une version spécifique de Skype. Étape 2 : Créez votre nom d'utilisateur. Étape 3 : Configurez votre liste de contacts. Étape 4: Sélectionnez votre type d'appel. Étape 5 : Assurez-vous que vous êtes connecté. Étape 6 : Parlez aussi longtemps que vous le souhaitez ! Étape 7 : terminer l'appel. Dernière modifié: 2025-01-22 17:01

Tailles de cadre standard Taille de cadre Ouverture du tapis Taille de l'image 11' x 14' 7,5' x 9,5' 8' x 10' 16' x 20' 10,5' x 13,5' 11' x 14' 20' x 24' 15,5' x 19,5' 16 ' x 20' 24' x 36' 19,5' x 29,5' 20' x 30. Dernière modifié: 2025-01-22 17:01

Le stockage de données sur bande magnétique est un système de stockage d'informations numériques sur bande magnétique à l'aide d'un enregistrement numérique. La bande magnétique moderne est le plus souvent emballée dans des cartouches et des cassettes. Le périphérique qui effectue l'écriture ou la lecture des données est un lecteur de bande. Les chargeurs automatiques et les bibliothèques de bandes automatisent la gestion des cartouches. Dernière modifié: 2025-01-22 17:01

Lorsque vous ouvrez le carnet d'adresses à partir de l'icône en haut de la fenêtre Outlook Web App, vous ne voyez que le carnet d'adresses. Lorsque vous ouvrez le carnet d'adresses en sélectionnant À ou Cc dans un nouveau message, vous voyez le carnet d'adresses et les cases À, Cc et Cci. Dernière modifié: 2025-01-22 17:01

En tant que créateurs de la Suite Elastic (Elasticsearch, Kibana, Beats et Logstash), Elastic crée des offres autogérées et SaaS qui rendent les données utilisables en temps réel et à grande échelle pour des cas d'utilisation tels que la recherche d'applications, la recherche de sites, la recherche d'entreprise, la journalisation, l'APM , métriques, sécurité, businessanalytics et bien d'autres. Dernière modifié: 2025-01-22 17:01

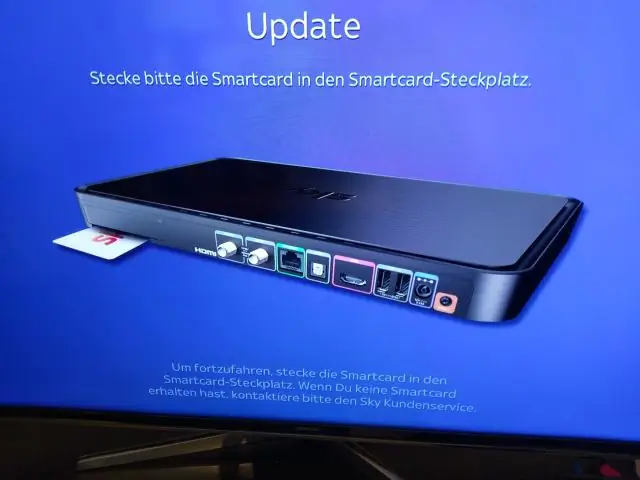

Sky Q Hub. Vous n'avez pas besoin de Sky Broadband pour utiliser Sky Q - cela fonctionnera toujours si vous êtes avec un autre fournisseur - mais si vous vous regroupez, vous obtenez le nouveau routeur SkyHub. La technologie CPL intégrée utilise les câbles de votre maison pour envoyer des données aux boîtiers Sky Q afin d'améliorer la qualité du streaming. Dernière modifié: 2025-01-22 17:01

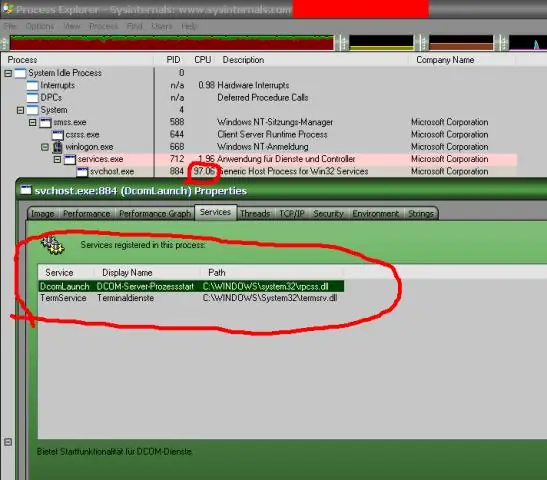

Non, ce n'est pas le cas. Le vrai fichier svchost.exe est un processus système sécurisé de Microsoft Windows, appelé « HostProcess ». Cependant, les auteurs de programmes malveillants, tels que les virus, les vers et les chevaux de Troie, donnent délibérément à leurs processus le même nom de fichier pour échapper à la détection. Dernière modifié: 2025-01-22 17:01

Un lecteur MP3 est essentiellement un périphérique de stockage qui contient une mémoire à semi-conducteurs, comme une mémoire flash, et un logiciel qui vous permettra de transférer des fichiers audio de votre ordinateur vers le lecteur. Dernière modifié: 2025-01-22 17:01

Bien que l'Apple TV soit conçue pour être utilisée avec des téléviseurs, il est possible de la connecter à un PC doté d'un moniteur compatible HDMI ou d'une carte tuner TV avec entrées HDMI ou vidéo composante. Connectez votre Apple TV aux câbles HDMI ou vidéo composante. Suivez les invites à l'écran une fois que votre Apple TV se connecte à votre réseau. Dernière modifié: 2025-01-22 17:01

Les termites essaims sont parfois confondus avec des fourmis ailées. Cependant, les essaims de termites ont des antennes droites et leurs ailes sont de la même taille, tandis que les antennes des fourmis volantes sont courbées et la paire d'ailes avant est plus grande que la paire arrière. Dernière modifié: 2025-01-22 17:01

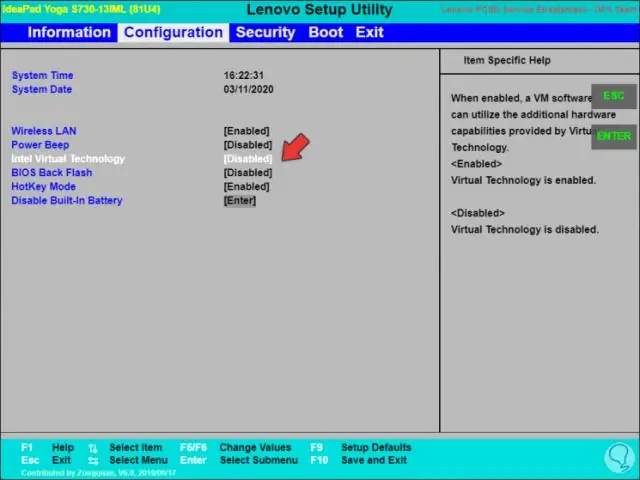

Allumez le système. Appuyez sur la touche F2 au démarrage du BIOSSetup. Appuyez sur la touche fléchée droite jusqu'à l'onglet Avancé, sélectionnez Virtualisation, puis appuyez sur la touche Entrée. Sélectionnez Activé et appuyez sur la touche Entrée. Dernière modifié: 2025-01-22 17:01

NextInt()", sc. nextInt () essaiera de lire Integer à partir de l'invite de commande dans le programme Java pendant l'exécution. Si une entrée autre qu'entier est fournie, java. util. nextInt () attendra que l'utilisateur donne une entrée via l'invite de commande et renvoie une valeur entière. Dernière modifié: 2025-01-22 17:01

Accédez à drive.google.com. Sur la gauche, cliquez sur Sauvegardes. Double-cliquez sur la sauvegarde que vous souhaitez supprimer. Cliquez sur Supprimer la sauvegarde. Dernière modifié: 2025-01-22 17:01

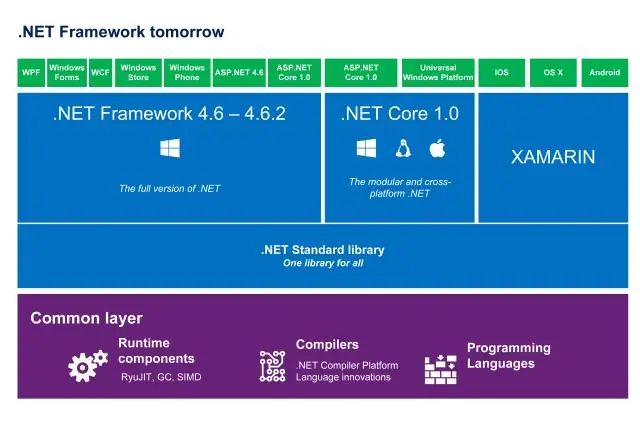

Système d'exploitation : Windows, Linux et macOS. Dernière modifié: 2025-01-22 17:01

Configurez le projet git dans Eclipse Ouvrez le menu 'Ressource' de la perspective : Fenêtre / Perspective / Ouvrir la perspective / Autre et choisissez 'Ressource' Importez votre branche GitHub/Bitbucket. Menu : Fichier / Importer, un assistant s'ouvre. Assistant (Sélectionner) : Sous « Git », choisissez « Projet à partir de Git » et appuyez sur « Suivant ». Dernière modifié: 2025-01-22 17:01

Le coût de maintenance du logiciel est dérivé des modifications apportées au logiciel après sa livraison à l'utilisateur final. Le logiciel ne "s'use" pas mais il deviendra moins utile à mesure qu'il vieillit, et il y aura toujours des problèmes au sein du logiciel lui-même. Les coûts de maintenance des logiciels représenteront généralement 75 % du coût total de possession. Dernière modifié: 2025-01-22 17:01

Pour vérifier si une valeur particulière existe dans la base de données, il vous suffit d'exécuter une requête SELECT standard, de récupérer une ligne et de voir si quelque chose a été récupéré. Ici, nous sélectionnons une ligne correspondant à nos critères, puis la récupérons et vérifions ensuite si quelque chose a été sélectionné ou non. Dernière modifié: 2025-01-22 17:01

Comment exporter et importer une table HANA Lancez SAP HANA Studio et connectez-vous à la base de données. Faites un clic droit sur le catalogue et choisissez Exporter. Tapez le tableau que vous souhaitez exporter et cliquez sur Ajouter. Dans l'écran suivant, choisissez le format de table de colonnes, CSV ou BINARY. L'export en cours. Dernière modifié: 2025-01-22 17:01

Hadoop fonctionne sur le système de fichiers. Pour modifier l'autorisation sur l'un des dossiers Hadoop, vous pouvez utiliser : hadoop fs -chmod. Considérez que vous voulez donner au propriétaire toutes les autorisations, groupes et autres uniquement en lecture et exécution. Dernière modifié: 2025-01-22 17:01

Depuis Bitbucket, ouvrez le référentiel dans lequel vous souhaitez ajouter le webhook. Cliquez sur le lien Paramètres sur le côté gauche. À partir des liens de la page Paramètres, cliquez sur le lien Webhooks. Cliquez sur le bouton Ajouter un webhook pour créer un webhook pour le référentiel. Dernière modifié: 2025-01-22 17:01

Appareil partagé. La fonctionnalité Knox ConfigureShared Device permet à plusieurs utilisateurs d'accéder au même appareil sans partager de données sur plusieurs appareils, réduisant ainsi le risque d'exploitation d'un appareil. Dernière modifié: 2025-01-22 17:01

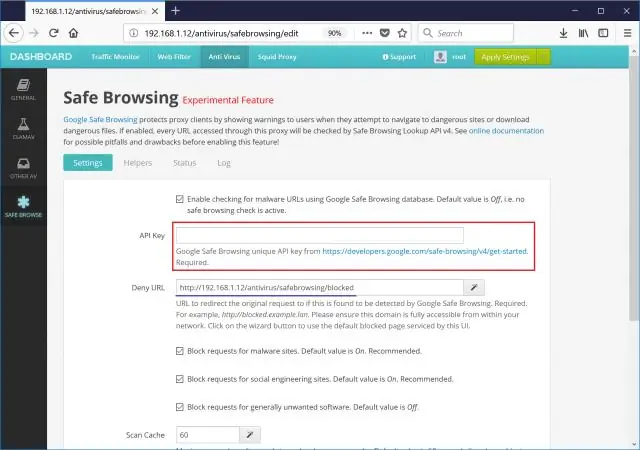

La navigation sécurisée est un service Google qui permet aux applications clientes de vérifier les URL par rapport aux listes constamment mises à jour de Google de ressources Web dangereuses. Des exemples de ressources Web dangereuses sont les sites d'ingénierie sociale (sites d'hameçonnage et trompeurs) et les sites hébergeant des logiciels malveillants ou indésirables. Dernière modifié: 2025-01-22 17:01

La racine latine vis et sa variante vid signifient toutes deux « voir ». Ces racines latines sont à l'origine d'un bon nombre de mots de vocabulaire anglais, notamment visuel, invisible, fournir et preuve. Dernière modifié: 2025-01-22 17:01

À l'aide d'Amazon QuickSight, vous pouvez effectuer les opérations suivantes : Démarrer rapidement – Connectez-vous, choisissez une source de données et créez votre première visualisation en quelques minutes. Accéder aux données à partir de plusieurs sources – Téléchargez des fichiers, connectez-vous aux sources de données AWS ou utilisez vos propres sources de données externes. Dernière modifié: 2025-06-01 05:06

Metro PCS ne facture pas de frais d'activation. Si vous êtes actuellement abonné à MetroPCS et que vous passez à un autre téléphone, des frais de 15 $ vous seront facturés en magasin pour un changement d'ESN. Bien sûr, gratuit signifie que vous devrez toujours payer toute taxe de vente applicable sur le téléphone ainsi que des frais d'activation de 10 $ 15 $. Dernière modifié: 2025-01-22 17:01