Un périscope vous permet de voir au-dessus de choses, comme des clôtures ou des murs que vous n'êtes pas assez grand pour regarder. Vous pouvez également l'utiliser pour voir dans les coins. Les périscopes sont encore utilisés aujourd'hui dans les chars et certains sous-marins. Un simple périscope n'est qu'un long tube avec un miroir à chaque extrémité. Dernière modifié: 2025-01-22 17:01

La théorie du constructivisme de Piaget soutient que les gens produisent des connaissances et forment un sens sur la base de leurs expériences. La théorie de Piaget couvrait les théories de l'apprentissage, les méthodes d'enseignement et la réforme de l'éducation. L'assimilation amène un individu à incorporer de nouvelles expériences dans les anciennes expériences. Dernière modifié: 2025-01-22 17:01

OneDrive fait partie intégrante de Windows 10, vous constaterez donc que vous n'êtes pas autorisé à le désinstaller, mais des options s'offrent encore à vous. Pour voir si vous pouvez supprimer OneDrive, ouvrez le menu Démarrer puis faites un clic droit sur l'application OneDrive. Sélectionnez Désinstaller, puis vous serez redirigé vers le menu Désinstaller ou Modifier un programme. Dernière modifié: 2025-01-22 17:01

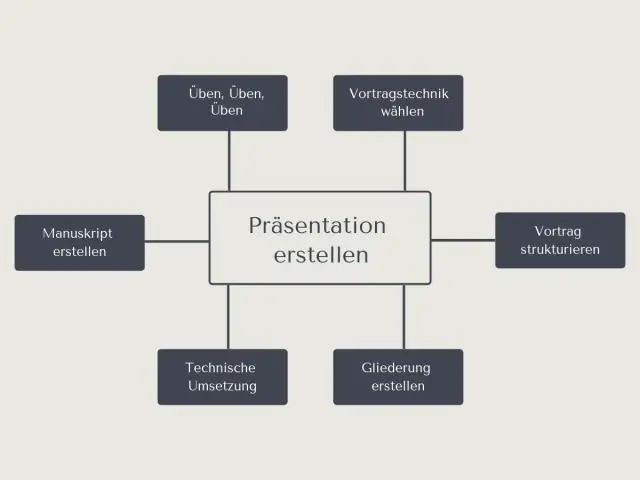

Site de communication Connaissez votre public. La plupart des présentations comportent trois sections distinctes : Introduction, Milieu et Conclusion. Concentrez-vous sur le milieu et la conclusion. Imaginez-vous à la fin de votre présentation. Organisez votre argumentation et votre soutien. Enfin, revenez à votre introduction. Dernière modifié: 2025-01-22 17:01

Appuyez et maintenez enfoncé le bouton d'alimentation situé sur l'unité principale du téléviseur (pas la télécommande) et allumez l'alimentation secteur tout en maintenant le bouton d'alimentation enfoncé jusqu'à ce que l'unité s'allume. 2. Allumez l'alimentation secteur, puis maintenez enfoncé le bouton du programme haut (+) sur le côté de l'appareil, jusqu'à ce que l'appareil s'allume. Dernière modifié: 2025-01-22 17:01

La vérification @corminus ICE signifie que votre réseau empêche Discord de se connecter au serveur vocal. Dernière modifié: 2025-01-22 17:01

Le modèle de Welford suggère que nous: absorbons des informations par nos sens et stockons temporairement toutes ces entrées avant de les trier. une décision est prise en comparant les informations dans la mémoire à court terme avec les expériences précédentes stockées dans la mémoire à long terme. Dernière modifié: 2025-01-22 17:01

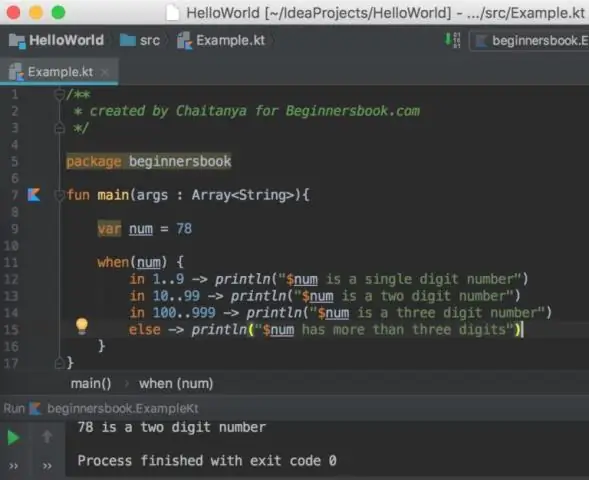

Kotlin map est une collection qui contient des paires d'objets. La carte contient les données sous forme de paires constituées d'une clé et d'une valeur. Les clés de carte sont uniques et la carte ne contient qu'une seule valeur pour chaque clé. Kotlin fait la distinction entre les cartes immuables et mutables. Dernière modifié: 2025-01-22 17:01

Remarquez que Linux Mint n'expédie pas simplement GNOME par défaut, il n'expédie pas du tout une version GNOME. Cette fondation signifie que Linux Mint obtient les mises à jour de sécurité et de maintenance que les utilisateurs d'Ubuntu LTS obtiennent, mais Mint peut continuer à affiner ses propres ordinateurs de bureau, Cinnamon et MATE. Dernière modifié: 2025-01-22 17:01

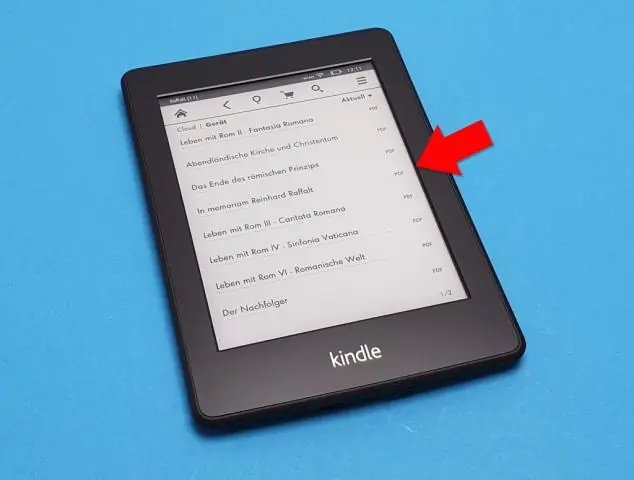

Documents que vous pouvez ajouter aux fichiers PDF Nookinclude, qui peuvent être des livres ou d'autres documents plus courts. Les fichiers PDF sur le Nook peuvent être lus comme n'importe quel autre livre acheté, et vous pouvez synchroniser l'appareil en copiant les documents de votre ordinateur vers le Nook.Double-cliquez sur le dossier « Livres » ou « Documents » sur le lecteur de votre Nook. Dernière modifié: 2025-01-22 17:01

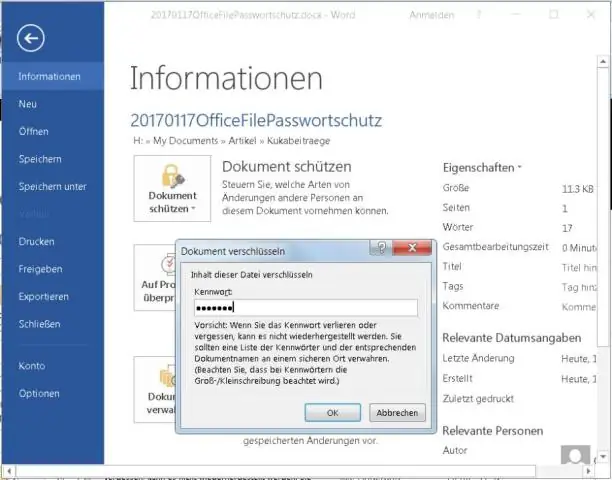

Utilisateurs de Microsoft Windows Vista, 7, 8 et 10 Sélectionnez le fichier ou le dossier que vous souhaitez crypter. Cliquez avec le bouton droit sur le fichier ou le dossier et sélectionnez Propriétés. Dans l'onglet Général, cliquez sur le bouton Avancé. Cochez la case de l'option "Crypter le contenu pour sécuriser les données", puis cliquez sur OK dans les deux fenêtres. Dernière modifié: 2025-01-22 17:01

Définition du « commerce de détail virtuel » Le commerce de détail virtuel est un commerce de détail sur Internet. De nombreux détaillants traditionnels entrent sur le marché de la vente au détail virtuel pour soutenir leurs magasins physiques. Pour entrer sur le marché de détail virtuel, vous aurez besoin d'un site Web et d'un moyen fiable de traiter les paiements des clients. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un contexte printanier ? Les contextes Spring sont également appelés conteneurs Spring IoC, qui sont responsables de l'instanciation, de la configuration et de l'assemblage des beans en lisant les métadonnées de configuration à partir de XML, des annotations Java et/ou du code Java dans les fichiers de configuration. Dernière modifié: 2025-01-22 17:01

Contrairement à MySQL et Oracle, la base de données SQL Server ne prend pas en charge les fonctions RegEx intégrées. Cependant, SQL Server offre des fonctions intégrées pour résoudre ces problèmes complexes. Des exemples de telles fonctions sont LIKE, PATINDEX, CHARINDEX, SUBSTRING et REPLACE. Dernière modifié: 2025-01-22 17:01

Vous voulez savoir si quelqu'un est digne de confiance ? Recherchez ces 15 signes Ils sont cohérents. Ils font preuve de compassion et d'humilité. Ils respectent les limites. Ils font des compromis et n'attendent rien pour rien. Ils sont détendus (et vous aussi). Ils sont respectueux quand vient le temps. Ils montrent de la gratitude. Dernière modifié: 2025-06-01 05:06

Pour quitter le mode expert, exécutez la commande exit. Dernière modifié: 2025-01-22 17:01

SHA256 est une fonction de hachage, pas une fonction de cryptage. Deuxièmement, puisque SHA256 n'est pas une fonction de chiffrement, il ne peut pas être déchiffré. Dans ce cas, SHA256 ne peut pas être inversé car c'est une fonction à sens unique. Dernière modifié: 2025-01-22 17:01

Heck, même la Note 7 Fan Edition est disponible dans certaines régions. Malgré tous les efforts, en avril 2018, la propre page de rappel d'evenSamsung note que "presque tous" les notes 7 rappelées ont été renvoyées - oui, cela signifie qu'il existe encore des appareils actifs. Personne ne devrait plus utiliser une note 7 originale. Dernière modifié: 2025-01-22 17:01

La cause la plus courante est que votre système ne répond pas aux exigences minimales de la dernière version de Skype. Pour les utilisateurs de Mac, vous devez également vous assurer que votre version de Skype est à jour en utilisant Software Update et en installant la dernière version de QuickTime. Dernière modifié: 2025-01-22 17:01

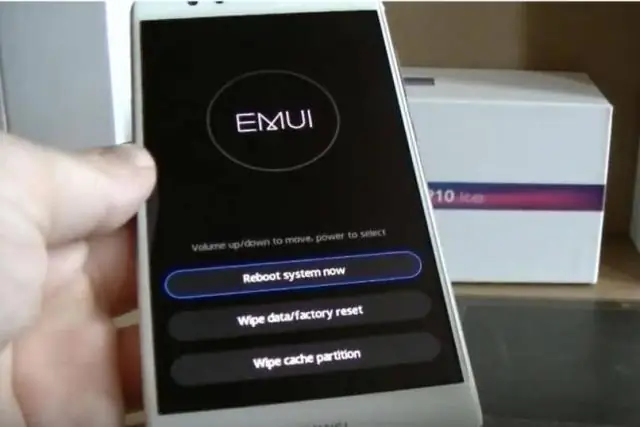

Le cache de votre téléphone Android comprend des magasins de petites informations que vos applications et votre navigateur Web utilisent pour accélérer les performances. Mais les fichiers mis en cache peuvent devenir corrompus ou surchargés et causer des problèmes de performances. Dernière modifié: 2025-01-22 17:01

La redirection de port SSH, ou tunnellisation de connexion TCP/IP, est un processus par lequel une connexion TCP/IP qui serait autrement non sécurisée est tunnelisée via une liaison SSH sécurisée, protégeant ainsi la connexion tunnelée des attaques réseau. La redirection de port peut être utilisée pour établir une forme de un réseau privé virtuel (VPN). Dernière modifié: 2025-01-22 17:01

Pour créer une table de base de données à partir d'un format d'enregistrement : Sélectionnez Outils > Base de données > Connexion au format d'enregistrement. Sélectionnez le format d'enregistrement, puis cliquez sur Exporter en tant que table de base de données. Spécifiez les paramètres des colonnes de la table de base de données à créer. Dernière modifié: 2025-01-22 17:01

Financement téléphonique exclusivement pour les clients fidèles de Boost Mobile. Choisissez un téléphone admissible, payez l'acompte et les taxes applicables et payez-le en 18 versements mensuels simples. Dernière modifié: 2025-01-22 17:01

Avantages des cas d'utilisation Les cas d'utilisation ajoutent de la valeur car ils aident à expliquer comment le système doit se comporter et, dans le processus, ils aident également à réfléchir à ce qui pourrait mal tourner. Ils fournissent une liste d'objectifs et cette liste peut être utilisée pour établir le coût et la complexité du système. Dernière modifié: 2025-01-22 17:01

Une fenêtre plein cadre comprend la garniture extérieure et les rebords de fenêtre, et nécessite également le remplacement de la garniture intérieure de la fenêtre. Après l'installation, les propriétaires ont souvent des garnitures intérieures à peindre ou à teindre pour terminer l'installation de la fenêtre. Dernière modifié: 2025-01-22 17:01

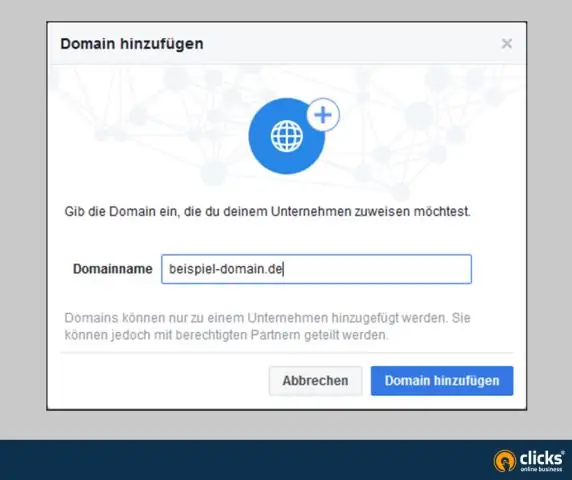

Avant de pouvoir vérifier un domaine, il doit être ajouté à Mailgun. Connectez-vous à votre compte Mailgun, cliquez sur Domaines sur le côté gauche, puis cliquez sur le bouton vert Ajouter un nouveau domaine. Entrez votre nom de domaine dans la case. Nous vous recommandons d'utiliser un sous-domaine pour une meilleure délivrabilité des e-mails. Dernière modifié: 2025-01-22 17:01

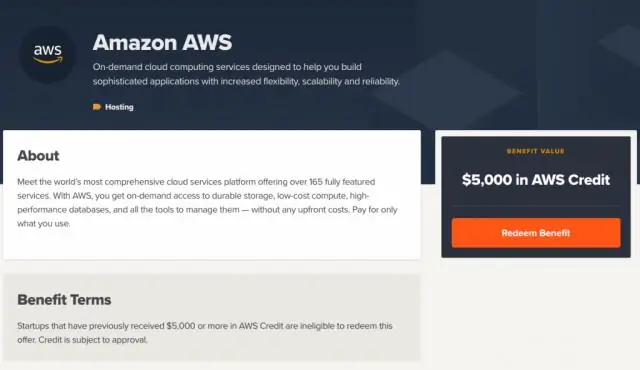

Les types d'instances Amazon EC2 traditionnels offrent des performances fixes, tandis que les instances de performances extensibles fournissent un niveau de base de performances du processeur avec la possibilité de dépasser ce niveau de base. Un crédit de processeur fournit les performances d'un cœur de processeur complet fonctionnant à 100 % d'utilisation pendant une minute. Dernière modifié: 2025-01-22 17:01

AS2 est l'une des méthodes les plus populaires pour transporter des données, en particulier des données EDI, de manière sécurisée et fiable sur Internet. Il s'agit essentiellement de deux ordinateurs - un client et un serveur - se connectant de manière point à point via le Web. Dernière modifié: 2025-01-22 17:01

Avoir un système d'information sur les soins infirmiers fournit un moyen efficace de gérer les activités administratives telles que la gestion de la charge de travail, la tenue des dossiers du personnel, ainsi que la planification des quarts de travail, entre autres. Dernière modifié: 2025-06-01 05:06

Weebly autorise les applications JavaScript, HTML et CSS personnalisées, mais sans connaissance du codage ou de l'utilisation de développeur, ces fonctionnalités sont pratiquement inutiles. De nombreux développeurs ne travailleront pas avec les sites Web Weebly. Weebly n'est pas bon d'un point de vue CMS. Dernière modifié: 2025-01-22 17:01

Stubs et squelettes Un stub pour un objet distant agit en tant que représentant local ou proxy d'un client pour l'objet distant. Dans RMI, un stub pour un objet distant implémente le même ensemble d'interfaces distantes qu'un objet distant implémente. Dernière modifié: 2025-01-22 17:01

Pdf sur la page de votre événement. Une fois que vous avez localisé le code HTML de votre nouvellement téléchargé. pdf, copiez le code d'intégration, puis revenez sur Eventbrite et affichez la page Modifier pour l'événement sur lequel vous travaillez. À l'étape 1 : Détails de l'événement, cliquez sur le bouton HTML dans la barre d'outils au-dessus de la section Description de l'événement. Dernière modifié: 2025-01-22 17:01

Problèmes de navigateur : lorsque les vidéos YouTube ne sont pas lues, il s'agit généralement d'un problème de navigateur. L'actualisation de la page résout le problème la plupart du temps, mais vous devrez peut-être mettre à jour votre navigateur ou vider le cache. Si votre connexion Internet est particulièrement lente, réduire la qualité de la vidéo YouTube aidera également. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'onglet Feuille de données; Accédez au groupe Champs et colonnes; Cliquez sur le bouton Rechercher la colonne ; Ensuite, la boîte de dialogue de l'assistant de recherche apparaîtra. Dernière modifié: 2025-01-22 17:01

Office 365 Famille à utiliser avec SmallBusiness. « ? Office 365 Famille vous permet d'installer Office sur jusqu'à 5 PC ou Mac, ainsi que 5 tablettes Windows, Android ou iPad, une solution idéale pour les petites entreprises et les foyers comptant plusieurs utilisateurs. ». Dernière modifié: 2025-01-22 17:01

VIDÉO En conséquence, comment créer un compte pour mon site Web ? Cliquez sur "Contenu" dans le menu supérieur. Cliquez sur "Utilisateurs du site Web" dans le menu de gauche. Cliquez sur "Paramètres utilisateur". Dernière modifié: 2025-01-22 17:01

Windows en tant que service est l'approche introduite par Microsoft avec Windows 10 pour déployer, mettre à jour et entretenir le système d'exploitation. Au lieu de publier une nouvelle version de Windows tous les trois à cinq ans, comme l'entreprise l'a fait avec les versions précédentes du système d'exploitation, Microsoft mettra continuellement à jour Windows 10. Dernière modifié: 2025-01-22 17:01

Techniques de recherche : Imbrication. L'imbrication utilise des parenthèses () pour s'assurer que les opérations booléennes sont effectuées dans l'ordre souhaité. L'imbrication de synonymes peut élargir votre recherche. Exemple : Tabagisme ET (adolescents OU adolescents). Dernière modifié: 2025-01-22 17:01

Pour ajouter des cas de test à vos cycles de test, les utilisateurs doivent être sur l'onglet "Résumé du cycle", puis cliquer sur le cycle de test auquel ils souhaitent ajouter des tests. Une fois cette opération terminée, cliquez sur le bouton « Ajouter des tests » sur le côté droit de l'interface (situé au-dessus du tableau d'exécution des tests pour le cycle de test). Dernière modifié: 2025-01-22 17:01

Botte. ini est un fichier texte situé à la racine de la partition système, généralement c:Boot. ini. Dernière modifié: 2025-01-22 17:01