NordVPN propose une application native pour les appareils Amazon FireTV. L'application fonctionne avec les appareils Amazon Fire TV Stick, FireTV ou Fire TV Cube de deuxième génération ou ultérieure. ABONNEZ-VOUS AU TONORDVPN : visitez le site Web NordVPN pour vous abonner. Le service offre une garantie de remboursement de 30 jours, vous pouvez donc l'essayer sans risque. Dernière modifié: 2025-01-22 17:01

En Java, cela ne peut jamais se produire car il n'y a pas d'héritage multiple. Ici, même si deux interfaces vont avoir la même méthode, la classe d'implémentation n'aura qu'une seule méthode et cela aussi sera fait par l'implémenteur. Le chargement dynamique des classes rend difficile la mise en œuvre de l'héritage multiple. Dernière modifié: 2025-01-22 17:01

La criminalistique des données en direct est une partie de la criminalistique informatique qui est une branche de la science médico-légale numérique relative aux preuves juridiques trouvées dans les ordinateurs. La criminalistique des données en direct suit cet objectif, mais se concentre uniquement sur les systèmes informatiques sous tension. Dernière modifié: 2025-01-22 17:01

Appuyez sur la touche « Menu » de votre téléphone Samsung et sélectionnez « Galerie ». Sélectionnez « Images » et choisissez une photo. Si vous avez l'option, sélectionnez plusieurs photos que vous souhaitez envoyer. Dernière modifié: 2025-01-22 17:01

Accédez aux paramètres de votre téléphone et sélectionnez "Stockage". Entre autres choses, vous verrez des informations sur l'espace utilisé, un lien vers un outil appelé "Smart Storage" (plus de détails plus tard) et une liste de catégories d'applications. Appuyez sur le bouton bleu « Libérer de l'espace ». Dernière modifié: 2025-01-22 17:01

Résoudre le problème de synchronisation d'Outlook pour Mac Démarrez l'application Outlook pour Mac (s'il est possible de l'ouvrir) Allez dans Menu, puis sélectionnez les préférences et cliquez sur Services de synchronisation. Décochez toutes les cases et redémarrez Outlook sous Mac. Réinitialiser les préférences de synchronisation sur le problème de synchronisation FixOutlook. Dernière modifié: 2025-01-22 17:01

À quoi pouvez-vous utiliser monday.com ? Pipelines de vente. Campagnes de commercialisation. Processus de recrutement. Planification de la production vidéo. Gestion des tâches. Suivi des progrès. Feuilles de route des produits. Processus d'affaires. Dernière modifié: 2025-01-22 17:01

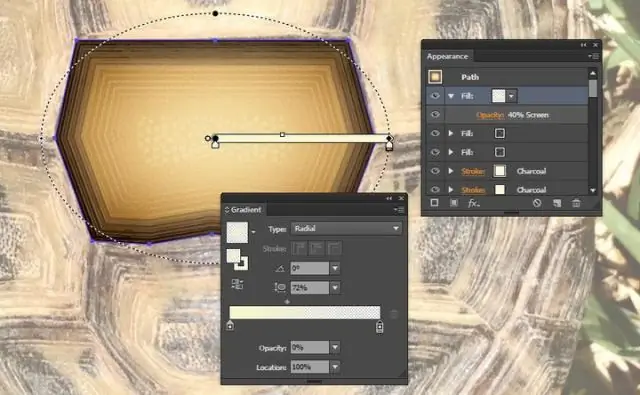

Maintenez la touche Maj enfoncée et cliquez sur les objets que vous souhaitez remplir avec le même dégradé. Sélectionnez l'outil Sélecteur de couleurs dans la barre d'outils et cliquez sur le dégradé. Ensuite, sélectionnez les objets sur lesquels le dégradé sélectionné doit être appliqué. Cliquez sur l'icône Remplissage dans le panneau Dégradé, la barre d'outils ou le panneau Propriétés. Dernière modifié: 2025-01-22 17:01

Serenity BDD est un framework et une bibliothèque open source pour la création de tests logiciels automatisés pour le code en développement. Serenity BDD, comme d'autres outils de test de logiciels automatisés, utilise des scripts pour exécuter des fonctions dans le logiciel de développement afin de tester les fonctionnalités et de trouver où les problèmes se produisent. Dernière modifié: 2025-01-22 17:01

Fonction de délai de démarrage VRRP. Le routeur VRRP contrôlant la ou les adresses IPv4 ou IPv6 associées à un routeur virtuel est appelé le Maître, et il transmet les paquets envoyés à ces adresses IPv4 ou IPv6. Le processus d'élection fournit un basculement dynamique dans la responsabilité de transfert en cas d'indisponibilité du maître. Dernière modifié: 2025-01-22 17:01

Procédure civile d'examen du barreau multiétatique. Contrats. Loi constitutionnelle. Droit pénal et procédure pénale. Preuve. Biens fonciers. Délits. Dernière modifié: 2025-01-22 17:01

Selon Bob Bater, « une ontologie identifie et distingue les concepts et leurs relations; il décrit le contenu et les relations. Une taxonomie formalise les relations hiérarchiques entre les concepts et précise le terme à utiliser pour se référer à chacun; il prescrit la structure et la terminologie. Dernière modifié: 2025-01-22 17:01

Mike Tyson contre Michael Spinks était un match de boxe qui a eu lieu le lundi 27 juin 1988. Les deux hommes étaient invaincus et chacun prétendait être le champion légitime des poids lourds. Tyson a remporté le combat, assommant Spinks en 91 secondes. Dernière modifié: 2025-01-22 17:01

Le programme qui effectue la récupération s'appelle Googlebot (également connu sous le nom de robot, bot ou spider). Lorsque Googlebot visite chacun de ces sites Web, il détecte les liens sur chaque page et les ajoute à sa liste de pages à explorer. Les nouveaux sites, les modifications apportées aux sites existants et les liens morts sont notés et utilisés pour mettre à jour l'index Google. Dernière modifié: 2025-01-22 17:01

Un fichier SLN est un fichier de structure utilisé pour organiser des projets dans Microsoft Visual Studio. Il contient des informations textuelles sur l'environnement et l'état du projet. Lorsqu'elles sont ouvertes, les informations préSolution, Projet et postSolution sont lues à partir du fichier SLN. Dernière modifié: 2025-01-22 17:01

Contrairement à Excel, Numbers n'a pas le concept de feuilles différentes. Ce que Numbers a à la place, c'est une grande toile comme feuille de calcul. Sur le canevas, vous pouvez ajouter des données dans des tableaux et ces tableaux sont l'équivalent de feuilles de calcul dans Excel. Peu de fonctions avancées : à ce jour, Numbers n'a que plus de 200 fonctions. Dernière modifié: 2025-01-22 17:01

LLDP et CDP. Link Layer Discovery Protocol (LLDP) et Cisco Discovery Protocol (CDP) sont des protocoles de couche de liaison permettant aux voisins directement connectés LLDP et compatibles CDP de s'annoncer eux-mêmes et leurs capacités les uns aux autres. Dans LLDP et CDP, les publicités sont codées en tant que TLV (Type, Longueur, Valeur) dans le paquet. Dernière modifié: 2025-01-22 17:01

La validation côté client ASP.NET MVC est basée sur le plugin de validation jQuery. On peut dire que la validation côté client de MVC est une version avisée de la façon dont la validation jQuery devrait fonctionner dans un projet ASP.NET MVC. Malgré cela, l'implémentation sous-jacente est entièrement basée sur jQuery. Dernière modifié: 2025-01-22 17:01

Le premier type est appelé ID d'application Wildcard. La partie générique de la chaîne entrée pour Bundle ID est le caractère astérisque. Tous les identifiants d'application génériques doivent se terminer par un astérisque, et un profil d'approvisionnement associé peut être utilisé pour signer le code de toute application dont l'identifiant de paquet est compatible avec la chaîne générique, telle que : com. Dernière modifié: 2025-01-22 17:01

Configuration de l'accès au terminal pour Atom Ouvrez Atom (commande-barre d'espace pour Spotlight, tapezAtom et appuyez sur Entrée). Cliquez sur le menu Atome dans le coin supérieur gauche. Cliquez sur Installer les commandes Shell. Retournez à votre terminal et entrez quel atome. Entrez atome. pour ouvrir votre répertoire utilisateur dansAtom. Dernière modifié: 2025-01-22 17:01

Éteignez l'ordinateur portable pour que l'écran soit noir, ce qui rend les traces de doigts et les particules de poussière plus évidentes. Vaporisez l'écran avec de l'air comprimé pour éliminer toutes les particules lâches qui pourraient rayer l'écran lorsque vous l'essuyez. Mélanger une solution 50/50 d'eau distillée et d'alcool isopropylique dans un flacon pulvérisateur. Dernière modifié: 2025-01-22 17:01

L'outil Lasso sélectionne des objets en faisant glisser un cadre de sélection de forme libre autour de l'objet. Lorsqu'un objet est sélectionné, une zone rectangulaire apparaît autour de l'objet. Sélectionnez Edition > Préférences (Windows) ou Animer > Préférences (Macintosh). Dernière modifié: 2025-01-22 17:01

Pour créer une nouvelle page WebPart : Cliquez sur l'icône d'engrenage Paramètres et choisissez Contenu du site. Cliquez sur la bibliothèque de pages de site ou sur la bibliothèque dans laquelle vous souhaitez stocker votre nouvelle page de composant WebPart. Cliquez sur l'onglet Fichiers du ruban. Cliquez sur la liste déroulante Nouveau document à gauche du ruban et sélectionnez Page de composant WebPart. Dernière modifié: 2025-01-22 17:01

Quels sont les différents types d'attaques par débordement de tampon ? Attaque par débordement de pile - Il s'agit du type d'attaque par débordement de tampon le plus courant et implique le débordement d'un tampon sur la pile d'appels*. Attaque par débordement de tas - Ce type d'attaque cible les données dans le pool de mémoire ouvert connu sous le nom de tas. Dernière modifié: 2025-01-22 17:01

Chaque table peut avoir (mais ne doit pas nécessairement avoir) une clé primaire. La ou les colonnes définies comme clé primaire garantissent l'unicité de la table; deux lignes ne peuvent pas avoir la même clé. La clé primaire d'une table peut également aider à identifier les enregistrements dans d'autres tables et faire partie de la clé primaire de la deuxième table. Dernière modifié: 2025-01-22 17:01

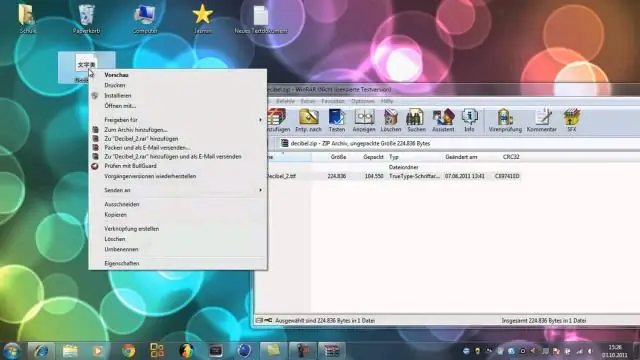

Pour trouver la police que vous souhaitez transférer, cliquez sur le bouton Démarrer de Windows 7/10 et tapez « polices » dans le champ de recherche. (Sous Windows 8, tapez simplement « polices » sur l'écran de démarrage.) Ensuite, cliquez sur l'icône du dossier Polices dans le Panneau de configuration. Cela ouvre votre dossier de polices système, dont l'emplacement est "C:WindowsFonts". Dernière modifié: 2025-01-22 17:01

Devriez-vous passer le CompTIA A+avant Network+ ? Vous n'avez pas besoin et ne devriez probablement pas passer le CompTIA A+ avant l'examen de certification Network+, car si vous entrez dans le domaine de la cybersécurité, vous devriez plutôt vous concentrer sur l'obtention du Network+ et Security+. Dernière modifié: 2025-01-22 17:01

Vous pouvez utiliser les objets Application et Session pour stocker des valeurs globales plutôt que spécifiques à une page pour un utilisateur particulier (la Session) ou pour tous les utilisateurs (l'Application). Les variables Session et Application sont stockées sur le serveur. Les navigateurs clients sont ensuite attachés à la session via un cookie. Dernière modifié: 2025-01-22 17:01

Un fichier BAM (.bam) est la version binaire d'un fichier SAM. Un fichier SAM (.sam) est un fichier texte délimité par des tabulations qui contient des données d'alignement de séquences. Indexation : IGV exige que les fichiers SAM et BAM soient triés par position et indexés, et que les fichiers d'index suivent une convention de nommage spécifique. Dernière modifié: 2025-01-22 17:01

Les articles de publipostage peuvent coûter de 30 cents à plus de 10 $ par personne, selon le montant que vous dépensez pour la conception, la copie marketing, les listes de diffusion, l'impression et la distribution. Certaines organisations font une grande partie de cela en interne et finissent par ne payer que pour l'impression et l'envoi. Dernière modifié: 2025-01-22 17:01

Cliquez sur le bouton « Démarrer » de Windows, puis sur « Panneau de configuration ». Cliquez sur "Apparence et personnalisation" et "Polices". Cliquez sur le menu "Fichier", puis sélectionnez "Installer une nouvelle police". Cliquez sur le menu déroulant "Lecteurs" et sélectionnez le lecteur sur lequel se trouve la police Old English que vous souhaitez ajouter. Dernière modifié: 2025-01-22 17:01

Atom peut être utilisé comme éditeur de validation Git et est livré avec le package language-git qui ajoute une coloration syntaxique aux messages de validation, de fusion et de rebase modifiés. Dernière modifié: 2025-01-22 17:01

Connectez-vous à votre système Linux. Disons que nous allons vouloir regarder syslog pour tout ce qui sort de l'ordinaire. À partir de l'invite bash, exécutez la commande sudo tail -f /var/log/syslog. Une fois que vous avez tapé avec succès votre mot de passe sudo, vous verrez ce fichier journal vous être présenté, en temps réel. Dernière modifié: 2025-06-01 05:06

Bases de l'informatique - Introduction. Le sens littéral de l'ordinateur est un appareil qui peut calculer. Cependant, les ordinateurs modernes peuvent faire bien plus que calculer. L'ordinateur est un appareil électronique qui reçoit l'entrée, stocke ou traite l'entrée selon les instructions de l'utilisateur et fournit une sortie dans le format souhaité. Dernière modifié: 2025-01-22 17:01

Scellez la batterie Li-ion dans un sac hermétique et placez-la au congélateur pendant environ 24 heures, en vous assurant qu'il n'y a pas d'humidité dans le sac qui pourrait mouiller la batterie. Lorsque vous le sortez du congélateur, laissez-le décongeler jusqu'à huit heures pour le ramener à température ambiante. Dernière modifié: 2025-06-01 05:06

L'application Trello Sync for Jira synchronise les données entre Trello et Jira. En utilisant différentes configurations, vous pouvez connecter votre projet Jira à la carte Trello ou votre carte Trello à Jiraproject. Vous pouvez également définir une synchronisation complète entre Trello et Jira (synchronisation bidirectionnelle). Dernière modifié: 2025-01-22 17:01

Effacer votre historique Internet Explorer Un raccourci clavier utile pour supprimer votre historique de navigation dans Internet Explorer est Ctrl-Shift-Delete. Si vous appuyez sur cette combinaison de touches dans une version récente d'Explorer, vous afficherez une boîte de dialogue qui vous permettra de spécifier ce que vous souhaitez conserver et ce que vous souhaitez purger. Dernière modifié: 2025-01-22 17:01

Démarrer > Panneau de configuration > Options Internet > sous l'onglet Contenu -- section Saisie semi-automatique, cliquez sur Paramètres > décochez les cases « Formulaires » et « Noms d'utilisateur et mots de passe sur les formulaires », puis cliquez sur OK et quittez les fenêtres. Dernière modifié: 2025-01-22 17:01

VIDÉO En conséquence, comment retirer une batterie Makita ? Retirer une batterie d'une perceuse sans fil Makita Éteignez la perceuse sans fil. Ouvrez la plaque de réglage. Il s'agit de la porte à charnière au bas de l'outil. Il sera clipsé à une extrémité.. Dernière modifié: 2025-01-22 17:01

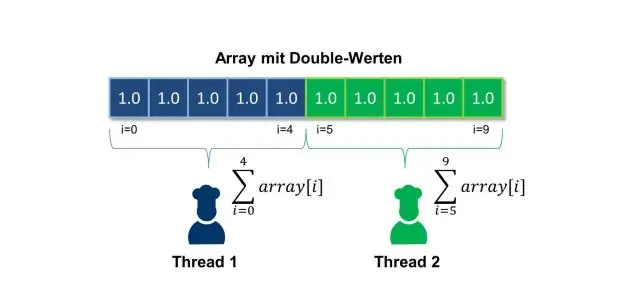

JavaScript - L'objet Tableaux. L'objet Array vous permet de stocker plusieurs valeurs dans une seule variable. Il stocke une collection séquentielle de taille fixe d'éléments du même type. Un tableau est utilisé pour stocker une collection de données, mais il est souvent plus utile de considérer un tableau comme une collection de variables du même type. Dernière modifié: 2025-01-22 17:01