Un modèle de données est défini comme la manière structurée architecturale de stocker des données dans une application. La plate-forme Salesforce fournit un modèle standard qui vous permet de personnaliser les modèles de données pour des fonctionnalités personnalisées. Modélisation des données : structurez vos données : champs, objets et relations dans Salesforce Org. Dernière modifié: 2025-01-22 17:01

Un point de fonction (FP) est une unité de mesure pour exprimer la quantité de fonctionnalités commerciales qu'un système d'information (en tant que produit) fournit à un utilisateur. Les FP mesurent la taille du logiciel. Ils sont largement acceptés comme une norme de l'industrie pour le dimensionnement fonctionnel. Dernière modifié: 2025-01-22 17:01

Meilleure réponse : le plus gros disque dur externe pris en charge par la PS4 peut atteindre 8 To, ce qui correspond à la capacité de stockage externe maximale de la console. Dernière modifié: 2025-01-22 17:01

Capteurs corporels Permet d'accéder à vos données de santé à partir de moniteurs de fréquence cardiaque, de trackers de fitness et d'autres capteurs externes. Le bon : les applications de fitness ont besoin de cette autorisation pour surveiller votre fréquence cardiaque pendant que vous faites de l'exercice, fournir des conseils de santé, etc. Le mauvais : une application malveillante pourrait espionner votre santé. Dernière modifié: 2025-06-01 05:06

Tiger Cash est idéal pour tout étudiant qui porte une carte d'identité Mizzou et passe du temps sur le campus. Le TigerCard Manager permet aux utilisateurs de déposer des fonds sur un compte prépayé qui peut être utilisé dans la boutique Mizzou, dans tous les magasins Campus Dining Services et dans certains services de MizzouRec. Dernière modifié: 2025-01-22 17:01

R : Si vous accédez aux services Oath en tant qu'utilisateur connecté (par exemple, vous avez un compte et vous vous connectez pour accéder à des services tels que Messenger, Yahoo Mail, AOL Mail et autres), vous devrez accepter les nouvelles conditions d'utilisation d'Oath et Politique de confidentialité de Serment. Ces modifications prennent effet pour les utilisateurs connectés dès qu'ils acceptent. Dernière modifié: 2025-01-22 17:01

Oracle VirtualBox, anciennement SunVirtualBox, est une plate-forme de virtualisation open source qui vous permet d'exécuter plusieurs systèmes d'exploitation sur une seule machine. Si vous passez de VMware à VirtualBox, vous pouvez importer ou lire une machine virtuelle VMware dans VirtualBox. Dernière modifié: 2025-01-22 17:01

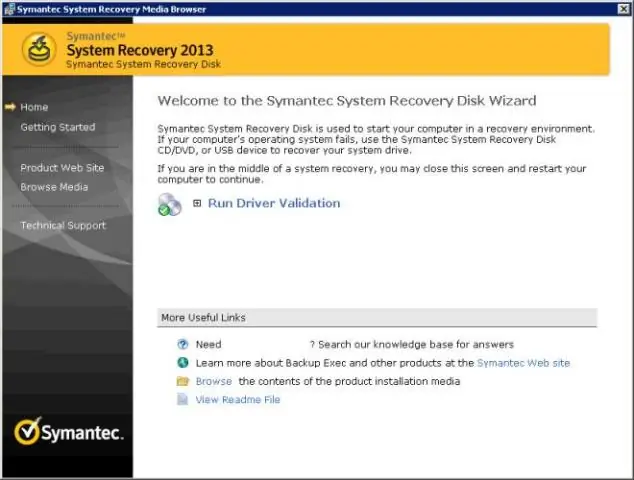

Les administrateurs de bases de données (DBA) utilisent des logiciels spécialisés pour stocker et organiser les données. Le rôle peut inclure la planification de la capacité, l'installation, la configuration, la conception de la base de données, la migration, la surveillance des performances, la sécurité, le dépannage, ainsi que la sauvegarde et la récupération des données. Dernière modifié: 2025-01-22 17:01

Le débordement d'action dans la barre d'action permet d'accéder aux actions les moins fréquemment utilisées de votre application. L'icône de débordement n'apparaît que sur les téléphones qui n'ont pas de touches matérielles de menu. Les téléphones dotés de touches de menu affichent le débordement d'action lorsque l'utilisateur appuie sur la touche. Le débordement d'action est épinglé sur le côté droit. Dernière modifié: 2025-01-22 17:01

termite A ce propos, comment s'appelle une fourmi blanche ? Les termitières étaient généralement connu comme terminarium ou termitaria. Dans l'anglais antérieur, les termites étaient connu comme "bois fourmis " ou ". Dernière modifié: 2025-01-22 17:01

Dans SQL Server, un synonyme est un alias ou un nom alternatif pour un objet de base de données tel qu'une table, une vue, une procédure stockée, une fonction définie par l'utilisateur et une séquence. Un synonyme vous offre de nombreux avantages si vous l'utilisez correctement. Dernière modifié: 2025-01-22 17:01

Un alias d'index est un nom secondaire utilisé pour faire référence à un ou plusieurs index existants. La plupart des API Elasticsearch acceptent un alias d'index à la place d'un nom d'index. Dernière modifié: 2025-06-01 05:06

Parfait pour les programmeurs Linux prend en charge presque tous les principaux langages de programmation (Python, C/C++, Java, Perl, Ruby, etc.). De plus, il offre une vaste gamme d'applications utiles à des fins de programmation. Le terminal Linux est supérieur à la ligne de commande d'utilisation de Windows pour les développeurs. Dernière modifié: 2025-01-22 17:01

Une fois que vous êtes entré dans Ghost, suivez les étapes suivantes pour créer l'image localement : Cliquez sur OK sur l'écran d'information de Ghost. Cliquez sur Local. Cliquez sur Disque. Cliquez sur Vers l'image. Sélectionnez le lecteur dont vous souhaitez capturer l'image et sélectionnez OK. Accédez au périphérique externe sur lequel vous souhaitez stocker votre image et fournissez un nom de fichier. Cliquez sur Enregistrer. Dernière modifié: 2025-01-22 17:01

Supremo est constitué d'un petit fichier exécutable qui ne nécessite pas l'installation et la configuration de routeurs ou de pare-feu. EN SÉCURITÉ. Connectez-vous à un appareil distant et transférez vos fichiers en toute sécurité grâce à l'algorithme AES 256 bits et à la compatibilité UAC. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'onglet serveurs dans eclipse, puis double-cliquez sur le serveur qui y est répertorié. Sélectionnez l'onglet port dans la page de configuration ouverte. Remplacez le port par tout autre port. Redémarrer le serveur. Dernière modifié: 2025-01-22 17:01

L'une des raisons les plus fondamentales pour lesquelles les infirmières se concentrent sur l'informatique est l'avènement du système national de dossiers de santé électroniques. Au minimum, les infirmières doivent savoir comment documenter les soins d'un patient et observer les précautions de confidentialité appropriées sur le système informatique de l'hôpital. Dernière modifié: 2025-01-22 17:01

SafeBack est un outil logiciel utilisé pour préserver les preuves informatiques. La version originale de SafeBack est utilisée par toutes les principales agences militaires américaines, les agences de renseignement américaines et par des milliers d'agences d'application de la loi dans le monde. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône représentant une roue dentée en haut de n'importe quelle page Gmail et sélectionnez Paramètres de messagerie. Cliquez sur Comptes et importation. Cliquez sur Modifier les options de récupération de mot de passe dans la section « Modifier les paramètres de compte ». Cliquez sur Modifier sous « Question de sécurité ». Remplissez le formulaire et cliquez sur Enregistrer pour effectuer vos modifications. Dernière modifié: 2025-01-22 17:01

Une sauvegarde incrémentielle est une sauvegarde dans laquelle les copies successives des données ne contiennent que la partie qui a changé depuis que la copie de sauvegarde précédente a été effectuée. Lorsqu'une restauration complète est nécessaire, le processus de restauration nécessite la dernière sauvegarde complète ainsi que toutes les sauvegardes incrémentielles jusqu'au point de restauration. Dernière modifié: 2025-01-22 17:01

Avec le Verizon Plan Unlimited, vous bénéficiez d'une allocation de 15 Go de données 4G LTE haut débit pour les points d'accès mobiles et les Jetpacks à chaque cycle de facturation. Une fois que vous avez utilisé les 15 Go de données 4G LTE, la vitesse de données de votre point d'accès mobile sera réduite jusqu'à 600 Kbps pour le reste du cycle de facturation. Dernière modifié: 2025-01-22 17:01

Sommaire. Une menace est toute activité pouvant entraîner une perte/corruption de données jusqu'à une interruption des opérations commerciales normales. Il existe des menaces physiques et non physiques. Les menaces physiques endommagent le matériel et l'infrastructure des systèmes informatiques. Les exemples incluent le vol, le vandalisme jusqu'aux catastrophes naturelles. Dernière modifié: 2025-06-01 05:06

Comment l'utiliser : Maintenez la touche Alt (droite ou gauche) enfoncée et appuyez sur la lettre avec un accent. Pour les majuscules, maintenez les touches Shift et Alt enfoncées et appuyez sur la lettre avec un accent. Pour les symboles, maintenez la touche Alt enfoncée et appuyez sur la lettre avec le symbole. Dernière modifié: 2025-01-22 17:01

Fitbit Ace suit les pas, les minutes actives et le sommeil et affiche les statistiques sur un écran lumineux et facile à lire. Dernière modifié: 2025-01-22 17:01

La seule façon de le faire est de baisser le volume avec les boutons sur le côté gauche de l'iPhone Xs, de l'iPhone Xs Max et de l'iPhone Xr jusqu'à ce qu'il démarre en mode vibration. Si le son du téléphone est en sourdine, le son de l'obturateur de l'appareil photo cessera de faire claquer le son de l'obturateur lorsque vous prenez des photos. Dernière modifié: 2025-01-22 17:01

Cliquez avec le bouton droit sur une entité, pointez sur Ajouter nouveau et sélectionnez Propriété complexe. Une propriété de type complexe avec un nom par défaut est ajoutée à l'entité. Un type par défaut (choisi parmi les types complexes existants) est affecté à la propriété. Attribuez le type souhaité à la propriété dans la fenêtre Propriétés. Dernière modifié: 2025-01-22 17:01

Bases de données pour l'éducation Des écoles élémentaires aux collèges, les établissements d'enseignement utilisent des bases de données pour suivre les élèves, les notes, les transferts, les relevés de notes et d'autres données sur les élèves. Il existe même des packages de bases de données spécialisés destinés aux écoles et aux collèges. Dernière modifié: 2025-01-22 17:01

VLAN privé. Le réseau local virtuel (VLAN) est utilisé pour diviser un domaine de diffusion en un domaine plus petit au niveau de la couche 2. Seuls (tous) les hôtes appartenant au même VLAN sont capables de communiquer entre eux tout en communiquant avec d'autres hôtes VLAN, le routage inter VLAN est effectué. Dernière modifié: 2025-01-22 17:01

La machine virtuelle Microsoft® est le moteur logiciel qui exécute le code Java. Un CD de machine virtuelle Microsoft était inclus avec plusieurs versions antérieures des systèmes d'exploitation Microsoft. Le CD de la machine virtuelle Microsoft n'est plus disponible. Dernière modifié: 2025-01-22 17:01

Rechercher et remplacer du texte Accédez à Accueil > Remplacer ou appuyez sur Ctrl+H. Saisissez le mot ou la phrase que vous souhaitez rechercher dans la zone de recherche. Entrez votre nouveau texte dans la zone Remplacer. Sélectionnez Rechercher suivant jusqu'à ce que vous arriviez au mot que vous souhaitez mettre à jour. Choisissez Remplacer. Pour mettre à jour toutes les instances à la fois, choisissez Remplacer tout. Dernière modifié: 2025-01-22 17:01

Pour charger des images sur le cadre photo Pandigital, vous aurez besoin d'une clé USB contenant des images, d'une carte mémoire SD contenant des images ou d'un appareil utilisant Bluetooth et contenant des images. Dernière modifié: 2025-01-22 17:01

La cire, l'huile de CBD, le haschich et toutes les formes de marijuana font désormais tous spécifiquement partie de la classification de l'annexe I, le somailing (y compris même l'attirail qui a été utilisé) - en particulier à travers les frontières de l'État - est un crime fédéral et les sanctions peuvent être aussi sévères que cinq ans dans un pénitencier fédéral - pour moins de 50 grammes. Dernière modifié: 2025-01-22 17:01

Un octet peut représenter 256 (28) valeurs distinctes, telles que des entiers non négatifs de 0 à 255, ou des entiers signés de &moins;128 à 127. Dernière modifié: 2025-01-22 17:01

Voici les 8 principaux moyens éprouvés par les propriétaires pour sécuriser la livraison des colis. Utilisez des casiers intelligents ou un dépanneur. Installez des caméras de sécurité pour empêcher le vol de colis. Faites livrer les colis sur votre lieu de travail/bureau. Obtenez la clé Amazon pour la livraison de votre colis. Exiger une signature à la livraison pour empêcher le vol de colis. Dernière modifié: 2025-01-22 17:01

La dernière bonne configuration connue stocke le système et le registre importants chaque fois que vous éteignez votre ordinateur et que Windows s'arrête avec succès. Cela n'affecte que les paramètres du système et n'apportera aucune modification à vos données personnelles. De la même manière, cela ne vous aidera pas à récupérer un fichier supprimé ou un pilote corrompu. Dernière modifié: 2025-01-22 17:01

La valeur RVB de la couleur #ffffff est (255,255,255). Ce code de couleur hexadécimal est également une couleur Web sécurisée qui est égale à #FFF. Le nom de la couleur #ffffff est la couleur blanche. #ffffff la valeur rouge de la couleur hexadécimale est 255, la valeur verte est 255 et la valeur bleue de son RVB est 255. Dernière modifié: 2025-01-22 17:01

Scala ne permet pas l'héritage multiple en soi, mais permet d'étendre plusieurs traits. Les traits sont utilisés pour partager des interfaces et des champs entre les classes. Elles sont similaires aux interfaces de Java 8. Les classes et les objets peuvent étendre les traits mais les traits ne peuvent pas être instanciés et n'ont donc pas de paramètres. Dernière modifié: 2025-01-22 17:01

Comment ça marche? Semblable aux moteurs de recherche qui envoient des robots aux confins d'Internet, la surveillance des médias sociaux est un outil basé sur un algorithme qui explore les sites et les indexe en permanence. Une fois les sites indexés, ils peuvent être recherchés en fonction de requêtes ou de chaînes. Dernière modifié: 2025-01-22 17:01

Les filtres normaux de Tableau sont indépendants les uns des autres. Cela signifie que chacun des filtres lit toutes les lignes des données source et crée son propre résultat. Crée un filtre numérique ou des N premiers dépendants − Vous pouvez définir un filtre contextuel pour inclure uniquement les données d'intérêt, puis définir un filtre numérique ou un filtre N top. Dernière modifié: 2025-01-22 17:01

Voici quelques raisons pour lesquelles quelqu'un aurait deux téléphones : Ils trouvent plus facile d'avoir toutes leurs relations d'affaires sur un téléphone entièrement séparé afin qu'ils puissent mieux organiser leur vie. Souvent, les entreprises elles-mêmes offrent également à leurs clients un téléphone professionnel supplémentaire. Dernière modifié: 2025-01-22 17:01