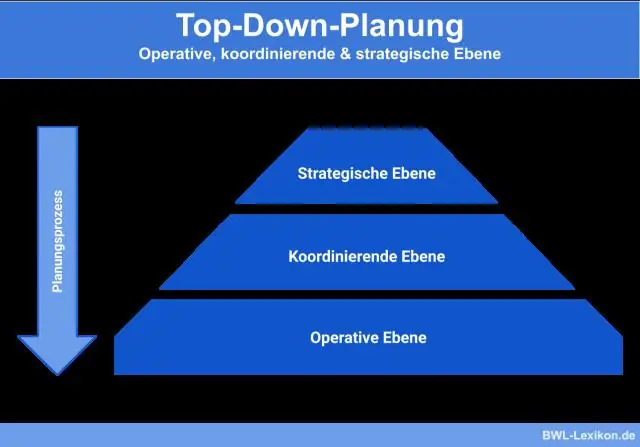

Développement descendant Une approche du développement de programme dans laquelle des progrès sont réalisés en définissant les éléments requis en termes d'éléments plus basiques, en commençant par le programme requis et en se terminant lorsque le langage de mise en œuvre est atteint. Dernière modifié: 2025-01-22 17:01

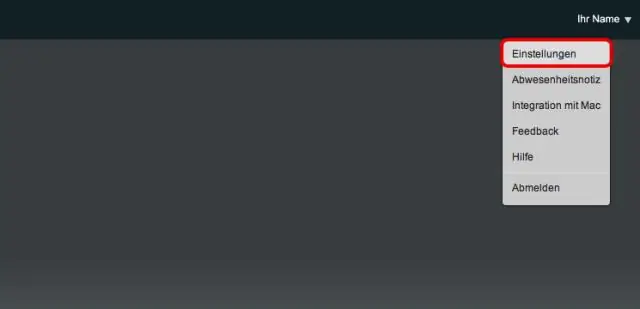

Comment scanner le code-barres WhatsApp sur Android Ouvrez la page "WhatsApp Web". Ouvrez l'application WhatsApp sur votre appareil Android. Cliquez sur '⋮' Cette icône est située dans le coin supérieur droit de l'écran. Cliquez sur "WhatsApp Web". Cette option se trouve dans le menu déroulant. Dirigez l'appareil photo vers le code QR. Dernière modifié: 2025-01-22 17:01

3. Prenez des mesures drastiques à l'extérieur Enlevez tout paillis à l'extérieur de la maison et n'utilisez que du paillis de cèdre. Retirez toutes les souches d'arbres ou autre bois autour de l'extérieur de la maison. Il a été démontré que le revêtement du sol de l'aménagement paysager tue les termites. Dernière modifié: 2025-01-22 17:01

Les minutes NET10 ne peuvent pas être transférées vers un téléphone Tracfone. Vous pouvez cependant transférer votre numéro de téléphone vers Tracfone. Dernière modifié: 2025-01-22 17:01

Les commutateurs intelligents bénéficient de certaines fonctionnalités que les commutateurs gérés ont, mais sont plus limitées, coûtent moins cher que les commutateurs gérés et coûtent plus cher que les commutateurs non gérés. Ils peuvent constituer une excellente solution de transition lorsque le coût d'un commutateur géré ne peut pas être justifié. Ce sont des termes marketing. Dernière modifié: 2025-01-22 17:01

L'héritage virtuel résout le classique « problème du diamant ». Cela garantit que la classe enfant n'obtient qu'une seule instance de la classe de base commune. En d'autres termes, la classe Snake n'aura qu'une seule instance de la classe LivingThing. Les classes Animal et Reptile partagent cette instance. Dernière modifié: 2025-01-22 17:01

Les administrateurs de bases de données ont besoin d'au moins un baccalauréat en sciences de l'information ou en informatique pour la plupart des postes de niveau d'entrée. Selon la taille et la complexité de leur entreprise ou de leur organe directeur, ces professionnels peuvent avoir besoin d'une maîtrise en administration de bases de données ou en technologie de l'information. Dernière modifié: 2025-01-22 17:01

La description. L'assistant cfn-hup est un démon qui détecte les changements dans les métadonnées des ressources et exécute les actions spécifiées par l'utilisateur lorsqu'un changement est détecté. Cela vous permet d'effectuer des mises à jour de configuration sur vos instances Amazon EC2 en cours d'exécution via l'action d'API UpdateStack. Dernière modifié: 2025-01-22 17:01

Quel est le but des modèles de communication? Fournir un moyen systématique de partager des informations importantes. Commence au sommet de l'organisation, puis descend vers le bas. Dernière modifié: 2025-01-22 17:01

Un tout-en-un contient une tour séparée. Les smartphones communiquent généralement sans fil avec d'autres appareils ou ordinateurs. Bien que certaines formes de mémoire soient permanentes, la plupart des mémoires conservent temporairement les données et les instructions, ce qui signifie que leur contenu est effacé lorsque l'ordinateur est éteint. Dernière modifié: 2025-01-22 17:01

Les conditions de concurrence peuvent être évitées par une synchronisation appropriée des threads dans les sections critiques. La synchronisation des threads peut être réalisée à l'aide d'un bloc de code Java synchronisé. La synchronisation des threads peut également être réalisée à l'aide d'autres constructions de synchronisation telles que des verrous ou des variables atomiques telles que Java. Dernière modifié: 2025-01-22 17:01

En 4e année, les élèves maîtrisent et approfondissent leurs compétences en multiplication, division et calcul général. Ils apprennent à résoudre des problèmes de mots réels en utilisant les quatre opérations de base : addition, soustraction, multiplication et division. Dernière modifié: 2025-01-22 17:01

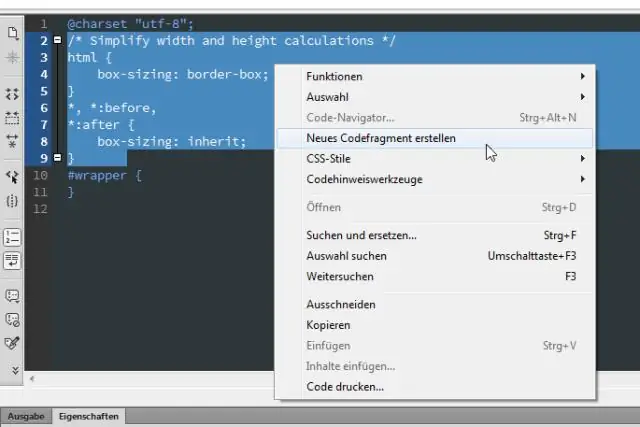

Voici comment voir ou modifier les valeurs par défaut : Choisissez Édition→Préférences (Windows)/Dreamweaver→Préférences (Mac). Cliquez sur la catégorie Nouveau document sur la gauche. Choisissez un type de document dans la fenêtre contextuelle Document par défaut. Dernière modifié: 2025-01-22 17:01

VXLAN est une technique d'encapsulation MAC dans IP/UDP (MAC-in-UDP) avec un identifiant de segment de 24 bits sous la forme d'un ID VXLAN. L'ID VXLAN plus grand permet aux segments LAN d'évoluer jusqu'à 16 millions dans un réseau cloud. Les commutateurs Cisco Nexus 7000 sont conçus pour la fonction VXLAN matérielle. Dernière modifié: 2025-01-22 17:01

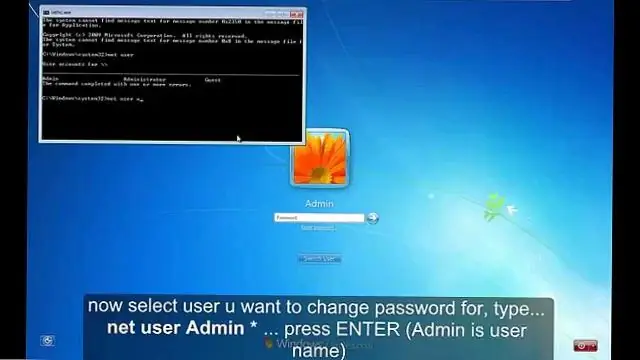

Changer votre mot de passe Sur votre téléphone ou tablette Android, ouvrez le compte Google de l'application Paramètres de votre appareil. En haut, appuyez sur Sécurité. Sous "Connexion à Google", appuyez sur Mot de passe. Vous devrez peut-être vous connecter. Saisissez votre nouveau mot de passe, puis appuyez sur Modifier le mot de passe. Dernière modifié: 2025-01-22 17:01

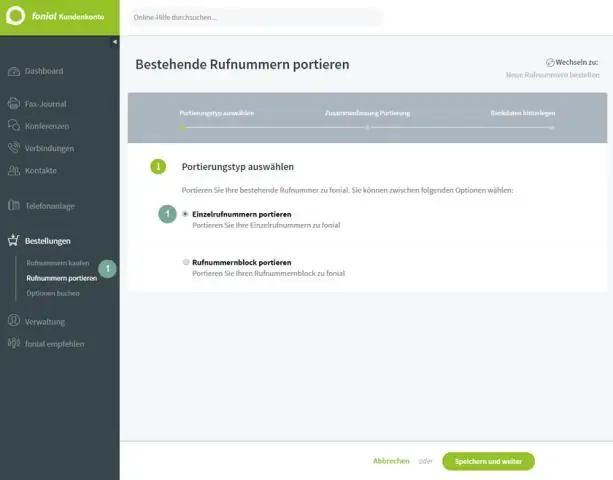

Envoyez simplement un SMS « Numéro de mobile PORT » et envoyez-le sur 1900 pour demander le portage à partir de votre réseau existant. Lorsque vous enverrez des SMS, un UPC (UniquePorting Code) recevra sur votre mobile Idea de votre réseau télécom. Dernière modifié: 2025-01-22 17:01

Vous pouvez utiliser un contrôle DataGrid pour afficher des données tabulaires. Il offre également la possibilité d'insérer, de mettre à jour, de trier et de faire défiler les données. L'utilisation et la liaison d'une grille de données permettent d'insérer, de mettre à jour, de trier et de faire défiler les données. Dernière modifié: 2025-01-22 17:01

Il n'y a aucun moyen de faire apparaître votre document Google sous la forme d'un long défilement d'informations sans une représentation de l'emplacement des sauts de page. Pour afficher les sauts de page sous la forme d'une simple ligne pointillée ou sous forme de ruptures physiques dans le papier entre les pages, activez-le dans le menu en choisissant Affichage > Mise en page d'impression. Dernière modifié: 2025-01-22 17:01

Les cartes SDHC offrent entre 4 Go et 32 Go et SDXC offre plus de 32 Go. Il n'y a aucune différence dans la qualité, la sécurité ou la vitesse. La vitesse de transfert dépend de la 'CLASSE' de la carte qui y est mentionnée et non du fait qu'il s'agisse d'une carte SDHC ou SDXC. Dernière modifié: 2025-01-22 17:01

Associez la télécommande à pavé tactile à votre téléviseur Android Insérez de nouvelles piles dans la télécommande à pavé tactile. À l'aide de la télécommande infrarouge, allumez votre téléviseur. À l'arrière de votre téléviseur, maintenez enfoncée la touche INPUT. bouton pendant au moins cinq secondes. Les instructions de jumelage s'affichent sur l'écran du téléviseur. Appuyez sur la télécommande à pavé tactile comme indiqué sur l'image ci-dessous pour la coupler avec votre téléviseur. Dernière modifié: 2025-01-22 17:01

Réponse : Tous sont inclus avec chaque tablette Leapfrog Epic, mais ceux qui sont téléchargés nécessitent une connexion WiFi, la configuration de l'appareil et un compte parent pour y accéder. Dernière modifié: 2025-01-22 17:01

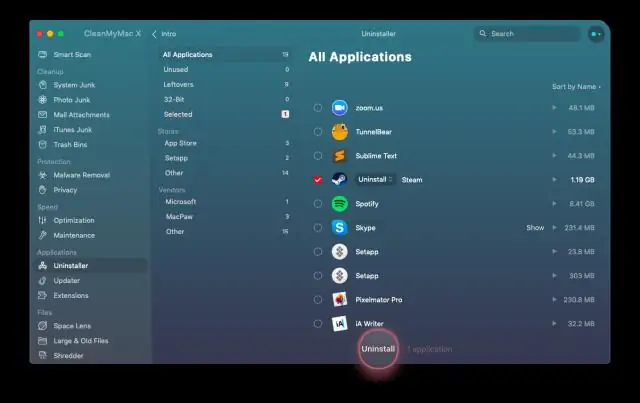

Comment désinstaller des jeux de Steam sur Mac, WindowsLinux Ouvrez l'application « Steam ». Cliquez sur l'onglet "Bibliothèque" en haut de l'application Steam et localisez le jeu que vous souhaitez désinstaller de Steam. Faites un clic droit (ou maintenez CONTROL et cliquez) sur le jeu que vous souhaitez supprimer de l'ordinateur et désinstaller. Dernière modifié: 2025-01-22 17:01

Le modèle de référentiel est une abstraction de la couche d'accès aux données. Il masque les détails sur la façon dont les données sont exactement enregistrées ou récupérées à partir de la source de données sous-jacente. Les détails sur la façon dont les données sont stockées et récupérées se trouvent dans le référentiel respectif. Dernière modifié: 2025-01-22 17:01

Un système de traitement de transaction collecte et stocke des données sur. (des affaires) des transactions et contrôle parfois les décisions. effectué dans le cadre d'une transaction. La transaction est l'activité. qui modifie les données stockées; exemples d'une telle activité. Dernière modifié: 2025-01-22 17:01

Les serveurs de Whatsapp ne stockent aucun des messages des utilisateurs. Ils ne stockent les messages que jusqu'à ce que l'appareil de l'utilisateur se connecte au réseau, avec une période maximale de 30 jours à compter de la date du message. Dernière modifié: 2025-01-22 17:01

Project Free TV est un site populaire utilisé pour le streaming vidéo gratuit. Cependant, il n'est plus utilisé depuis 2017. Fondamentalement, il n'y a pas de réponse officielle du Project Free TV sur ses services. Il n'y a aucun espoir d'obtenir ses sites clones ou miroirs sur Internet. Dernière modifié: 2025-01-22 17:01

Étapes Collectez et comptez vos données. Pour tout ensemble de valeurs de données, la moyenne est une mesure de la valeur centrale. Trouvez la somme des valeurs des données. La première étape pour trouver la moyenne consiste à calculer la somme de tous les points de données. Divisez pour trouver la moyenne. Enfin, divisez la somme par le nombre de valeurs. Dernière modifié: 2025-01-22 17:01

Remarque : ce clavier nécessite deux (2) piles AA. Éteignez le clavier. Utilisez une pièce de monnaie pour retirer le couvercle du compartiment des piles. Insérez deux piles AA dans le compartiment à piles. Assurez-vous que les extrémités positives pointent dans la bonne direction. Replacez le couvercle du compartiment à piles. Allumez le clavier. Dernière modifié: 2025-01-22 17:01

Je veux plus de puissance ! Interprétation des notes en dB du haut-parleur SPL du haut-parleur en dB 86 97 2 watts 89 100 4 watts 92 103 8 watts 95 106. Dernière modifié: 2025-01-22 17:01

Explication : La peine en Inde pour avoir volé des documents informatiques, des actifs ou le code source de tout logiciel de toute organisation, individu ou de tout autre moyen est de 3 ans d'emprisonnement et d'une amende de Rs. 500 000. Dernière modifié: 2025-06-01 05:06

L'effet d'une instruction DML n'est pas permanent tant que vous n'avez pas validé la transaction qui l'inclut. Une transaction est une séquence d'instructions SQL qu'Oracle Database traite comme une unité (il peut s'agir d'une seule instruction DML). Jusqu'à ce qu'une transaction soit validée, elle peut être annulée (annulée). Dernière modifié: 2025-01-22 17:01

Wolfgang Köhler. Dernière modifié: 2025-01-22 17:01

Une procédure stockée (également appelée proc, storp, sproc, StoPro, StoredProc, StoreProc, sp ou SP) est un sous-programme disponible pour les applications qui accèdent à un système de gestion de base de données relationnelle (SGBDR). Ces procédures sont stockées dans le dictionnaire de données de la base de données. Dernière modifié: 2025-01-22 17:01

Transformateurs et prises de transformateurs. Les petits transformateurs se branchent sur une prise murale et créent de faibles tensions de courant continu qui sont utilisées par les appareils électroniques courants. Les prises de transformateur sont plus espacées que les autres prises pour accueillir des adaptateurs de bloc de transformateur ou d'autres adaptateurs de grande taille. Dernière modifié: 2025-01-22 17:01

Pour commencer, connectez-vous à votre compte Google et accédez à Google Drive. Cliquez sur le bouton Nouveau à gauche et sélectionnez Colaboratory s'il est installé (sinon cliquez sur Connecter plus d'applications, recherchez Colaboratory et installez-le). À partir de là, importez Pandas comme indiqué ci-dessous (Colab l'a déjà installé). Dernière modifié: 2025-01-22 17:01

En vertu de la norme minimale nécessaire de la HIPAA, les entités couvertes par la HIPAA sont tenues de faire des efforts raisonnables pour s'assurer que l'accès aux RPS est limité aux informations minimales nécessaires pour atteindre l'objectif prévu d'une utilisation, d'une divulgation ou d'une demande particulière. Dernière modifié: 2025-01-22 17:01

1 réponse. Vous ne pouvez pas diviser passivement un câble sans perte. Vous pouvez diviser une course avec beaucoup moins de pertes dans une jambe en utilisant un appareil appelé tap (ressemble à un diviseur standard, sauf lorsque vous consultez les spécifications). Dernière modifié: 2025-01-22 17:01

Red Forest est le nom du projet pour Enhanced Security Administrative Environment ou ESAE. Tous les objets informatiques, comptes d'utilisateurs et groupes de sécurité associés seraient tous gérés dans une unité organisationnelle de niveau 1 dédiée au sein de la forêt de production. Dernière modifié: 2025-01-22 17:01

La sécurité du réseau Wifi est destinée à protéger un réseau sans fil contre les accès non autorisés. Parfois, il se peut que les utilisateurs ne puissent pas se connecter à un réseau wifi crypté avec WPA. Le réseau Wifi crypté WPA demande une clé d'authentification avant qu'une connexion puisse être établie. Dernière modifié: 2025-01-22 17:01

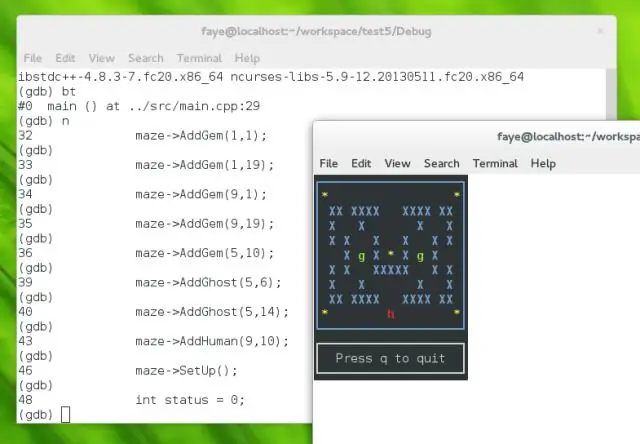

20.3. 2 Connexion à gdbserver Exécutez GDB sur le système hôte. Assurez-vous d'avoir les fichiers de symboles nécessaires (voir Fichiers hôte et cible). Chargez les symboles de votre application à l'aide de la commande file avant de vous connecter. Connectez-vous à votre cible (voir Connexion à une cible distante). Dernière modifié: 2025-01-22 17:01