Dans une évasion de machine virtuelle, un attaquant exécute un code sur une machine virtuelle qui permet à un système d'exploitation exécuté à l'intérieur de sortir et d'interagir directement avec l'hyperviseur. Un VMescape donne à l'attaquant l'accès au système d'exploitation hôte et à toutes les autres machines virtuelles s'exécutant sur cet hôte. Dernière modifié: 2025-01-22 17:01

R : Non, le tuyau PEX n'est pas destiné aux applications d'air comprimé. Dernière modifié: 2025-01-22 17:01

Le ntuser. dat stocke les informations de profil utilisateur utilisées pour configurer Windows pour différents utilisateurs. Les données dans ntuser. les données sont copiées entre le fichier et le registre Windows, une base de données utilisée par Windows pour maintenir les paramètres du système d'exploitation et d'autres logiciels sur l'ordinateur. Dernière modifié: 2025-01-22 17:01

Les bases de données orientées colonnes (alias bases de données en colonnes) sont plus adaptées aux charges de travail analytiques car le format de données (format colonne) se prête à un traitement plus rapide des requêtes - analyses, agrégation, etc. D'autre part, les bases de données orientées lignes stockent une seule ligne (et tous ses colonnes) contiguës. Dernière modifié: 2025-01-22 17:01

Cisco FabricPath est une technologie conçue pour surmonter les limitations STP, notamment l'évolutivité, la convergence et les inondations inutiles. Il exécute IS-IS dans le plan de contrôle et pour la même raison, il est également appelé routage de couche 2. Dernière modifié: 2025-01-22 17:01

L'instruction SQL DROP TABLE est utilisée pour supprimer une définition de table et toutes les données, index, déclencheurs, contraintes et spécifications d'autorisation pour cette table. Dernière modifié: 2025-01-22 17:01

0001 = 1. 0010 = 2. Le bit en code binaire vaut un multiple de 2. 2^0, 2^1, 2^2, 2^3, 2^4 etc. En d'autres termes si ce bit spécifique est 1 cela signifie que vous obtenez le nombre que plusieurs représentent. Dernière modifié: 2025-01-22 17:01

Importez des contacts et des pistes en tant que membres de la campagne à l'aide de Data Loader Open Data Loader. Cliquez sur Insérer, puis connectez-vous à l'aide de vos informations d'identification Salesforce. Sélectionnez Afficher tous les objets Salesforce. Sélectionnez Membre de la campagne (Membre de la campagne). Cliquez sur Parcourir, puis recherchez votre fichier CSV prêt à être importé. Cliquez sur Suivant>. Cliquez sur Créer ou Modifier la carte. Dernière modifié: 2025-01-22 17:01

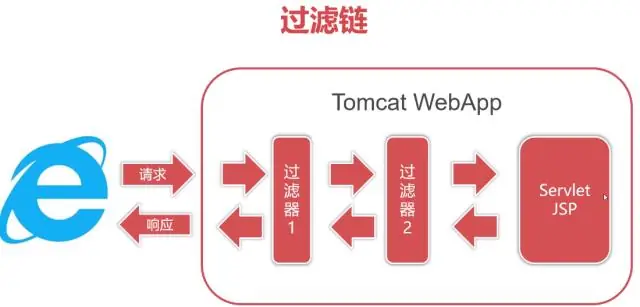

Un filtre est une classe Java invoquée en réponse à une demande de ressource dans une application Web. Les ressources incluent les servlets Java, les pages JavaServer (JSP) et les ressources statiques telles que les pages HTML ou les images. Dernière modifié: 2025-01-22 17:01

Si vous venez de l'un des anciens modèles d'Apple, un petit rappel de certaines des principales capacités de prise de vue de l'appareil photo ne manquera pas non plus. L'iPhone XS et l'iPhoneXS Max sont tous deux équipés d'un double appareil photo de 12 mégapixels, offrant un objectif grand-angle et un téléobjectif. Dernière modifié: 2025-01-22 17:01

Entrée du scanner = nouveau Scanner (System.in); Crée un nouvel objet de type Scanner à partir de l'entrée standard du programme (dans ce cas probablement la console) et int i = input. nextInt () utilise la nextIntMethod de cet objet, ce qui vous permet d'entrer du texte et il sera analysé en un entier. Dernière modifié: 2025-01-22 17:01

Cela signifie généralement qu'ils n'ont pas payé leur facture ou si son prépaiement a manqué de minutes. Dernière modifié: 2025-01-22 17:01

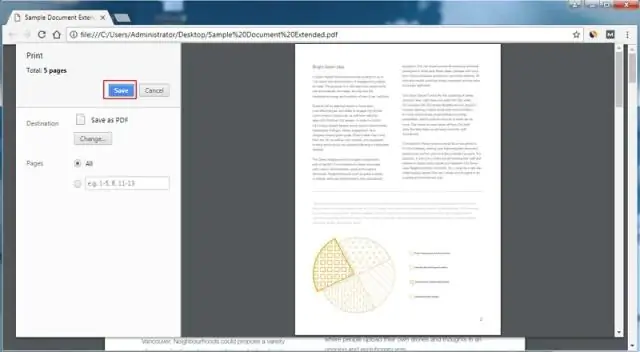

Dans le document PDF, cliquez sur l'outil Sélectionner dans la barre d'outils, comme illustré dans l'image suivante. Une fois cette option choisie, mettez en surbrillance le texte que vous souhaitez copier et cliquez sur Modifier puis sur Copier. Collez le texte copié dans un traitement de texte ou un autre éditeur de texte en maintenant enfoncée la touche Ctrl et la touche V de votre clavier. Dernière modifié: 2025-01-22 17:01

Réponse courte : vous n'avez pas besoin d'un diplôme en informatique ni d'aucun diplôme pour devenir développeur Web, mais vous devrez montrer aux employeurs que vous pouvez faire le travail. Vous devez être capable de résoudre les types de problèmes pour lesquels les développeurs Web sont nécessaires. Cependant, un diplôme peut être nécessaire pour obtenir un emploi dans certaines entreprises. Dernière modifié: 2025-01-22 17:01

VIDÉO Ici, comment fonctionne une serrure SNIB ? Les snib est le petit bouton rond un soir loquet (Yale fermer à clé ). Les gens parlent de laisser la porte sur le grignoter . Les snib est normalement utilisé pour laisser une porte ouverte ('sur le loquet ') et un soir serrures à loquet les grignoter peut être utilisé pour verrouiller la porte la nuit pour empêcher quiconque de «glisser» le fermer à clé avec du plastique.. Dernière modifié: 2025-01-22 17:01

L'applet de commande Join-Path combine un chemin et un chemin enfant en un seul chemin. Le fournisseur fournit les délimiteurs de chemin. Dernière modifié: 2025-01-22 17:01

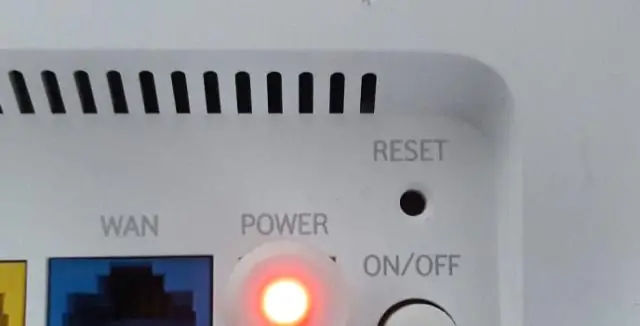

Appuyez et maintenez enfoncé le bouton de réinitialisation rouge sur le panneau arrière du WVB. 4. Continuez à maintenir le bouton de réinitialisation enfoncé jusqu'à ce que le voyant d'état WVB affiche les couleurs suivantes. Dernière modifié: 2025-01-22 17:01

Un générateur CMake est responsable de l'écriture des fichiers d'entrée pour un système de construction natif. Exactement un des générateurs CMake doit être sélectionné pour une arborescence de construction afin de déterminer quel système de construction natif doit être utilisé. Les générateurs CMake sont spécifiques à la plate-forme, donc chacun peut être disponible uniquement sur certaines plates-formes. Dernière modifié: 2025-01-22 17:01

Vérifiez l'état de vos offres en vous connectant à HUDHomestore.com. Sur la page Examiner vos offres, cliquez sur le bouton Rechercher pour afficher une liste de vos offres les plus récentes et voir l'état de leur offre. Il y a huit réponses différentes que vous pouvez recevoir à votre enchère à domicile HUD. Dernière modifié: 2025-01-22 17:01

Un algorithme cryptographique, ou chiffre, est une fonction mathématique utilisée dans le processus de cryptage et de décryptage. Un algorithme cryptographique fonctionne en combinaison avec une clé - un mot, un nombre ou une phrase - pour crypter le texte en clair. Le même texte en clair crypte en un texte chiffré différent avec des clés différentes. Dernière modifié: 2025-01-22 17:01

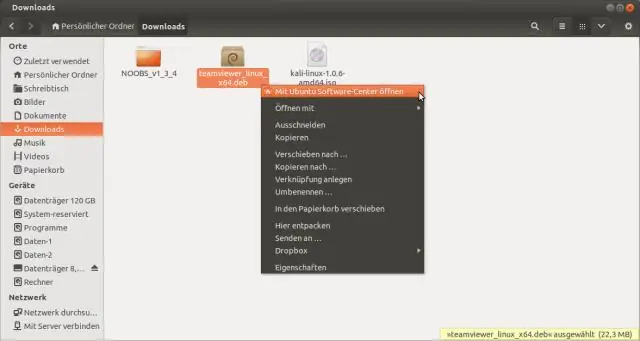

Comment installer TeamViewer sur Ubuntu Ouvrez le fichier teamviewer_13. X. aaaa_amd64. Cliquez sur le bouton Installer. La boîte de dialogue Authentifier s'ouvrira. Saisissez le mot de passe administrateur. Cliquez sur le bouton Authentifier. TeamViewer sera installé. TeamViewer est installé sur votre système Ubuntu et peut être démarré à partir du menu. Dernière modifié: 2025-01-22 17:01

Réparer l'enduit maison Aujourd'hui, il est courant d'appliquer deux couches d'enduit. Cela exposera des morceaux de mur nus qui auront besoin de temps pour sécher avant d'appliquer un nouvel enduit. Bien que le rendu d'une grande surface soit un travail qualifié, le patch est moins difficile. Dernière modifié: 2025-01-22 17:01

Maintenez enfoncée la touche « Fn » de votre clavier tout en appuyant sur la touche « F2 » pour activer le Bluetooth si votre ordinateur ne possède pas de commutateur matériel. Recherchez une icône bleue avec un « B » stylisé dans votre barre d'état système. S'il apparaît, votre radio Bluetooth est allumée. Dernière modifié: 2025-01-22 17:01

Pour installer ShadowProtect Si vous disposez d'un CD ShadowProtect, insérez le disque dans le lecteur de CD du système. Remarque : si l'installation ne démarre pas automatiquement, parcourez le CD ShadowProtect et cliquez sur AUTORUN à la racine du CD. Si vous avez téléchargé le programme d'installation de ShadowProtect, cliquez sur le. Dernière modifié: 2025-01-22 17:01

L'objectif le plus important des personas est de créer de la compréhension et de l'empathie avec le ou les utilisateurs finaux. Si vous voulez concevoir un produit réussi pour les gens, vous devez tout d'abord les comprendre. La narration fixe des objectifs, crée une visibilité des problèmes et des problèmes potentiels dans la relation utilisateur-produit. Dernière modifié: 2025-01-22 17:01

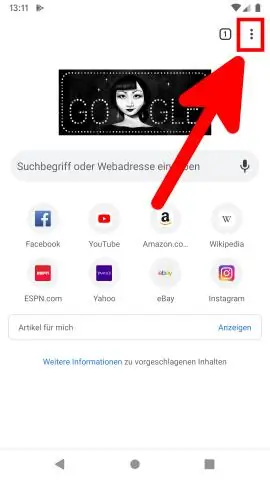

Dans l'application Chrome Sur votre téléphone ou tablette Android, ouvrez l'application Chrome. En haut à droite, appuyez sur Plus. Appuyez sur Historique Effacer les données de navigation. En haut, choisissez une plage horaire. Pour tout supprimer, sélectionnez Tout le temps. À côté de « Cookies et données de site » et « Images et fichiers en cache », cochez les cases. Appuyez sur Effacer les données. Dernière modifié: 2025-01-22 17:01

Le chiffrement transparent des données (souvent abrégé en TDE) est une technologie utilisée par Microsoft, IBM et Oracle pour chiffrer les fichiers de base de données. TDE propose un cryptage au niveau du fichier. TDE résout le problème de la protection des données au repos, en cryptant les bases de données à la fois sur le disque dur et par conséquent sur les supports de sauvegarde. Dernière modifié: 2025-01-22 17:01

Dans Configuration, saisissez Applications dans la case Recherche rapide, puis sélectionnez Applications. Cliquez sur le nom de votre application connectée. Cliquez sur Envoyer une notification de test à côté de Plateforme Push prise en charge. Saisissez une chaîne de jeton de connexion dans le champ Destinataire, OU recherchez un destinataire en cliquant sur Rechercher. Dernière modifié: 2025-01-22 17:01

Configurer le réseau sans fil Ubuntu (eduroam) Étape 1 : Paramètres du réseau sans fil. Ouvrez la liste des réseaux sans fil dans le coin supérieur droit de votre écran. Cliquez sur eduroam. Étape 2 : configuration du réseau sans fil. Remplissez les informations suivantes : Étape 3 : sélectionnez un certificat. Cliquez sur le certificat CA sur aucun. Étape 4 : Connexion au réseau. Cliquez sur Connecter. Dernière modifié: 2025-01-22 17:01

Si une violation affecte 500 personnes ou plus, les entités couvertes doivent en informer le Secrétaire sans délai déraisonnable et en aucun cas plus de 60 jours après une violation. Si, toutefois, une violation affecte moins de 500 personnes, l'entité couverte peut informer le Secrétaire de ces violations sur une base annuelle. Dernière modifié: 2025-01-22 17:01

Commande-cliquez sur le bouton Précédent ou Suivant dans Safari pour ouvrir la page précédente ou suivante dans un nouvel onglet. Après avoir tapé dans le champ Recherche intelligente, cliquez sur une suggestion de recherche tout en maintenant la touche Commande enfoncée pour l'ouvrir dans un nouvel onglet. Dans la barre latérale des signets, cliquez sur un signet tout en maintenant la touche Contrôle enfoncée et choisissez « Ouvrir dans un nouvel onglet » dans le menu contextuel. Dernière modifié: 2025-01-22 17:01

Transmission de la table de données en tant que paramètre aux procédures stockées Créez un type de table défini par l'utilisateur qui correspond à la table que vous souhaitez remplir. Transmettez la table définie par l'utilisateur à la procédure stockée en tant que paramètre. Dans la procédure stockée, sélectionnez les données du paramètre passé et insérez-les dans la table que vous souhaitez remplir. Dernière modifié: 2025-01-22 17:01

Sous l'onglet des préférences système, cliquez sur « Bluetooth » sur la troisième ligne du bas. Une fois en Bluetooth, vous devriez avoir la possibilité de désactiver Bluetooth. Après avoir désactivé Bluetooth, rallumez-le, attendez que vos périphériques se reconnectent et voyez si cela résout votre problème. Dernière modifié: 2025-01-22 17:01

Cliquez sur le bouton "Démarrer", cliquez sur "Exécuter", tapez "C: DELLDRIVERSR173082" dans le champ de texte et appuyez sur "Entrée" pour exécuter le pilote. Redémarrez votre ordinateur une fois l'installation du pilote terminée. Lancez l'application avec laquelle vous souhaitez utiliser votre webcam, comme Skype ou Yahoo!Messenger. Dernière modifié: 2025-01-22 17:01

Il n'y a pas vraiment de max. nombre de pages dans un fichier PDF. Il y a très probablement d'autres ressources système qui s'épuisent avant que vous n'atteigniez une limite en ce qui concerne les pages. 4000 pages - même si cela semble gros - n'est pas un gros fichier PDF. Dernière modifié: 2025-01-22 17:01

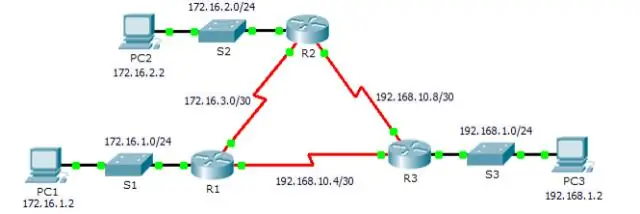

OSPF est un protocole de routage de passerelle intérieure qui utilise des états de liens plutôt que des vecteurs de distance pour la sélection de chemin. OSPF propage des annonces d'état de liens (LSA) plutôt que des mises à jour de table de routage. Étant donné que seuls les LSA sont échangés au lieu de l'ensemble des tables de routage, les réseaux OSPF convergent en temps opportun. Dernière modifié: 2025-06-01 05:06

Internet Explorer 11 (IE11) est la onzième et dernière version du navigateur Web Internet Explorer de Microsoft. Il a été officiellement publié le 17 octobre 2013 pour Windows 8.1 et le 7 novembre 2013 pour Windows 7. Dernière modifié: 2025-01-22 17:01

Quelle commande affiche les mises à jour du routage RIP ? Explication : La commande debug IP rip est utilisée pour afficher les mises à jour IP (Internet Protocol) Routing Information Protocol (RIP) envoyées et reçues sur le routeur. Il vérifie que les mises à jour sont diffusées et non multicast. 4. Dernière modifié: 2025-01-22 17:01

Créer une partie rapide Sélectionnez l'expression, la phrase ou toute autre partie de votre document que vous souhaitez enregistrer dans la galerie. Sous l'onglet Insertion, dans le groupe Texte, cliquez sur Parties rapides, puis sur Enregistrer la sélection dans la galerie de parties rapides, modifiez le nom et ajoutez une description si vous le souhaitez, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Affichage tête haute. Dernière modifié: 2025-06-01 05:06