L'impression d'étiquettes ressemble beaucoup à l'impression sur d'autres types de papier, mais quelques ajustements aux paramètres par défaut garantiront les meilleurs résultats. Mettez l'imprimante HP sous tension. Chargez le papier pour étiquettes dans l'imprimante. Si vous avez une imprimante à jet d'encre, ventilez le papier et chargez-le dans le bac d'entrée avec l'étiquette vers le bas. Dernière modifié: 2025-01-22 17:01

ZFS comprend deux fonctionnalités intéressantes qui améliorent considérablement les performances des opérations de lecture. Je parle d'ARC et de L2ARC. ARC signifie cache de remplacement adaptatif. ARC est un cache très rapide situé dans la mémoire du serveur (RAM). La quantité d'ARC disponible sur un serveur correspond généralement à toute la mémoire, à l'exception de 1 Go. Dernière modifié: 2025-01-22 17:01

Courtier Mosquitto MQTT. Mosquitto est un courtier de messages open source léger qui implémente les versions MQTT 3.1.0, 3.1.1 et 5.0. Il est écrit en C par Roger Light, et est disponible en téléchargement gratuit pour Windows et Linux et est un projet Eclipse. Dernière modifié: 2025-01-22 17:01

Accès utilisateur sur les référentiels existants Accédez aux paramètres du référentiel pour le référentiel Bitbucket. Cliquez sur Accès utilisateur et groupe dans la navigation de gauche. Recherchez la section Utilisateurs de la page pour une liste actuelle des utilisateurs ayant accès. Saisissez le nom ou l'adresse e-mail d'un utilisateur dans la zone de texte. Dernière modifié: 2025-01-22 17:01

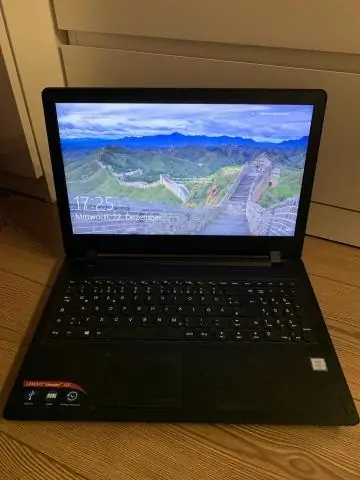

Son prix est également bien supérieur aux ordinateurs portables grand public similaires. Pas de HDMI, pas d'USB 3.0. Le résultat Le Lenovo ThinkPadT420 est aussi simple et sans prétention qu'un ordinateur portable professionnel peut être en surface, doté de performances plus rapides, d'une longue durée de vie de la batterie et d'une sélection flexible de ports sous le capot. Dernière modifié: 2025-01-22 17:01

Un lecteur de codes-barres se compose généralement de trois parties différentes, dont le système d'éclairage, le capteur et le décodeur. En général, un lecteur de codes-barres « scanne » les éléments en noir et blanc d'un code-barres en éclairant le code d'une lumière rouge, qui est ensuite convertie en texte correspondant. Dernière modifié: 2025-01-22 17:01

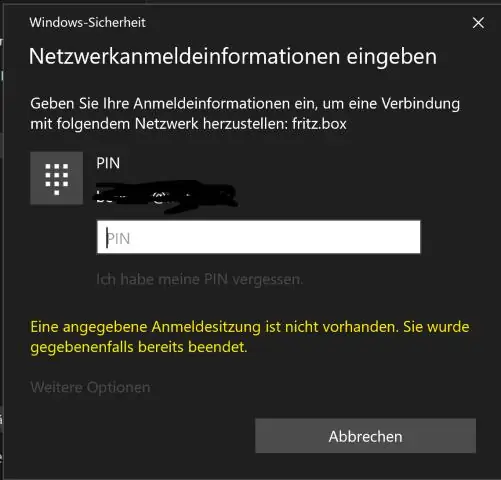

Connexion de la console via Ethernet connectez le port WAN du routeur à la prise Ethernet de votre dortoir. connectez votre ordinateur aux ports LAN du routeur. accédez à n'importe quel site Web sur l'ordinateur qui déclenchera une invite pour vous connecter avec vos informations NetID. une fois cela terminé, redémarrez le routeur et connectez la console aux ports LAN du routeur. Dernière modifié: 2025-01-22 17:01

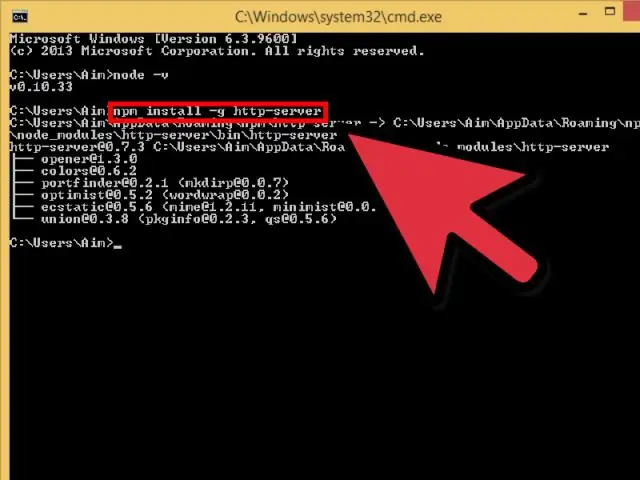

HTTP signifie HyperText Transfer Protocol. HTTP est le protocole sous-jacent utilisé par le World Wide Web et ce protocole définit comment les messages sont formatés et transmis, et quelles actions les serveurs Web et les navigateurs doivent entreprendre en réponse à diverses commandes. Dernière modifié: 2025-01-22 17:01

Avantages de l'échantillonnage en boule de neige Le processus d'aiguillage en chaîne permet au chercheur d'atteindre des populations difficiles à échantillonner lorsqu'il utilise d'autres méthodes d'échantillonnage. Le processus est bon marché, simple et rentable. Cette technique d'échantillonnage nécessite peu de planification et moins de main-d'œuvre par rapport aux autres techniques d'échantillonnage. Dernière modifié: 2025-01-22 17:01

L'encodage acoustique est le processus de mémorisation de quelque chose que vous entendez. Vous pouvez utiliser l'acoustique en mettant un son sur des mots ou en créant une chanson ou un rythme. L'apprentissage de l'alphabet ou des tables de multiplication peut être un exemple d'acoustique. Si vous dites quelque chose à voix haute ou lisez à haute voix, vous utilisez l'acoustique. Dernière modifié: 2025-01-22 17:01

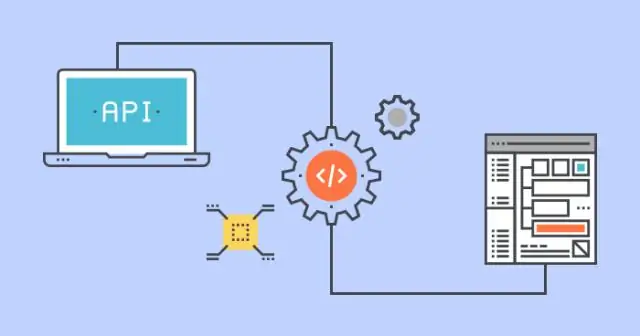

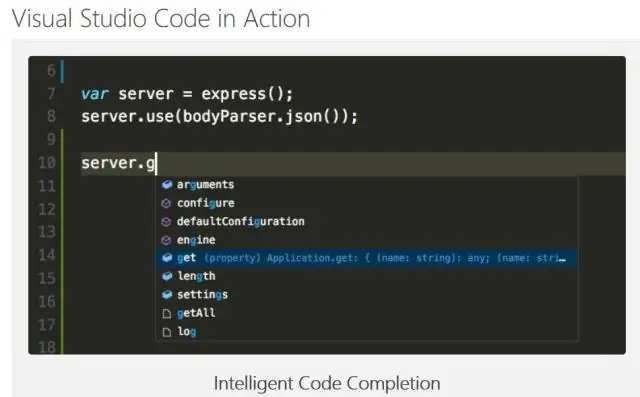

Nœud. js est principalement utilisé pour les serveurs événementiels non bloquants, en raison de sa nature monothread. Il est utilisé pour les sites Web traditionnels et les services d'API back-end, mais a été conçu avec des architectures push en temps réel à l'esprit. Dernière modifié: 2025-01-22 17:01

Xiaomi MI-2. Également disponible en variante intégrée de 32 Go. Dernière mise à jour le : Lieu : Chennai Delhi KolkataMumbai Prix (USD) 691,24 $ Description XiaomiMI-2 est un téléphone intelligent alimenté par Android 4.1 JellyBean et un appareil photo à mise au point automatique de 8 MP. Dernière modifié: 2025-01-22 17:01

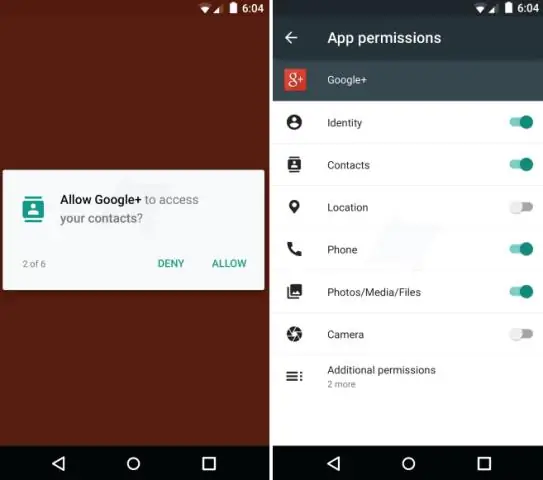

Demander le contenu des autorisations d'application. Ajoutez des autorisations au manifeste. Vérifiez les autorisations. Demander des autorisations. Expliquez pourquoi l'application a besoin d'autorisations. Demandez à devenir le gestionnaire par défaut si nécessaire. Demandez les autorisations dont vous avez besoin. Gérer la réponse de la demande d'autorisations. Déclarez les autorisations par niveau d'API. Ressources additionnelles. Dernière modifié: 2025-01-22 17:01

Mainframe Testing est le test de services logiciels et d'applications basés sur MainframeSystems. Les tests mainframe jouent un rôle actif dans le développement d'applications et jouent un rôle déterminant dans le coût et la qualité du développement global. Les tests mainframe font partie de la couverture de bout en bout des plates-formes. Dernière modifié: 2025-01-22 17:01

Un cas d'utilisation représente les actions requises pour activer ou abandonner un objectif. Un scénario de cas d'utilisation est un chemin unique à travers le cas d'utilisation. Cet article fournit un exemple de cas d'utilisation et quelques diagrammes pour aider à visualiser le concept. Un exemple de cas d'utilisation. La plupart des exemples de cas d'utilisation sont très simples. Dernière modifié: 2025-01-22 17:01

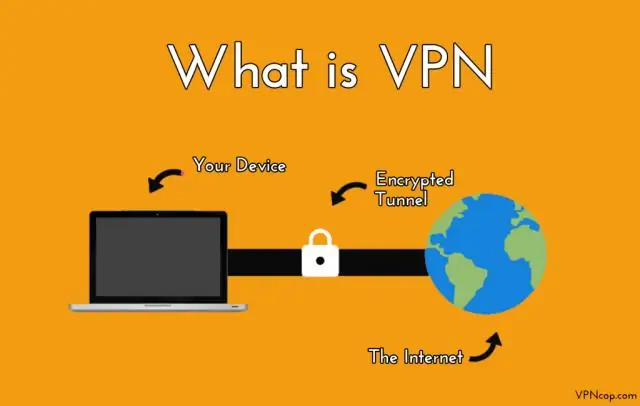

Un bon VPN – abréviation de Virtual PrivateNetwork – présente de nombreux avantages. Un bon VPN sécurisera également votre connexion Internet, protégera votre vie privée et dissimulera votre identité, vous protégeant des pirates informatiques ou de toute autre personne qui pourrait essayer de garder un œil sur votre activité en ligne. Dernière modifié: 2025-06-01 05:06

Pour enseigner la maîtrise de l'information, concentrez-vous sur des moyens efficaces d'évaluer la qualité et la crédibilité de l'information et couvrez les stratégies d'apprentissage qui donnent des résultats plus crédibles. Utilisation éthique des ressources numériques. Protégez-vous en ligne. Gestion de la communication numérique. Harcèlement sur internet. Dernière modifié: 2025-01-22 17:01

Un agent de centre d'appels est une personne qui gère les appels entrants ou sortants des clients pour une entreprise. Les autres noms d'un agent de centre d'appels incluent représentant du service client (CSR), agent du centre de contact, représentant des ventes ou du service par téléphone (TSR), préposé, associé, opérateur, chargé de compte ou membre de l'équipe. Dernière modifié: 2025-01-22 17:01

Couverture de Jack. Dernière modifié: 2025-01-22 17:01

La méthode getLogger() de java. util. enregistrement. LogManager est utilisé pour obtenir le Logger spécifié dans cette instance de LogManager. Si elle n'existe pas, alors cette méthode renvoie null. Dernière modifié: 2025-01-22 17:01

Commençons le tutoriel. Lancez le gestionnaire de clés et générez le certificat client. Accédez à l'onglet Clés > Clés client, puis cliquez sur le bouton Générer. Saisissez les détails du certificat client. Remplissez les champs de la boîte de dialogue Générer la clé client. Exportez le certificat client. Vérifiez votre certificat client nouvellement créé. Dernière modifié: 2025-01-22 17:01

Redémarrez votre appareil. Appuyez immédiatement sur la touche dès que vous voyez le message suivant " = System Setup". Appuyez sur les touches lorsque votre ordinateur ouvre l'écran de configuration du système. Cette action désactive le mode de fabrication sur votre carte système. Dernière modifié: 2025-01-22 17:01

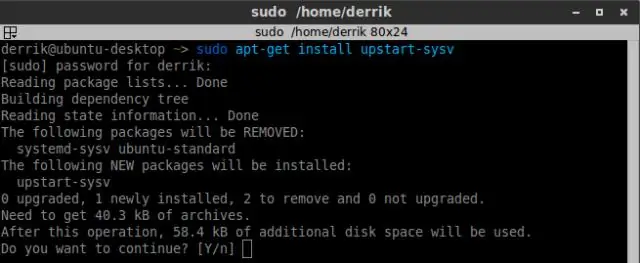

Upstart est un remplacement basé sur des événements pour le démon /sbin/init qui gère le démarrage des tâches et des services pendant le démarrage, les arrête pendant l'arrêt et les supervise pendant que le système est en cours d'exécution. Dernière modifié: 2025-01-22 17:01

YouTube ne cache pas une barre d'état. Que dois-je faire? Utilisez une ROM personnalisée et activez la fonctionnalité de bureau étendue pour masquer la barre d'état. Utilisez n'importe quelle application tierce pour le masquer. Il peut y avoir un problème avec votre appareil, généralement YouTube masque automatiquement l'état lorsque la vidéo est lue en plein écran. Essayez de redémarrer votre appareil une fois. Dernière modifié: 2025-01-22 17:01

Activer ou désactiver les notifications Sur votre ordinateur, ouvrez Gmail. En haut à droite, cliquez sur Paramètres Paramètres. Faites défiler jusqu'à la section 'Desktopnotifications'. Sélectionnez Notifications de nouveau courrier activées, Notifications de courrier importantes activées ou Notifications de courrier désactivées. Au bas de la page, cliquez sur Enregistrer les modifications. Dernière modifié: 2025-01-22 17:01

Le mode agressif peut être utilisé dans les négociations VPN de phase 1, par opposition au mode principal. Le mode agressif participe à moins d'échanges de paquets. Le mode agressif est généralement utilisé pour les VPN d'accès distant (utilisateurs distants). Vous utiliseriez également le mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques. Dernière modifié: 2025-01-22 17:01

Les probabilités et les statistiques sont des domaines connexes des mathématiques qui se préoccupent d'analyser la fréquence relative des événements. La probabilité traite de la prédiction de la probabilité d'événements futurs, tandis que les statistiques impliquent l'analyse de la fréquence des événements passés. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le bac à sable Postman ? Postman Sandbox est un environnement d'exécution puissant écrit en Javascript, donc tout script que vous écrivez pour être exécuté dans Postman doit être en Javascript comme les tests que nous exécutons dans le didacticiel de tests. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'une API REST Une API est une interface de programmation d'applications. REST détermine à quoi ressemble l'API. Chaque URL est appelée une demande tandis que les données qui vous sont renvoyées sont appelées une réponse. Le point de terminaison (ou route) est l'url que vous demandez. Le point de terminaison racine est le point de départ de l'API à partir de laquelle vous demandez. Dernière modifié: 2025-01-22 17:01

L'application Lenovo Vantage est une application Microsoft UWP, car elle est disponible dans le Microsoft Store et ne s'affiche pas pour vous dans Programme et fonctionnalités. La façon de désinstaller une application Microsoft Store est de la localiser dans votre menu Démarrer, puis de cliquer avec le bouton droit sur son icône et de sélectionner Désinstaller dans le menu contextuel qui apparaît alors. Dernière modifié: 2025-01-22 17:01

L'Otterbox Symmetry est un boîtier décent. Cependant, l'arrière du boîtier est assez lisse, il glissera donc un peu plus que l'Otterbox Commuter. De plus, les coins sont glissants, ce qui signifie qu'il y a plus de chances que le boîtier tombe de votre main. Cela étant dit, c'est un bon cas pour un habitant de bureau. Dernière modifié: 2025-01-22 17:01

Comment créer un cadre cible dans un document Word Les utilisateurs peuvent spécifier le cadre qui affichera le document ou la page Web de destination d'un lien hypertexte donné. Ils peuvent le faire à l'aide de la fonction de cadre cible. Dernière modifié: 2025-01-22 17:01

T ou F : appuyez sur Ctrl+flèche droite pour déplacer le point d'insertion au début du mot suivant. Dernière modifié: 2025-01-22 17:01

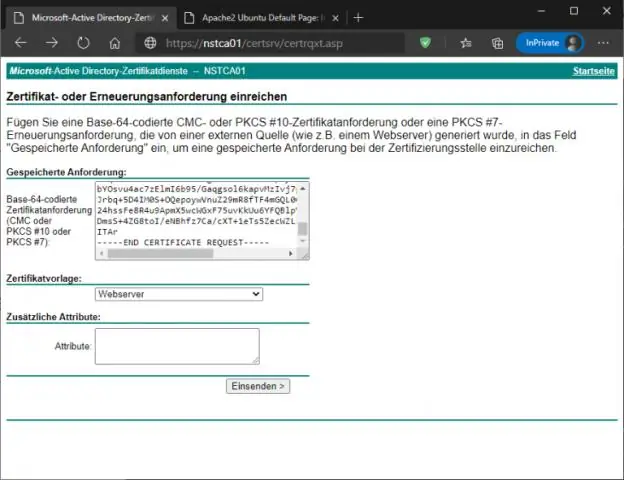

Services de certificats Active Directory (AD CS) Selon Microsoft, AD CS est un « rôle de serveur qui vous permet de créer une infrastructure à clé publique (PKI) et de fournir une cryptographie à clé publique, des certificats numériques et des capacités de signature numérique pour votre organisation ». Dernière modifié: 2025-01-22 17:01

Vous pouvez trouver plusieurs prises colorées dans les applications sensibles à l'électricité. Les prises rouges sont destinées à l'alimentation par batterie - l'équipement essentiel pour le maintien de la vie doit être connecté à celles-ci, mais l'équipement non critique ne doit pas utiliser l'énergie de la batterie. Dernière modifié: 2025-01-22 17:01

Un ensemble de données contient des informations sur un échantillon. Un jeu de données se compose de cas. Les étuis ne sont rien d'autre que les objets de la collection. Chaque cas a un ou plusieurs attributs ou qualités, appelés variables qui sont des caractéristiques des cas. Dernière modifié: 2025-01-22 17:01

Utilisez la fenêtre Personnaliser pour définir vos propres touches de raccourci pour ouvrir les fenêtres fréquemment utilisées. Pour accéder à la fenêtre, choisissez Outils Mes raccourcis Personnaliser. L'onglet Liste répertorie toutes les touches de raccourci et les fenêtres auxquelles ces touches sont attribuées. Dans l'onglet Allocation, vous choisissez les touches de raccourci pour les fenêtres sélectionnées. Dernière modifié: 2025-01-22 17:01

Cliquez sur le bouton « Démarrer » et tapez « Options Internet », puis appuyez sur « Entrée ». Cliquez sur l'onglet « Connexions », puis sur « LANSettings ». Décochez "Utiliser un serveur proxy pour votre réseau local" et cliquez deux fois sur "OK". Dernière modifié: 2025-01-22 17:01

Presque tous les logiciels open source sont des logiciels libres, mais il existe des exceptions. Premièrement, certaines licences open source sont trop restrictives, elles ne sont donc pas qualifiées de licences libres. Par exemple, « Open Watcom » n'est pas libre car sa licence ne permet pas d'en faire une version modifiée et de l'utiliser en privé. Dernière modifié: 2025-01-22 17:01

Téléchargez votre version d'essai gratuite Adobe propose une version d'essai gratuite de sept jours de la dernière version de Photoshop, que vous pouvez démarrer quand vous le souhaitez. Ce téléchargement fonctionnera à la fois avec MacOS et Windows 10 tant que vous disposez de plusieurs Go d'espace de stockage pour l'application et les logiciels associés. Dernière modifié: 2025-01-22 17:01