Une des raisons pour lesquelles une prise de courant peut avoir une basse tension est qu'elle est usée. Les prises électriques peuvent s'user de la même manière que n'importe quel appareil ou appareil électrique. Le branchement et le débranchement constants des cordons dans la prise peuvent desserrer et user les connexions. Dernière modifié: 2025-01-22 17:01

Les programmes gourmands en CPU et en mémoire et la « fragmentation du disque » peuvent provoquer un ralentissement, mais pas l'âge du matériel. En termes simples, votre ordinateur ne comporte que quelques éléments qui affectent les performances : CPU (le cerveau), RAM (mémoire à court terme), disque dur (mémoire à long terme) et GPU (traitement graphique). Dernière modifié: 2025-01-22 17:01

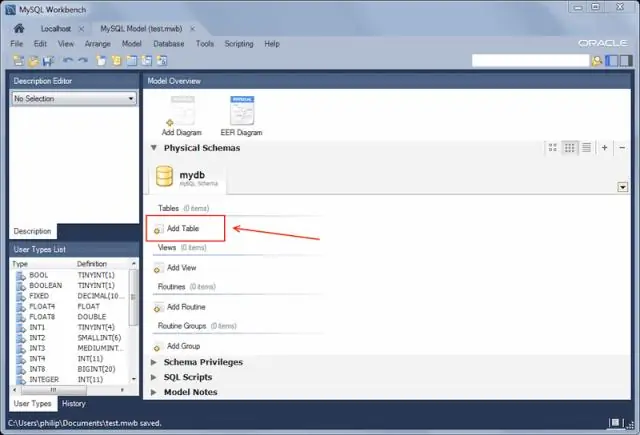

Dans MySQL Workbench : connectez-vous à un serveur MySQL. Développez une base de données. Faites un clic droit sur une table. Sélectionnez Copier dans le presse-papiers. Sélectionnez Créer une déclaration. Dernière modifié: 2025-01-22 17:01

Pourquoi les flocons de neige sont-ils hexagonaux ? Les molécules des cristaux de glace se joignent les unes aux autres dans une structure hexagonale, un arrangement qui permet aux molécules d'eau - chacune avec un atome d'oxygène et deux atomes d'hydrogène - de se former ensemble de la manière la plus efficace. Dernière modifié: 2025-01-22 17:01

Il semble que vous utilisiez une application tierce pour accéder à Snapchat. Nous interdisons l'utilisation d'applications tierces car elles peuvent compromettre la sécurité de votre compte. Si vous continuez à utiliser des applications tierces, votre compte Snapchat sera verrouillé pendant 12 heures. Dernière modifié: 2025-01-22 17:01

L'un des grands avantages de l'utilisation d'un préprocesseur CSS comme SASS est la possibilité d'utiliser des variables. Une variable vous permet de stocker une valeur ou un ensemble de valeurs, et de réutiliser ces variables dans vos fichiers SASS autant de fois que vous le souhaitez et où vous le souhaitez. Facile, puissant et utile. Dernière modifié: 2025-01-22 17:01

Comment : créer une colonne de recherche Accédez au site contenant la liste. Cliquez sur le nom de la liste dans la barre de lancement rapide ou dans le menu Paramètres. Cliquez sur Liste, puis sur Créer une colonne. Dans la zone Nom des colonnes, saisissez un nom pour la colonne. Sous Le type d'informations dans cette colonne est, cliquez sur Rechercher. Dernière modifié: 2025-01-22 17:01

Les nombres sont généralement des noms communs (lorsqu'ils sont effectivement utilisés comme noms, c'est-à-dire. Soyez prudent car les nombres peuvent aussi être des adjectifs et des pronoms). Si vous dites, par exemple, « Trois est un mot de cinq lettres », « trois » est un nom, un nom commun. S'il est considéré comme un nom, alors c'est un nom commun. Dernière modifié: 2025-01-22 17:01

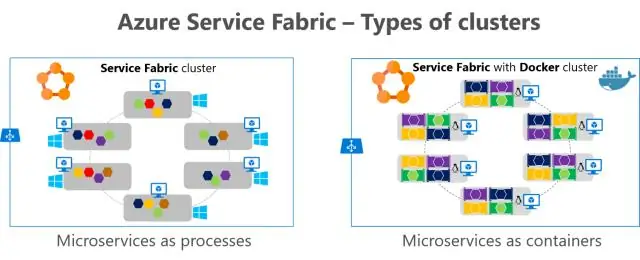

Haute disponibilité : fait référence à un ensemble de technologies qui minimisent les interruptions informatiques en assurant la continuité des services informatiques via des composants redondants, tolérants aux pannes ou protégés par basculement dans le même centre de données. Dans notre cas, le centre de données réside dans une région Azure. Dernière modifié: 2025-01-22 17:01

La principale différence entre une attaque par injection SQL et XSS est que les attaques par injection SQL sont utilisées pour voler des informations dans les bases de données, tandis que les attaques XSS sont utilisées pour rediriger les utilisateurs vers des sites Web où les attaquants peuvent leur voler des données. L'injection SQL est axée sur la base de données alors que XSS est destiné à attaquer les utilisateurs finaux. Dernière modifié: 2025-01-22 17:01

Démarrez Windiff.exe. Dans le menu Fichier, cliquez sur Comparer les répertoires. Dans la boîte de dialogue Sélectionner les répertoires, tapez les deux noms de dossier que vous souhaitez comparer dans les zones Dir1 et Dir2. Si vous souhaitez comparer les fichiers de ces dossiers de manière récursive, cochez la case Inclure les sous-répertoires. Dernière modifié: 2025-01-22 17:01

Ouvrez votre feuille de calcul Excel et cliquez sur la cellule que vous souhaitez formater. Cliquez sur l'onglet "Accueil" sur le ruban. Cliquez sur le bouton « Envelopper le texte » dans le groupe Alignement pour annuler l'option d'emballage de mots. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application de messagerie sur votre Android et appuyez sur le symbole + à gauche du champ de texte. Sélectionnez ensuite l'icône du clavier. Lorsque le clavier apparaît, sélectionnez le symbole > en haut du clavier. Ici, vous pouvez appuyer sur l'icône du presse-papiers pour ouvrir le presse-papiers Android. Dernière modifié: 2025-01-22 17:01

Ce composant Core vous aide à surveiller et à déboguer votre application Mule en enregistrant des informations importantes telles que les messages d'erreur, les notifications d'état, les charges utiles, etc. Les messages configurés sont enregistrés dans le fichier journal de l'application, qui se trouve dans MULE_HOME/logs. Dernière modifié: 2025-01-22 17:01

Malheureusement, votre employeur peut accéder à votre historique de navigation même si vous utilisez le mode navigation privée. Lorsque vous naviguez via la fenêtre de navigation privée, votre navigateur ne stocke pas votre historique, c'est vrai. Mais le propriétaire du réseau que vous utilisez (dans votre cas, il s'agit du WiFi de votre bureau), peut accéder à la liste des sites Web que vous avez visités. Dernière modifié: 2025-01-22 17:01

Ctrl-d vous fera sortir de l'invite de commande de la base de données sqlite3. C'est-à-dire : maintenez le bouton de commande enfoncé puis appuyez simultanément sur la touche d minuscule de votre clavier et vous échapperez à l'invite de commande sqlite3. Dernière modifié: 2025-01-22 17:01

Présentation de la fonction SQL Server TRY_PARSE() La fonction TRY_PARSE() est utilisée pour traduire le résultat d'une expression dans le type de données demandé. Il renvoie NULL si le transtypage échoue. culture est une chaîne facultative qui spécifie la culture dans laquelle l'expression est formatée. Dernière modifié: 2025-01-22 17:01

10 façons efficaces de devenir un bon programmeur Travaillez sur les bases. Commencez à mettre des balises de question (comment, quoi) avec chaque ensemble de code que vous écrivez. Vous apprenez plus en aidant les autres. 4.Ecrivez un code simple, compréhensible mais logique. Passez plus de temps à analyser le problème, vous aurez besoin de moins de temps pour le résoudre. 6.Soyez le premier à analyser et revoir votre code. Dernière modifié: 2025-01-22 17:01

Un système de soutien général (GSS) est. [un] ensemble interconnecté de ressources d'information sous le même contrôle de gestion direct qui partage des fonctionnalités communes. Il comprend normalement le matériel, les logiciels, les informations, les données, les applications, les communications et les personnes. Dernière modifié: 2025-06-01 05:06

La balise est utilisée pour définir une image-map côté client. Une image-map est une image avec des zones cliquables. L'attribut name obligatoire de l'élément est associé à l'attribut usemap et crée une relation entre l'image et la carte. Dernière modifié: 2025-01-22 17:01

JaCoCo fournit principalement trois métriques importantes : La couverture des lignes reflète la quantité de code qui a été exercée en fonction du nombre d'instructions de code d'octet Java appelées par les tests. La couverture des branches montre le pourcentage de branches exercées dans le code - généralement lié aux instructions if/else et switch. Dernière modifié: 2025-06-01 05:06

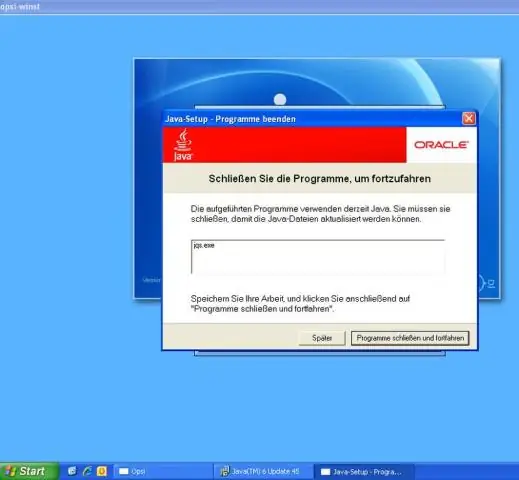

3 réponses Supprimez le dossier Java d'Oracle : sudo rm -r /usr/lib/jvm/java-11-oracle. Installez OpenJDK 8 depuis APT : sudo apt install openjdk-8-jdk openjdk-8-jre. Confirmez la version de Java en utilisant : java -version. Dernière modifié: 2025-01-22 17:01

Un ordinateur qui se bloque ou se bloque est souvent causé par des problèmes liés au logiciel. Si l'ordinateur contient des logiciels malveillants, des virus ou d'autres logiciels malveillants, cela peut également causer de nombreux problèmes. Assurez-vous que votre ordinateur est propre. Dernière modifié: 2025-01-22 17:01

Comment corriger l'erreur "Mémoire insuffisante" Étape 1: Téléchargez l'outil de réparation et d'optimisation de PC (WinThruster pour Win 10, 8, 7, Vista, XP et 2000 - Microsoft Gold Certified). Étape 2 : Cliquez sur « Démarrer l'analyse » pour rechercher les problèmes de registre Windows qui pourraient causer des problèmes au PC. Étape 3 : Cliquez sur « Tout réparer » pour résoudre tous les problèmes. Dernière modifié: 2025-06-01 05:06

Méthode de connexion WPS Assurez-vous que l'imprimante est sous tension. Appuyez et maintenez enfoncé le bouton [Wi-Fi] sur le dessus de l'imprimante jusqu'à ce que le témoin d'alimentation blanc clignote une fois, puis relâchez-le. Assurez-vous que le bouton Wi-Fi commence à clignoter en bleu, puis accédez à votre point d'accès et appuyez sur le bouton [WPS] dans les 2 minutes. Dernière modifié: 2025-01-22 17:01

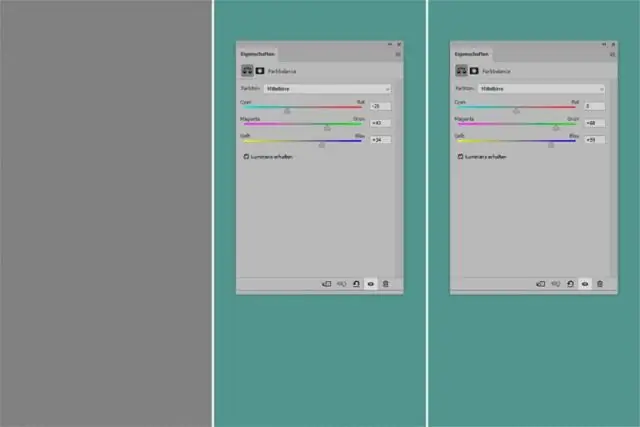

Un moyen facile de trouver un gris neutre dans une photo avec Photoshop Étape 1 : ajoutez un nouveau calque. Étape 2: Remplissez le nouveau calque avec 50% de gris. Étape 3 : Changez le mode de fusion du nouveau calque en « Différence » Étape 4 : Ajoutez un calque de réglage de seuil. Étape 5: Cliquez sur la zone noire avec l'outil Échantillonneur de couleurs. Étape 6: Supprimez les calques 50% Gray et Theshold. Étape 7: Ajoutez un calque de réglage des niveaux ou des courbes. Dernière modifié: 2025-01-22 17:01

Sélectionnez le texte. Dans le panneau Paragraphe ou le panneau Contrôle, ajustez les valeurs appropriées pour Espace avant, Espace après et Espace entre les paragraphes ayant le même style. Dernière modifié: 2025-01-22 17:01

Ces alertes peuvent apparaître pour plusieurs raisons : votre appareil iOS peut avoir un port de charge sale ou endommagé, votre accessoire de charge est défectueux, endommagé ou non certifié Apple, ou votre chargeur USB n'est pas conçu pour charger des appareils. Suivez ces étapes : Retirez tous les débris du port de charge au bas de votre appareil. Dernière modifié: 2025-01-22 17:01

Produits populaires - Téléviseurs CHiQ CHiQ est la création de Sichuan Changhong Electric Co Ltd, l'un des principaux fabricants chinois d'électronique grand public depuis 1958. Dernière modifié: 2025-06-01 05:06

Le nom du groupe vient du fait que Marcus Mumford est le membre le plus visible, organisant le groupe et leurs performances. Lovett a indiqué que le nom était censé invoquer le sens d'un «nom d'entreprise familiale archaïque». Dernière modifié: 2025-06-01 05:06

La variation concomitante est la méthode dans laquelle un changement quantitatif de l'effet est associé à des changements quantitatifs d'un facteur donné. Exemple : Si votre voiture fait un drôle de bruit lorsque vous accélérez, vous pouvez retirer votre pied de la pédale et voir si le bruit disparaît. Dernière modifié: 2025-01-22 17:01

L'étalement de spectre à séquence directe (DSSS) est une technique d'étalement de spectre dans laquelle le signal de données d'origine est multiplié par un code d'étalement de bruit pseudo-aléatoire. Ce code d'étalement a un débit de copeaux plus élevé (c'est le débit binaire du code), ce qui se traduit par un signal brouillé continu dans le temps à large bande. Dernière modifié: 2025-01-22 17:01

Bash signifie 'Bourne again shell'. Il existe un certain nombre de shells différents qui peuvent exécuter des commandes Unix, et sur le Mac Bash est celui utilisé par Terminal. MacPilot permet d'accéder à plus de 1 200 fonctionnalités macOS sans mémoriser aucune commande. Fondamentalement, un terminal tiers pour Mac qui agit comme le Finder. Dernière modifié: 2025-01-22 17:01

Dans Android, chaîne, entier, long, nombre, etc. Les préférences partagées Android sont utilisées pour stocker des données dans une paire clé et valeur afin que nous puissions récupérer la valeur sur la base de la clé. Il est largement utilisé pour obtenir des informations de l'utilisateur, par exemple dans les paramètres. Dernière modifié: 2025-01-22 17:01

19 meilleures pratiques pour des maquettes d'interface utilisateur plus rapides Esquissez d'abord vos idées. L'esquisse est rapide, facile et sans risque. Commencez avec les écrans mobiles. Utilisez des outils de wireframing et de prototypage compatibles. Engagez-vous dans le logiciel de conception d'interface utilisateur que vous avez choisi. Passez en revue les autres réussites visuelles. Supprimez les éléments inutiles. Mettre en œuvre un système de grille. Profitez d'éléments et d'icônes d'interface utilisateur gratuits. Dernière modifié: 2025-01-22 17:01

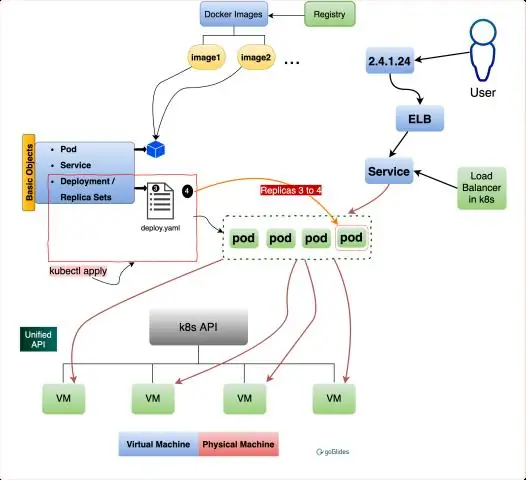

Le type d'équilibrage de charge le plus basique dans Kubernetes est en fait la distribution de charge, qui est facile à mettre en œuvre au niveau de la répartition. Kubernetes utilise deux méthodes de distribution de charge, toutes deux fonctionnant via une fonctionnalité appelée kube-proxy, qui gère les adresses IP virtuelles utilisées par les services. Dernière modifié: 2025-01-22 17:01

Pour consulter vos messages vocaux à partir d'un autre téléphone : Appelez votre numéro sans fil à 10 chiffres. Lorsque vous entendez le message d'accueil de votre messagerie vocale, appuyez sur la touche * pour l'interrompre. Si vous atteignez le message d'accueil principal du système de messagerie vocale, entrez votre numéro de téléphone sans fil à 10 chiffres, puis interrompez votre message d'accueil en appuyant sur la touche. Dernière modifié: 2025-01-22 17:01

Un article de Wikipédia, l'encyclopédie libre. Tkinter est une liaison Python à la boîte à outils Tk GUI. Il s'agit de l'interface Python standard de la boîte à outils de l'interface graphique Tk et de l'interface graphique standard de facto de Python. Tkinter est inclus avec les installations Linux standard, Microsoft Windows et Mac OS X de Python. Dernière modifié: 2025-01-22 17:01

Mélange. Antonymes : crudité, crudité, ingrédient. Dernière modifié: 2025-01-22 17:01

Désinstallez la protection (Panda EndpointProtection) : Allez dans Démarrer – Paramètres – Panneau de configuration. Accédez à Ajouter ou supprimer des programmes. Sélectionnez Panda Endpoint Protection et cliquez sur Supprimer. Redémarrer le PC. Dernière modifié: 2025-06-01 05:06